Le rapport Active Adversary 2023 pour les dirigeants présente ce que l’équipe Sophos X-Ops Incident Response (IR) a appris sur le paysage actuel des adversaires en traitant de nombreux incidents de sécurité dans le monde entier. Notre rapport est basé sur les données de plus de 150 cas sélectionnés dans la charge de travail 2022 de l’équipe IR. Nous fournirons plus de détails sur les données démographiques de cette analyse à la fin du rapport.

En plus des données de 2022, le rapport de cette année intègre les données de nos rapports Active Adversary des deux années précédentes (données de 2021, données de 2020). Alors que notre programme IR continue de se développer, nous avons trouvé diverses tendances intéressantes d’une année sur l’autre dans ces données, certaines attendues, d’autres moins.

Au fur et à mesure que notre ensemble de données (dataset) se développe, notre capacité à extraire des informations utiles pour un certain nombre d’acteurs : dirigeants, responsables cybersécurité et professionnels de la sécurité actifs sur le terrain, augmente également. Au cours de l’année 2023, nous publierons des rapports basés sur nos données (en intégrant les conclusions de 2023 si nécessaire) pour chacun de ces acteurs. Ce premier rapport de l’année met l’accent sur les informations utiles pour les dirigeants qui souhaitent avoir une compréhension globale des risques auxquels leurs entreprises sont confrontées.

Principaux points à retenir

- Les ransomwares représentent toujours une menace omniprésente.

- Les technologies et services de détection et de réponse font des avancées mesurables pour contrer les attaquants.

- Installez les correctifs, encore et toujours !

- Les entreprises s’exposent à des attaques répétées lorsqu’elles ne disposent pas ou ne conservent pas les données de log.

- Le temps de séjour des attaquants diminue, pour le meilleur ou pour le pire.

- Une fois qu’un attaquant est à l’intérieur de votre réseau, la probabilité que vos données soient exfiltrées est très forte.

D’où viennent les données ?

Pour ce rapport, 81 % de l’ensemble de données (dataset) provient d’entreprises de moins de 1 000 employés. Comme pour les années passées, 50 % des entreprises ayant fait appel à Sophos comptent 250 employés ou moins.

Cependant, les grandes entreprises font toujours partie intégrante de notre équation : alors que la plupart des entreprises disposent déjà des ressources nécessaires pour mettre en œuvre une réponse aux incidents en interne, un cinquième des entreprises avec lesquelles l’équipe IR a travaillé en 2023 étaient des entreprises de plus de 1000 employés (parfois, même les équipes IR internes les mieux dotées en personnel peuvent utiliser l’aide d’experts ayant des compétences et des connaissances spécialisées).

Quels sont les secteurs concernés exactement ? Pour la troisième année consécutive, le secteur manufacturier (20 %) était le plus susceptible de faire appel aux services de Sophos IR, suivi par celui de la santé (12 %), de l’éducation (9 %) et du retail (8 %). Au total, 22 secteurs différents sont représentés dans cet ensemble de données (dataset). Dans l’ensemble, les chiffres ne doivent pas être considérés comme reflétant une analyse exhaustive du paysage global en matière de menaces : en effet, aucun secteur n’est à l’abri d’une attaque, malheureusement. Cependant, notons tout de même, que nous avons été témoins de nombreuses attaques soutenues contre des établissements de santé et d’enseignement au cours de ces dernières années, il n’est donc pas surprenant de retrouver ces secteurs en haut de notre liste.

Les différents types d’attaque : les ransomwares restent les maîtres du jeu

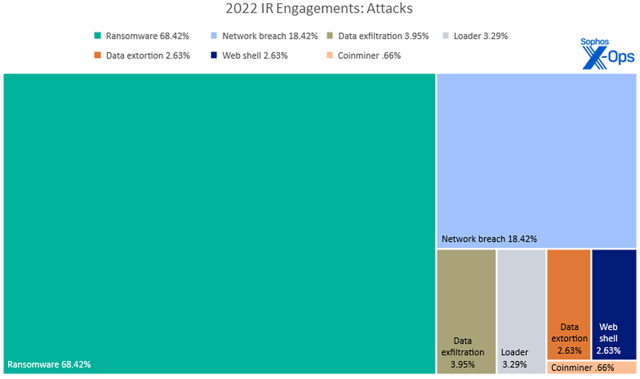

Les entreprises de tous les groupes démographiques ont connu une vague d’attaques de ransomware soutenues au cours de l’année écoulée. Bien qu’il y ait eu des déclarations dans la presse selon lesquelles les attaques de ransomware avaient plafonné ou même diminué en 2022, plus des deux tiers (68 %) des incidents enregistrés dans les données du rapport Active Adversary de cette année étaient des attaques de ransomware, suivies, en deuxième position, par des violations du réseau qui n’utilisaient pas de ransomwares (18 % ).

Figure 1 : Les deux tiers des attaques couvertes par l’ensemble de données ‘Active Adversary’ de cette année étaient des attaques de ransomware

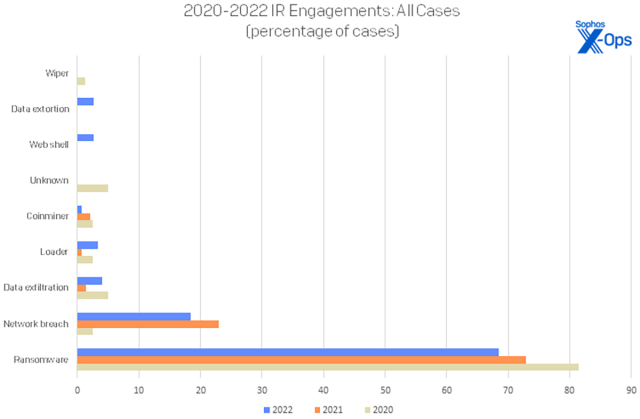

Les ransomwares ont sans doute stoppé leur croissance exponentielle du fait de la diversification des objectifs des attaquants, mais ils représentaient, en 2022, la forme d’attaque la plus couramment utilisée. À plus long terme, nous voyons sans surprise les ransomwares occuper la première place dans nos rapports Active Adversary des trois dernières années, avec près des trois quarts (73 %) des investigations IR impliquant des attaques de ransomware au cours de cette période.

Figure 2 : Les ransomwares ont constamment dominé les cas IR lors de nos trois derniers rapport Active Adversary

Nous présenterons plus en détail les familles de ransomware détectées plus loin dans ce rapport. Pour l’instant, il est très important de noter que les noms changent, mais le problème reste le même. Les attaques de ransomware seront toujours fortement représentées dans les ensembles de données IR, car ces dernières sont les plus visibles et les plus destructrices, et nécessitent souvent une assistance experte.

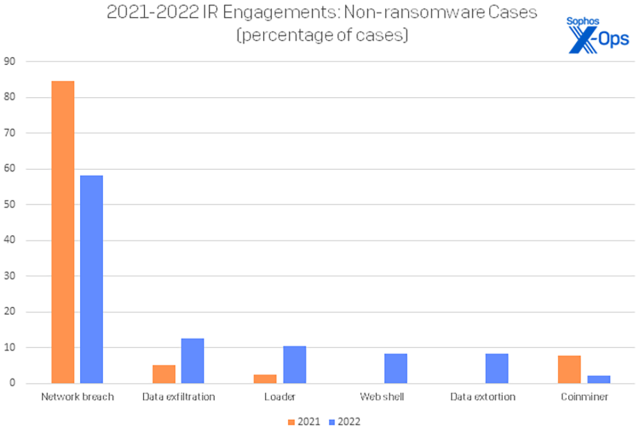

Lorsque nous mettons de côté les ransomwares dans les résultats, nous avons les violations du réseau qui dominent ensuite avec 58% des cas. En d’autres termes, plus de la moitié de toutes les attaques de type non-ransomware étaient basée sur une intrusion, mais aucune motivation claire n’a pu été identifiée ; l’exfiltration de données n’a pu être ni confirmée ni exclue comme motivation dans tous ces cas. Ce constat soulève la question suivante : Combien d’entre elles ont tout simplement été des attaques de ransomware déjouées ? En fait, nous avons pu identifier plusieurs attaques perpétrées par Cuba et Vice Society, deux fournisseurs de ransomwares tristement célèbres, mais surtout, ces attaques n’ont jamais atteint le stade des ransomwares. La leçon à tirer ici pour les équipes dirigeantes est qu’une action rapide peut vraiment parvenir à briser une chaîne d’attaque éprouvée telle que celle utilisée par les ransomwares ; dans le cas d’un certain nombre de ces incidents, c’est d’ailleurs probablement ce qu’il s’est passé.

Figure 3 : Au-delà des ransomwares, les violations du réseau ont été la principale cause ayant nécessité l’implication de l’équipe IR au cours des deux dernières années (nous avons exclu l’année 2020 de ce graphique ; cette année-là, seulement 18,52 % de tous les cas traités impliquaient un élément de type non-ransomware).

On note un nombre croissant d’attaques basées sur l’exfiltration de données (13%) et l’extorsion de données (8%) dans le dataset. Ces types d’attaque sont définis par le vol de données (exfiltration) au cours duquel un paiement peut également être exigé (extorsion), tendance que l’on retrouve dans certaines autres variétés de ransomware, mais les autres caractéristiques d’une attaque de ransomware (par exemple, le chiffrement des données in situ) étaient absente dans tous ces cas.

Au-delà des violations et de l’exfiltration, la diversité des différents types d’attaque dans les données de cette année a légèrement augmenté. Il se peut que cette variété soit due au fait que les attaquants n’atteignent pas leurs objectifs finaux. De plus en plus d’entreprises adoptent des technologies de type EDR (Endpoint Detection and Response), NDR (Network Detection and Response) et XDR (Xtended Detection & Response) ou des services de type MDR (Managed Detection and Response), qui leur permettent de détecter les problèmes plus tôt. Cette capacité signifie à son tour qu’elles peuvent stopper une attaque en cours et expulser les intrus avant que l’objectif principal ne soit atteint, ou avant qu’un autre intrus plus malveillant ne trouve une faille au niveau de la protection, localisée en premier lieu par un adversaire moins performant. Bien qu’un Coinminer ou un Web shell sur votre réseau ne soit pas acceptable, il est tout de même préférable de détecter et traiter de telles menaces avant qu’elles ne se transforment en attaques de ransomware à part entière, en exfiltration, en extorsion ou en violation à signaler.

Causes Racines : les attaquants pénètrent par effraction ou bien se connectent

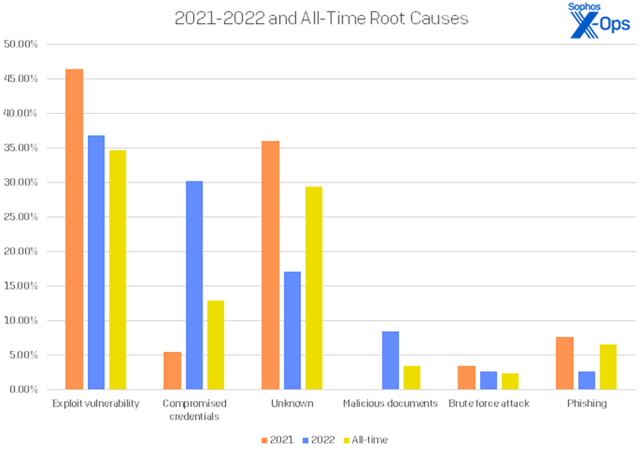

Lors de nos investigations, non seulement nous identifions la méthode d’accès initiale (c’est-à-dire comment les attaquants sont entrés dans le réseau), mais nous essayons aussi de relier leur succès à une cause racine. Pour la deuxième année consécutive, les vulnérabilités exploitées (37 %) ont le plus contribué aux causes racines des attaques. Ce chiffre est inférieur au total de l’année passée (47 %), mais correspond à notre décompte sur trois ans (35 %).

Figure 4 : Une augmentation des identifiants compromis en 2022 peut être liée à l’augmentation de l’activité des courtiers en accès initiaux (IAB), mais même ce pic est éclipsé par le problème persistant des vulnérabilités non corrigées et du coup exploitables par les attaquants (en raison d’un changement de la technique d’enregistrement des incidents après 2020, les données concernant les causes racines sur cette période ne se traduisent pas facilement dans cette nouvelle structure et ne sont donc pas comptabilisées dans ces chiffres).

Bon nombre de ces attaques auraient pu être évitées si les correctifs disponibles avaient tout simplement été installés correctement. Pour illustrer avec des chiffres, dans 55 % de toutes les investigations au cours desquelles la vulnérabilité exploitable était la cause racine, l’exploitation de la vulnérabilité ProxyShell ou Log4Shell était en cause. Des correctifs pour ces vulnérabilités ont été mis à disposition, respectivement, en avril/mai 2021 et décembre 2021. Il y a eu précisément un incident lié à une véritable attaque zero-day dans notre ensemble de données, où nous avons vu la vulnérabilité Log4Shell utilisée en juillet 2022, cinq mois avant la publication du correctif. Les détections “zero-day” ont toujours fait grand bruit dans l’esprit du grand public, et votre conseil d’administration souhaitera certainement savoir que l’entreprise est consciente de ces menaces très médiatisées et qu’elle sait y faire face, mais c’est vraiment cette tâche ingrate qui consiste à installer les correctifs tous les mois et tous les trimestres qui fait vraiment la différence au niveau du profil de risque de votre entreprise.

La deuxième cause racine la plus répandue concernait les identifiants compromis (30 %). La provenance de ces identifiants n’est généralement pas connue, mais cette cause racine peut souvent indiquer la présence de courtiers en accès initiaux (IAB) au sein du réseau. Lorsque des services distants externes sont impliqués, le premier signe d’une attaque est souvent une connexion réussie avec un compte valide. Si vos services ne sont pas protégés par l’authentification multifacteur (MFA), ils devraient l’être sans plus tarder. Si le MFA n’est pas disponible pour ce service particulier, il doit être protégé par un autre moyen pleinement opérationnel. Savoir faire la différence entre l’activité IAB et celle provenant d’autres cybercriminels peut être un art plus qu’une science, mais nous avons essayé d’isoler et d’identifier les tendances associées aux IAB dans la section ‘temps de séjour’ qui suit ci-dessous.

S’il y a une cause racine que nous aimerions voir disparaître du prochain rapport, c’est celle appelée “Inconnu” (Unknown), qui désigne les incidents au cours desquels la perte de preuves post-mortem au niveau du réseau était si importante qu’il était impossible d’attribuer un cause racine avec un degré de confiance suffisamment élevé. Arrivant en troisième position cette année, la catégorie “Inconnu” représente 17 % de toutes les causes racines, mais reste la deuxième cause racine de tous les temps avec 29 %. Le problème avec la désignation “Inconnu” est qu’elle empêche une remédiation complète. Si l’entreprise ne sait pas comment les attaquants sont entrés, comment peut-elle résoudre le problème pour empêcher de futures attaques ?

Pour clarifier, la perte de preuves post-mortem se produit de plusieurs façons, dont certaines ne sont pas dues aux actions des attaquants. Parfois, les attaquants effacent les données pour supprimer leurs traces, certes, mais d’autres fois, les défenseurs ré-imagent les systèmes avant de lancer une investigation. Certains systèmes sont configurés pour écraser leurs logs trop rapidement et/ou fréquemment. Pire encore, certaines entreprises ne recueillent pas les preuves en premier lieu. Que les preuves aient été effacées par les attaquants ou les défenseurs, cette perte de données post-mortem supprime des informations précieuses à très forte valeur. Tout comme les sauvegardes de données, les sauvegardes de logs sont inestimables lors d’une investigation menée dans le cadre d’une réponse à un incident.

Alors que nous analysions les cas de 2022 pour mieux comprendre les causes racines, un trio d’attaques associées a attiré notre attention dans les données. Les trois cibles étaient des organismes de santé attaqués par le groupe de ransomware Hive, qui a été démantelé par les forces de l’ordre en janvier 2023. La première attaque a exploité des identifiants compromis pour s’authentifier auprès du VPN (Virtual Private Network) de l’entreprise victime, qui n’avait pas d’authentification MFA activée. À partir de ce premier point d’entrée, les attaquants ont utilisé des relations de confiance pour accéder à deux cibles supplémentaires en utilisant les identifiants de la première. Cette malheureuse chaîne d’événements illustre bien comment la compromission d’une entreprise peut conduire à plusieurs attaques, toutes utilisant les mêmes méthodes ou bien des techniques similaires.

Dans un cas inverse, détecté par hasard, nous avons repéré, à un moment donné, trois acteurs malveillants différents attaquant une même cible. Les trois attaquants ont utilisé la même méthode d’accès initial : à savoir un serveur RDP (Remote Desktop Protocol) exposé, et ont exploité des identifiants compromis. Les deux premières attaques n’ont été séparées que de quelques heures, tandis que la troisième s’est produite deux semaines plus tard. Cet exemple montre bien comment des attaquants opportunistes peuvent tirer parti de la même cause racine et de la même méthode d’accès initial pour cibler à plusieurs reprises une même entreprise (quant au RDP, une “star incontestée” dans nos deux derniers rapports ‘Active Adversary’, il est malheureusement plus répandu que jamais dans la combinaison d’outils. Nous aborderons le RDP plus loin dans ce rapport).

Temps de séjour : une bonne nouvelle et une mauvaise nouvelle

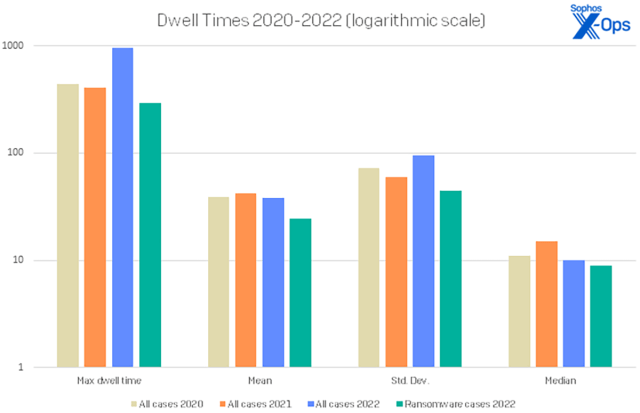

Le temps de séjour médian a diminué cette année, ce qui pourrait être à la fois une bonne et une mauvaise nouvelle selon la manière avec laquelle vous choisissez d’interpréter les données. La bonne nouvelle est que cela pourrait signaler une amélioration de la détection des attaques actives, à savoir une réelle amélioration pour les défenseurs et leurs capacités de défense. Le temps de séjour médian pour toutes les attaques en 2022 était de 10 jours, contre 15 jours dans notre dernier rapport. L’amélioration la plus importante a été constatée au niveau des temps de séjour de type non-ransomware, en baisse de plus de 23 jours, passant de 34 jours à 11 jours (il y avait cependant quelques valeurs aberrantes, avec une victime hébergeant des attaquants dans son réseau pendant plus de 2,5 ans). Les temps de séjour des ransomwares ont également diminué en 2022, passant de 11 jours à 9 jours.

La mauvaise nouvelle est que les attaquants ont certainement accéléré leurs efforts en réponse aux améliorations des capacités de détection. Nous surveillerons les chiffres concernant les temps de séjour en particulier tout au long de 2023 pour voir si nous observons un changement radical dans les échanges entre les défenseurs et les attaquants.

Figure 5 : Même en prenant en compte une seule valeur aberrante qui a doublé la valeur maximale du temps de séjour non seulement pour 2022 mais aussi depuis que le rapport Active Adversary existe, les chiffres pour 2022 ont montré que les temps de séjour médians diminuaient de manière significative, jusqu’à 10 jours pour la première fois, et un jour de moins pour les cas de ransomware

Il est possible que les démantèlements par les forces de l’ordre des IAB, et même des marketplaces dédiées aux IAB, comme Genesis, réduiront encore plus les temps de séjour ; pour l’instant, cependant, il est tout simplement trop tôt pour en être sûr. Dans nos précédents rapports ‘Active Adversary’ et ‘Sophos Threat’, nous avons évoqué le rôle que jouaient les IAB dans le paysage des menaces. Cette année, nous avons tenté de clarifier ce paramètre en examinant les premiers signes annonçant une attaque ; dans chaque investigation, nous tentons d’identifier quand l’attaque a commencé. Parfois, c’est assez simple, puisque le premier signe d’attaque est le début de l’attaque, tout simplement. Cependant, il existe de nombreux cas où des activités suspectes ou malveillantes supplémentaires sont antérieures à la date de début identifiée. Il s’agit de la zone grise dans laquelle opèrent les IAB. Nous savons que ces informations sont plus subjectives, mais nous les proposons comme un aperçu supplémentaire du comportement des attaquants.

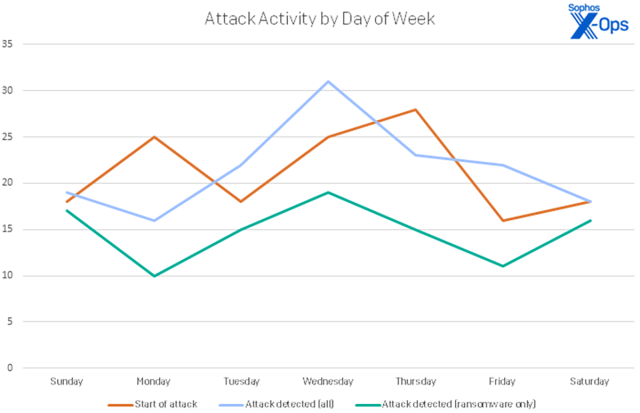

Cette année, il n’y a pas eu de différence significative au niveau du temps de séjour entre les entreprises qui avaient des tailles différentes et provenaient de secteurs différents. Cependant, nous avons examiné quand exactement ces attaques se produisaient pour comprendre si les attaquants avaient un jour privilégié dans la semaine pour lancer l’attaque ou leur charge virale. Les données n’ont montré aucun résultat significatif, car les écarts-types étaient assez faibles. Ce constat renforce l’idée que la plupart des entreprises sont victimes d’attaques opportunistes, qui peuvent commencer ou se terminer n’importe quel jour de la semaine. Avec ce type de propagation, avoir une équipe d’analystes formés surveillant constamment l’environnement est d’une importance cruciale.

Figure 6 : Les attaquants travaillent tous les jours de la semaine, bien que l’on puisse considérer qu’en général la vigilance est susceptible de baisser un peu le vendredi

Il y a eu des révélations incroyables concernant ce que nous appelons le temps de séjour avant l’attaque. Le premier était le temps de séjour maximum. Dans un cas, nous avons vu des preuves d’activités provenant d’attaquants et de malwares non détectés auparavant remontant à près de neuf ans. Importante mise en garde ici car nous ne sommes pas en mesure de prouver qu’il n’y a pas eu de masquage d’horodatage impliqué ou bien d’autres facteurs aggravants ayant contribué à ce long temps de séjour. En tant que tel, nous avons décidé de nous concentrer sur les temps de séjour avant l’attaque, inférieur à deux ans. Dans cet ensemble de données, nous avons trouvé 75 cas où le temps de séjour médian était de 91 jours, certes mieux que 4000 jours, bien sûr, mais pas non plus le niveau de prise de conscience espéré au niveau des entreprises concernant leurs propres réseaux.

Attribution : Plus les choses changent…

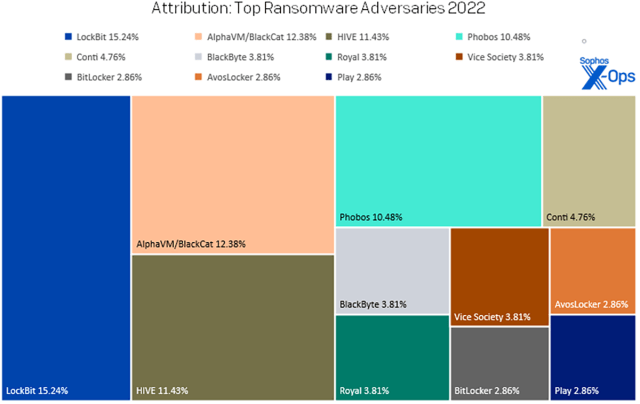

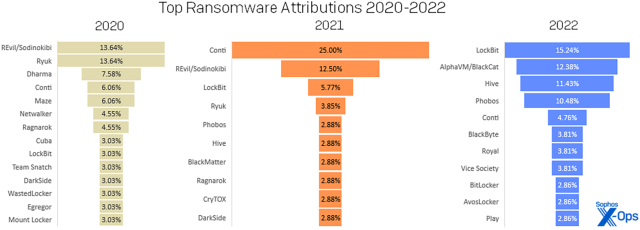

Chaque année, nous publions un classement des groupes de ransomware les plus actifs dans notre ensemble de données. Cette année, sur les 104 cas de ransomware investigués, LockBit a pris la première place avec 15,24 % des cas traités, suivi de près par BlackCat (13 %), Hive (12 %) et Phobos (11 %). En examinant les groupes actifs uniques, nous avons trouvé 34 gangs de ransomware actifs en 2022, contre 38 en 2021. En comparant les groupes actifs des deux dernières années, 13 sont restés actifs en 2021 et 2022, alors que sur ces deux années respectivement 25 et 21 groupes uniques avaient changé, ce qui renforce l’observation ci-dessus selon laquelle les acteurs changent, mais le jeu reste le même.

Figure 7 : Le classement Top Ten de 2022 est un Top onze, avec trois familles différentes qui sont quasiment ex-æquo

Une tendance qui a émergé au fil du temps est qu’aucune liste de groupes malveillants n’est permanente et que n’importe quel groupe existant peut atteindre le sommet au cours d’une année donnée : en effet, ce qu’il faut c’est une opportunité (qu’elle provienne de conflits internes ou d’efforts de perturbation externes menés par les forces de l’ordre ou bien via d’autres moyens) et un peu de place au sommet, bien sûr. Étant donné que ces groupes sont presque tous des services de type ‘Ransomware-as-a-Service’ (RaaS), il n’est pas surprenant que les affiliés se regroupent autour de certains groupes bien connus. Le succès et la notoriété renforcent ainsi toujours un peu plus la même tendance.

Certains groupes persistent tranquillement année après année ; par exemple, des groupes tels que Cl0p, Cuba et LockBit sont présents dans le paysage des ransomwares depuis de nombreuses années et continuent d’attaquer les entreprises en 2023. Et, alors que LockBit n’a cessé de grimper dans notre classement, il n’a atteint le sommet que par son volume et la disparition du leader de l’an dernier, Conti. Ce dernier, qui a disparu début 2022 suite à l’invasion russe de l’Ukraine, représentait encore 5 % des cas de ransomware en 2022. Nous avons vu une situation similaire dans le rapport de l’année dernière, où REvil n’a fonctionné à plein régime que pendant les six premiers mois de 2021 avant d’être mis hors ligne, mais il avait néanmoins atteint la deuxième place.

Figure 8 : En 2021, Conti a littéralement éclipsé les familles de ransomware qui avaient été diffusées en parallèle. Un an plus tard, Conti a disparu, laissant les autres familles de ransomware étendre leur emprise en 2022, avec un nombre total d’incidents pratiquement inchangé (le nombre changeant des “dix principales” familles d’une année sur l’autre fait apparaitre un certain nombre de liens pour maintenir la prévalence de l’infection, en particulier en 2020).

Sur les 70 groupes de ransomware différents que nous avons étudiés au cours des trois premiers rapports, Conti est le numéro un dans l’ensemble, suivi de LockBit et REvil. L’omniprésence de Conti en 2021 était telle qu’ils ont réussi à maintenir leur première place malgré leur disparition en 2022.

Malgré le côté rassurant d’avoir un responsable à pointer doigt suite à une attaque et au chaos généré, le conseil pour les dirigeants est de ne pas trop réfléchir à la montée ou à la chute d’un seul groupe de ransomware. Nous savons qu’en dehors de Royal, qui fonctionne comme un groupe fermé, les affiliés font souvent partie de plusieurs programmes de type ‘Ransomware-as-a-Service’ (RaaS) et, comme nous le verrons clairement lorsque nous examinerons les outils et les techniques, ils ont tous tendance à se ressembler au final.

Artéfacts : Armes offensives, LOLbins et objets aléatoires

Nous divisons les artefacts (outils et techniques) que nous suivons en trois catégories. Les premiers sont des outils qui peuvent être soit des kits de sécurité offensifs légitimes, soit des outils de piratage sur mesure. Les seconds sont des binaires de type ‘Living-Off-the-Land’ (LOLBins) trouvés sur la plupart des systèmes d’exploitation Windows. La troisième catégorie est un regroupement d’un ensemble de techniques, de malwares, de fournisseurs de stockage dans le Cloud ainsi que d’autres artefacts difficiles à catégoriser que nous avons identifiés lors de nos investigations.

Cette année, nous avons observé 524 outils et techniques uniques utilisés par les attaquants : 204 outils offensifs/de piratage ; 118 LOLBins ; et 202 autres artefacts uniques, qui incluent diverses tactiques reconnues dans la taxonomie ATT&CK de MITRE. Avec une telle variété d’options en jeu, concentrer les efforts de détection sur un seul outil ou une seule technique est totalement inutile. Au lieu de cela, les entreprises doivent limiter les outils autorisés à être présents sur les systèmes, limiter la portée de ces outils et auditer toute utilisation des outils approuvés.

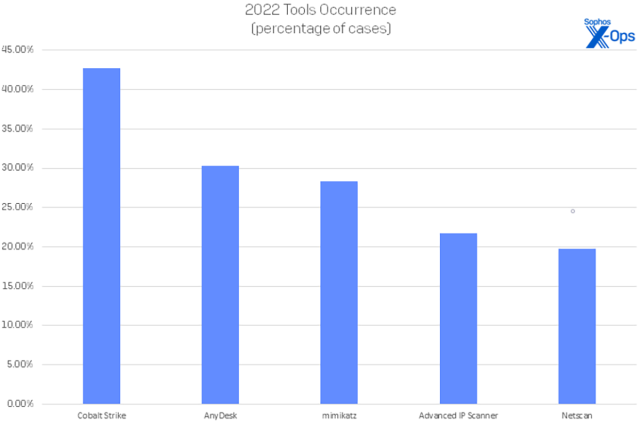

Comme c’est devenu la norme pour les outils offensifs/de piratage, Cobalt Strike (42,76 %) a ouvert la voie en 2022, suivi par AnyDesk (30,26 %), mimikatz (28,29 %), Advanced IP Scanner (21,71 %) et Netscan (19,74 % ), (mentionnons un acteur notable sans grande influence : le toolkit Brute Ratel dont on a tant parlé l’été dernier. En effet, nos enquêteurs n’ont observé la preuve de sa présence qu’à deux reprises). Certaines catégories d’outils sont également importantes ; notamment, les outils permettant le contrôle à distance des ordinateurs qui constituent 7 des 15 premiers outils. Certains des éléments de cette catégorie, comme Cobalt Strike, devraient toujours être bloqués, tandis que d’autres, comme TeamViewer (14,47%), devraient être strictement contrôlés et (potentiellement) leur utilisation auditée.

Figure 9 : En 2022, nous avons vu cinq outils utilisés le plus fréquemment dans les attaques ; ces cinq outils ont été impliqués, chacun, dans au moins 30 cas. Cependant, il s’agit vraiment du sommet de l’iceberg pour les entreprises ; 200 outils supplémentaires ont été repérés au moins une fois lors de nos investigations au cours de l’année.

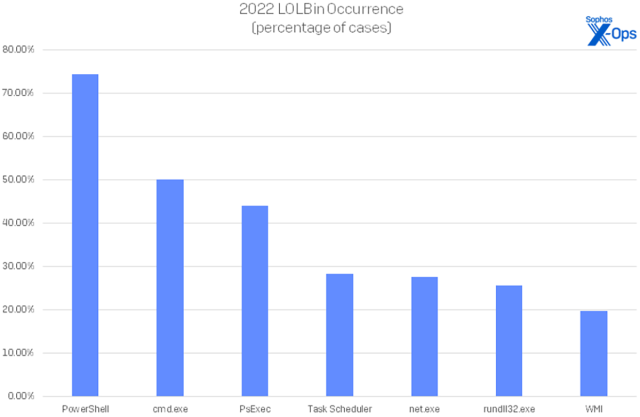

De la même manière, PowerShell (74,34 %) est en tête des LOLBins en 2022, en quelque sorte (nous excluons traditionnellement le protocole RDP (Remote Desktop Protocol) de ces résultats en raison de son omniprésence totale dans les attaques ; notre prochain rapport Active Adversary, qui sera publié en août, examinera comment les professionnels de la cybersécurité peuvent efficacement gérer les risques liés au RDP). PowerShell est suivi ensuite par cmd.exe (50,00%), PsExec (44,08%), Task Scheduler (Planificateur de tâches) (28,29%) et net.exe (27,63%) pour compléter les cinq premiers. Ils sont ensuite suivis par rundll32.exe (25,66%) et WMI (19,74%) avec une présence plus petite mais tout de même toujours remarquable.

Figure 10 : Sept binaires Windows (sans compter le RDP) ont été considérablement abusés dans les cas traités en 2022, signifiant ainsi que nous les avons vus dans au moins 30 cas. Il convient de noter, cependant, que 111 LOLBins supplémentaires ont été utilisés au moins une fois au cours de l’année, démontrant ainsi que les attaquants utiliseront tout ce qui est pratique au cours d’une attaque.

La réaction instinctive de bloquer ou de mettre hors service ces LOLBins n’est pas une gestion des risques efficace. Des outils tels que net.exe et rundll32.exe sont polyvalents (et parfois essentiels) et peuvent être utilisés à de nombreuses fins différentes. Bien qu’ils ne puissent pratiquement pas être bloqués, il est recommandé à votre équipe technique de développer des déclencheurs (triggers) pour vos outils XDR afin d’intercepter les activités impliquant ces binaires légitimes mais souvent abusés. D’autres binaires moins courants tels que whoami.exe (16%) devraient toujours déclencher une alerte, même dans les cas inoffensifs.

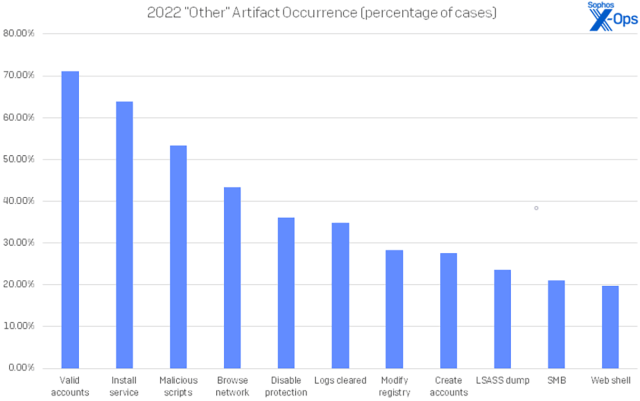

Enfin, la catégorie fourre-tout “autre” était dominée par la technique des comptes valides (Valid Accounts) (71,05 %), catégorisée par MITRE comme T1078. À la deuxième place, les services système (System Services) : Service Execution (désigne l’installation d’un service, T1569.002, 63,82 % ); Command and Scripting Interpreter (désigne l’exécution d’un script malveillant, T1059, 53,29%), File and Directory Discovery (désigne la navigation sur le réseau, T1083, 43,42%) et Impair Defenses (désigne la désactivation des protections, T1562, 36,18%) complètent le top cinq. Des techniques telles que Indicator Removal (à savoir la suppression des logs, T1070, 34,87 %), Modify Registry (T1112, 28,29 %) et Create Account (T1136, 27,63 %) vont souvent de pair avec la désactivation des protections pour échapper aux défenses. Les Web shells (19,74 %) ont été utilisés comme mécanisme de persistance, tandis que les RDP exposés (19,74 %) ont permis un accès facile aux réseaux des victimes.

Figure 11 : Onze “autres” artefacts sont apparus dans 30 cas ou plus en 2022. Encore une fois, cependant, il y a une très longue traîne d'”autres” artefacts moins courants, avec 191 éléments uniques enregistrés dans des cas au cours de l’année.

Nous vous donnons un aperçu des principaux artefacts repérés à chaque étape de la séquence MITRE ATT&CK sur la figure 12.

| Stade de l’attaque | Présence d’artefacts dans les investigations | |||||

| Accès initial | External Remote Services | 44,74% | Exploit public-facing application | 33,55% | Valid accounts | 32,89% |

| Exécution | PowerShell | 69,74% | cmd.exe | 48,03% | PsExec | 25,66% |

| Persistance | Valid accounts | 64,47% | Installer service | 57,24% | Cobalt Strike | 30,26% |

| Élévation de privilège | Valid accounts | 68,42% | Modify local groups | 10,53% | Create accounts | 5,92% |

| Évasion de la défense | Valid accounts | 71,05% | Disable protection | 34,87% | Logs cleared | 33,55% |

| Accès aux identifiants | mimikatz | 24,34% | LSASS dump | 23,03% | Brute force attack | 7,24% |

| Détection | Browse network | 41,45% | Net.exe | 21,05% | Netscan | 18,42% |

| Mouvement latéral | RDP | 82,24% | SMB | 11,18% | PsExec | 7,24% |

| Collecte | Browse Network | 21,71% | Rclone | 11,18% | WinRAR | 8,55% |

| Command and Control | Cobalt Strike | 37,50% | PowerShell | 19,74% | AnyDesk | 7,24% |

| Exfiltration | Mega (all TLDs) | 12,50% | Rclone | 11,84% | Megasync | 6,58% |

| Impact | Data encrypted for impact | 67,76% | “No impact” * | 32,89% | Resource hijacking / inhibit system recovery (tie) | 9,13% |

Figure 12 : Les trois principaux artefacts d’investigation notés dans chacun des 12 champs (sur 14) de la matrice MITRE ATT&CK. Les deux premiers domaines de cette matrice, la reconnaissance et le développement des ressources, sont hors de portée des investigations en matière de réponse aux incidents de ce type et ne sont donc pas représentés dans nos données. Étant donné que les cas peuvent être liés à plusieurs types d’artefact (par exemple, l’exécution), les pourcentages peuvent être supérieurs 100 %.

* “No impact” indique que l’impact de l’incident, allant de la violation du réseau à l’extorsion de données, en passant par les Web shells, les données volées et au-delà, ne correspondait pas aux 13 sous-catégories d’impact reconnues par MITRE. MITRE ne couvre pas non plus les problèmes non-IT tels que le temps consacré à la remédiation, les atteintes à la réputation, la perte de productivité, les frais juridiques et de conformité, etc.

Exfiltration, fuite et vol : Au revoir, les données

Même s’il se peut que les attaques d’exfiltration et d’extorsion ne soient que légèrement en hausse, la quantité de vols et de fuites de données au niveau de toutes les sources, notamment les attaques de ransomware, est toujours impressionnante. Il y a eu 65 événements d’exfiltration de données confirmés dans notre ensemble de données en 2022. Avec près de la moitié (42,76 %) des cas ayant fait l’objet d’une investigation, cette statistique suggère que vos données ont presque le même risque d’être volées lors d’une attaque, comme le montre la figure 13.

| Occurrence d’exfiltration, cas de 2022 | |

| Aucune preuve concluante | 47,37% |

| Oui | 42,76% |

| Dans certains cas, oui. | 5,26% |

| Staging détecté | 3,29% |

| Pas d’exfiltration | 1,32% |

Figure 13 : Occurrences d’exfiltration de données dans l’ensemble de données de 2022. Notez que l’exfiltration pourrait être définitivement infirmée dans moins de 2 % des cas

Dans les attaques de ransomware uniquement, plus de la moitié (55 %) impliquaient une exfiltration confirmée, tandis que 12 % des cas montraient des signes d’exfiltration possible ou de staging des données. Parmi les cas dans lesquels des données ont été exfiltrées, la moitié (49 %) ont débouché sur des fuites confirmées, signifiant ainsi que nous avons pu localiser des preuves de données exfiltrées sur l’un des sites dédiés aux fuites.

Parfois, lorsque des données sont volées et détenues contre une demande de rançon, nous pouvons également identifier le temps entre l’événement d’exfiltration et la demande de rançon. Il s’agit d’un paramètre important, car elle fournit un signal complémentaire clair indiquant que vous êtes attaqué et que vous devez être vigilant. Le délai médian entre le début de l’exfiltration et la demande de rançon était de 2,14 jours. C’est légèrement plus long que la valeur de 1,84 jours mesurée l’année dernière.

À l’inverse, nous avons noté qu’un peu plus de 47 % de toutes les attaques n’ont montré aucune preuve concluante d’exfiltration de données. Cependant, ce constat ne semble pas être une bonne nouvelle pour autant. Le plus inquiétant, c’est que dans de nombreux cas, ce n’est pas simplement que les logs ne montraient aucune preuve, mais plutôt qu’ils étaient incomplets ou manquants. Par conséquent, il est prudent de conclure que beaucoup plus de données ont pu être volées, car de nombreux groupes de ransomware impliqués dans ces attaques sont connus pour exfiltrer des données. Cela constitue un argument convaincant en faveur d’une journalisation et d’une analyse complètes et continues du trafic réseau.

Malheureusement, il n’est pas possible de savoir dans ces cas si d’autres données ont été divulguées, même si aucune demande de rançon n’a été reçue. Il reste la malheureuse possibilité que les données volées aient été vendues en privé à un autre cybercriminel. De plus, plusieurs groupes de ransomware proposent au plus offrant, donc pas seulement à la victime, la possibilité de payer pour accéder aux données volées. En fin de compte, la moitié du temps, nous ne savons pas si vos données ont été volées ou bien si elles ont fait l’objet d’une fuite, et surtout vous non plus.

Conclusion

Quels que soient la taille de l’entreprise, le pays ou le secteur concerné, personne n’est vraiment à l’abri des attaques, même s’il convient de souligner que des années d’exposition ont sensibilisé de nombreuses entreprises aux fondamentaux en matière d’installation des correctifs, de conservation des données de log utiles et de préparation aux ransomwares. Les progrès du secteur en matière de technologie et de services de détection et de réponse sont prometteurs en tant que moyen à la fois de repousser les attaquants et de contrecarrer leurs objectifs s’ils parviennent à échapper aux premières couches de défense. En conséquence, le temps de séjour des attaquants a considérablement diminué au cours de la dernière année. Cependant, l’autosatisfaction est dangereuse : une fois que les attaquants ont pénétré dans votre réseau, il est fort probable que vos données soient exfiltrées, que ce soit pour vous être vendues à vous ou au plus offrant. Il est conseillé aux dirigeants de tenir compte de ces résultats potentiels lorsqu’ils planifient la répartition de leurs efforts continus pour sécuriser leurs réseaux en 2023 et au-delà.

Annexe : Démographie et méthodologie

Lors de la rédaction de ce rapport, nous avons choisi de nous concentrer sur 152 cas qui pourraient être analysés de manière significative pour obtenir des informations utiles sur l’état du paysage des adversaires à la fin de 2022. La protection de la relation confidentielle entre Sophos et ses clients est bien sûr une priorité absolue, et les données que vous voyez ici ont été vérifiées à plusieurs étapes au cours de ce processus pour s’assurer qu’aucun client n’était identifiable via ces données, et qu’aucune donnée client ne faussait la synthèse de manière inappropriée. En cas de doute sur un cas spécifique, nous avons exclu les données de ce client du dataset .

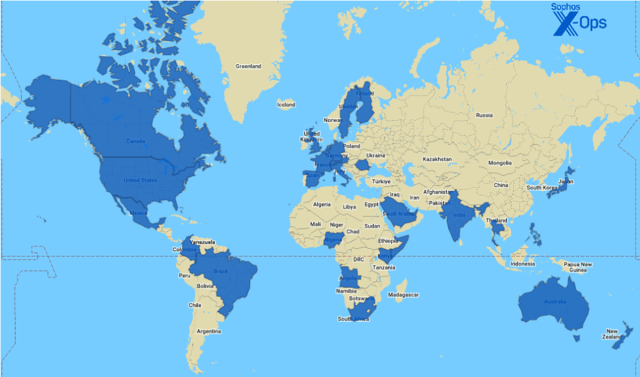

Pays

Figure 14 : Le voyage de l’équipe IR (Incident Response) Sophos

La liste complète des pays représentés dans ce rapport est la suivante :

|

|

|

Secteurs d’activité

La liste complète des secteurs représentés dans ce rapport est la suivante :

|

|

|

Méthodologie

Les données de ce rapport ont été recueillies au cours d’enquêtes individuelles menées par l’équipe X-Ops Incident Response de Sophos. Pour ce rapport initial de 2023, nous avons recueilli des informations sur toutes les investigations entreprises par l’équipe en 2022 et les avons normalisées via 37 domaines, en examinant chaque cas pour nous assurer que les données disponibles étaient appropriées au niveau du détail et de la portée des éléments regroupés tels que définis par l’objectif principal du rapport proposé.

Lorsque les données n’étaient pas claires ou n’étaient pas disponibles, l’auteur a travaillé avec des cas IR individuels pour éclaircir les questions ou dissiper la confusion. Les incidents qui n’ont pas pu être suffisamment clarifiés pour les besoins du rapport, ou à propos desquels nous avons conclu que l’intégration risquait d’exposer ou d’endommager la relation Sophos-client, ont été écartés. Nous avons ensuite examiné la chronologie de chaque cas restant pour obtenir plus de clarté sur des questions telles que l’entrée initiale, le temps de séjour, l’exfiltration, etc. Nous avons retenu 152 cas, qui ont servi de base pour ce rapport.

Billet inspiré de Everything Everywhere All At Once: The 2023 Active Adversary Report for Business Leaders, sur le Blog Sophos.