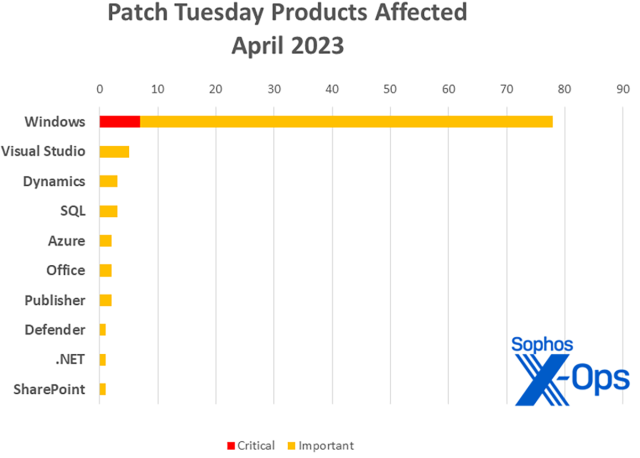

Microsoft vient de publier des correctifs pour 97 vulnérabilités dans dix familles de produits, dont 7 concernant des problèmes de gravité ‘Critique’ dans Windows. Comme d’habitude, le plus grand nombre de vulnérabilités traitées concerne Windows, avec 77 CVE. Visual Studio suit avec 5 CVE ; suivi de Dynamics et SQL (3 chacun); Azure, Office et Publisher (2 chacun) ; et Defender, .NET (non inclus dans le comptage des correctifs Visual Studio) et enfin SharePoint (1 chacun).

Au moment de la publication de ce Patch Tuesday, un seul des problèmes de ce mois-ci a été divulgué publiquement, et un seul semble avoir été exploité sur le terrain : CVE-2023-28252, un problème d’élévation de privilège de gravité ‘Importante’ dans le pilote de Common Log File System de Windows. Cependant, Microsoft prévient que dix des CVE traitées sont plus susceptibles d’être prochainement exploitées dans les versions concernées (c’est-à-dire dans les 30 prochains jours). Fait intéressant, huit des dix problèmes signalés ne s’appliquent qu’à la dernière version de Windows, et pas aux versions antérieures.

Deux de ces problèmes concernant Windows ont un score de base CVSS de 9,8 (et un score temporel de 8,5), signalant ainsi aux administrateurs réseau que ces derniers valent la peine d’être pris en compte. CVE-2023-28231 (vulnérabilité d’exécution de code à distance dans DHCP Server Service) et CVE-2023-21554 (vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing) sont toutes deux des vulnérabilités RCE de gravité ‘Critique’ soumises à Microsoft par des experts en sécurité externes, et les deux sont considérées par Microsoft comme plus susceptibles d’être exploitées dans les 30 prochains jours. Un autre problème de messagerie de gravité ‘Critique’, CVE-2023-28250 (vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast [PGM]), affiche un score CVSS de 9,8 ce mois-ci, bien que Microsoft considère que l’exploitation de ce problème est moins probable dans les 30 prochains jours.

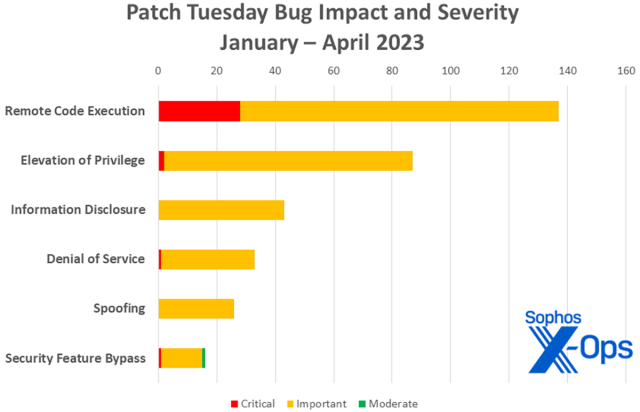

Il ne s’agit pas d’un Patch Tuesday léger, mais les observateurs pourront trouver du réconfort avec des statistiques plutôt intéressantes : nos chiffres d’une année sur l’autre indiquent que Microsoft est confronté, jusqu’à présent, à beaucoup moins de problèmes d’élévation de privilège que l’année passée. En effet, à ce jour, Microsoft a corrigé 87 problèmes de type EoP ; rappelons qu’à ce stade l’année dernière, il en avait corrigés 125 (le décompte global des correctifs d’une année sur l’autre est à peu près identique : 359 correctifs au cours des quatre premiers mois de 2022, 340 cette année, avec des augmentations notables d’une année sur l’autre des correctifs traitant des problèmes d’usurpation d’identité ou de divulgation d’information).

Quelques chiffres

- Nombre total de CVE Microsoft : 97

- Nombre total d’avis contenus dans la mise à jour : 0

- Divulgation(s) publique(s) : 0

- Exploitation(s) : 1

- Exploitation(s) potentielle(s) dans la dernière version : 9

- Exploitation(s) potentielle(s) dans les anciennes versions : 1

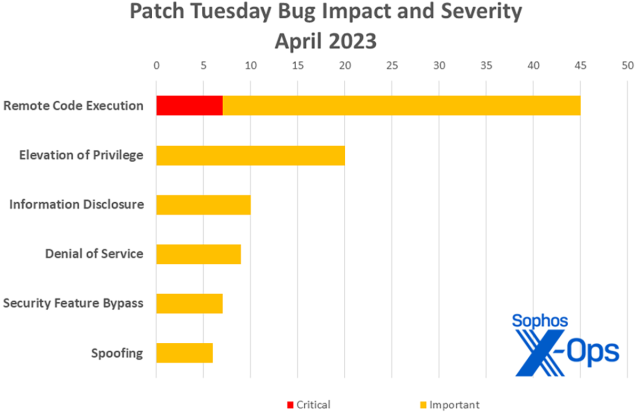

- Gravité :

- Critique : 7

- Importante : 90

- Impact :

- Exécution de code à distance (RCE) : 45

- Élévation de privilège : 20

- Divulgation d’information : 10

- Déni de service : 9

- Contournement de la fonction de sécurité : 7

- Usurpation : 6

Figure 1 : Les problèmes d’exécution de code à distance continuent d’être présents en nombre dans les Patch Tuesday de 2023

Produits

-

- Windows : 77

- Visual Studio : 5 (hors .NET ; voir ci-dessous)

- Dynamics : 3

- SQL : 3

- Azure : 2

- Office : 2

- Publisher : 2

- Defender : 1

- .NET : 1 (hors Visual Studio ; voir ci-dessus)

- SharePoint : 1

Figure 2 : Windows représente un peu moins de 80 % des correctifs publiés ce mois-ci et tous les problèmes de gravité ‘Critique’.

Microsoft mentionne également, dans ce Patch Tuesday, trois correctifs liés à Edge publiés séparément, deux s’appliquant uniquement à Edge pour Android ; ces correctifs n’étant pas pris en compte dans les chiffres de ce mois-ci. Microsoft a également publié des informations sur 15 correctifs qui viennent d’être publiés par Adobe concernant leur produit Adobe Reader. Aucune des 15 vulnérabilités n’est connue pour être exploitée activement sur le terrain.

Autres mises à jour notables de ce mois d’avril

CVE-2023-28219 et CVE-2023-28220, toutes deux intitulées ‘Layer 2 Tunneling Protocol Remote Code Execution Vulnerability’

Les deux mises à jour traitent des problèmes RCE de gravité ‘Critique’ au niveau du Layer 2 Tunnelling Protocol (L2TP) de Microsoft, qui prend en charge les VPN et d’autres fonctions cruciales. Dans les deux cas, un attaquant envoyant une demande de connexion spécialement conçue à un serveur RAS pourrait lancer une RCE au niveau de la machine cible. Dans les deux cas, ce dernier devra bénéficier d’une condition de concurrence pour réussir à en profiter, mais puisque Microsoft affirme que ces deux-là sont plus susceptibles d’être exploitées avec succès dans les 30 prochains jours, les administrateurs réseau devraient les prendre au sérieux. Cependant, Microsoft déclare que les deux bugs sont moins susceptibles d’être exploités sur les anciennes versions de Windows, bien que le correctif soit disponible pour toutes les versions du système d’exploitation actuellement prises en charge.

CVE-2023-28249 et CVE-2023-28269, toutes deux intitulées ‘Windows Boot Manager Security Feature Bypass Vulnerability’

Deux problèmes au niveau de la couche physique qui permet à un attaquant disposant de privilèges administrateur ou d’un accès physique à une machine ciblée, de contourner Secure Boot. C’est peut-être inintéressant dans la plupart des situations, mais par contre très intéressant si, par exemple, l’ordinateur portable volé d’un cadre dirigeant devait se retrouver dans de mauvaises mains.

CVE-2023-24883, CVE-2023-28243, CVE-2023-24929, CVE-2023-24928, CVE-2023-24927, CVE-2023-24926, CVE-2023-24925, CVE-2023-24924, CVE- 2023-24887, CVE-2023-24886, CVE-2023-24885 et CVE-2023-24884, (dénominations diverses)

L’examen minutieux du chercheur indépendant kap0k des pilotes d’imprimante PostScript et PCL6-class continue de porter ses fruits, avec 12 autres correctifs à son actif ce mois-ci. Il s’agit, à priori, de découvertes à prendre au sérieux; car toutes sont des RCE, et toutes sauf une affichent un score de base CVSS de 8,8.

Figure 3 : le mois d’avril a confirmé la tendance de 2023, à savoir un ralentissement des correctifs Microsoft traitant des problèmes d’élévation de privilège. Dans son Patch Tuesday d’avril 2022, Microsoft avait publié 125 correctifs de type EoP, contre seulement 87 jusqu’à présent en 2023 (les vulnérabilités d’exécution de code à distance suivent presque exactement le rythme de 2022 : 133 en avril 2022, 137 en avril 2023).

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-21554 | sid: 2308319 | |

| CVE-2023-24912 | Exp/2324912-A | |

| CVE-2023-28218 | Exp/2328218-A | |

| CVE-2023-28231 | sid: 2308321 | |

| CVE-2023-28266 | Exp/232866-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Billet inspiré de April showers Windows updates on sysadmins, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.