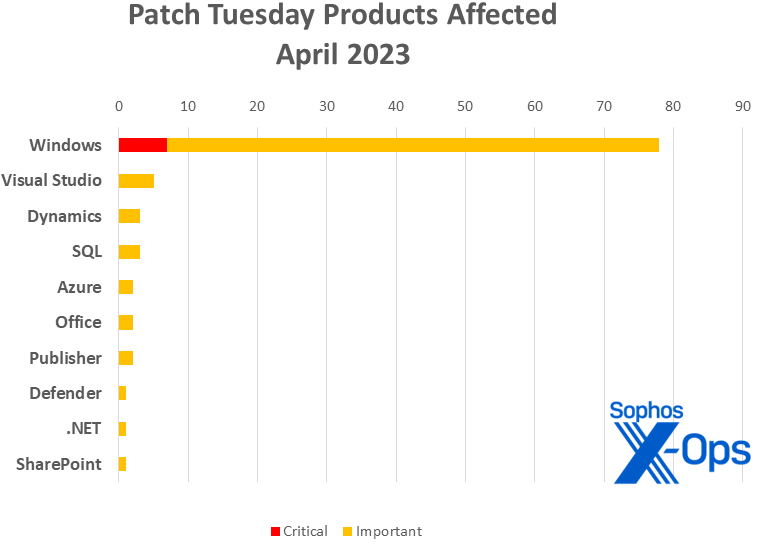

Microsoft solucionó, con el martes parches de este mes,97 vulnerabilidades en diez familias de productos, incluidos 7 problemas de gravedad crítica en Windows. Como es habitual, el mayor número de vulnerabilidades abordadas afecta a Windows, con 77 CVE. Le sigue Visual Studio, con 5 CVE; Dynamics y SQL (3 cada uno); Azure, Office y Publisher (2 cada uno); y Defender, .NET (contado aparte de los parches de Visual Studio) y SharePoint (uno cada uno).

En el momento de aplicar el parche, ninguno de los problemas de este mes ha sido revelado públicamente, y solo uno parece estar siendo explotado: CVE-2023-28252, un problema de elevación de privilegios de gravedad importante en el controlador del sistema Common Log File de Windows. Sin embargo, Microsoft advierte que es más probable que diez de los CVE de Windows abordados se exploten pronto en el producto afectado (es decir, en los próximos 30 días). Curiosamente, ocho de los diez problemas señalados se aplican solo a la última versión de Windows, no a versiones anteriores.

Dos de esos problemas de Windows también tienen una puntuación base CVSS de 9,8 (y una puntuación temporal de 8,5), lo que indica a los administradores de redes que merece la pena darles prioridad. CVE-2023-28231 (Vulnerabilidad de Ejecución Remota de Código en el Servicio del Servidor DHCP) y CVE-2023-21554 (Vulnerabilidad de Ejecución Remota de Código en Colas de Mensajes de Microsoft) son RCEs de gravedad Crítica enviados a Microsoft por investigadores de seguridad externos, y ambos están marcados por Microsoft como más probables de ser explotados en los próximos 30 días. Otro problema de mensajería de gravedad Crítica, CVE-2023-28250 (Vulnerabilidad de Ejecución Remota de Código en la Multidifusión General Pragmática [PGM] de Windows), también recibió una puntuación CVSS de 9,8 este mes, aunque Microsoft considera menos probable la explotación de este problema en los próximos 30 días.

No son pocos parches, pero los observadores pueden alegrarse con una estadística interesante: nuestras cifras interanuales indican que Microsoft se enfrenta a muchos menos problemas de elevación de privilegios en lo que va de año. A fecha de hoy, Microsoft ha parcheado 87 problemas de EoP; a estas alturas del año pasado, había parcheado 125. (El número total de parches de un año a otro está más o menos igualado: 359 parches en los cuatro primeros meses de 2022, 340 este año, con notables aumentos interanuales en los parches que abordan problemas de suplantación de identidad o revelación de información).

En cifras

- Total de CVE: 97

- Total de avisos enviados en actualización: 0

- Divulgados públicamente: 0

- Explotados: 1

- Explotación más probable en la última versión: 9

- Explotación más probable en versiones anteriores: 1

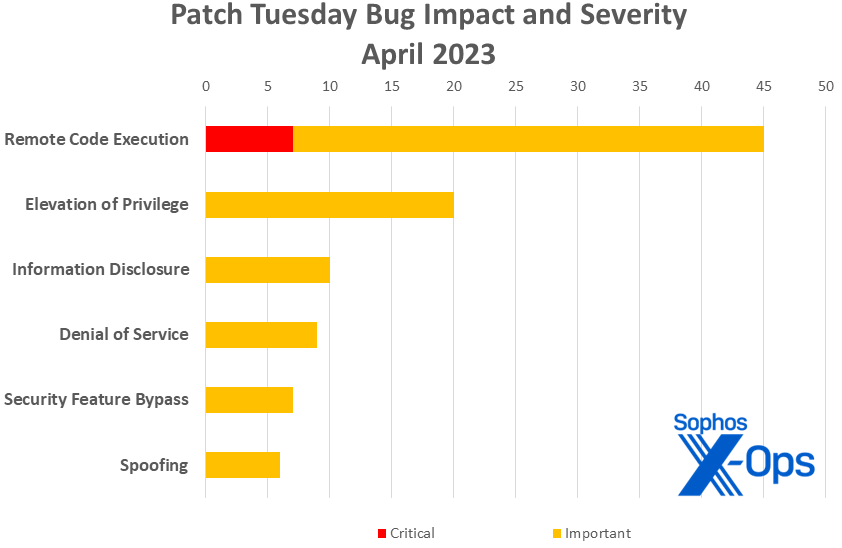

- Gravedad

- Crítica: 7

- Importante: 90

- Impacto

- Ejecución remota de código: 45

- Elevación de privilegios: 20

- Revelación de información: 10

- Denegación de servicio: 9

- Anulación de funciones de seguridad: 7

- Suplantación de identidad: 6

Productos

- Windows 77

- Visual Studio: 5 (excluyendo .NET, ver más abajo)

- Dynamics: 3

- SQL 3

- Azure 2

- Office 2

- Publisher: 2

- Defender: 1

- .NET 1 (excluido Visual Studio; véase más arriba)

- SharePoint: 1

Microsoft también menciona en la publicación de abril tres parches relacionados con Edge publicados por separado, dos de ellos aplicables solo a Edge para Android; esos parches no se reflejan en los totales de este mes. Microsoft también ha publicado información sobre 15 parches publicados hoy por Adobe para su producto Adobe Reader. Ninguno de los 15 está bajo explotación activa.

Otras actualizaciones notables de abril

CVE-2023-28219 y CVE-2023-28220, ambas tituladas Vulnerabilidad de Ejecución Remota de Código del Protocolo de Túnel de Capa 2.

Ambas actualizaciones abordan problemas de RCE de gravedad crítica con el Protocolo de Túnel de Capa 2 (L2TP) de Microsoft, que soporta VPN y otras funciones cruciales. En ambos casos, un atacante que envíe una solicitud de conexión especialmente diseñada a un servidor RAS podría conseguir una RCE en la máquina objetivo. En ambos casos tendrían que ganar una condición de carrera para aprovecharse con éxito, pero dado que Microsoft afirma que es más probable que estos dos sean explotados con éxito en los próximos 30 días, los administradores de red deberían tomárselos en serio. Sin embargo, Microsoft afirma que es menos probable que ambos fallos se exploten en versiones antiguas de Windows, aunque el parche está disponible para todas las versiones actualmente compatibles del SO.

CVE-2023-28249 y CVE-2023-28269, ambos titulados Windows Boot Manager Security Feature Bypass Vulnerability (Vulnerabilidad de la función de seguridad del gestor de arranque de Windows)

Se trata de un par de problemas de la capa física; en otras palabras, si el atacante tiene privilegios de administrador o acceso físico a una máquina objetivo, puede eludir Secure Boot. Esto posiblemente carezca de interés en la mayoría de las situaciones, pero podría ser muy emocionante si, por ejemplo, el portátil robado de un ejecutivo acabara en malas manos.

CVE-2023-24883, CVE-2023-28243, CVE-2023-24929, CVE-2023-24928, CVE-2023-24927, CVE-2023-24926, CVE-2023-24925, CVE-2023-24924, CVE-2023-24887, CVE-2023-24886, CVE-2023-24885 y CVE-2023-24884, varios títulos

El escrutinio del investigador independiente kap0k de los controladores de impresoras de clase PostScript y PCL6 sigue dando sus frutos, con otros 12 parches en su haber este mes. Aparentemente, también se trata de hallazgos no triviales; todos son RCE, y todos menos uno pesan con una puntuación base CVSS de 8,8.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-21554 | sid: 2308319 | |

| CVE-2023-24912 | Exp/2324912-A | |

| CVE-2023-28218 | Exp/2328218-A | |

| CVE-2023-28231 | sid: 2308321 | |

| CVE-2023-28266 | Exp/232866-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.