Dans ce quatrième et dernier article de notre série, nous allons voir comment les escrocs qui arnaquent d’autres escrocs peuvent aider les chercheurs.

C’est le dernier article de notre série intitulée “des escrocs qui arnaquent d’autres escrocs” ! (Vous avez manqué les précédents articles ? : le premier a présenté l’écosystème, le deuxième a examiné les différents types d’escroquerie et le troisième s’est concentré sur une arnaque spécifique et à grande échelle). Dans ce dernier article, nous allons voir pourquoi les escrocs sur les marketplaces cybercriminelles fournissent (par inadvertance) des renseignements stratégiques et tactiques utiles.

De nombreuses marketplaces cybercriminelles exigent des preuves lorsqu’une escroquerie est signalée, et les victimes ne sont que trop heureuses de les transmettre. Alors qu’une minorité de rapporteurs masquent ces preuves ou bien les restreignent pour qu’elles ne soient visibles que par un modérateur, la plupart ne le font pas, et donnent accès à des informations très précieuses telles que des adresses de crypto-monnaie, des identifiants de transaction, des adresses email, des adresses IP, des noms de victime, du code source, et bien plus encore.

Cette tendance contraste avec d’autres domaines concernant ces marketplaces cybercriminelles, où la sécurité opérationnelle est souvent très efficace. Peut-être que les victimes d’escroquerie partent du principe que personne ne prête attention aux salles d’arbitrage, ou bien elles sont tellement agacées d’avoir été arnaquées que leurs précautions habituelles passent au second plan.

Pour vous donner une idée de la prévalence de cette situation, nous avons examiné les 250 rapports d’escroquerie les plus récents sur les trois forums. 39 % comprenaient des captures d’écran et 53 % ne contenaient que des comptes rendus d’incident à base de texte (entrant souvent dans des détails considérables). Seuls 8 % des rapports restreignaient l’accès aux preuves ou proposaient de les soumettre en privé à un arbitre.

Rapports d’escroquerie

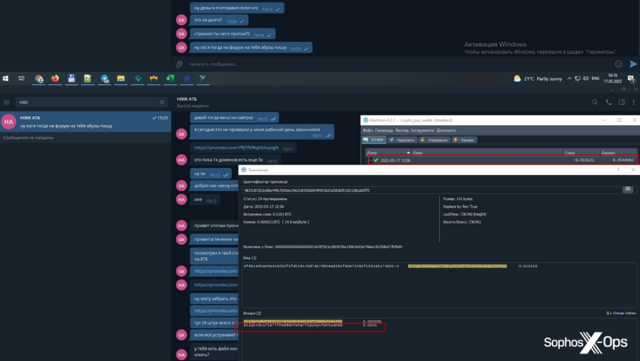

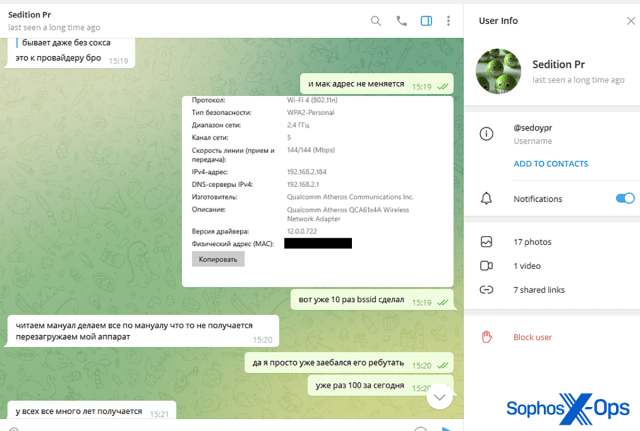

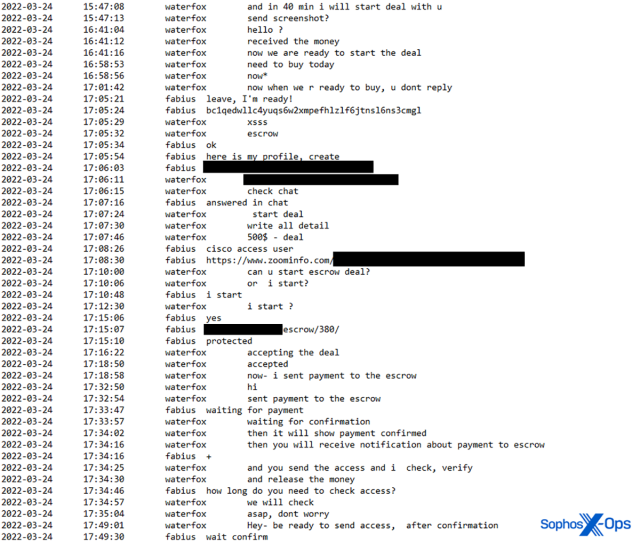

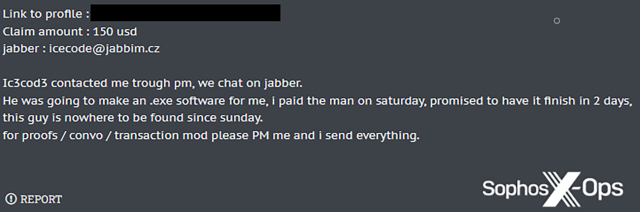

Voici un rapport d’escroquerie typique avec des preuves (nous avons masqué l’adresse du forum, qui apparaît en filigrane sur les images téléchargées, mais les captures d’écran sont bien visibles). Les pièces jointes comprennent des messages privés sur deux plateformes, ainsi que des identifiants.

Figure 1 : Un rapport d’escroquerie typique, avec preuves

Voici juste une petite sélection des informations que nous avons vues dans les captures d’écran et les logs de chat.

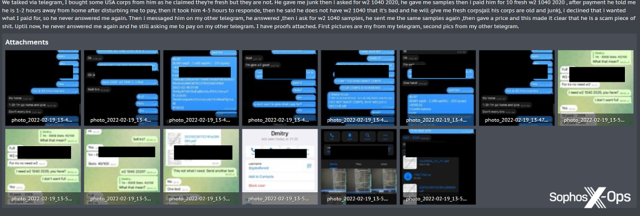

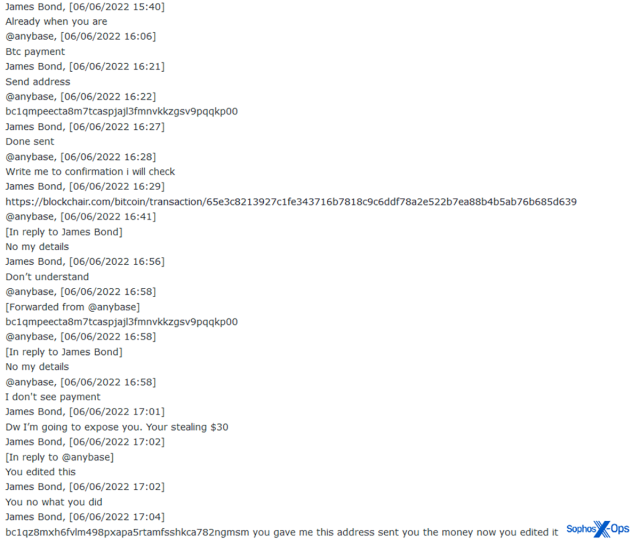

Adresses Bitcoin et détails de transactions

Les marketplaces cybercriminelles servent souvent de vitrines publicitaires, les négociations et les ventes ayant généralement lieu sur d’autres canaux, tels que Telegram, Tox, les DM de forum, etc. Les vendeurs et les acheteurs s’en tiennent à cette règle empirique pour des raisons de sécurité opérationnelle. Mais lorsqu’il s’agit de plaintes pour escroquerie, ces règles sont parfois ignorées. Nous avons vu de nombreuses captures d’écran de négociations et de ventes, avec des adresses de crypto-monnaie et des liens vers des transactions, qui pourraient être très utiles lors d’investigations portant sur des incidents ou des acteurs malveillants spécifiques (individus ou réseaux). Bien sûr, les acteurs malveillants peuvent toujours appliquer des mesures d’anonymisation à leurs transactions, mais c’est mieux que rien.

Figure 2 : Dans cette capture d’écran d’un log de chat, la victime de l’escroquerie publie un lien de transaction (contenant son adresse Bitcoin)

Figure 3 : Un autre exemple de lien de transaction, via Telegram concernant Ethereum

Figure 4 : Détails de la transaction concernant une autre plainte pour escroquerie. Notez que cette capture d’écran inclut également la date, l’heure, la météo et la barre des tâches de l’utilisateur

Adresses email et bien plus…

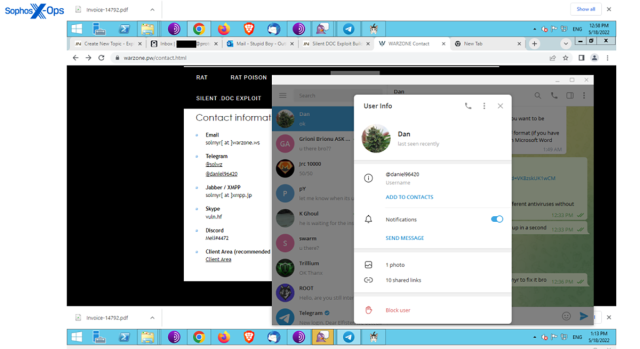

Certains rapporteurs de fraude sont particulièrement laxistes concernant la rédaction des informations. Dans un cas, un plaignant a téléchargé une série de captures d’écran (un exemple est présenté ci-dessous) contenant des informations sur les applications installées sur son système, la date et l’heure, son adresse email, son nom Outlook et les noms d’utilisateur d’autres personnes avec lesquelles il était en train de communiquer sur Telegram.

Figure 5 : Une capture d’écran publiée par un plaignant, victime d’escroquerie, qui contient une mine d’informations

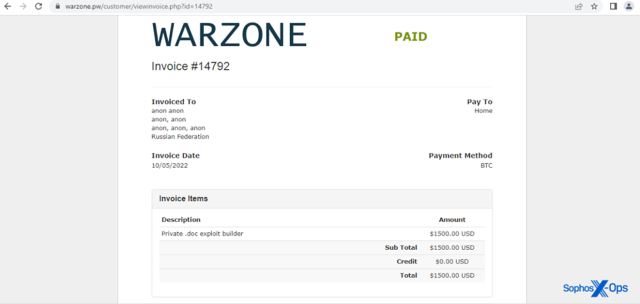

Figure 6 : Une facture d’achat d’un exploit builder, publiée par le même plaignant

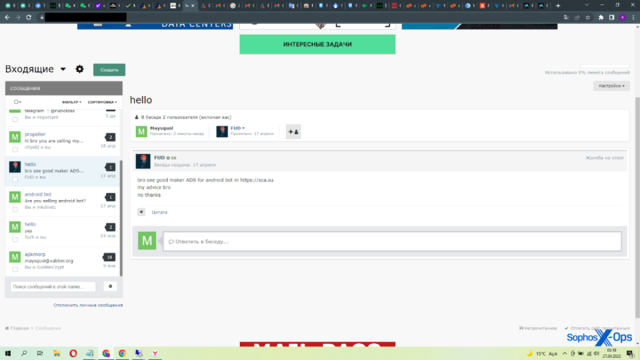

Figure 7 : Une capture d’écran publiée par un autre plaignant, victime d’escroquerie, concernant une marketplace de rippers. Notez les onglets ouverts, les applications de la barre des tâches, la date/heure/météo/langue et les autres chats ouverts

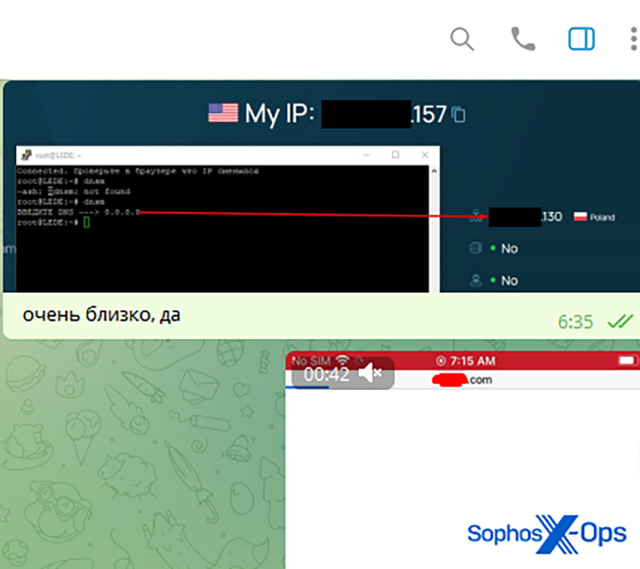

Adresses MAC et IP

Bien que cela ne soit pas courant, nous avons vu des adresses MAC et IP dans les captures d’écran des plaignants, souvent issues du dépannage de malwares ou de listings AaaS en lien avec un escroc présumé.

Figure 8 : Un plaignant, victime d’escroquerie, publie les détails d’un adaptateur WiFi, y compris son adresse MAC

Figure 9 : Un extrait d’un log de chat dans une plainte pour escroquerie, contenant une adresse IP, un pays et un nom d’hôte testés par l’escroc et le plaignant

Figure 10 : Deux adresses IP révélées dans une plainte pour escroquerie

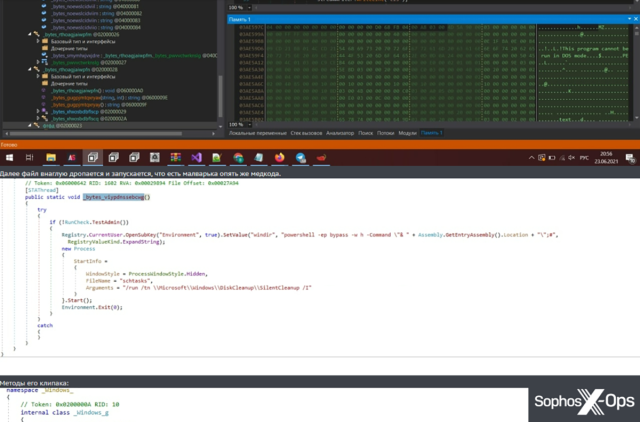

Code source de malware

Bien que relativement rare, nous avons observé au moins un cas d’escroquerie partageant le code source d’un malware.

Figure 11 : Une capture d’écran du code source du malware, publiée dans le cadre d’un rapport d’escroquerie. Notez que cette capture d’écran inclut également la barre des tâches Windows, qui affiche certaines des applications installées, la langue, ainsi que la date et l’heure.

Noms des organisations victimes

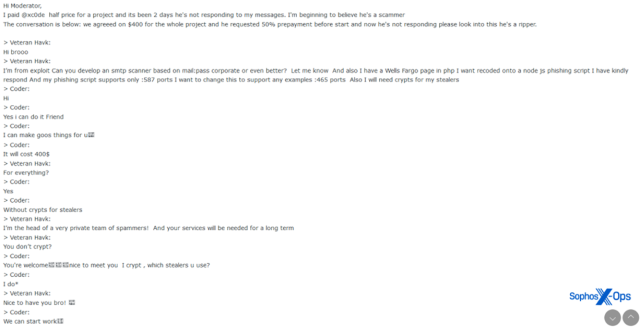

Les vendeurs ne mentionnent généralement pas les noms des victimes dans leurs listings AaaS, car ils craignent que les entreprises ne soient averties. Cependant, nous avons vu plusieurs exemples où les plaignants, victimes d’escroquerie, ont publié des logs de chat détaillés, comme celui ci-dessous, qui comprenait les noms des victimes.

Figure 12 : Un extrait d’un log de chat Tox sur l’achat d’un listing AaaS affectant une victime spécifique et nommée (mais dont le nom a bien sûr été masqué)

Figure 13 : Extrait d’un chat contenant un nom d’utilisateur, un mot de passe et le nom de l’entreprise, à titre d’exemple (que nous avons masqué)

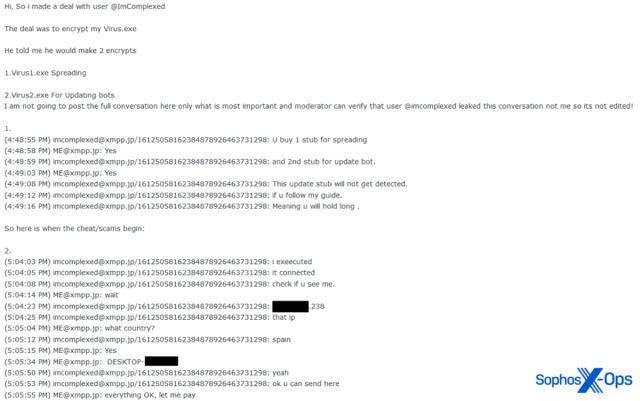

Informations détaillées sur les négociations et les attaques/projets planifiés

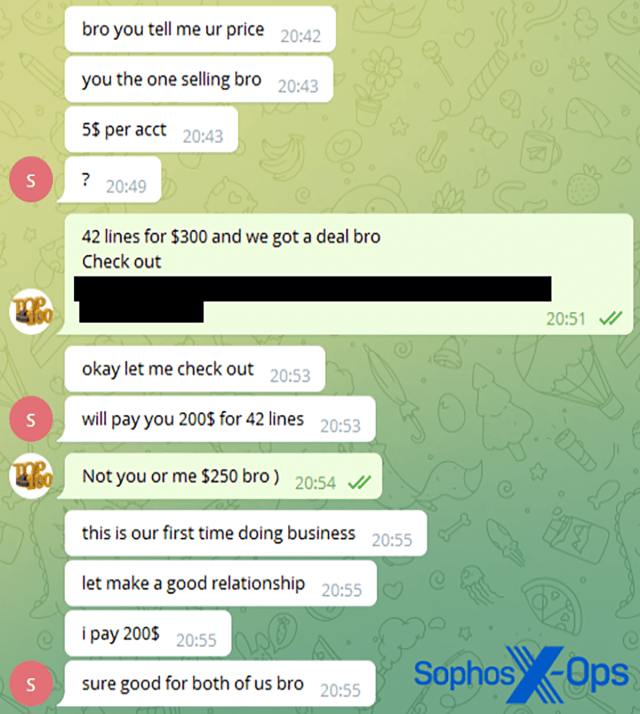

Nous avons observé plusieurs cas où des plaignants, victimes d’escroquerie, ont publié des logs de chat détaillés sur des projets et des attaques.

Figure 14 : Un plaignant, victime d’escroquerie, publie un extrait d’un log de chat qui révèle des informations détaillées concernant le projet sur lequel il travaillait

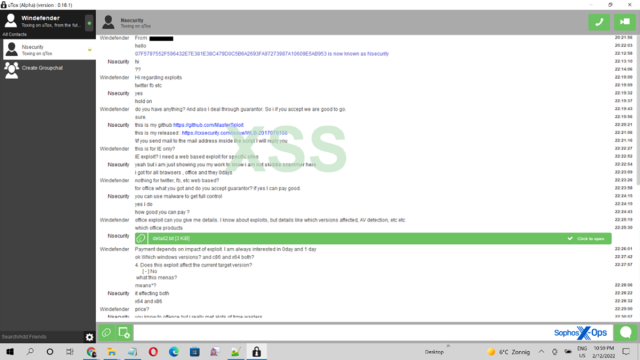

L’exemple ci-dessous comprend non seulement des informations détaillées sur une éventuelle vente d’exploits (bien qu’il s’agisse d’une plainte pour escroquerie), mais également le profil GitHub de l’escroc présumé et un site Web présentant l’une de ses vulnérabilités (qui pourraient être utilisés pour identifier l’escroc). La capture d’écran montre également les applications installées sur la machine du plaignant, leur nom Tox, la date et l’heure, ainsi que la température et la météo au moment de la publication (“Zonnig” en néerlandais signifie “ensoleillé”).

Figure 15 : Une capture d’écran d’un chat Tox publiée par un plaignant dans le cadre d’un rapport d’escroquerie

Avertissement : étant donné que ces détails sont publiés dans des fils de discussion concernant des arbitrages, on ne peut pas partir du principe qu’ils soient systématiquement représentatifs de l’économie souterraine dans son ensemble. Cependant, il s’agit là, tout de même, d’un bon point de départ. Et comme les rapports d’escroquerie sont créés à la fois par les acheteurs et les vendeurs, il existe du matériel provenant d’utilisateurs “légitimes” des deux côtés des transactions.

Il convient également de noter que certains utilisateurs du forum sont davantage prudents quant aux détails qu’ils partagent dans les rapports d’escroquerie. Cependant, d’après notre expérience, ces utilisateurs étaient très minoritaires ; dans les rapports d’escroquerie que nous avons examinés, seulement 8 % ont restreint l’accès aux preuves.

Figure 16 : Un utilisateur ne partage pas de preuves dans son rapport d’escroquerie, mais propose à la place de les partager avec les modérateurs via un message privé

Conclusion

Les acteurs malveillants : notamment certains très importants, ne mettent pas toujours en pratique ce qu’ils prêchent ou n’apprennent pas des erreurs de leurs victimes. Ce constat a deux conséquences majeures. Premièrement, cette économie souterraine regorge de nombreuses escroqueries (réussies), rapportant aux escrocs des millions de dollars par an et entraînant ainsi une “taxe” effective sur les marketplaces cybercriminelles.

Deuxièmement, les acteurs malveillants ne sont pas à l’abri de la tromperie, de l’ingénierie sociale et de la fraude : en fait, ils sont aussi vulnérables que n’importe qui d’autre. Ainsi, certains types de technique défensive, honeypots, ‘decoy data’ et ‘canary data’, et d’autres mesures similaires, méritent probablement plus d’attention, d’investigation et de recherche et développement.

Il existe également une grande diversité d’escroqueries sur les marketplaces cybercriminelles. Certaines, comme les faux garants, sont spécifiques à ces plateformes, tandis que d’autres sont plus génériques. Il est probable qu’il existe d’autres escroqueries plus sophistiquées que les acteurs malveillants n’ont pas encore détectées et/ou signalées. Il est également fort possible que les escroqueries contre les acteurs malveillants continueront de se développer et d’évoluer.

Bien qu’il s’agisse d’un sujet intéressant, nous doutions au départ que notre recherche puisse être d’une quelconque utilité pratique. Cependant, nous avons rapidement réalisé qu’il existe deux applications clés :

1) Les rapports d’escroquerie peuvent être une riche source de renseignements. Alors que les acteurs malveillants sur les forums cybercriminels “haut de gamme” peuvent avoir une sécurité opérationnelle solide, ce n’est plus le cas lorsqu’ils sont victimes d’une arnaque. Nous avons trouvé de nombreux exemples de données sensibles et de détails très explicites dans les captures d’écran et les logs de chat joints aux rapports d’escroquerie. Dans certains cas, les preuves comprenaient des identifiants distincts que les chercheurs pouvaient utiliser lors d’investigations spécifiques. Dans d’autres, elles comprenaient des informations plus générales sur les négociations, les ventes, les attaques et les projets. Les rapports d’escroquerie en général peuvent également être utiles pour l’intelligence stratégique, fournissant ainsi aux chercheurs des informations sur les rivalités et les alliances, les tendances plus larges et la culture du forum.

2) Nous espérons que cette recherche empêchera les chercheurs inexpérimentés, les analystes, les journalistes, les agents des forces de l’ordre et d’autres qui surveillent les marketplaces cybercriminelles d’être eux-mêmes victimes de certaines de ces escroqueries (qu’il s’agisse de donner des identifiants à de faux sites ou bien de payer pour accéder à des ‘forums fermés’ qui sont en fait des sites de rippers).

Notre immersion dans le monde ‘des escrocs qui arnaquent d’autres escrocs’ était exploratoire, mais nous espérons qu’il ne s’agit là que d’un début qui ouvrira la porte à d’autres recherches sur ce sujet. Nous souhaitons, en effet, aller beaucoup plus loin, notamment avec des études quantitatives plus détaillées, en examinant un plus large éventail de marketplaces et en explorant d’autres techniques d’escroquerie utilisées contre les cybercriminels.

Billet inspiré de The scammers who scam scammers on cybercrime forums: Part 4, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.