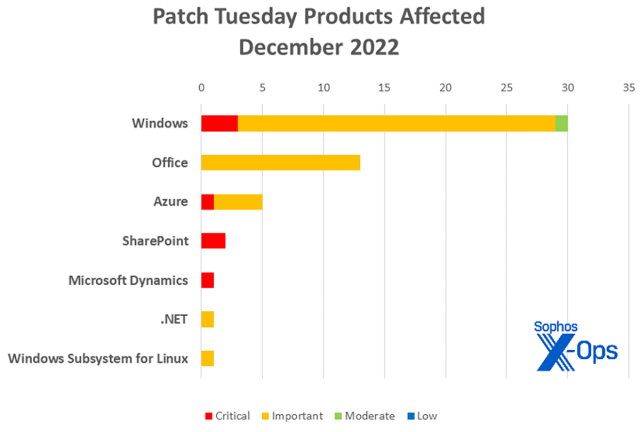

Microsoft vient de publier des correctifs pour 48 vulnérabilités dans sept familles de produits Microsoft différentes. Cette dernière publication inclut 6 problèmes considérés comme ‘Critiques’ affectant Microsoft Dynamics, SharePoint et Windows. La majorité des CVE affectent Windows, le système d’exploitation compte 30 CVE, dont quatre partagées avec Azure. En plus de ces quatre CVE partagées, Azure lui-même reçoit cinq correctifs. Office en reçoit 13, y compris les correctifs concernant Outlook pour Android et Outlook pour Mac. Ceux-ci sont suivis de deux correctifs pour SharePoint et un chacun pour Microsoft Dynamics, .NET et Windows Subsystem pour Linux (partagé avec Windows).

Ce Patch Tuesday contient également un avis d’une importance plus que classique. Pour obtenir plus d’informations sur ADV220005, “Driver Certificate Deprecation Defense in Depth“, veuillez consulter notre article. Nous ferons régulièrement un point sur la situation au fur et à mesure de son évolution.

Concernant les correctifs, une vulnérabilité (CVE-2022-44710) qui s’avère être un bug d’élévation de privilèges considéré comme ‘Important’ dans DirectX Graphics Kernel affectant uniquement Windows 11 version 22H2 pour les systèmes basés sur ARM64 et x64, a été divulguée publiquement. Une autre vulnérabilité (CVE-2022-44698) concernant une faille permettant le contournement des fonctionnalités de sécurité dans le composant SmartScreen de Windows, a déjà été exploitée. L’expert Will Dormann a présenté les potentielles implications de ce bug dans un récent fil Twitter.

Les 46 problèmes restants sont toujours non divulgués et inexploités selon Microsoft.

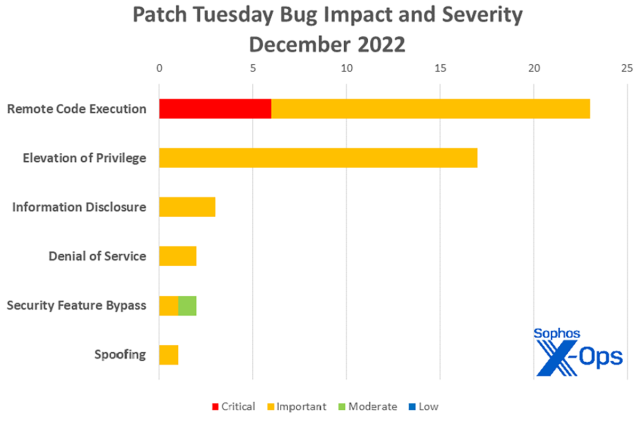

Quelques chiffres :

- Nombre total de CVE Microsoft : 48

- Nombre total d’avis contenus dans la mise à jour : 1

- Divulgation(s) publique(s) : 1

- Exploitation(s) détectée(s) : 1

- Exploitation(s) potentielle(s) dans la dernière version : 6

- Exploitation(s) potentielle(s) dans les anciennes versions : 7

- Gravité :

- Critique : 6

- Importante : 41

- Modérée : 1

- Niveau faible : 0

- Impact

- Exécution de code à distance : 23

- Élévation de privilèges : 17

- Divulgation d’information : 3

- Déni de service : 2

- Contournement de la fonction de sécurité : 2

- Usurpation : 1

Figure 1 : Les vulnérabilités d’exécution de code à distance étaient légèrement plus nombreuses que les bugs d’élévation de privilèges dans le dernier Patch Tuesday de 2022

Produits :

- Microsoft Windows : 30, dont quatre partagées avec Azure et une partagée avec Windows Subsystem pour Linux

- Microsoft Office : 13

- Azure : 5, dont quatre partagées avec Windows

- SharePoint : 2

- Microsoft Dynamics : 1

- .NET : 1

- Windows Subsystem pour Linux : 1, partagée avec Windows

Trois correctifs liés à Edge publiés plus tôt dans le mois (CVE-2022-44688, CVE-2022-44708, CVE-2022-41115) sont cités dans la documentation du Patch Tuesday de Microsoft mais ne nécessitent aucune action particulière.

Figure 2 : Le Patch Tuesday de décembre comprend quatre correctifs partagés par Windows et Azure, et un partagé par Windows et Windows Subsystem pour Linux (les correctifs partagés sont mentionnés au niveau de toutes les familles concernées)

Vulnérabilités principales

CVE-2022-44690 CVE-2022-44693 : Vulnérabilité d’exécution de code à distance de Microsoft SharePoint Server

Les deux vulnérabilités SharePoint de ce mois-ci sont des RCE considérées comme ‘Critiques‘ et, dans les deux cas, un attaquant authentifié disposant des autorisations ‘Manage List’ pourrait exécuter du code à distance sur un serveur SharePoint au cours d’une attaque basée sur le réseau. Microsoft prend soin de noter dans les informations associées à son Patch Tuesday que la mise à jour cumulative pour SharePoint Server 2013 inclut la mise à jour pour Foundation Server 2013, de sorte que les clients exécutant SharePoint Server 2013 Service Pack 1 peuvent installer la mise à jour cumulative ou la mise à jour de sécurité, qui est la même mise à jour que pour Foundation Server 2013.

CVE-2022-41076 : Vulnérabilité d’exécution de code à distance PowerShell

Une autre RCE, considérée comme ‘Critique‘, nécessite une préparation assez complexe de la part de l’attaquant au niveau de l’environnement cible, mais elle peut être déclenchée par n’importe quel utilisateur authentifié. Cette vulnérabilité, en cas d’exploitation, permet à un attaquant authentifié de contourner la configuration de PowerShell Remoting Session et d’exécuter des commandes non approuvées sur le système cible. Le correctif s’applique à PowerShell 7.2 et 7.3, à toutes les versions prises en charge de Windows et à Windows Server 2022 Datacenter : Azure Edition.

CVE-2022-44666 : Vulnérabilité d’exécution de code à distance dans Windows Contacts

Celle-ci est remarquable car c’est probablement la première fois que la plupart des techniciens considèrent Windows Contacts comme un morceau de code distinct (voire le considère tout simplement). Ce bug nécessiterait qu’un attaquant parvienne à convaincre un utilisateur de télécharger et d’ouvrir un fichier conçu de manière malveillante, conduisant ainsi à un attaque locale sur l’ordinateur de l’utilisateur. Les machines client et serveur sont potentiellement vulnérables.

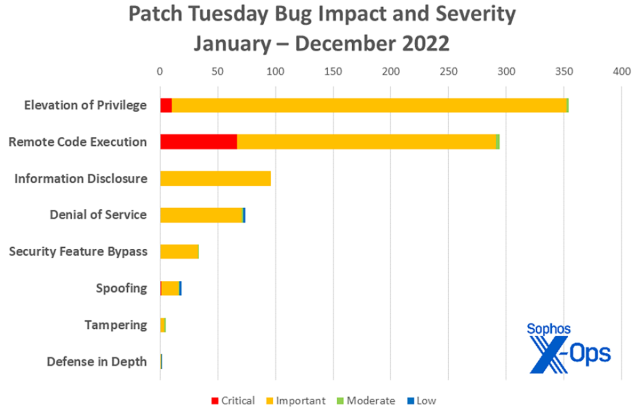

Figure 3 : Même avec un pourcentage plus élevé de vulnérabilités d’exécution de code à distance en décembre, 2022 a été une année plutôt riche en bugs d’élévation de privilèges, du moins parmi ceux avec une gravité ‘Importante’ ou ‘Critique’

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2022-44675 | Exp/2244675-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Billet inspiré de 2022 Patch Tuesday cycle wraps with 48 CVEs, one advisory, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.