La violation à proprement parlé a eu lieu deux semaines plus tôt, a déclaré l’entreprise, et impliquait des attaquants ayant pénétré dans le système où LastPass conservait le code source de son logiciel.

Selon LastPass, à partir de là, les attaquants “ont récupéré des portions de code source et certaines informations techniques propriétaires de LastPass“.

Nous n’avons pas communiqué immédiatement sur cet incident, car il ne semblait pas y avoir d’autres éléments que nous pouvions ajouter au rapport d’incident de LastPass : à savoir que les cybercriminels avaient fouillé dans leur code source propriétaire et leur propriété intellectuelle, mais n’avaient apparemment pas atteint les données des clients ou des employés.

En d’autres termes, nous avons vu cet incident comme un problème de relations publiques, plutôt embarrassant d’ailleurs, pour LastPass, étant donné que le but même du produit de l’entreprise est d’aider les clients à protéger la confidentialité de leurs comptes en ligne, et pas comme un incident qui aurait pu mettre directement les comptes en ligne des clients en danger.

Cependant, plus récemment, nous avons reçu de nombreux messages de la part de lecteurs inquiets (et nous avons aussi vu circuler des conseils trompeurs sur les réseaux sociaux), nous avons donc pensé qu’il serait bon de passer en revue les principales questions que nous avons reçues jusqu’à présent.

Après tout, nous recommandons régulièrement à nos lecteurs d’envisager l’utilisation d’un gestionnaire de mots de passe, même si nous n’avons pas manqué de mentionner les nombreuses failles de sécurité présentes dans les outils de gestion de mots de passe au fil des ans.

Nous avons donc compilé six questions-réponses ci-dessous, pour vous aider à prendre une décision éclairée concernant l’avenir des gestionnaires de mots de passe dans votre vie numérique.

Question N°1 : Que faire si mon gestionnaire de mots de passe est piraté ?

Réponse N°1 : Il s’agit d’une question tout à fait légitime : en effet, si vous mettez tous vos œufs dans le même panier, celui-ci ne devient-il pas un point de défaillance unique (single point of failure) ?

En fait, c’est une question qui nous a été posée si souvent que nous avons fait une vidéo pour y répondre plus spécifiquement :

Question N°2 : Si j’utilise LastPass, dois-je changer tous mes mots de passe ?

Réponse N°2 : Si vous voulez changer tout ou une partie de vos mots de passe, nous n’allons pas vous en dissuader.

NB : Comme nous l’expliquons dans la vidéo ci-dessus, avec un gestionnaire de mots de passe il est beaucoup plus rapide, facile et sûr de changer vos mots de passe, car vous n’aurez pas à créer et à mémoriser des dizaines de nouvelles chaînes de caractères compliquées dans la hâte.

Cependant, il est clair que cet incident de sécurité n’a rien à voir avec des cybercriminels qui auraient tenté d’accéder à certaines de vos données personnelles, et encore moins à vos mots de passe, qui ne sont de toute façon pas stockés sur les serveurs de LastPass sous une forme utilisable (voir la question N°5).

Cette attaque ne semble pas impliquer une vulnérabilité ou un exploit présent dans le logiciel LastPass par lequel les attaquants auraient pu attaquer les mots de passe chiffrés dans votre coffre-fort, ou des malwares qui auraient su comment s’immiscer dans le processus de déchiffrement des mots de passe sur vos ordinateurs.

De plus, cet incident n’implique pas non plus le vol de véritables informations personnelles identifiables (IPI) sur les clients tels que les numéros de téléphone, les codes postaux ou les numéros d’identification individuels qui pourraient aider les attaquants à persuader des services en ligne de réinitialiser les mots de passe à l’aide de techniques d’ingénierie sociale.

Par conséquent, nous ne pensons pas que vous ayez besoin de changer vos mots de passe (d’ailleurs LastPass ne le pense pas non plus).

Question N°3 : Dois-je quitter LastPass pour passer chez un concurrent ?

Réponse N°3 : C’est une question à laquelle vous devrez vous-même répondre.

Comme nous l’avons dit plus haut, aussi embarrassant que soit cet incident pour LastPass, il semble qu’aucune donnée personnelle n’ait été récupérée et qu’aucune donnée liée au mot de passe (chiffrée ou autre) n’ait été volée, mais seulement le code source et les informations propriétaires de l’entreprise.

Avez-vous cessé d’utiliser Chrome après l’annonce du récent exploit zero-day de Google ? Ou les produits Apple après la dernière double faille zero-day ? Ou bien Windows après l’une de ces mises à jour régulières Patch Tuesday dans laquelle des failles zero-day auraient été corrigées ?

Si ce n’est pas le cas, nous pensons qu’il est plutôt bon d’évaluer la fiabilité future d’une entreprise en matière de cybersécurité en observant la manière avec laquelle elle réagit suite à une récente faille ou violation, en particulier si l’incident en question ne vous a pas directement et immédiatement mis en danger.

Nous vous suggérons de lire le rapport d’incident de LastPass et la FAQ associée, et de décider sur cette base si vous êtes toujours prêt, ou non, à faire confiance à l’entreprise.

Question N°4 : Un code source volé ne signifie-t-il pas que des piratages et des exploits pourraient faire leur apparition ?

Réponse N°4 : C’est une question qu’il est raisonnable de se poser, et la réponse n’est pas simple.

De manière générale, le code source est beaucoup plus facile à lire et à comprendre que son équivalent “binaire” compilé, surtout s’il est bien commenté et utilise des noms explicites pour désigner des éléments comme les variables et les fonctions à l’intérieur du logiciel.

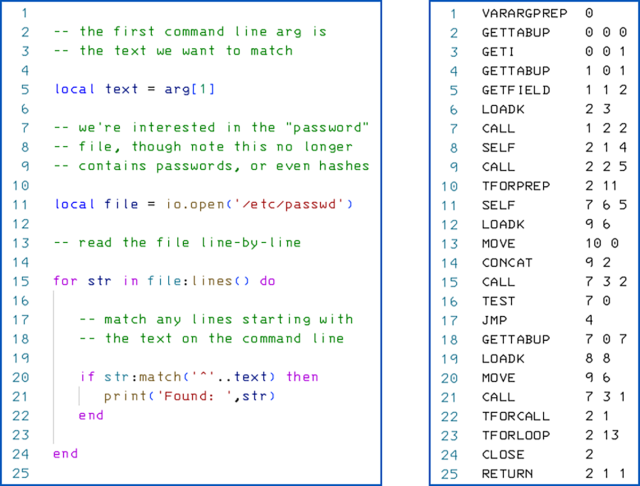

Par exemple, pour illustrer de manière synthétique mais facile à comprendre, comparez le code source Lua à gauche ci-dessous avec le bytecode compilé (comme Java, Lua s’exécute sur une machine virtuelle) à droite :

À gauche : Code source lisible et commenté.

À droite : Bytecode Lua compilé, tel qu’utilisé au moment de l’exécution (runtime).

En théorie, en partant du code source, il devrait être plus rapide et facile de déterminer exactement comment le logiciel fonctionne, y compris de repérer les erreurs de programmation ou les failles de cybersécurité, et donc les vulnérabilités devraient être plus simples à trouver et les exploits plus rapides à concevoir.

En pratique, il est vrai que l’acquisition du code source pour accompagner les binaires compilés que vous essayez de désosser rendra rarement, voire jamais, le travail plus difficile mais le facilitera bien souvent.

Il est intéressant de rappeler que Microsoft Windows est un système d’exploitation à source fermée, et pourtant bon nombre, sinon la plupart, des failles de sécurité corrigées chaque mois lors du Patch Tuesday ont été rétro-conçues directement à partir de fichiers binaires précompilés.

En d’autres termes, garder un code source secret ne doit jamais être considéré comme un élément essentiel de tout processus de cybersécurité.

Vous devez également vous rappeler que de nombreux projets s’appuient explicitement sur la publication de leur code source, non seulement pour que toute personne puisse le scruter, mais aussi l’utiliser si elle souhaite, le modifier et apporter sa contribution pour le plus grand bien de la communauté.

Pourtant, même les projets open source traditionnels avec des licences d’utilisation plutôt larges, et avec potentiellement de nombreux regards posés sur ce dernier pendant de nombreuses années, ont nécessité des correctifs de sécurité critiques concernant des bugs qui auraient pu être repérés plusieurs fois, mais ne l’ont pas été.

Enfin, de nombreux projets de logiciels propriétaires de nos jours (par exemple, le navigateur Chrome de Google, le système d’exploitation iOS d’Apple, le pare-feu Sophos XG et des milliers d’autres outils matériels et logiciels courants) utilisent largement de nombreux composants open source.

Pour résumer, la plupart des projets à source fermée actuels incluent des parties importantes pour lesquelles le code source peut être téléchargé de toute façon (parce que la licence l’exige), ou peut être déduit (parce que la licence nécessite que son utilisation soit documentée, même si certaines modifications au niveau du code ont été apportées ultérieurement).

Ainsi, cette fuite de code source peut aider légèrement de potentiels attaquants, mais très certainement [a] pas autant que vous pourriez l’imaginer à priori et [b] pas au point de permettre de générer de nouveaux exploits qui n’auraient jamais pu voir le jour sans ce code source.

Question N°5 : Dois-je cesser définitivement d’utiliser des gestionnaires de mots de passe ?

Réponse N°5 : Le problème ici est que si une entreprise qui se vante de pouvoir fournir des outils pour verrouiller vos secrets personnels et professionnels de manière plus sécurisée n’est pas elle-même en mesure de protéger correctement sa propre propriété intellectuelle, alors il s’agit sûrement d’un avertissement indiquant que les gestionnaires de mots de passe ne sont finalement peut-être qu’une perte de temps.

Après tout, que se passerait-t-il si des attaquants entraient de nouveau, mais cette fois, ce n’est pas le code source qu’ils obtiendraient, mais chaque mot de passe stocké par chaque utilisateur ?

Il s’agit d’une inquiétude, que l’on pourrait même considérer comme un mème, que l’on voit régulièrement sur les réseaux sociaux, surtout après une faille de sécurité de ce genre : “Et si les cybercriminels avaient téléchargé tous mes mots de passe ? Mais à quoi je pensais donc en partageant tous mes mots de passe de cette façon ?”

Il s’agirait-là d’un problème plus que critique si les gestionnaires de mots de passe fonctionnaient en conservant des copies exactes de tous vos mots de passe sur leurs propres serveurs, à partir desquels ils pourraient être extraits par des attaquants ou exigés par les forces de l’ordre.

Mais aucun gestionnaire de mots de passe décent, basé dans le Cloud, ne fonctionne de cette façon.

En fait, ce qui est stocké sur leurs serveurs est une base de données chiffrée, ou “blob” (abréviation de binary large object) qui n’est déchiffrée qu’après avoir été transférée sur votre appareil et après la saisie de votre mot de passe principal localement, peut-être en y associant une authentification à deux facteurs pour réduire le risque de compromission au niveau local.

Aucun mot de passe dans votre coffre-fort n’est jamais stocké sous une forme directement utilisable sur les serveurs du gestionnaire de mots de passe, et votre mot de passe principal n’est en fait jamais stocké du tout, pas même sous forme de hachage de mot de passe avec salage et étirement.

En d’autres termes, il n’est pas nécessaire de faire confiance à une entreprise de gestion de mots de passe à priori fiable, en pensant qu’elle sera ainsi en mesure d’empêcher la divulgation de vos mots de passe en cas de piratage des bases de données, ou bien de refuser de les révéler aux forces de l’ordre munies d’un mandat…

… parce qu’elle ne pourra pas les révéler, même si elle le voulait, étant donné qu’elle ne conserve pas de trace de votre mot de passe principal, ou de tout autre mot de passe, dans une base de données à partir de laquelle elle pourrait les extraire sans votre accord et votre collaboration.

NB : Le site Web LastPass contient une description et un schéma, certes assez basique, illustrant la manière avec laquelle vos mots de passe sont protégés contre une compromission côté serveur en ne les déchiffrant que sur votre appareil, sous votre contrôle direct.

Question N°6 : Rappelez-moi encore une fois : pourquoi faut-il utiliser un gestionnaire de mots de passe ?

Réponse N°6 : Profitons-en pour résumer les avantages :

- Un bon gestionnaire de mots de passe vous simplifie l’utilisation d’un mot de passe sécurisé : cet outil transforme le problème du choix et de la mémorisation de dizaines, voire de centaines de mots de passe en un unique problème qui se résume au choix d’un mot de passe vraiment fort, éventuellement renforcé avec le 2FA. Il n’est plus nécessaire de prendre des raccourcis en utilisant des mots de passe “faciles” ou “devinables” au niveau de vos comptes, même ceux qui ne semblent pas importants.

- Un bon gestionnaire de mots de passe ne vous laissera pas utiliser le même mot de passe deux fois : n’oubliez pas que si des cybercriminels récupèrent l’un de vos mots de passe, peut-être en raison d’une compromission au niveau d’un seul site Web que vous utilisez, ils essaieront immédiatement les mêmes mots de passe (ou similaires) sur tous les autres comptes auxquels ils peuvent penser. Cette possibilité peut considérablement amplifier les dommages causés par ce qui aurait autrement pu être une simple compromission d’un mot de passe isolé.

- Un bon gestionnaire de mots de passe peut choisir et mémoriser des centaines, voire des milliers de mots de passe longs, pseudo-aléatoires, complexes et complètement différents : en effet, il peut le faire aussi facilement que vous pouvez vous souvenir de votre nom. Même lorsque vous essayez vraiment en vous appliquant, il est difficile de choisir un mot de passe vraiment aléatoire et impossible à deviner, surtout si vous êtes pressé, car la tentation de suivre une sorte de schéma prévisible est grande, par exemple, côté gauche puis côté droite, consonne puis voyelle, rangée supérieure-centrale-inférieure de votre clavier, ou bien le nom de votre chat avec -99 à la fin.

- Un bon gestionnaire de mots de passe ne vous laissera pas mettre le bon mot de passe sur le mauvais site : les gestionnaires de mots de passe ne “reconnaissent” pas les sites Web simplement parce qu’ils “ont l’air correct” et qu’ils contiennent les logos et les images d’arrière-plan à priori officiels. Cette précaution vous aide à vous protéger contre le phishing, où vous ne remarqueriez peut-être pas que l’URL n’est pas tout à fait correcte, et où vous saisiriez certainement votre mot de passe (voire même votre code 2FA) au niveau d’un faux site.

Évitez de tirer des conclusions hâtives

Donc, nous vous avons donné notre avis sur la question.

Nous restons neutres à propos de LastPass, et nous ne recommandons spécifiquement aucun produit ou service de gestion de mots de passe, notamment LastPass, et nous ne le plaçons pas au-dessus ou en dessous de tout autre service similaire.

Ainsi quelle que soit la décision que vous prendrez concernant un éventuel changement de votre gestionnaire de mots de passe…

… nous voulions être sûrs que cette décision soit prise en toute connaissance de cause.

Billet inspiré de LastPass source code breach – do we still recommend password managers?, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.