Les ransomwares existent depuis des décennies et continuent de prospérer, en grande partie parce que les opérateurs de ransomwares évoluent et s’adaptent rapidement à mesure que le paysage de la cybersécurité change.

Par exemple, alors que les entreprises sont devenues plus efficaces pour sauvegarder leurs données et restaurer des fichiers chiffrés à partir de leurs sauvegardes, les attaquants ont commencé à affiner leur approche consistant à exiger une rançon en échange de clés de déchiffrement, avec des mesures d’extorsion supplémentaires conçues pour augmenter la pression et inciter au paiement des rançons demandées.

Certaines des tactiques utilisées par les attaquants pour contraindre les victimes de payer sont impitoyables et pourraient potentiellement être plus dommageables pour une entreprise qu’une simple période d’arrêt de ses activités. Les attaquants tentent délibérément de dégrader les relations, la confiance et la réputation de leur cible. Parfois, l’approche qu’ils adoptent est très globale et publique; à d’autres moments, elle est plus directe et personnelle.

Par exemple, l’équipe Rapid Response de Sophos a vu des cas où des attaquants avaient envoyé un email ou passé un appel téléphonique aux employés d’une victime, en les appelant par leurs noms et en partageant des données personnelles volées par les attaquants, telles que des détails sur une action disciplinaire, des données financières ou encore les informations concernant un passeport, et ce dans le but de leur faire peur afin qu’ils demandent à leur employeur de payer la rançon.

Ce type de comportement montre comment le ransomware est passé d’une attaque purement technique ciblant les systèmes et les données à une attaque qui cible également les individus.

Pour aider les entreprises à améliorer leurs défenses contre les ransomwares, Sophos Rapid Response a compilé les 10 principales techniques de pression utilisées par les adversaires en 2021 :

- Voler des données et menacer de les publier ou de les vendre aux enchères en ligne

La liste des groupes de ransomwares qui utilisent, possèdent ou hébergent désormais un site Web public dédié aux “fuites” de données exfiltrées est longue. L’approche est maintenant si courante que toutes les victimes d’une intrusion sophistiquée doivent partir du principe que subir une attaque de ransomware signifie qu’elles ont également subi une violation de données.

Les attaquants publient des données volées sur des sites dédiés aux fuites pour que les concurrents, les clients, les partenaires, les médias et d’autres puissent y avoir accès. Ces sites Web utilisent souvent des robots sur les réseaux sociaux qui publient automatiquement des nouveaux messages. Ainsi, les chances sont faibles de pouvoir garder une attaque secrète. Parfois, les attaquants vendent les données aux enchères sur le dark web ou via des réseaux cybercriminels.

Cependant, la plus grande inquiétude pour les victimes pourrait être le type de données que les attaquants volent. Bien que cela puisse inclure des plans de développement de produits ou des secrets de fabrication, les attaquants extraient généralement des informations telles que des coordonnées bancaires professionnelles et personnelles, des factures, des bulletins de salaire, les détails d’actions disciplinaires, des passeports, des permis de conduire, des numéros de sécurité sociale, etc., appartenant aux employés et clients.

Par exemple, lors d’une récente attaque de ransomware Conti contre une entreprise de transport et logistique sur laquelle Sophos Rapid Response a investigué, les attaquants avaient exfiltré les détails des enquêtes actives sur les accidents, avec les noms des conducteurs impliqués, les décès survenus ainsi que d’autres informations associées. Le fait que de telles informations aient été sur le point d’être divulguées publiquement a ajouté un stress important à une situation déjà difficile.

La perte ou la divulgation de données personnelles expose également les victimes à un risque de violation des lois sur la protection des données, telles que le California Consumer Privacy Act (CCPA) et le RGPD européen.

- Envoyer des emails et appeler des employés, notamment des cadres supérieurs, les menaçant de divulguer leurs données personnelles

REvil, Conti, Maze, SunCrypt et d’autres familles de ransomwares ont utilisé cette technique d’intimidation, qui peut être extrêmement stressante pour les destinataires.

Les opérateurs du ransomware REvil auraient déclaré avoir appelé les médias et les partenaires commerciaux des victimes, leur fournissant des détails sur l’attaque et leur demandant d’inciter la victime à payer. Ils ont également affirmé avoir mis en place un service gratuit offrant des appels VOIP vocaux chiffrés à leurs clients affiliés.

- Notifier ou menacer d’informer les partenaires commerciaux, les clients, les médias et bien plus encore de la violation de données

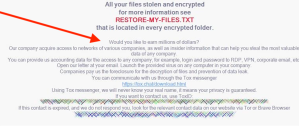

Cette technique consiste à envoyer des emails ou des messages à des personnes ou à des entreprises dont les coordonnées ont été trouvées par les attaquants dans des fichiers volés et à leur demander d’exiger que leur cible paie la rançon afin de protéger leur vie privée. REvil, Clop ainsi que d’autres familles de ransomwares utilisent cette approche, comme indiqué ci-dessous.

- Faire taire les victimes

Conti et RagnarLocker ont récemment commencé à menacer les victimes avec des messages disant que ces dernières ne devraient pas contacter les forces de l’ordre ni partager les détails des négociations concernant la demande de rançon. Ce type de menace pourrait empêcher les victimes d’obtenir l’aide d’un tiers qui pourrait alors leur éviter justement d’avoir à payer la rançon. Cette technique laisse penser également que certaines familles de ransomwares craignent de plus en plus d’attirer l’attention sur leurs activités, notamment celle des forces de l’ordre.

- Recruter des insiders

Une autre technique récente et inhabituelle utilisée par les opérateurs de ransomwares est d’essayer de recruter des insiders pour permettre de lancer une attaque de ransomware en échange d’une commission sur les gains réalisés. Dans un exemple largement rapporté, les opérateurs du ransomware LockBit 2.0 ont inclus une annonce de recrutement d’insiders pour les aider à pénétrer et à chiffrer le réseau de “toute entreprise” en échange d’une importante rémunération. L’annonce ci-dessous, publiée sur les ordinateurs de la victime après chiffrement, montre que les adversaires tentent de recruter des insiders au sein d’entreprises représentant des cibles potentielles afin de les aider à attaquer des partenaires ou des fournisseurs tiers, une source d’inquiétude supplémentaire donc pour la victime et ses partenaires.

- Réinitialisation des mots de passe

Après avoir pénétré le réseau, de nombreux attaquants utilisant des ransomwares créent un nouveau compte d’administrateur de domaine, puis réinitialisent les mots de passe des autres comptes admin. Ces actions impliquent que les administrateurs IT ne peuvent plus se connecter au réseau pour réparer le système. Au lieu de cela, ils doivent configurer un nouveau domaine avant même d’essayer de restaurer à partir des sauvegardes.

- Attaques de phishing ciblant les comptes de messagerie des victimes

Dans un incident investigué par Sophos Rapid Response et impliquant le ransomware Lorenz, les attaquants ont ciblé des employés avec des emails de phishing pour les inciter à installer une application qui leur a permis d’avoir un accès complet aux messageries des employés, et ce même après que ces derniers ont réinitialisé leurs mots de passe. Les attaquants ont ensuite utilisé les comptes de messagerie compromis pour envoyer des emails aux équipes IT, juridiques et de cyberassurance travaillant avec l’entreprise ciblée afin de les menacer de nouvelles attaques s’ils ne payaient pas.

- Suppression des sauvegardes en ligne et des clichés instantanés de volumes

Au cours des activités de reconnaissance du réseau d’une victime, la plupart des opérateurs de ransomwares rechercheront toutes les sauvegardes connectées au réseau ou à Internet et les supprimeront afin que la victime ne puisse pas compter sur celles-ci pour restaurer les fichiers chiffrés. Ce type d’action peut inclure la désinstallation du logiciel de sauvegarde et la réinitialisation des instantanés virtuels. Dans un exemple observé par Sophos Rapid Response, et impliquant le ransomware DarkSide, les attaquants ont supprimé les sauvegardes locales de la victime, puis ont utilisé un compte administrateur compromis pour contacter l’éditeur hébergeant les sauvegardes Cloud hors site de la victime, lui demandant de supprimer ces dernières. L’éditeur s’est exécuté car la demande provenait d’un compte autorisé. Heureusement, ce dernier a pu restaurer les sauvegardes après avoir été informé de la violation.

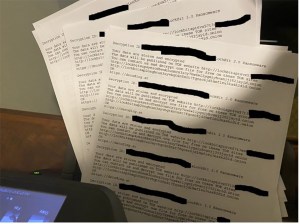

- Impression de copies physiques de la demande de rançon sur tous les appareils connectés, notamment les terminaux de point de vente (terminal POS)

Un flot de menaces imprimées n’est pas seulement une nuisance en termes d’approvisionnement en papier, mais il est aussi déstabilisant pour les personnes présents dans les locaux de l’entreprise. Les opérateurs de ransomwares, dont Egregor et LockBit, ont utilisé cette tactique.

- Lancement d’attaques par déni de service distribué (DDoS) contre le site Web de la cible

Avaddon, DarkSide, RagnarLocker et SunCrypt ont utilisé des attaques par déni de service distribué (DDoS) lorsque les discussions concernant la rançon étaient au point mort, pour forcer les victimes à revenir à la table des négociations. Les adversaires utilisent également les attaques DDoS comme diversion pour occuper les ressources de sécurité IT alors que la véritable attaque de ransomware se déroule ailleurs sur le réseau, ou bien comme attaques d’extorsion à part entière.

Que peuvent faire les défenseurs ?

Le fait que les opérateurs de ransomwares ne limitent plus leurs attaques au seul chiffrement de fichiers que les cibles peuvent d’ailleurs souvent restaurer à partir des sauvegardes, montre bien à quel point il est important pour les défenseurs d’adopter une approche de défense en profondeur en matière de sécurité. Cette approche doit combiner une sécurité avancée avec la formation et la sensibilisation des employés.

Les étapes suivantes peuvent aider les entreprises à faire face aux comportements malveillants des attaquants :

- Mettre en œuvre un programme de sensibilisation des employés qui comprend des exemples d’emails et d’appels que les attaquants utilisent ainsi que les demandes qu’ils pourraient faire.

- Établir un point de contact 24h/24 et 7j/7 pour les employés, afin qu’ils puissent signaler toute tentative d’approche prétendant provenir d’attaquants et recevoir toute l’assistance dont ils auraient besoin.

- Mettre en place des mesures pour identifier les potentielles activités malveillantes provenant d’insiders, telles que les employés essayant d’accéder à des comptes ou à du contenu non autorisés.

Il est également important de passer en revue les étapes suivantes afin d’améliorer la sécurité IT via à vis d’un large éventail de cybermenaces, notamment les ransomwares :

- Surveillez la sécurité du réseau 24h/24 et 7j/7 et gardez à l’esprit les cinq signes précurseurs indiquant qu’un attaquant est présent afin de pouvoir stopper les attaques de ransomware avant qu’elles ne soient lancées.

- Désactivez le RDP (Remote Desktop Protocol) accessible depuis Internet pour empêcher les cybercriminels d’accéder aux réseaux. Si les utilisateurs ont besoin d’accéder au RDP, placez-le derrière un VPN ou une connexion d’accès réseau Zero-Trust (Zéro Confiance) et utilisez l’authentification multifacteur (MFA).

- Formez les employés sur ce qu’il faut surveiller en termes de phishing et de spam malveillant et mettez en place des politiques de sécurité robustes.

- Conservez des sauvegardes régulières des données les plus importantes et récentes sur un périphérique de stockage hors ligne. La recommandation standard pour les sauvegardes est de suivre la méthode 3-2-1 : 3 copies des données, en utilisant 2 systèmes différents, dont 1 hors ligne, et testez votre capacité à effectuer une restauration complète.

- Empêchez les attaquants d’accéder à votre solution de sécurité et de la désactiver : choisissez une solution avec une console de gestion hébergée dans le Cloud avec une authentification multifacteur activée et une administration basée sur les rôles afin de limiter les droits d’accès.

- N’oubliez pas qu’il n’existe pas de solution miracle en matière de protection et qu’un modèle de sécurité composé de plusieurs couches et d’une défense en profondeur est essentiel : étendez-le à tous les endpoints et serveurs et assurez-vous que ces derniers soient en mesure de partager les données liées à la sécurité.

- Ayez en place un plan de réponse aux incidents efficace et mettez-le à jour au besoin. Faites appel à des experts externes pour surveiller les menaces ou répondre aux incidents urgents pour obtenir une aide supplémentaire, si nécessaire.

Billet inspiré de The Top 10 Ways Ransomware Operators Ramp Up the Pressure to Pay, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.