Cet article est le deuxième d’une série qui dévoile les secrets de nos opérateurs de sécurité. Nous allons, dans ce dernier, nous concentrer sur les investigations, en commençant par celles que nous avons menées sur les vulnérabilités de Microsoft Exchange.

Si nous passons en revue les incidents de ces derniers mois, un “événement de sécurité important” pourrait être l’une des nombreuses vulnérabilités et techniques d’attaque de Microsoft Exchange qui ont été exposées par les experts en sécurité ; par exemple les attaques “Hafnium“, ProxyLogon, ProxyShell, ProxyOracle, ProxyToken, etc. Ces vulnérabilités pourraient toutes offrir à un attaquant authentifié ou pré-authentifié un accès de type SYSTEM à un serveur Microsoft Exchange. Une telle possibilité pourrait alors placer les entreprises dans une position très compliquée car il n’est pas particulièrement difficile pour un attaquant de passer d’un accès de type SYSTEM, au niveau du serveur Exchange, à un contrôle élevé et persistant sur l’ensemble du réseau.

Nous, en tant que défenseurs, savons qu’il existe malheureusement un grand nombre de serveurs Microsoft Exchange qui n’ont pas été suffisamment corrigés pour couvrir ces vulnérabilités (pour ceux qui travaillent depuis chez eux, vous devez toujours vous assurer que tous vos serveurs et applications professionnelles sont entièrement corrigés et à jour pour éviter ce genre de menaces) et donc l’équipe MTR s’est lancée dans une mission pour valider s’il y avait des clients qui étaient non seulement vulnérables, mais aussi dans une situation où ils avaient potentiellement été attaqués.

Tout d’abord, notre équipe Sophos MTR (Managed Threat Response), composée d’analystes en sécurité, avait besoin d’identifier lequel de nos clients méritait une investigation plus approfondie. Une telle analyse impliquait d’identifier celui qui correspondait le mieux au sous-ensemble de critères suivant :

- Exécution d’une version vulnérable de Microsoft Exchange.

- Exécution d’une version vulnérable non corrigée de Microsoft Exchange.

- Le port 443 ouvert à Internet.

Après avoir réduit, grâce à ces critères, l’ensemble des candidats potentiels à une liste de cibles possibles pour un attaquant, nous devions découvrir si l’une d’entre elles avait été effectivement visée par une attaque. Les techniques utilisées varient en fonction de la vulnérabilité Exchange particulière qui faisait l’objet d’une investigation à ce moment-là ; cependant, dans le cas de ProxyShell, le déclencheur était la présence d’un webshell inconnu ou malveillant sur le système ou d’une boîte mail qui avait été renommée avec une extension .aspx.

L’équipe Sophos MTR rassemble des runbooks pour chaque menace ou acteur unique rencontré. L’avantage ici est qu’au lieu d’avoir à effectuer des recherches approfondies au moment d’une attaque, elle peut passer directement à l’action. Dans le cadre de la boucle OODA mentionnée précédemment, elle observe les activités malveillantes mises en œuvre au cours de chaque investigation et peut ainsi améliorer et faire évoluer ces runbooks à chaque implication, en les renseignant avec d’importantes informations telles que :

- Les TTP (Tactiques, Techniques et Procédures) communes ou spécifiques à cette attaque particulière ou à ces acteurs malveillants.

- Les IoC pertinents (indicateurs de compromission).

- Des preuves de concept (PoC) connues pour les exploits liés à des vulnérabilités ouvertes.

- Des requêtes utiles en matière de chasse aux menaces pour pouvoir faire face à ce type d’attaques.

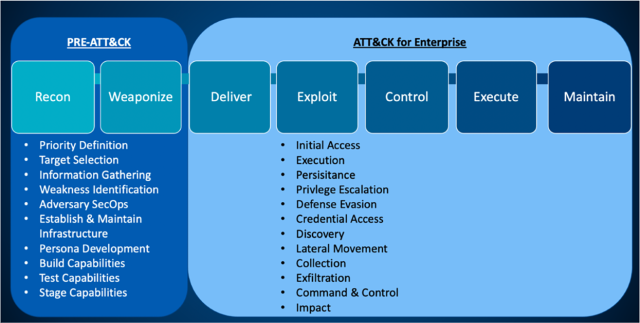

Dans le cas de ProxyShell, les TTP sont indiquées ci-dessous, mappées en fonction du framework MITRE ATT&CK :

| Tactic | Technique ID | Technique Name |

| Reconnaissance | T1595.002 |

|

| Initial Access | T1190 |

|

| Execution | T1059.001 |

|

| Persistance | T1136 |

|

| Defense Evasion | T1574.001 |

|

| Credential Access | T1003 |

|

| Lateral Movement | T1210 |

|

| Impact | T1486 |

|

Toutes ces informations peuvent être recherchées à l’aide des capteurs Sophos Endpoint Protection et Sophos MTR mis à la disposition de nos opérateurs. En utilisant ces derniers, une chasse aux menaces complète peut être alors lancée afin de suivre la piste de preuves ainsi que l’historique sur la ou les machines. L’agent endpoint Sophos Intercept X stocke une mine d’informations lors de sa présence sur une machine et celle-ci peut être utilisée pour identifier si un évènement, au-delà de la création du webshell malveillant, s’est produit à peu près au même moment voire même plus tôt au niveau du cycle de vie de cette violation. Nous savons, en ayant analysé divers frameworks, tels que MITRE ATT&CK et Cyber Kill Chain, que les attaquants laisseront des traces tout au long de la chaîne d’événements qui pourra faire l’objet d’une investigation plus approfondie.

L’équipe peut suivre cette piste pour identifier s’il existe d’autres outils sur le réseau qu’un attaquant a utilisés et s’il y a eu d’autres compromissions ou actions malveillantes. Elle peut ensuite lancer une action de remédiation, quelle qu’elle soit, soit directement via la protection endpoint de Sophos, soit via le client pour tout ce qui nécessite une configuration directement au niveau du parc concerné.

Tous les clients Sophos MTR bénéficient d’une chasse aux menaces à partir d’indices (lead-driven), 24h/24 et 7j/7, en mode MDR (Managed Detection and Response). Si nous identifions une menace, nous agirons (conformément aux préférences MTR exprimées en matière de réponse aux menaces) afin de contenir et neutraliser l’attaque active en veillant à ce que l’acteur malveillant soit expulsé du réseau. Nous travaillerons également sans relâche pour rétablir le contrôle et l’ordre au niveau du réseau dès que possible car nous savons que pour nos clients, bloqués au beau milieu d’un incident potentiel, le temps c’est de l’argent lorsque vous ne pouvez plus gérer vos activités en raison d’une panne ou d’une violation.

En parallèle, dans le climat actuel où les attaquants se montrent plus redoutables que jamais, les défenseurs et les clients doivent s’assurer qu’ils disposent des outils, des personnes et des ressources pour se protéger. Dans un tel contexte, une stratégie de réponse aux incidents est indispensable ; qu’elle soit mise en œuvre automatiquement par le client ou bien sous-traitée à un service externe de réponse aux incidents tel que Sophos MTR.

Pour en savoir plus sur le service Sophos MTR, vous pouvez visiter sur notre site Web ou bien parcourir nos études de cas et nos recherches.

Billet inspiré de Secrets of a security analyst: Investigating an incident, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.