Chaque fois que nous travaillons avec des victimes de ransomwares, nous passons du temps à parcourir nos données de télémétrie concernant la dernière semaine ou bien les deux semaines qui viennent de s’écouler. Ces enregistrements contiennent parfois des anomalies de comportement qui (en elles-mêmes) peuvent ne pas être intrinsèquement malveillantes, mais dans le contexte d’une attaque qui a déjà eu lieu, elles peuvent être considérées comme un signe indiquant qu’un acteur malveillant mène des opérations sur le réseau de la victime.

Si nous observons, en particulier, l’un de ces cinq indicateurs, nous sautons dessus tout de suite. Chacun de ces éléments, trouvés au cours d’une investigation, est presque toujours la preuve que des attaquants ont fouillé : pour avoir une idée de la topologie du réseau et pour savoir comment obtenir les accès aux comptes qui leur permettront de lancer une attaque de ransomware.

Les attaquants utilisent des outils d’administration légitimes pour préparer le terrain en vue de lancer des attaques de ransomware. Sans savoir quels outils les administrateurs utilisent normalement sur leurs machines, on pourrait facilement ignorer ces données. Cependant, avec le recul nécessaire, ces cinq indicateurs représentent de véritables signaux d’alerte lors d’une investigation.

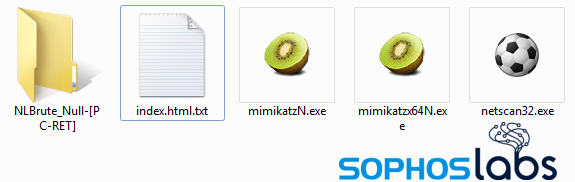

1. Un scanner réseau, en particulier sur un serveur

Les attaquants commencent généralement par accéder à une machine sur laquelle ils recherchent des informations : s’agit-il d’un Mac ou d’un PC Windows, quel est le nom de domaine et celui de l’entreprise, le type de droits admin que l’ordinateur possède, etc. Ensuite, les attaquants voudront savoir ce qu’il y a d’autre sur le réseau et à quoi ils pourront accéder. Le moyen le plus simple de le déterminer est de l’analyser. Si un scanner réseau, tel que AngryIP ou Advanced Port Scanner, est détecté, interrogez l’équipe admin. Si personne n’est censé utiliser ce scanner, il est peut-être temps d’investiguer.

Un scanner réseau trouvé au sein d’un référentiel d’outils utilisés par le ransomware Netwalker

2. Des outils de désactivation des logiciels antivirus.

Une fois que les attaquants ont des droits admin, ils essaieront souvent de désactiver les logiciels de sécurité à l’aide d’applications créées pour aider à la suppression forcée de logiciels, tels que Process Hacker, IOBit Uninstaller, GMER et PC Hunter. Ces types d’outils commerciaux sont légitimes, mais peuvent se retrouver entre de mauvaises mains, ainsi les équipes de sécurité et les administrateurs doivent se demander pourquoi ils sont soudainement apparus au niveau du réseau.

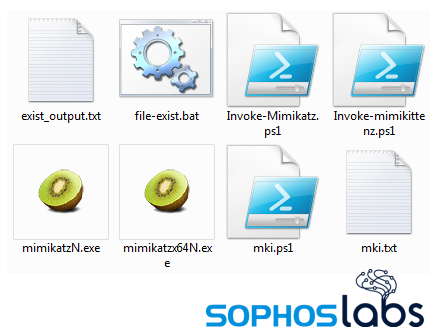

3. La présence de MimiKatz

Toute détection de MimiKatz n’importe où doit être investiguée. Si personne dans une équipe admin ne peut justifier l’utilisation de MimiKatz, c’est un véritable carton rouge car il s’agit de l’un des outils de piratage les plus couramment utilisés pour le vol d’identifiants. Les attaquants utilisent également Microsoft Process Explorer, inclus dans Windows Sysinternals, un outil légitime qui peut extraire des données de LSASS.exe présent en mémoire, en créant un fichier .dmp. Ensuite, ils le transfèrent dans leur propre environnement et utilisent MimiKatz pour extraire, en toute sécurité, les noms d’utilisateur et les mots de passe sur leur propre machine de test.

Mimikatz et les scripts PowerShell associés utilisés pour le lancer, trouvés au sein d’un référentiel d’outils utilisés par les acteurs malveillant se cachant derrière le ransomware Netwalker

4. Des modèles de comportement suspect

Toute détection se produisant chaque jour à la même heure, ou selon un schéma répétitif, indique souvent qu’il se passe autre chose, même si des fichiers malveillants ont été détectés et ensuite supprimés. Les équipes de sécurité devraient se demander “pourquoi avons-nous une telle répétition ?” Les intervenants en cas d’incident savent que cela signifie normalement qu’un acte malveillant a été commis mais n’a pas (pour le moment) pu être identifié.

5. Les attaques ‘TEST’

Parfois, des attaquants déploient de petites attaques de test sur quelques ordinateurs afin de voir si la méthode de mise en oeuvre et le ransomware s’exécutent avec succès, ou bien si le logiciel de sécurité les bloque. Si les outils de sécurité stoppent l’attaque, ils changent de tactique et recommencent. Ils seront alors pratiquement démasqués et sauront que leur fenêtre de tir est désormais limitée. Ce n’est souvent qu’une question d’heures avant qu’une attaque beaucoup plus importante ne soit lancée.

Billet inspiré de The realities of ransomware: Five signs you’re about to be attacked, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.