Une détection de ransomware visant Mount Locker a fait passer l’équipe Sophos MTR à la vitesse supérieure et leurs découvertes ont été des plus surprenantes. La première détection a clairement levé le voile sur l’acteur malveillant en question : rundll32 exécutant locker_64.dll, à savoir le ransomware Mount Locker.

Sophos MTR a agi rapidement pour stopper l’attaque sur les appareils non sécurisés et s’assurer que le groupe de ransomware était banni du réseau de l’entreprise. Tout au long de l’incident, toutes les preuves : des Tactiques, Techniques et Procédures (TTP) utilisées aux fichiers impliqués, en passant même par la demande de rançon émise, ont montré qu’il s’agissait bel et bien du groupe Mount Locker.

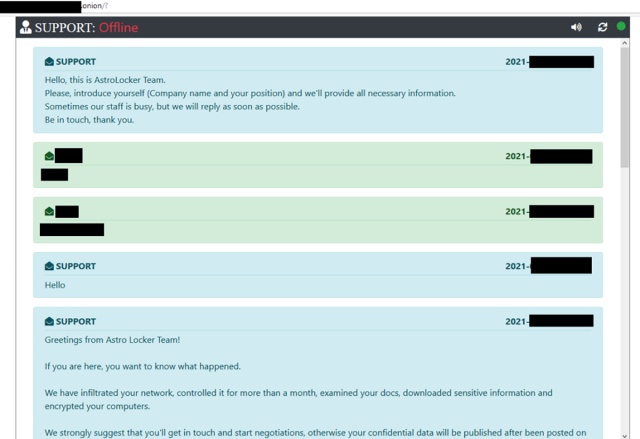

Cependant, un évènement étrange s’est produit lorsque les experts de Sophos MTR ont suivi le lien intégré à la demande de rançon. Après avoir suivi le lien TOR, ces derniers ont pu discuter directement avec l’équipe “support” du ransomware qui s’est présentée d’ailleurs comme “l’équipe AstroLocker” ou encore comme “l’équipe Astro Locker”.

En suivant cette nouvelle piste, un expert Sophos MTR a trouvé le site source d’Astro Locker et, bien qu’il n’y ait pas de liste concernant l’entreprise impactée dans notre cas, d’autres liens intéressants ont néanmoins été découverts.

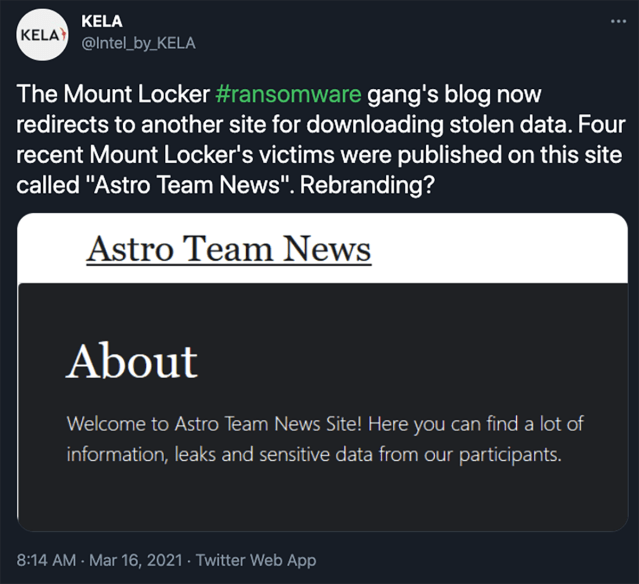

En comparant le site source d’Astro Locker à celui de Mount Locker, les experts ont noté que les cinq entreprises répertoriées sur le site d’Astro Locker étaient également répertoriées comme victimes sur le site de Mount Locker. En approfondissant davantage, le volume des fuites de données concernant les cinq entreprises correspondait et partageait certains liens identiques vers les données divulguées.

En regardant de plus près les liens correspondants, les experts de Sophos MTR ont remarqué un dernier point commun : certaines des données divulguées liées au site Mount Locker étaient hébergées sur le site Astro Locker onion : http [:]//anewset ****.onion.

Bien que la relation entre Mount Locker et Astro Locker ne soit pas claire, les défenseurs doivent tenir compte de ces deux acteurs malveillants lorsqu’ils font face à une attaque de ransomware.

“Lors d’incidents récents au cours desquels des experts de Sophos MTR ont investigué et neutralisé une attaque active de Mount Locker, nous avons remarqué diverses techniques qui suggèrent que ces attaquants ne sont pas aussi sophistiqués que d’autres groupes de ransomwares tels que Ryuk, REvil et DoppelPaymer”, Peter Mackenzie, Manager de l’équipe Sophos Rapid Response. “Il est possible que le groupe Mount Locker veuille changer son image pour en créer une nouvelle plus professionnelle, ou cela pourrait être une tentative pour lancer un véritable programme de ransomware-as-a-service. Quoi qu’il en soit, si une entreprise devait être victime d’Astro Locker à l’avenir, elle serait bon qu’elle investigue les TTP de Mount Locker et d’Astro Locker”.

Ransomwares : interconnexions et branding

On sait que Ragnar Locker est affilié à Mount Locker d’une manière ou d’une autre, mais ne semble pas faire partie du ransomware-as-a-service (RaaS) de Mount Locker. Bien que Ragnar soit le groupe de ransomware le plus compétent et que les deux groupes ne se chevauchent pas en termes de TTP ou de malwares, Mackenzie a déclaré qu’il était possible que des services “back-end” soient partagés, notamment l’accès aux réseaux cibles.

La connexion entre Mount Locker et Astro Locker est plus claire dans la mesure où ils utilisent tous les deux le ransomware Mount Locker, la même demande de rançon, et partagent certaines TTP, telles que l’utilisation de services pour exécuter des commandes et des scripts batch. Par exemple, citons la création de tâches planifiées appelées “updater” et “regsvr32” et le masquage de certains de leurs fichiers au même emplacement : C:\Users\\Music\.

Astro Locker :

Service Name: PrpOJqmErkoJtAAg – random 16-character string Service File Name: %COMSPEC% /C echo whoami ^> %SYSTEMDRIVE%\\WINDOWS\\Temp\\FaUocMGJjmCAbJMr.txt > \\WINDOWS\\Temp\\uxvbnnSkrkOMnsJg.bat & %COMSPEC% /C start %COMSPEC% /C Scheduled Task Name: updater Action: regsvr32.exe /i C:\Program Files\Google\Drive\wininit64.dll

Mount Locker :

Service Name: xGGXJTFBQlzNTVTT Service File Name: %COMSPEC% /C echo whoami ^> ZSYSTEMDRIVE%\WINDOWS\Temp\pkLneFsUyHywlUwZ.txt > \WINDOWS\Temp\sloKuaTCIYlTTPwM.bat & %COMSPEC% /C start %COMSPEC% /C \WINDOWS\Temp\sloKuaTCIYlTTPwM.bat Scheduled Task Name: updater Action: C:\Users\\AppData\Local\Google\Chrome\User Data\FileTypePolicies\archs64.dll

“Quelques sources externes qui ont remarqué le lien entre Mount Locker et Astro Locker ont suggéré qu’il pourrait s’agir d’une relation d’affiliation étroite. Il a été rapporté que Mount Locker utilisait une approche de type RaaS, mais le nombre d’affiliés faisant partie du programme n’a jamais été clair”, a déclaré Mackenzie. “Astro Locker, en tant que groupe majeur revendiquant sa marque et faisant partie d’un RaaS Mount Locker, pourrait impliquer que Mount Locker tente d’accélérer la transition pour devenir lui-même un RaaS, ou bien il se pourrait même que le groupe Mount Locker utilise le nom Astro pour donner l’impression d’avoir un nouvel affilié majeur”.

“Le branding est une force puissante pour les groupes de ransomwares”, a ajouté Mackenzie. “Une bonne image de marque peut provenir d’un seul groupe malveillant capable d’atteindre des cibles prestigieuses et d’éviter la détection, comme DoppelPaymer, ou en utilisant un réseau RaaS à succès, comme Sodinokibi ou Egregor. Une stratégie de marque puissante avec des groupes de ransomwares peut semer la panique parmi les cibles potentielles et augmenter ainsi la probabilité que la rançon soit payée.

“Mount Locker s’est avéré être un groupe de ransomwares moins sophistiqué, donc basculer vers un programme d’affiliation pourrait être un moyen de créer une nouvelle marque et monter dans la hiérarchie des groupes malveillants”.

IoC (Indicateurs de Compromission)

Le ransomware Mount Locker/Astro Locker, à lui seul, ne peut pas contourner la fonction CryptoGuard de Sophos Intercept X. Nos produits endpoint peuvent détecter des composants sous une ou plusieurs des désignations suivantes : Troj/Ransom-GFR et Malware/Generic-S. Les produits de protection réseau comme Sophos XG Firewall peuvent également bloquer les adresses C2 malveillantes pour empêcher le malware de récupérer ses charges virales et terminer le processus d’infection.

Les IoC relatifs à ces menaces sont disponibles sur SophosLabs Github.

Nous remercions tout particulièrement John Carlo Adriano, Colin Cowie, Blake Bowdoin, Jordon Carpenter et Peter Mackenzie pour leurs efforts de détection, d’investigation et de réponse à ces menaces.

Billet inspiré de Sophos MTR in Real Time: What is Astro Locker Team?, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.