Au cours de l’année écoulée, la demande accrue de services Cloud a poussé de nombreuses équipes IT et de sécurité à accélérer leurs migrations vers le Cloud.

Au fur et à mesure que les équipes traversent les phases initiales de lift-and-shift, au cours desquelles les charges de travail et les opérations existantes au niveau des serveurs sont déplacées vers le Cloud, elles ressentent rapidement le besoin d’adopter des stratégies de mise à disposition d’applications plus efficaces et sécurisées qui exploitent les méthodologies DevOps, les frameworks sans serveur (serverless) et les technologies de conteneurs.

Gagnez du temps avec Sophos Container Security

Pour évoluer rapidement et en toute sécurité, chaque entreprise a besoin de visibilité sur sa posture de sécurité dans le Cloud. Ainsi, l’entreprise en question aura la garantie que la sécurité restera centrale et facilitera la démarche de transformation Cloud.

Avec Cloud Optix, Sophos met la gestion avancée de la posture de la sécurité Cloud à la disposition des entreprises de toutes tailles et de tous niveaux de maturité Cloud.

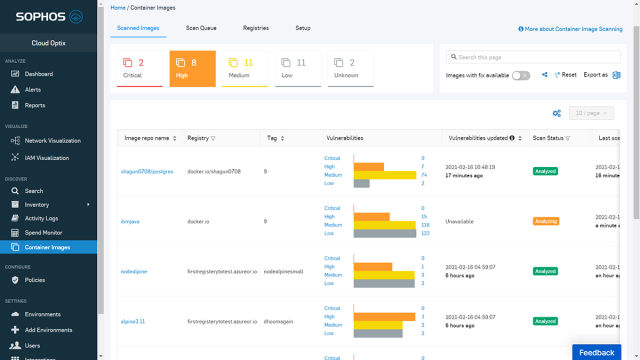

Nous avons maintenant amélioré le service pour inclure l’analyse d’images de conteneurs :

- Cloud Optix offre une visibilité sur les actifs des conteneurs dans les environnements multi-cloud.

- L’analyse des vulnérabilités identifie celles exploitables au niveau du système d’exploitation dans les images de conteneurs.

- Les correctifs pour les images de conteneurs non sécurisés sont automatiquement identifiés.

Les conteneurs : définition

Les conteneurs sont un moyen léger et transportable de créer, tester et déployer des applications dans le Cloud. Ils permettent aux équipes de développement de mettre en ligne rapidement de nouvelles versions de logiciels. Cette possibilité est largement facilitée par des images de conteneurs de registres publics déjà disponibles sur le marché, pour accélérer le travail de développement.

Par rapport aux machines virtuelles (VM), les conteneurs n’exécutent pas un système d’exploitation complet; les rendant ainsi effectivement plus légers et transportables. Tous les fichiers nécessaires à l’exécution du conteneur sont fournis à partir de l’image du conteneur, permettant ainsi d’utiliser un seul conteneur pour exécuter n’importe quoi, d’un processus logiciel à une application plus importante.

Une augmentation de l’utilisation des services Kubernetes et Docker, et une adoption accrue des méthodologies DevOps, ont toutes contribué à cette popularité.

Les conteneurs sont largement utilisés à l’heure actuelle

Selon 451 Research, 95% de toutes les nouvelles applications utilisent désormais des conteneurs. De plus, parallèlement à l’utilisation accrue des conteneurs, les attaquants ont, quant à eux, tentés d’exploiter les vulnérabilités. Il y a eu de nombreux incidents en termes de violation de la sécurité des conteneurs, notamment des élévations de privilèges et des autorisations pour installer des malwares.

Comme indiqué, les développeurs utilisent des images déjà existantes provenant de registres publics comme base pour le développement d’applications, et ces images peuvent contenir des vulnérabilités de sécurité.

Selon une étude récente, au moins 11% des composants open source utilisés par les développeurs ont au moins une vulnérabilité connue. Les entreprises doivent être conscientes des risques encourus et identifier les vulnérabilités avant que les applications ne soient publiées dans des environnements de production ou de type live, au niveau desquels les attaquants pourront exploiter ces faiblesses intrinsèques.

Protégez-vous contre les vulnérabilités des images de conteneurs avec Cloud Optix

Cloud Optix, le service de gestion de la posture de sécurité du Cloud (Cloud Security Posture Management) de Sophos, aide à prévenir les failles de sécurité en offrant à la fois une visibilité des actifs du conteneur et une analyse pour identifier les points faibles exploitables dans les images de celui-ci.

Avec Cloud Optix, les entreprises peuvent analyser les images de conteneurs avant le déploiement pour éviter les menaces provenant des vulnérabilités du système d’exploitation et identifier les nouvelles versions de l’image susceptibles de contenir des correctifs.

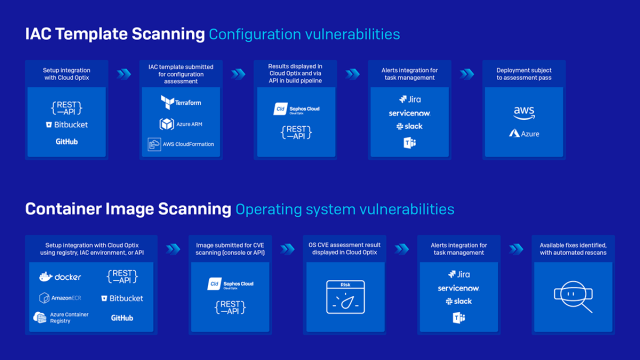

Cette approche permet aux équipes de sécurité de bénéficier d’un développement rapide et sécurisé en permettant aux équipes DevOps d’analyser les images de conteneurs à la recherche de vulnérabilités de sécurité dans les emplacements suivants :

- Registres de conteneurs Amazon Elastic (ECR).

- Registres de conteneurs Microsoft Azure (ACR).

- Registres Docker Hub.

- Environnements IaC (Bitbucket et GitHub).

- Images dans les pipelines de build (à l’aide de l’API Cloud Optix).

Grâce au service sans agent (agentless) basé sur SaaS, vous n’avez rien à installer, rendant ainsi cette nouvelle fonctionnalité de Cloud Optix facile à configurer.

Une fois que les clients ont associés leurs registres de conteneurs à Cloud Optix, ils verront les détails des analyses effectuées, des images mises en file d’attente pour l’analyse et les vulnérabilités détectées. Le processus d’analyse d’image est régulièrement répété de manière automatique afin d’identifier les nouvelles vulnérabilités et les correctifs disponibles au niveau des images de conteneurs existants.

Des alertes concernant les images présentant des vulnérabilités critiques peuvent être envoyées aux équipes de développement via les intégrations Jira, ServiceNow, Slack et Microsoft Teams, offrant ainsi une visibilité sur les vulnérabilités de sécurité et le suivi des correctifs. Avec l’analyse des vulnérabilités des conteneurs de Sophos, vous pouvez vous assurer que les points de violation seront bloqués avant qu’ils ne puissent être compromis.

Rendez-vous sur Sophos.com/Cloud-Optix dès aujourd’hui pour tester gratuitement l’analyse des conteneurs.

Billet inspiré de Introducing container vulnerability scanning from Sophos, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.