… ils ne se retrouveraient en fait pas face à de véritables cybercriminels qui attendent patiemment à l’autre bout qu’une de leurs cibles ne morde à l’hameçon.

Les cybercriminels vous testent tout le temps, alors autant vous tester vous-mêmes également et avoir une longueur d’avance.

NB : Ne paniquez pas, il ne s’agit pas d’une infopub sur le produit, mais de quelques statistiques très intéressantes émanant des utilisateurs de cette solution depuis le début de cette année.

Avec Sophos Phish Threat, vous pouvez créer vos propres modèles d’arnaque afin de créer vos propres fausses attaques de phishing, mais le produit comprend un vaste ensemble de modèles personnalisables que nous mettons à jour régulièrement.

L’idée est de s’inspirer le plus possible des attaques de phishing, quelles qu’elles soient, observées véritablement sur le terrain, depuis les avertissements effrayants annonçant une catastrophe imminente jusqu’aux messages plus discrets qui en disent un peu plus que juste “s’il vous plaît ouvrez la pièce jointe”.

L’histoire nous enseigne que les arnaques par email peuvent fonctionner étonnamment bien sans aucun texte dans le corps du message. L’un des virus de ce type, parmi les plus répandus de tous les temps, s’appelait HAPPY99, également connu sous le nom de Ska. Il a fait parler de lui il y a un peu plus de 20 ans, au début de l’année 1999. L’email en question se composait uniquement d’une pièce jointe : il n’y avait pas de ligne d’objet ou de message, du coup le seul texte visible dans l’email était le nom de la pièce jointe, HAPPY99.EXE. En l’ouvrant, un feu d’artifice de Nouvel An apparaissait, cette animation n’était en réalité qu’une diversion pour permettre au virus d’infecter votre ordinateur, puis de se propager à tous ceux à qui vous l’aviez envoyé. Ironiquement, l’absence de texte explicatif signifiait que l’email était beaucoup moins suspect que si la ligne d’objet contenait des mots dans une langue qui aurait surpris le destinataire. Le nom de fichier HAPPY99 à lui seul, était sans aucun doute plus efficace que n’importe quel argumentaire marketing, et avait un pouvoir attractif suffisant et reconnu mondialement, incitant ainsi des millions de personnes à cliquer dessus.

À la recherche du meilleur (ou du pire si vous préférez)

L’équipe Phish Threat s’est posé la question suivante : “Quels modèles d’attaque de phishing donnent les meilleurs résultats, ou peut-être plus précisément, les pires résultats ?”.

Les utilisateurs de messagerie professionnelle sont-ils plus susceptibles d’être appâtés et de tomber dans le piège ? En pensant qu’il y a réellement un danger ou bien qu’il s’agit véritablement d’offres gratuites, que ces instructions explicites doivent être suivies ou bien que ces suggestions sont certainement utiles ? Ou enfin en ne pouvant résister à la tentation de répondre à l’injonction “vous devez” ou “vous pourriez aimer” ?

Les réponses concernaient un large éventail de tentatives de phishing, mais avaient un même fil conducteur : aucune d’entre elles n’était une menace.

La plupart de ces attaques de phishing traitaient de questions banales et sans grand intérêt, tout en étant à priori intéressantes, importantes ou les deux à la fois.

Rien sur cette liste n’était vraiment urgent ou terrifiant, et ces attaques de phishing semblaient toutes suffisamment réalistes et simples pour valoir la peine d’être traitées rapidement.

Attaques de phishing : le TOP 10

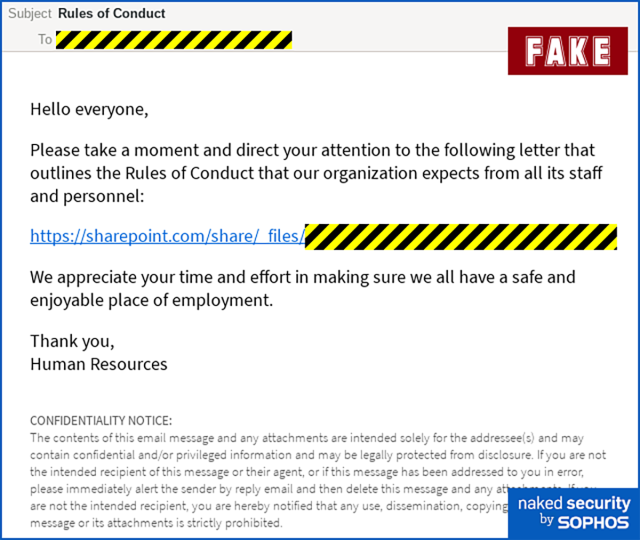

- Règles de conduite : Il s’agissait d’une lettre des Ressources Humaines décrivant les nouvelles règles de conduite au sein de l’entreprise. Avec un intérêt grandissant au niveau mondial pour favoriser la diversité des lieux de travail et lutter contre le harcèlement, de nombreuses entreprises adaptent leurs stratégies en matière d’emploi. La plupart des employés savent qu’ils sont censés lire les nouvelles directives et que l’équipe RH est obligée de s’assurer qu’ils l’ont vraiment fait, alors cliquer sur ce type de lien semble être une tâche que vous souhaitez certainement traiter au plus vite.

- Retard du récapitulatif d’impôt de fin d’année : Ce type de message informe le personnel que leur documentation fiscale n’arrivera pas comme prévu. Que votre pays l’appelle W-2, P60, IRP 5 ou encore un ‘récapitulatif des paiements’, il s’agit d’un mal nécessaire, et les employés savent très bien qu’il est indispensable, alors ils pourraient chercher à découvrir rapidement la durée de ce retard.

- Maintenance programmée du serveur : Nous avons été surpris de le découvrir en troisième position, car nous avons supposé plutôt cyniquement que la plupart des employés seraient enclins à ignorer les messages IT de ce type, au motif qu’ils ne pouvaient rien y faire de toutes les façons. Rétrospectivement, cependant, maintenant que tant de personnes travaillent à domicile, nous pensons que les télétravailleurs aimeront savoir quand d’éventuelles coupures sont prévues afin de pouvoir organiser leur activités en conséquence.

- Des missions qui vous sont confiées : Dans ce type de message, l’utilisateur de Phish Threat doit choisir un système de planification de projet utilisé par sa propre entreprise (par exemple, JIRA, Asana), afin que l’email ne semble pas faux dès le premier coup d’œil. Bien que cette approche en fasse une tentative de phishing partiellement ciblée, vous devez savoir que les outils professionnels utilisés dans votre entreprise sont largement connus et faciles à découvrir pour les cybercriminels, peut-être même de manière automatique.

- Test du nouveau système de messagerie : Qui ne souhaite pas rendre service, si en plus un simple clic rapide suffit ?

- Mise à jour de la politique des congés : Dans le contexte du coronavirus, le confinement et les potentielles quarantaines ont nettement compliqué, à l’heure actuelle, le processus de réservation et de prise de congés. De nombreuses entreprises adaptent leurs politiques de congés en conséquence : qui n’est pas intéressé par ses vacances ?

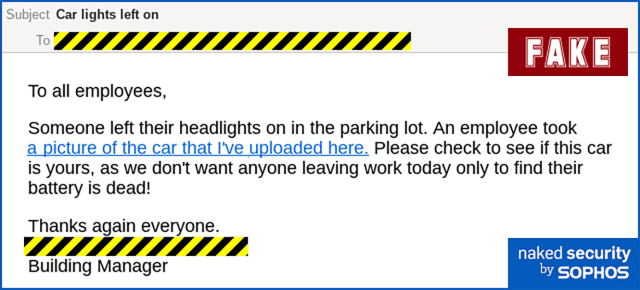

- Les phares de la voiture restés allumés. Dans ce message, le gardien de l’immeuble a voulu se rendre utile en signalant une voiture avec ses lumières restées allumées. Dans la vraie vie, vous pourriez être surpris qu’une photo soit publiée au lieu tout simplement du numéro d’immatriculation du véhicule. Cependant, de nombreux États et provinces d’Amérique du Nord ne fournissent plus de plaques d’immatriculation à l’avant, donc une photo de l’avant du véhicule ne montrerait probablement pas le numéro d’immatriculation de toutes les façons.

- Le transporteur n’a pas pu effectuer la livraison : C’est une astuce éprouvée que les cybercriminels utilisent depuis des années. De plus, dans le contexte actuel du coronavirus, cette technique est tout à fait crédible du fait de la flambée des livraisons à domicile. En fait, vous attendez peut-être une livraison vous-même en ce moment, et dans la plupart des cas, c’est le vendeur qui décide quel transporteur il souhaite utiliser.

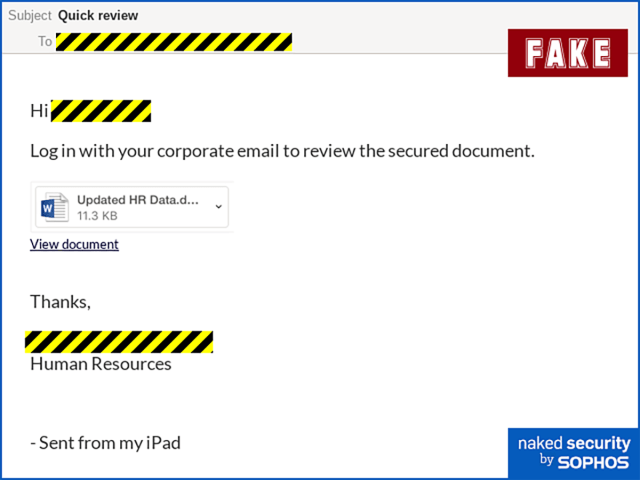

- Document sécurisé : Il est question ici d’un “document sécurisé” de l’équipe RH, donnant une raison plausible de vous faire prendre un chemin inhabituel pour le consulter. Cette astuce est largement utilisée par les phishers pour vous convaincre de saisir des mots de passe là où vous n’auriez généralement pas à le faire, ou de modifier les paramètres de sécurité de votre ordinateur, à priori pour améliorer la sécurité mais qui finalement ne fera que la dégrader.

- Message sur les réseaux sociaux : Dans ce cas il s’agit d’une notification LinkedIn simulée indiquant que “Vous avez des messages non lus de Marc”. LinkedIn semble bénéficier d’une popularité croissante en ce moment, ce qui n’est pas surprenant compte tenu du nombre de personnes qui ont perdu leur emploi ou ont vu leurs heures de travail réduites en raison du ralentissement général lié au coronvirus. Il est donc tentant de cliquer, de peur de passer à côté, et les cybercriminels se feront un plaisir de profiter de cette nouvelle tendance.

Quoi faire ?

- Pensez avant de cliquer. Même si le message semble inoffensif à première vue, il existera toujours des erreurs dans de telles arnaques qui sauteront aux yeux si vous prenez le temps de vérifier. Les exemples incluent : des fautes d’orthographe surprenantes et inhabituelles faites par l’expéditeur, une terminologie qui ne correspond pas à la manière avec laquelle votre entreprise communique habituellement, des outils logiciels que votre entreprise n’utilise pas et des comportements à adopter tels que la modification des paramètres de sécurité qui ont été formellement interdits par l’entreprise.

- Vérifiez auprès de l’expéditeur en cas de doute. Mais ne vérifiez jamais en répondant à l’email pour demander si ce dernier est authentique. En effet, vous obtiendrez la réponse “Oui” bien évidemment, car un expéditeur légitime dira la vérité alors qu’un cybercriminel mentira. Utilisez un annuaire d’entreprise accessible via des moyens fiables pour entrer en contact avec un collègue dont l’identité, selon vous, a été utilisée de manière abusive.

- Examinez attentivement les liens avant de cliquer. De nombreux emails de phishing ne contiennent aucune erreur au niveau du texte et des images. Cependant les cybercriminels doivent souvent utiliser des serveurs Cloud temporaires ou des sites Web piratés pour héberger leurs pages Web de phishing, et le subterfuge apparaît souvent dans le nom de domaine qu’ils souhaitent que vous visitiez. Ne vous laissez pas tromper parce qu’un nom de serveur semble “assez proche” : les cybercriminels enregistrent souvent des noms quasi-similaires tels que

votreentreprisse,v0treentreprise(zéro pour la lettre O) ouvotreentreprise-site, en utilisant des fautes d’orthographe, des caractères similaires ou du texte ajouté. - Signalez les emails suspects à votre équipe de sécurité. Prenez l’habitude de le faire à chaque fois, même si cela semble être une tâche ingrate. Les phishers n’envoient pas leurs emails à une seule personne à la fois, donc si vous êtes le premier dans l’entreprise à repérer une nouvelle arnaque, un avertissement précoce permettra à votre service IT d’avertir toutes les autres personnes qui pourraient l’avoir également reçue.

À propos, si vous faites partie de l’équipe de sécurité et que vous ne disposez pas d’un moyen rapide et facile pour votre personnel de signaler des problèmes de cybersécurité potentiels tels que des appels téléphoniques suspects ou des emails douteux, pourquoi ne pas mettre en place aujourd’hui une adresse email interne facile à retenir et vous habituer à la surveiller régulièrement ?

Il ne faut pas beaucoup d’efforts pour transformer l’ensemble de vos employés en de véritables alliés, venant ainsi renforcer la mission de l’équipe de sécurité.

Après tout, en matière de cybersécurité, une blessure infligée à une personne s’avère être en réalité une blessure infligée à tous.

Billet inspiré de Phishing tricks – the Top Ten Treacheries of 2020, sur Sophos nakedsecurity.