Combien d’emails professionnels avez-vous envoyés et reçus aujourd’hui ? Malgré l’utilisation croissante des applications de chat et de messagerie instantanée sur le lieu de travail, pour beaucoup d’entre nous, le courrier électronique continue de dominer les échanges professionnels à la fois en interne et en externe.

Malheureusement, les emails sont également le point d’entrée privilégié pour lancer des cyberattaques qui permettront d’introduire sournoisement des malwares et des exploits sur le réseau ainsi que de voler des identifiants et des données sensibles.

Menaces contre la sécurité des emails : les nouvelles et les persistantes

Les dernières données des SophosLabs montrent qu’en septembre 2020, 97% des spams malveillants capturés par nos pièges à spam (spam traps) étaient des emails de phishing, à la recherche d’identifiants ou d’autres informations.

Les 3% restants étaient un mélange de messages contenant des liens vers des sites Web malveillants ou des pièces jointes piégées, dans l’espoir d’installer des backdoors (portes dérobées), des chevaux de Troie d’accès à distance (RAT), des voleurs d’informations, des exploits ou enfin de télécharger d’autres fichiers malveillants.

Le phishing reste une tactique redoutablement efficace pour les attaquants, quel que soit l’objectif final.

Cette efficacité s’explique en partie par le fait que les opérateurs, utilisant cette technique, continuent d’affiner leurs compétences et d’améliorer la sophistication de leurs campagnes.

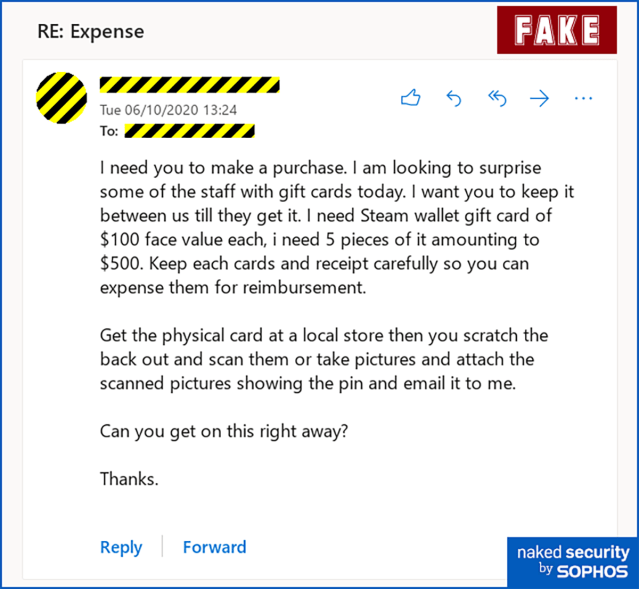

Un bon exemple est la montée en puissance du BEC (Business Email Compromise). Ne se limitant plus aux messages mal orthographiés ou formatés prétendant provenir du CEO et exigeant le transfert immédiat et confidentiel de fonds importants, les derniers exemples en date sont plus subtils et plus intelligents. Les attaquants se préparent davantage avant de lancer l’attaque. Ils apprennent à connaître l’entreprise et les cadres à cibler au sein de cette dernière, adoptant leur manière d’écrire et de s’exprimer (style et ton), et utilisant parfois même des comptes de messagerie réels.

L’absence de liens malveillants ou de pièces jointes dans ces emails professionnels les rend difficiles à détecter avec les outils de sécurité traditionnels.

Email frauduleux récupéré par les SophosLabs

Les attaquants ont également appris à mieux imiter les domaines Web et à tirer pleinement parti du fait qu’un email professionnel sur trois soit désormais ouvert sur des appareils mobiles.

Il est plus difficile de vérifier la source et l’intégrité d’un message sur un smartphone, et les gens sont plus susceptibles d’être en mouvement ou distraits et deviennent donc des proies plus faciles.

Cinq étapes pour sécuriser les emails professionnels

En gardant à l’esprit les grandes lignes exposées ci-dessus, voici nos cinq étapes essentielles pour sécuriser les emails au sein de votre entreprise.

Étape 1 : Installer une solution de sécurité intelligente et polyvalente qui filtrera, détectera et bloquera la plupart des éléments malveillants avant qu’ils ne vous atteignent.

Pour défendre votre réseau, vos données et vos employés contre les attaques par email en forte évolution, votre devez disposer d’un logiciel de sécurité efficace. Il est crucial d’envisager une option basée dans le Cloud qui permettra des mises à jour en temps réel, une évolutivité et une intégration avec d’autres outils de sécurité pour bénéficier d’une intelligence partagée.

Pour permettre à votre solution de sécurité de fonctionner au mieux, vous devez également définir des contrôles appropriés pour les emails entrants et sortants. Par exemple, analysez-vous uniquement les emails à la réception ou bien vous surveillez aussi ce sur quoi les utilisateurs cliquent après avoir ouvert l’email en question ?

Comment mettre en quarantaine les emails indésirables ou ceux dont l’authentification a échoué, et qui a le pouvoir de configurer ou d’annuler les décisions ?

Cette dernière question m’amène à la deuxième étape.

Étape 2 : Mettre en œuvre des mesures robustes pour l’authentification des emails

Votre entreprise doit être en mesure de vérifier qu’un email a effectivement été émis par la personne et la source dont il prétend provenir. Les emails de phishing ont souvent des adresses email falsifiées ou déguisées et l’authentification des emails offre une protection vitale contre ces derniers.

Votre solution de sécurité de messagerie doit être en mesure de vérifier chaque email entrant par rapport aux règles d’authentification définies par le domaine dont l’email semble provenir. La meilleure façon de procéder consiste à implémenter une ou plusieurs des normes reconnues pour l’authentification des emails.

Les principales normes du secteur sont :

- Sender Policy Framework (SPF) : Il s’agit d’un enregistrement DNS (Domain Name Server) qui vérifie l’adresse électronique des messages entrants par rapport aux adresses IP prédéfinies et autorisées à envoyer un courrier électronique pour un domaine particulier. Si l’adresse email entrante ne correspond à aucune d’entre elles, l’adresse a probablement été falsifiée.

- DomainKeys Identified Mail (DKIM) : Cette norme examine un email entrant pour vérifier que rien n’a été modifié. Si l’email est légitime, le DKIM trouvera une signature numérique liée à un nom de domaine spécifique attaché à l’en-tête de l’email, et il y aura une clé de chiffrement correspondante au domaine source.

- Domain Message Authentication Reporting and Conformance (DMARC) : Cette norme indique au serveur de réception de ne pas accepter un email en cas d’échec des vérifications DKIM ou SPF. Ces dernières peuvent être effectuées individuellement, mais le DMARC les combine. Cette norme garantit également qu’un domaine authentifié par SPF et DKIM corresponde bien au domaine figurant dans l’adresse d’en-tête du courrier électronique. Le DMARC fournit actuellement la meilleure approche, qui s’avère être celle la plus largement utilisée pour authentifier les expéditeurs d’emails.

Étape 3 : Apprendre aux employés à redoubler de vigilance

Alerter les employés qui connaissent les signes avant-coureurs indiquant la présence d’emails suspects est une excellente ligne de défense.

Vous pouvez mettre en œuvre une formation en ligne formelle, partager des exemples des dernières menaces, lancer des tests et leur montrer des vérifications classiques : l’adresse email semble-t-elle suspecte, remarquez-vous des erreurs de langage inattendues ? Si l’email semble venir d’un collègue en interne, communiquerait-il en temps normal de cette manière, etc.? L’email entrant était-il attendu et vient-il d’une personne que vous connaissez ?

Comme mentionné précédemment, certains signaux d’alerte potentiels sont plus difficiles à repérer lorsque les employés ouvrent le message sur un appareil mobile. Une façon de résoudre ce problème consiste à introduire des bannières qui mettent automatiquement en évidence un email d’origine externe, même s’il prétend provenir d’une adresse interne.

Étape 4 : Expliquer aux employés la marche à suivre lorsqu’ils repèrent une activité malveillante

Vous devez permettre aux collègues de signaler facilement les éléments dont ils ne sont pas sûrs. Une solution est de leur proposer et d’utiliser un processus simple, comme une boîte mail intranet pour signaler les messages suspects.

L’objectif est de maximiser le nombre de cas signalés. Il n’est jamais trop tard pour éviter que davantage de dégâts ne soient causés, vous devez donc également encourager ceux qui ont été victimes d’une attaque à se manifester.

Étape 5 : Ne pas oublier les emails sortants

Les emails envoyés par votre entreprise seront eux-mêmes évalués par les destinataires par rapport aux méthodes d’authentification répertoriées ci-dessus.

Vous devez vous assurer que vous disposez de contrôles robustes par rapport à votre propre nom de domaine. Cette précaution est vitale pour l’intégrité des communications de votre entreprise, la réputation de votre marque et pour éviter toute utilisation abusive par des adversaires.

Vous pouvez également définir ce qu’il faudrait rajouter en termes de surveillance et de contrôle des emails sortants.

Êtes-vous à la recherche d’une activité anormale ou de comportements inhabituels (comme des emails envoyés régulièrement au beau milieu de la nuit vers des adresses IP non vérifiées) qui pourraient par exemple indiquer qu’un compte de messagerie interne a été compromis ou bien qu’une cyberattaque est en cours ?

Analysez-vous et empêchez-vous les données de paiement, telles que les informations de carte de crédit ou d’autres IPI (Informations Personnellement Identifiables) du client de quitter le réseau, etc.?

Il s’agit de domaines très sensibles qui, comme la sécurité des emails, nous ramènent à la sensibilisation et la confiance des employés. Pour commencer, l’idéal est de former et de venir en aide au personnel.

Les menaces par email évoluent constamment à mesure que les attaquants tirent parti des nouvelles technologies, des nouveaux environnements ou simplement affinent leurs tactiques d’ingénierie sociale. Vérifiez régulièrement la sécurité de vos emails et assurez-vous qu’elle suive à la fois les changements intervenus dans votre entreprise et les techniques des attaquants.

Trois autres suggestions …

Si vous recherchez une solution pour sécuriser vos emails professionnels, vous serez certainement intéressé par les solutions suivantes :

Sophos Intelix : Il s’agit d’un service de recherche de menaces en temps réel que vous pouvez utiliser avec votre propre logiciel système et vos propres scripts afin d’ajouter une détection des menaces ultra-rapide pour les sites Web, les URL et les fichiers suspects. Une API Web simple basée sur le protocole HTTPS qui répond en JSON signifie que vous pouvez utiliser Sophos Intelix avec le langage de programmation ou le script de votre choix. L’inscription est gratuite et vous bénéficierez chaque mois d’un volume généreux en matière de soumissions gratuites, après quoi vous pourrez payer au fur et à mesure (pay-as-you-go) si vous souhaitez soumettre un plus grand nombre de requêtes.

Sophos Phish Threat : Il s’agit d’un simulateur d’attaque de phishing qui vous permettra de tester votre personnel de manière sympathique, en utilisant des arnaques/escroqueries (scams) réalistes mais heureusement artificielles, afin que vos utilisateurs puissent commettre leurs propres erreurs en toute sécurité car à l’autre bout vous serez présent à la place d’un potentiel cybercriminel. Vous pouvez l’utiliser gratuitement pendant 30 jours (inscription requise).

Sophos Email : Il s’agit de notre solution de sécurité de messagerie basée dans le Cloud qui bloque les attaques de phishing, les spams, les malwares zero-day et les applications indésirables.

Billet inspiré de Gone phishing: workplace email security in five steps, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.