Le travail à distance et l’utilisation d’un VPN ont pris, aujourd’hui, beaucoup d’importance dans notre vie quotidienne. Avec  XG Firewall, c’est extrêmement facile et gratuit !

XG Firewall, c’est extrêmement facile et gratuit !

XG Firewall est le seul pare-feu à offrir, de manière illimitée, un accès à distance via des connexions VPN SSL ou IPSec, et ce sans frais supplémentaires.

De plus, nous avons considérablement augmenté la capacité VPN SSL sur l’ensemble de notre gamme de produits XG Firewall v18 MR3 grâce à plusieurs optimisations.

Notre nouveau client VPN d’accès à distance Sophos Connect v2 ajoute également de nouvelles fonctionnalités qui ont permis d’optimiser cet accès distant, en le rendant plus rapide et simple.

Les nouveautés proposées dans Sophos Connect v2

- Prise en charge du VPN SSL pour Windows.

- Déploiement à grande échelle de configurations VPN SSL (tout comme avec IPSec) via un fichier d’approvisionnement (provisioning) amélioré :

- Prise en charge améliorée de l’authentification multifacteur via des jetons DUO.

- Option de connexion automatique pour SSL.

- Option pour exécuter un script logon lors de la connexion.

- Test de la disponibilité de la passerelle distante.

- Basculement (failover) automatique vers la prochaine liaison active WAN du pare-feu si une liaison échoue.

- Synchronisation automatique de la dernière politique utilisateur si la politique SSL est mise à jour au niveau du pare-feu (lors de l’utilisation du fichier d’approvisionnement pour le déploiement) ainsi qu’une resynchronisation manuelle de la dernière politique.

- Association d’extension de fichier pour les fichiers de politique : importez un fichier de politique dans Sophos Connect simplement en double-cliquant dessus dans l’Explorateur Windows ou en ouvrant le fichier joint dans un email.

Les améliorations au niveau de l’accès à distance de XG Firewall v18 MR3 :

- Augmentation de la capacité de connexion VPN SSL pour l’ensemble de notre gamme de pare-feu. L’augmentation de la capacité dépend de votre modèle de pare-feu : les modèles de bureau peuvent s’attendre à une augmentation plutôt modeste, tandis que les unités montées en rack verront leur capacité de connexion VPN SSL multipliée par 3, voire 5.

- Prise en charge des groupes pour les connexions VPN IPSec, permettant l’importation des groupes depuis AD/LDAP / etc. et facilitant ainsi la configuration des stratégies d’accès de groupes.

Exploitez au maximum l’accès à distance de Sophos Connect

Pour commencer, vous devrez choisir d’utiliser SSL, IPSec ou les deux. Configurez ensuite votre pare-feu pour accepter les connexions VPN Sophos Connect avant de déployer le client et la configuration de la connexion auprès de vos utilisateurs.

SSL vs IPSec

Avec Sophos Connect v2 prenant désormais en charge SSL (sous Windows) et avec la capacité VPN SSL améliorée disponible dans XG Firewall v18 MR3, nous encourageons vivement tous les utilisateurs à choisir SSL pour obtenir la meilleure expérience et les meilleures performances pour vos utilisateurs distants.

Bien que la prise en charge de macOS pour l’accès à distance SSL via Sophos Connect soit imminente, nous recommandons, en attendant, à toutes les entreprises sous macOS de profiter du nouveau client OpenVPN macOS.

Configuration de XG Firewall

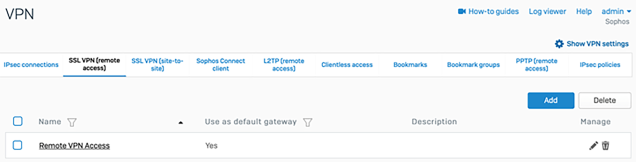

La configuration VPN SSL est très simple :

1. Suivez les instructions de configuration initiale pour créer une plage d’adresses IP pour vos clients, groupes d’utilisateurs, politiques d’accès SSL et l’authentification.

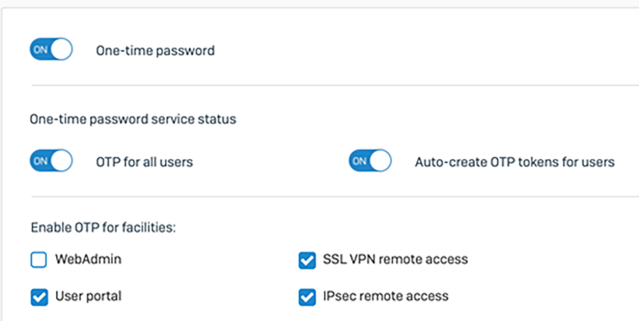

2. SSL VPN nécessite un accès au portail utilisateur (User Portal) de XG Firewall. Pour une sécurité optimale, nous conseillons vivement l’utilisation de l’authentification multifacteur. Configurez l’authentification à deux facteurs via ‘Authentication>One-time password>Settings’ (Authentification> Mot de passe à usage unique> Paramètres) pour vous assurer que vous n’autorisez l’accès MFA qu’au niveau du portail utilisateur.

3. Créez une règle de pare-feu qui permet au trafic de la zone VPN d’accéder à votre zone LAN (ou à toutes les autres zones souhaitées).

Le déploiement du client est tout aussi simple :

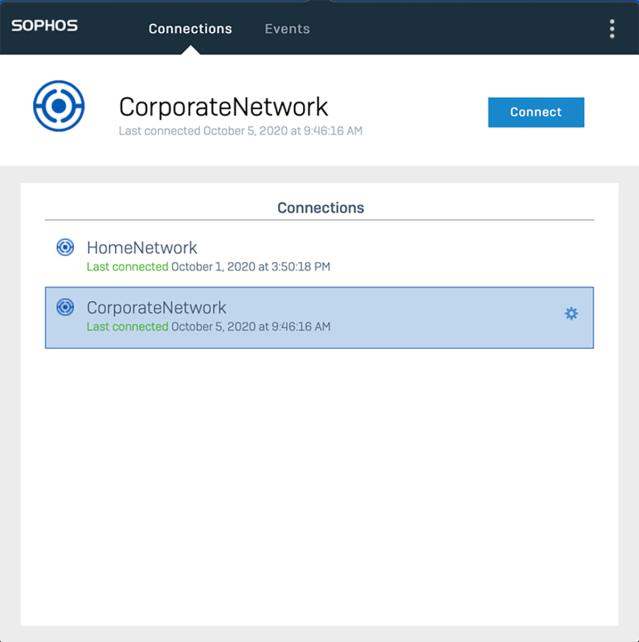

- Programme d’installation du client : le programme d’installation du client est disponible en accédant à VPN> Client Sophos Connect au niveau de votre XG Firewall. N’hésitez pas à parcourir la documentation Sophos Connect.

- Configuration de la connexion : le fichier de configuration de la connexion VPN SSL (OVPN) est accessible via le portail utilisateur, mais nous encourageons fortement l’utilisation d’un fichier d’approvisionnement (provisionning) pour récupérer automatiquement la configuration au niveau du portail. Cette précaution nécessite un peu plus d’efforts au départ, mais simplifie considérablement le processus de déploiement et permet de modifier la politique sans redéployer la configuration. N’hésitez pas à consulter les instructions complètes, agrémentées d’exemples, sur la manière de créer un fichier d’approvisionnement.

- Gestion des stratégies de groupe : la meilleure manière de déployer le client d’accès à distance ainsi que le fichier d’approvisionnement est de passer par la gestion des stratégies de groupe de Microsoft. Vous aurez besoin des fichiers mentionnés dans les étapes ci-dessus, puis ensuite vous n’aurez qu’à suivre les instructions étape par étape. Vous pourrez également utiliser les autres outils de déploiement logiciel dont vous disposez, voire même le courrier électronique.

Surveillance de l’utilisation active :

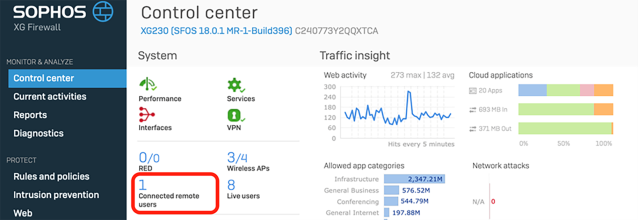

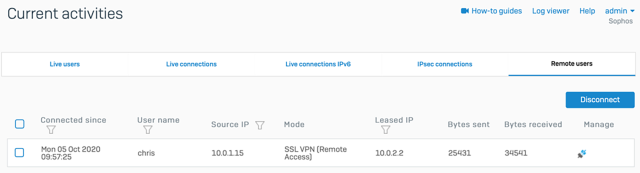

Vous pouvez surveiller les utilisateurs distants connectés à partir du centre de contrôle XG Firewall…

Ensuite, vous pouvez cliquer pour explorer afin d’obtenir plus de détails…

Les ressources Sophos Connect et les liens utiles

- Documentation du client Sophos Connect.

- Documentation de configuration de l’accès à distance SSL XG Firewall.

- Documentation du fichier d’approvisionnement (provisioning).

- Documentation de configuration de l’accès à distance IPSec XG Firewall.

Billet inspiré de Sophos Connect v2 makes remote access VPN easy and fast, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.