Dans les mises à jour de sécurité de ce mois-ci, Microsoft corrige 78 vulnérabilités : selon l’entreprise, 17 de ces correctifs traitent des problèmes critiques, 60 autres des problèmes importants ainsi qu’un bug de gravité modérée. Un grand nombre de ces correctifs sont liés à des composants internes de Windows qu’un attaquant pourrait exploiter pour obtenir l’exécution de code à distance ou une élévation de privilèges au niveau local.

Le protocole RDP (Remote Desktop Protocol) est encore une fois sous le feu des projecteurs, mais cette fois-ci, ce n’est pas le serveur qui est touché, mais le client RDP. D’ailleurs, Adobe a aussi publié une mise à jour pour corriger une vulnérabilité critique dans Flash. L’entreprise a également publié un avis.

Voici la liste des produits ou composants corrigés dans le Patch Tuesday de ce mois-ci :

- Client RDP

- Hyper-V

- Windows kernel (pilotes, ALPC)

- Composants Graphiques Windows (DirectX, GDI, Win32k, DirectWrite)

- .NET framework

- Moteur VBScript Windows

- Microsoft Edge, Internet Explorer, & ChakraCore

- Office

- Moteur de base de données Jet

- Sharepoint

- Lync 2013

- Projet Rome SDK

- Yammer

- Azure DevOps et Team Foundation Server

- Ainsi que beaucoup d’autres composants Windows

Des signalements indiquent que les deux vulnérabilités d’élévation de privilèges affectant les composants Windows sont activement exploitées.

Il convient de rappeler aux lecteurs que la disponibilité des correctifs ne signifie pas pour autant que votre ordinateur les a installés. Pour trouver et télécharger vous-même le correctif concernant la mise à jour cumulative de ce mois-ci, recherchez le terme “2019-09” sur le site web Microsoft Update Catalog.

Regardons de plus près certaines de ces vulnérabilités :

Vulnérabilité d’élévation de privilèges liée au pilote Common Log File System (CVE-2019-1214)

Il est possible d’effectuer une écriture hors limites au sein du pilote du noyau du common log file system. Un attaquant, après avoir pris le contrôle de la machine, pourrait exploiter cette vulnérabilité pour élever ses privilèges. Cette vulnérabilité est en cours d’exploitation.

Vulnérabilité d’élévation de privilèges Windows (CVE-2019-1215)

Il existe une vulnérabilité de type use-after-free dans le pilote du noyau Winsock 2 Instable File System Layer. Comme avec la vulnérabilité précédente, un attaquant pourrait élever ses privilèges localement. Par défaut, le pilote est désactivé sous Windows (une vérification peut être faite via la commande suivante saisie au niveau d’un elevated shell : “sc qc ws2ifsl“). Cela signifie que par défaut, la vulnérabilité n’est pas activée. Néanmoins, elle est en cours d’exploitation.

Vulnérabilités d’exécution de code à distance du client RDP (CVE-2019-0787, -0788)

Ces deux vulnérabilités pourraient être utilisées pour obtenir l’exécution de code à distance au niveau du client RDP. Dans ce scénario, un attaquant doit d’abord contrôler une machine sur laquelle le serveur RDP est en cours d’exécution, généralement un serveur Windows ou une machine virtuelle. Un utilisateur ou un administrateur légitime doit ensuite exécuter, par le biais de la session RDP sur la machine compromise, le programme malveillant susceptible d’attaquer le client RDP. Une attaque réussie permettrait à l’attaquant d’obtenir l’exécution de code à distance sur la machine de l’utilisateur piégé et de s’en servir de point d’appui.

Vulnérabilités d’exécution de code à distance dans Microsoft SharePoint (CVE-2019-1257, -1295, -1296)

SharePoint souffre d’une désérialisation multiple non sécurisée sur des modèles BDC. Une attaque réussie permettrait à un attaquant d’exécuter du code arbitraire sur le serveur.

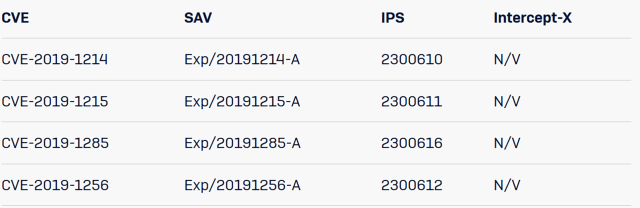

Le guide Sophos des détections

Sophos a publié les signatures de protection antivirus et anti-intrusion suivantes pour traiter certaines des vulnérabilités mentionnées ci-dessus.

N/V = Non validé. Le code PoC fourni avec les avertissements MAPP n’inclut pas les exploits actifs et n’est donc pas applicable aux tests Intercept X. La capacité d’IX à bloquer l’exploit dépend du niveau de dangerosité actuel de ce dernier que nous ne verrons pas tant qu’il n’aura pas été détecté sur le terrain. Les détections SAV et IPS développées pour les PoC ne garantissent pas l’interception d’attaques sur le terrain.

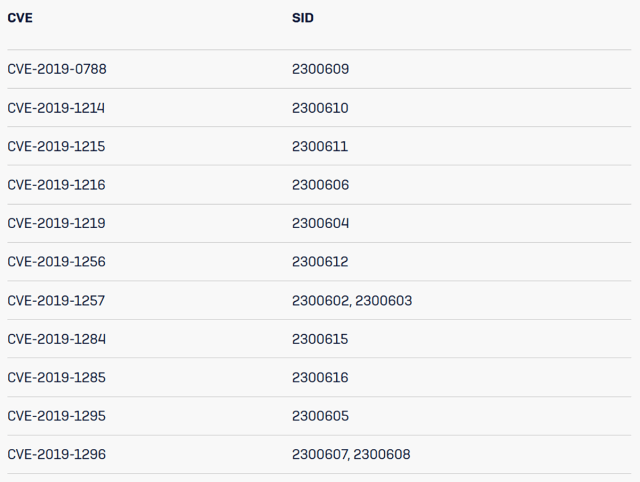

De plus, les signatures IPS suivantes font référence à certaines des vulnérabilités référencées ci-dessus.

Combien de temps faut-il pour que la détection Sophos soit en place ?

Notre objectif est d’ajouter la détection au niveau des problèmes critiques en fonction du type et de la nature des vulnérabilités, et ce dès que possible. Dans de nombreux cas, les détections existantes intercepteront les tentatives d’exploitation sans avoir besoin de mises à jour.

Que faire si la vulnérabilité/0-day que vous recherchez n’est pas répertoriée ?

Si nous ne publions pas de mise à jour pour un exploit spécifique, la raison la plus probable est que nous n’avons pas reçu les données indiquant le fonctionnement de cet exploit dans le monde réel. Comme de nombreux exploits ce mois-ci ont été réalisés dans un laboratoire et n’ont pas été observés sur le terrain, personne ne dispose (encore) de suffisamment d’informations sur la manière dont les cybercriminels pourraient exploiter une vulnérabilité en particulier. Si ou quand nous recevrons des informations concernant de véritables attaques, nous créerons de nouvelles détections, si nécessaire.

Billet inspiré de September, 2019 Patch Tuesday updates a raft of Windows weaknesses, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.