Par exemple, Windows exécute chaque application dans un processus bien distinct. Cet isolement empêche le code en cours d’exécution dans une application d’affecter d’autres applications qui n’ont pas de lien particulier.

Cela signifie qu’un processus en mode utilisateur non-administrateur ne peut pas accéder ou altérer le code et les données du noyau, et un processus en mode utilisateur non autorisé ne peut pas accéder au code et aux données d’un autre processus.

Mais il s’avère que l’isolement des processus Windows est imparfait, à cause d’un composant non documenté et buggé connu sous le nom de “CTF“, qui fait partie de Windows Text Services Framework (TSF) et qui est présent dans toutes les versions de l’OS jusqu’à Windows XP.

Le code daté et la conception non sécurisée de ce sous-système permettent à un attaquant non-administrateur et non autorisé de pirater tout processus Windows, y compris les applications s’exécutant dans un sandbox comme AppContainer, et d’obtenir tous les droits administrateur.

Ce défaut de conception dans CTF a été trouvé et exploité par Tavis Ormandy, chercheur dans l’équipe Project Zero de Google, qui a écrit un article de blog détaillé sur ses découvertes.

Désignée par CVE-2019-1162, l’attaque d’Ormandy est ce que l’on appelle une vulnérabilité d’élévation de privilège (EoP).

Une telle vulnérabilité ne permet pas aux attaquants de s’introduire dans les ordinateurs en premier lieu. En effet, pour exploiter cette vulnérabilité, un attaquant doit déjà avoir pénétré au sein d’un système, peut-être en utilisant les identifiants volés sur un autre ordinateur, en exploitant une vulnérabilité d’exécution de code à distance ou en incitant l’utilisateur à ouvrir un document piégé ou à lancer un logiciel malveillant (malware).

Néanmoins, même si Sophos Intercept X empêche déjà les attaquants de s’introduire dans un système quel qu’il soit, et même si le bug CVE-2019-1162 a déjà été corrigé par Microsoft, nous nous attendons à ce que des acteurs malveillants essaient de trouver une nouvelle faiblesse dans CTF, profitant de la surface d’attaque héritée de la conception ancienne et peu sécurisée de CTF.

L’équipe Sophos Threat Mitigation a donc mis au point une solution de mitigation de l’exploit au niveau du système qui évite les abus du sous-système CTF.

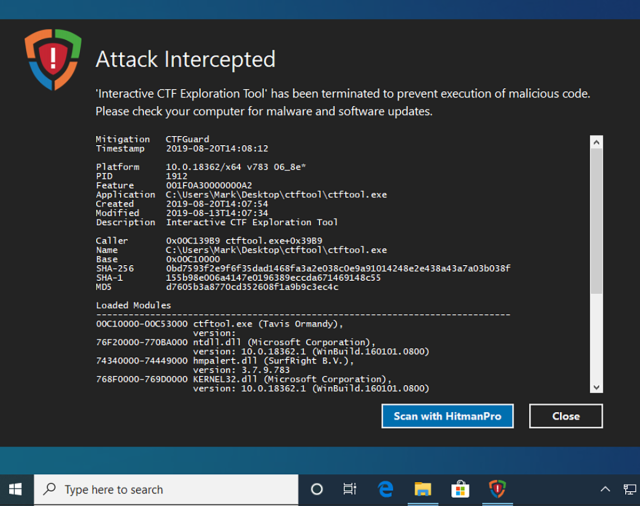

Surnommé CTF Guard, ce nouveau composant intercepte et bloque les applications qui tentent d’exploiter CTF.

Par exemple, le fichier cfttool.exe de Tavis Ormandy, décrit comme un “outil d’exploration interactif de la fonctionnalité”, permettant aux chercheurs de rechercher et de détecter des failles dans CTF, sera intercepté et son processus interrompu lorsqu’il tentera de se connecter et de communiquer avec le sous-système CTF :

CFT Guard est déjà disponible dans Sophos HitmanPro.Alert et sera bientôt disponible dans Sophos Intercept X.

Billet inspiré de Blocking attacks against Windows “CTF” vulnerabilities, sur le Blog Sophos.