Plus important encore, le RDP (Remote Desktop Protocol) et son service associé (RDS) obtiennent un total de 6 CVE, semblant ainsi illustrer le regain d’intérêt pour le protocole RDP de la part des chercheurs en vulnérabilité. A noter que deux d’entre elles sont considérées par Microsoft comme étant de type ver (worm) : CVE-2019-1181 et CVE-2019-1182.

Des détails supplémentaires sont disponibles dans le Guide des mises à jour de sécurité Microsoft.

En outre, l’entreprise a publié deux avis concernant Active Directory, ADV190014 (Critique) et ADV190023 (Important).

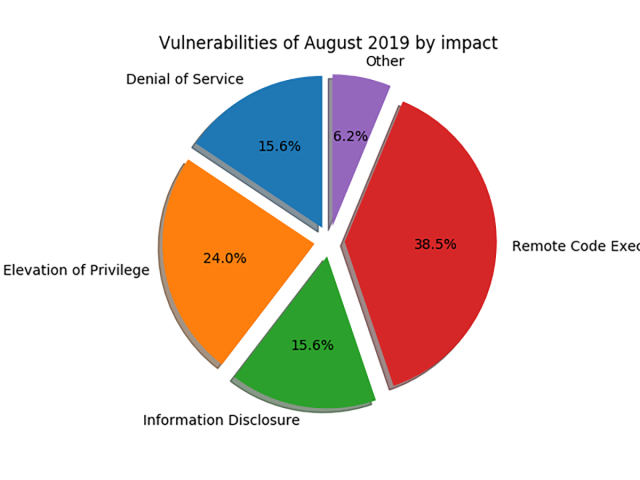

Le Patch Tuesday de ce mois-ci proposent des mises à jour majeures concernant des vulnérabilités dans les composants suivants :

- Remote Desktop Protocol/Remote Desktop Services

- Hyper-V

- DHCP

- Internet Explorer, Edge et ChakraCore

- Microsoft Office

- Le noyau Microsoft Windows (RPC, GDI, WSL)

- Le moteur de base de données Jet

- Visual Studio

- Le moteur VBScript Windows

Toutes les vulnérabilités critiques doivent être corrigées, car elles permettraient à un attaquant, via une cyberattaque réussie, de prendre le contrôle du système/service ciblé avec un niveau de privilège élevé, l’autorisant par la suite à compromettre davantage un réseau.

Les vulnérabilités CVE-2019-1181 et CVE-2019-1182 se révèlent particulièrement sérieuses, car seuls les systèmes d’exploitation Windows prenant en charge RDP8 ou RDP8.1 (Windows 7 à 10, y compris Server) sont, par défaut, affectés. Les administrateurs réseau peuvent activer le Network Level Authentication (ou NLA) pour ralentir un attaquant, mais le NLA ne fournira pas une protection suffisante pour atténuer entièrement ces vulnérabilités.

Les systèmes affectés sur lesquels le Network Level Authentication (NLA) est activé empêchent les malwares de type “worm (ver)” ou les menaces de type malwares avancés d’exploiter la vulnérabilité, car le NLA nécessite une authentification avant que la vulnérabilité ne puisse être utilisée. Toutefois, les systèmes affectés restent vulnérables vis-à-vis d’une exploitation RCE (Remote Code Execution) si l’attaquant dispose d’identifiants valides pouvant être utilisés pour s’authentifier avec succès.

Les mises à jour importantes du Patch Tuesday de ce mois-ci

Remote Desktop Services : Suite à la tendance lancée par la vulnérabilité “BlueKeep” signalée en mai dernier, le Patch Tuesday de ce mois-ci corrige CVE-2019-1181 et CVE-2019-1182 : deux vulnérabilités d’exécution de code à distance dans les Remote Desktop Services (anciennement Terminal Services). Comme pour BlueKeep, peu d’informations ont été divulguées publiquement par Microsoft, qui a considéré les vulnérabilités comme étant de type ver (worm). Cependant, contrairement à BlueKeep, les vulnérabilités affectent toutes les versions de Windows 7 à 10. Bien que le NLA fournisse une solution temporaire pour éviter une potentielle exploitation (en obligeant l’attaquant à s’authentifier en premier lieu), le seul moyen de sécuriser le service RDP consiste à le corriger. Un attaquant qui a réussi à s’authentifier et qui exploite cette vulnérabilité pourra exécuter du code arbitraire sur le système ciblé, avec le niveau de privilège en mode utilisateur le plus élevé.

Hyper-V : Un problème de validation des entrées dans le composant VMSwitch de Hyper-V peut être exploité par un attaquant au sein d’une machine virtuelle invitée Hyper-V afin d’exécuter du code à distance sur l’hôte Hyper-V (désigné par CVE-2019-0720). Bien que son exploitabilité ait été qualifiée de “peu probable”, son impact potentiel encourage fortement l’installation des correctifs MS dès que possible, avec les autres CVE liées à Hyper-V publiées ce mois-ci : CVE-2019-0714, CVE-2019-0717, CVE. -2019-0718, CVE-2019-0720, CVE-2019-0715, CVE-2019-0723 et CVE-2019-0965.

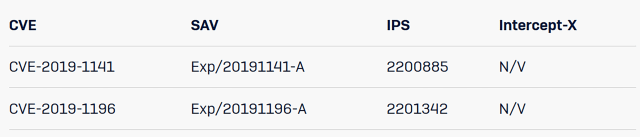

Navigateurs web et moteur JS : Un total de 10 vulnérabilités affectant ChakraCore (moteur JavaScript du navigateur Edge), Edge et Internet Explorer ont été corrigées ce mois-ci. Des vulnérabilités de corruption de mémoire : ChakraCore et Internet Explorer ont été jugés vulnérables vis-à-vis de diverses vulnérabilités, allant de la simple vulnérabilité d’information à la vulnérabilité de confusion de type. En visitant simplement une page web incorporant une charge virale d’exploitation, un utilisateur pourrait autoriser à son insu un attaquant à exécuter du code avec son niveau de privilèges. Le correctif de l’entreprise traite les vulnérabilités avec les désignations suivantes : CVE-2019-1131, CVE-2019-1139, CVE-2019-1140, CVE-2019-1141, CVE-2019-1195, CVE-2019-1196, VE-2019- 1197, CVE-2019-1193, CVE-2019-1192 et CVE-2019-1030.

DHCP : DHCP a fait l’objet d’un examen minutieux au cours de ces derniers mois. Par conséquent, ce mois-ci a eu son lot de nouvelles vulnérabilités découvertes à la fois dans le client et le serveur DHCP Windows. Malgré la complexité d’une exploitation fiable, ces vulnérabilités pourraient entraîner un Déni de Service, voire l’exécution de code. Les CVE concernées sont les suivantes : CVE-2019-0736, CVE-2019-1206, CVE-2019-1212 et CVE-2019-1213.

Noyau Windows : Comme d’habitude, les correctifs Windows ont traités plusieurs problèmes, notamment certains de type EoP (élévation de privilèges) dans divers composants internes, tels que l’exécution RPC ou GDI, qui ont été corrigés (CVE-2019-1173, CVE-2019-1174, CVE-2019-1175, CVE-2019-1177, CVE-2019-1178, CVE-2019-1179, CVE-2019-1180, CVE-2019-1184, CVE-2019-1186, CVE-2019-1159, CVE-2019-1164, CVE -2019-1227, CVE-2019-1228, CVE-2019-1143, CVE-2019-1154, CVE-2019-1158).

Quelle est la réponse de Sophos face à ces menaces ?

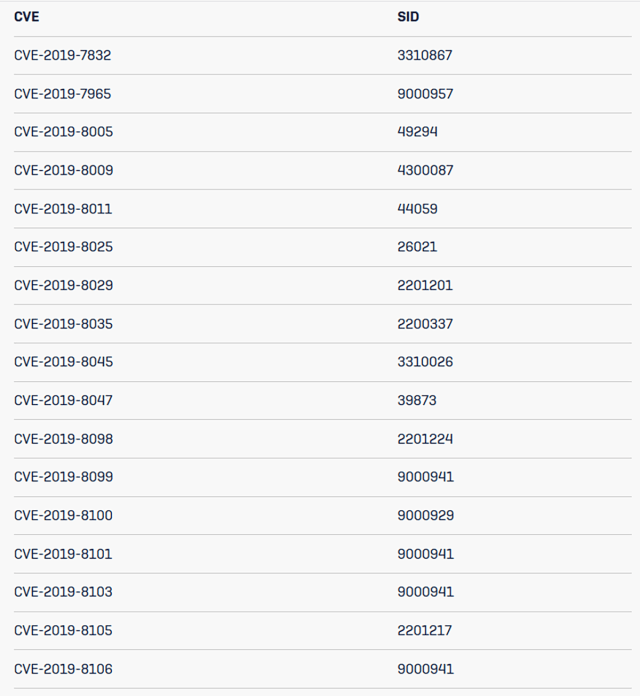

Voici une liste des protections publiées par les SophosLabs en réponse à cet avis afin de compléter les fonctionnalités existantes de protection et d’atténuation des exploits génériques au sein de nos produits.

N/V = Non validé. Le code PoC fourni avec les avertissements MAPP n’inclut pas les exploits actifs et n’est donc pas applicable aux tests Intercept X. La capacité d’IX à bloquer l’exploit dépend du niveau de dangerosité actuel de ce dernier que nous ne verrons pas tant qu’il n’aura pas été détecté sur le terrain. Les détections SAV et IPS développées pour les PoC ne garantissent pas l’interception d’attaques sur le terrain.

Les signatures IPS supplémentaires

Microsoft

Adobe

Combien de temps faut-il pour que la détection Sophos soit en place ?

Notre objectif est d’ajouter la détection au niveau des problèmes critiques en fonction du type et de la nature des vulnérabilités, et ce dès que possible. Dans de nombreux cas, les détections existantes intercepteront les tentatives d’exploitation sans avoir besoin de mises à jour.

Que faire si la vulnérabilité/0-day que vous recherchez n’est pas répertoriée ?

Si nous ne publions pas de mise à jour pour un exploit spécifique, la raison la plus probable est que nous n’avons pas reçu les données indiquant le fonctionnement de cet exploit dans le monde réel. Comme de nombreux exploits ce mois-ci ont été réalisés dans un laboratoire et n’ont pas été observés sur le terrain, personne ne dispose (encore) de suffisamment d’informations sur la manière dont les cybercriminels pourraient exploiter une vulnérabilité en particulier. Si ou quand nous recevrons des informations concernant de véritables attaques, nous créerons de nouvelles détections, si nécessaire.

Billet inspiré de August, 2019 Patch Tuesday Targets Remote Desktop and Active Directory, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.