No es ninguna novedad que 2024 ha sido un año convulso en muchos frentes. Para nuestro segundo Active Adversary Report de 2024, nos fijamos específicamente en los patrones y desarrollos que observamos durante la primera mitad del año (1S24). Aunque el año en sí fue, en muchos aspectos, anodino en la superficie para los encargados de la seguridad de las pequeñas y medianas empresas (la guerra entre atacantes y defensores continuó, como siempre), observamos una actividad notable justo debajo de esa superficie.

Puntos clave

-

Aumenta, y mucho, el abuso de los servicios integrados de Microsoft (LOLbins).

-

El abuso de RDP sigue rampante, con un giro

-

El panorama del ransomware: banianos contra álamos

De dónde proceden los datos

Los datos de este informe proceden de los casos gestionados en el primer semestre de 2024 por a) nuestro equipo externo de IR y b) el equipo de respuesta que gestiona los casos críticos que se producen entre nuestros clientes de Detección y Respuesta Gestionadas (MDR). Cuando procede, comparamos los resultados de los 190 casos seleccionados para este informe con los datos acumulados de casos anteriores de Sophos X-Ops, que se remontan al lanzamiento de nuestro servicio de Respuesta a Incidentes (IR) en 2020.

Para este informe, el 80% del conjunto de datos procedía de organizaciones con menos de 1000 empleados. Esta cifra es inferior al 88% de nuestro último informe; la diferencia se debe principalmente (aunque no totalmente) a la adición de los casos de MDR a la mezcla. Algo menos de la mitad (48%) de las organizaciones que requieren nuestra ayuda tienen 250 empleados o menos.

¿Y qué hacen estas organizaciones? Como viene ocurriendo en nuestros Active Adversary Reports desde que empezamos a publicarlos en 2021, el sector manufacturero fue el más propenso a solicitar los servicios de respuesta de Sophos X-Ops, aunque el porcentaje de clientes procedentes del sector manufacturero ha descendido bruscamente, del 25% en 2023 al 14% en el primer semestre de 2024. Construcción (10%), Educación (8%), Tecnologías de la Información (8%) y Sanidad (7%) completan los cinco primeros puestos. En total, en este conjunto de datos están representados 29 sectores industriales diferentes. En el Apéndice figuran más información sobre los datos y la metodología utilizados para seleccionar los casos de este informe.

El resto del informe analiza nuestras conclusiones, enumeradas en los puntos clave anteriores, y proporciona actualizaciones sobre una selección de cuestiones planteadas en ediciones anteriores del informe. El análisis del conjunto completo de datos para 2024 se realizará en la próxima edición del informe, prevista para principios de 2025.

El uso de LOLbins aumenta rápidamente

Los LOLbins (binarios de los que se hace un mal uso pero son legítimos que ya están presentes en la máquina o que se descargan habitualmente de fuentes legítimas asociadas al SO) siempre han formado parte del paisaje de los Adversarios Activos. Los comparamos con los que denominamos «artefactos», que son paquetes de terceros introducidos en el sistema de forma ilegítima por los atacantes (por ejemplo, mimikatz, Cobalt Strike, AnyDesk). Los LOLbins son archivos legítimos, están firmados y, cuando se utilizan de forma aparentemente benigna, es menos probable que llamen la atención del administrador del sistema.

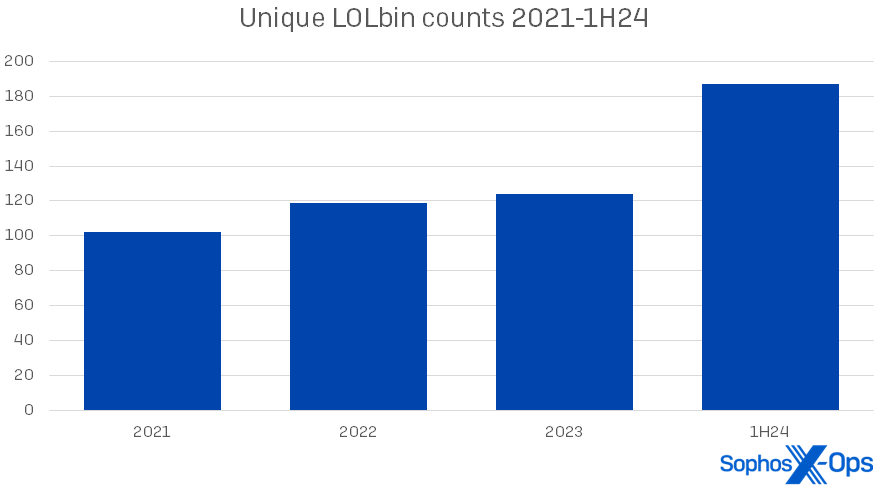

Este año hemos observado un modesto aumento en el uso y la variedad de artefactos, y analizaremos esos cambios más adelante en este informe. Sin embargo, el aumento de LOLbins es sorprendente. A efectos de esta edición del informe, nos centramos principalmente en los binarios del sistema operativo Microsoft Windows, aunque también vemos que se abusa de ellos en otros SO. En el primer semestre de 2024, encontramos 187 LOLbins únicos de Microsoft utilizados entre nuestros 190 casos, más de un tercio de ellos (64) aparecen solo una vez en nuestro conjunto de datos. Esto representa un aumento del 51% sobre las cifras de LOLbins de 2023. El aumento global de los recuentos de LOLbin desde 2021 se muestra en la Figura 1.

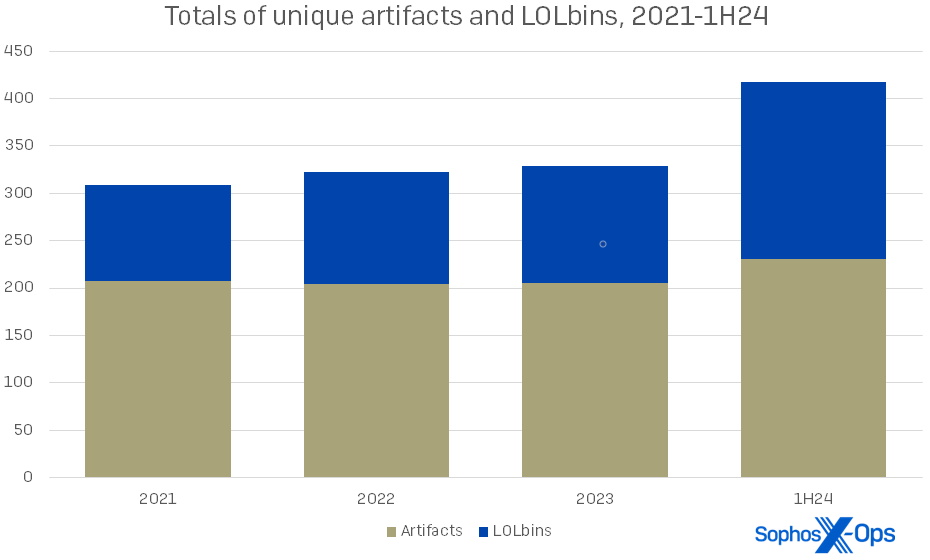

Hace sólo tres años, nuestras estadísticas de 2021 mostraban que los artefactos eran más del doble de comunes que los LOLbins en nuestros casos. Ahora la proporción se acerca más a 5:4, como muestra la Figura 2.

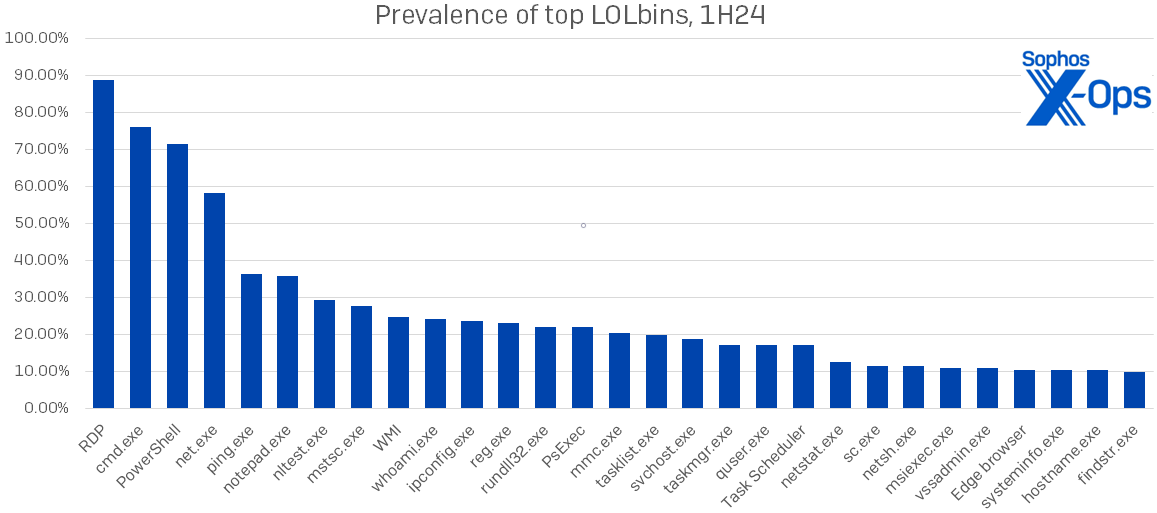

¿Qué LOLbins utilizan los atacantes? A la cabeza, como siempre, está el RDP, sobre el que tendremos más que decir en la próxima sección. Encontramos 29 LOLbins específicos en uso en al menos el 10% de los casos; sus nombres y prevalencia se muestran en la Figura 3. Esto representa un aumento sustancial respecto a la distribución del año pasado, en la que solo 15 de los 124 LOLbins únicos detectados aparecían en más del 10% de los casos.

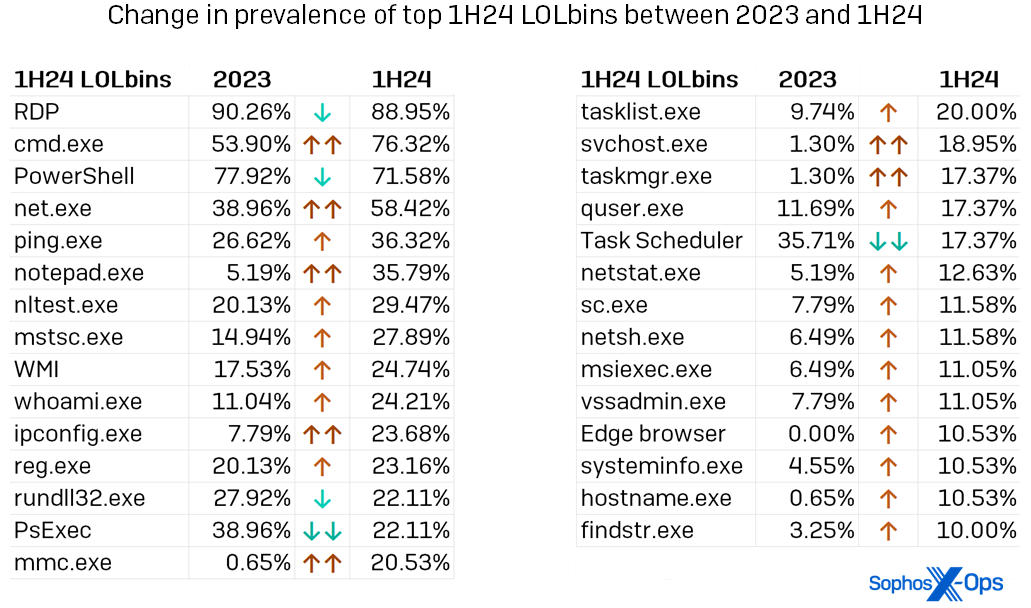

En su mayor parte, los nombres de la figura anterior no sorprenden a los lectores habituales del Active Adversary Report: RDP domina el panorama, con cmd.exe, PowerShell y net.exe haciendo su habitual aparición destacada. Sin embargo, podemos ver un mayor uso incluso de algunos de esos conocidos LOLbins en la Figura 4, que también muestra el aumento porcentual en el uso de cada LOLbin visto en más del 10% de los casos del 1S24. Observa la prevalencia de binarios utilizados para el descubrimiento o la enumeración: 16, según nuestro recuento.

¿Qué debe hacer un defensor? En primer lugar, este cambio en las herramientas significa que no basta con vigilar tu red en busca de elementos que no pertenezcan a ella. Cada LOLbin forma parte de alguna manera del sistema operativo, desde RDP hasta fondue.exe, tracert.exe y time.exe (tres de los LOLbins de un solo uso que detectamos en los datos). Más que nunca, es crucial saber quién está en tu red y qué debería estar haciendo. Si Alice y Bob de TI están haciendo cosas con PowerShell, probablemente esté bien. Si Mallory, de Relaciones Públicas, está haciendo cosas con PowerShell, haz preguntas.

Además, el registro y la supervisión bien informada de la red son fundamentales. En un momento de nuestro análisis, nos preguntamos si los aumentos que estábamos observando eran quizá simplemente el resultado de incorporar los datos de nuestro equipo de MDR. Tras normalizar los datos, pudimos concluir que no lo eran, pero una vez más nos sorprendió la diferencia que supone tener ojos del tipo MDR en el sistema, tanto en el acceso inicial como en el impacto. Más sobre esto dentro de un minuto.

Para saber más sobre los LOLbins, incluidas las funciones de los binarios individuales y dónde encajan (normalmente) en el marco MITRE ATT&CK, recomendamos visitar el proyecto colaborativo LOLBAS en Github.

RDP (siglas de Repetir el Maldito Problema)

Para un informe que disfruta haciendo referencias a la música pop, Active Adversary suena como un disco rayado: RDP, RDP, RDP. Como muestran las cifras anteriores, el RDP sigue invicto como fuente de problemas de infoseguridad, ya que algo menos del 89% de los casos que vimos en el 1S24 mostraban algún indicio de abuso del RDP.

Si analizamos más detenidamente los casos relacionados con RDP, no hay muchos cambios en cuanto a si los ataques utilizaron RDP interno o externo. Estas estadísticas se han mantenido estables a lo largo de los años, como muestra la Figura 5.

Si miramos fuera del marco temporal de este informe, la monotonía de las estadísticas de abuso de RDP solo se rompió ligeramente en septiembre con el anuncio de Microsoft de que la empresa está desplegando una «Windows App» multiplataforma (este es su nombre) diseñada para proporcionar acceso remoto a máquinas Windows 10 y 11 desde «cuentas de trabajo o escuela», con acceso RDP prometido más adelante. Sin embargo, a pesar de las afirmaciones de la empresa sobre la mejora de la seguridad, incluida la capacidad de autenticación multifactor, la mayoría de los observadores se apresuraron a describir Windows App principalmente como un cambio de marca del cliente de Escritorio Remoto. Solo el tiempo dirá si en nuestro próximo Active Adversary Report tendremos la feliz noticia de un descenso del abuso de RDP o no.

Los álamos y banianos del ransomware

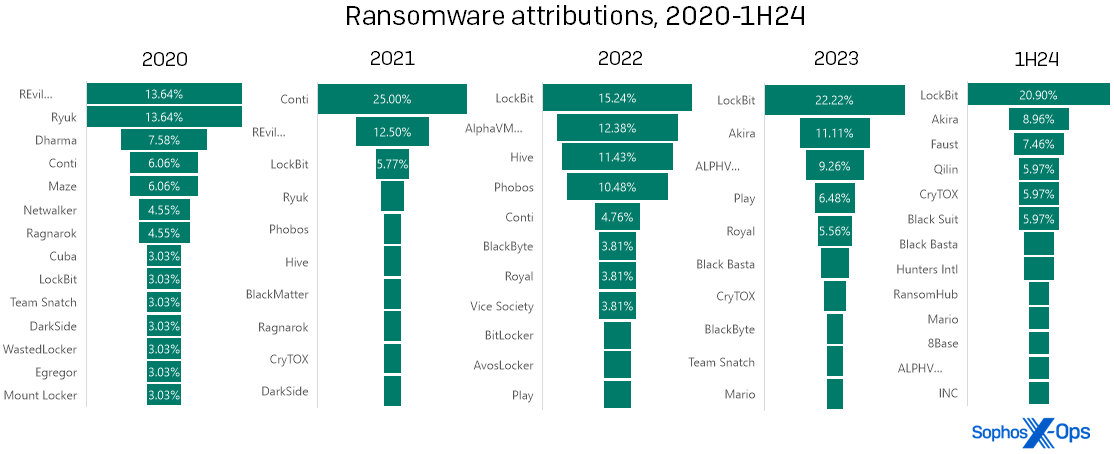

Volviendo ahora nuestra atención al ransomware, un paseo por los datos sobre infecciones de ransomware nos llevó a una observación interesante: en lo que se refiere a la atribución, el corolario entre las eliminaciones de ransomware de alto perfil y la menor presencia en nuestros gráficos no siempre es tan fuerte como cabría esperar.

Según nuestra experiencia, algunos años hay una marca de ransomware dominante que eclipsa a las demás como la copa de un árbol baniano, y otros años los casos de ransomware se distribuyen de forma relativamente uniforme entre varias marcas, como una hilera de álamos. La diferencia suele corresponderse con interrupciones legales («takedowns») de grupos de ransomware de alto perfil. Sin embargo, la primera mitad de 2024 no reflejó este patrón en nuestros datos. LockBit fue el ransomware dominante de 2023, pero fue objeto de una interrupción legal a finales de febrero de 2024. A pesar de ello, LockBit siguió siendo el ransomware dominante visto por el equipo de IR en la primera mitad del año.

Para ser justos, en última instancia, las acciones legales no hacen una gran mella en el panorama general del ransomware: perturban al actor de la amenaza objetivo, pero no detienen permanentemente a la mayoría de las entidades implicadas. Con cada acción legal importante, el gran número de otras marcas que se disputan la posición hace que se llene el vacío, y algo más. Fíjate en que Conti representaba tan sólo el 6% de las infecciones observadas en 2020… y luego, primero Ryuk (2020) y Revil (2021) se vieron afectados por el desmantelamiento de la banda o, en el caso de Ryuk, del sistema de distribución Trickbot en el que se basaba. Después de eso, Conti (probablemente descendiente de Ryuk) floreció durante un año (2021), pero cayó a niveles de aparición de un solo dígito a finales de 2022. En el caso de LockBit, el propietario de la marca intentó un «regreso» a mediados de 2024, reconstruyendo su infraestructura e incluso reiniciando su blog. Una versión del creador del ransomware de LockBit también fue filtrada por un socio descontento en septiembre de 2022, lo que puede afectar a su prevalencia.

¿Y ahora qué? En primer lugar, es posible que el patrón se resuelva por sí mismo en los datos de la segunda mitad del año, es decir, que el «baniano» se transforme en un «álamo», como se predijo. Aproximadamente un mes después del desmantelamiento de LockBit, los equipos MDR e IR de Sophos, quienes respondieron a nuestra encuesta 2024 sobre el estado del ransomware y otros observadores del sector informaron de un descenso de las infecciones de LockBit. Estas volvieron a repuntar durante un tiempo en mayo; no es raro ver ese tipo de efecto de eco tras una interrupción por parte de las fuerzas de seguridad, pero al final el eco se desvanece.

En segundo lugar, es probable que el nombre del próximo ransomware omnipresente esté en algún lugar de la figura anterior, lo que significa que, aunque los administradores de sistemas no quieran apostar por ninguna marca en particular, es probable que el culpable ya esté en el radar de los defensores. Aquellos que quieran defenderse del próximo ataque a sus sistemas pueden empezar por estar atentos a las noticias sobre los nombres conocidos y los nuevos. Es perfectamente razonable celebrar que criaturas como Mikhail Matveev y Ekaterina Zhdanova se enfrenten a penas de cárcel, pero la partida no ha terminado.

En general, las infecciones por ransomware descendieron ligeramente en el primer semestre del año. En el IR, el 61,54% de los casos tratados tenían que ver con ransomware, frente al 70,13% en 2023. La diferencia fue compensada con creces por las violaciones de la red, que casi duplicaron su incidencia en los casos de IR: el 34,62% en el 1S24, frente al 18,83% en 2023. Un examen detallado de todos los datos de que disponemos nos hace sospechar que el descenso, aunque real, no será tan pronunciado cuando se analicen las cifras del año completo.

Mientras tanto, MDR se ocupó principalmente de las violaciones de la red en el 1S24, y solo el 25,36% de sus casos se atribuyeron a ransomware. Cabe señalar que MDR, debido a la naturaleza del servicio, tiende a encontrar y contener el ransomware mucho antes en su ciclo de infección de lo que lo hace el equipo de IR, por lo general, antes del cifrado o despliegue, lo que significa que nunca llegan al nivel de requerir una respuesta del tipo que cubre el Active Adversary Report. Por desgracia, «ataque detectado» para el equipo de IR suele significar «el cliente se dio cuenta de que podía estar siendo atacado cuando recibió una nota de rescate y todos sus ordenadores se bloquearon». Para el equipo de MDR, LockBit ya se estaba aplanando en prevalencia a finales de junio, con un 17,14% de sus atribuciones de ransomware atribuidas a esa marca y tanto Akira como BlackSuit pisándole los talones con un 11,43% cada una. Y completando el círculo, tanto Akira como BlackSuit son descendientes de… Conti. Misma canción, siguiente verso.

Entrando y saliendo de tu vida: acceso inicial e impacto

Los pasos tercero y decimocuarto de la Matriz ATT&CK de MITRE atraen invariablemente el interés del lector; incluso hemos escrito en un informe anterior sobre las diferencias que observamos entre dos casos muy similares tratados por nuestros procesos IR y MDR. Para este informe, centraremos nuestro análisis relacionado con MITRE en las propias categorías, Acceso Inicial e Impacto.

El Acceso Inicial en el primer semestre de 2024 se parecía mucho al de años anteriores. Como cabría esperar de las estadísticas del RDP, las técnicas de ataque de Servicios Remotos Externos dominaron la categoría, representando el 63,16% de los casos, frente al 64,94% de 2023. Las Cuentas Válidas (59,47%, por debajo del 61,04%) y el Exploit [of] Public-facing Application (30%, por encima del 16,88%) completan los tres primeros puestos. Como los casos pueden presentar muchas combinaciones de técnicas de acceso inicial, los porcentajes nunca sumarán 100.

La situación es más interesante con Impacto, la última categoría de la matriz MITRE. Después de años de dominar la categoría de Impacto al incluirse en un mínimo de dos tercios de todos los casos, los Datos Cifrados para Impacto (un paso típico en los ataques de ransomware) caen al segundo puesto con un 31,58%, justo por encima de la ascendente Manipulación de Datos (30%) y por detrás de Sin Impacto con un 38,95%.

Ya hemos escrito en el pasado que «Sin impacto» significa algo diferente cuando se trata de ATT&CK. La última edición de ATT&CK enumera catorce técnicas que reconoce como «Impacto». Estas técnicas están evolucionando para adaptarse a la realidad actual de los pagos por ransomware y la pérdida de productividad, y hemos refinado nuestro análisis de los datos de casos anteriores para reflejar esas mejoras, recortando así retroactivamente el número de casos en los que la conclusión de impacto es No. Pero quizá sea demasiado pedir que la categoría ATT&CK abarque intangibles como la pérdida de reputación o el agotamiento del personal. Los que responden a los incidentes son demasiado conscientes de que nadie quiere necesitar sus servicios; aunque «ningún» impacto suene refrescante y agradable, y aunque muchos de los casos gestionados por MDR se activaron realmente a tiempo para impedir que los posibles atacantes lograran sus objetivos, «Ningún impacto» no significa que no haya habido impacto: significa que lo que haya ocurrido está más allá del vocabulario de ATT&CK para describirlo.

Revisando los resultados de anteriores informes AAR

En un intento de que esta edición del informe sea relativamente breve, hay algunos temas de interés previo que tocaremos brevemente, antes de nuestro informe completo de 2024.

Tiempo de permanencia: las cifras del tiempo de permanencia han ido cayendo, como mostramos en nuestro primer informe 2023. Las cifras del 1S24 indican que este descenso se ha estabilizado o incluso se ha invertido ligeramente en los casos gestionados por nuestro equipo de Respuesta a Incidentes. Para el ransomware, la mediana de los tiempos de permanencia se sitúa en 5,5 días; si se tienen en cuenta todos los demás tipos de incidentes, la mediana se mantiene en 8 días. Aunque el equipo del informe todavía no dispone de los casos de MDR de años anteriores para su análisis, un vistazo a sus datos del 1S24 muestra la diferencia que supone la monitorización: medianas de 3 días para el ransomware y de un día para todos los tipos de incidentes. Dado que los casos de MDR que requieren respuesta a incidentes son una parte muy pequeña de toda la actividad que MDR ve a diario, el efecto de tener ojos vigilantes en el lugar se deja como ejercicio para el lector.

Tiempo hasta AD: en nuestro segundo informe 2023 analizamos el tiempo que tardan los atacantes en hacerse con el control del Directorio Activo del objetivo (punto en el que se puede decir razonablemente que el objetivo está comprometido) y el intervalo desde que el atacante se hace con el control de AD hasta que se detecta el ataque. Esta es otra estadística para la que los datos de MDR varían radicalmente de los recopilados por IR. Las cifras de IR fluctuaron en el 1S24 respecto a las de años anteriores, y los atacantes tardaron unas dos horas más en llegar al Directorio Activo (15,35 horas en 2023, 17,21 horas en el 1S24). La aparente disminución del tiempo de permanencia entre la adquisición del Directorio Activo y la detección del ataque (29,12 horas en el 1S24, frente a las 48,43 horas de 2023) es interesante y puede merecer un análisis en el próximo informe, si una mayor acumulación de datos revela que se trata de una evolución real.

Observaremos que las tres versiones de Active Directory que vimos comprometidas con más frecuencia fueron Server 2019 (43%), Server 2016 (26%) y Server 2012 (18%), que en conjunto representan el 87% de los servidores AD comprometidos. Estas tres versiones ya no son compatibles con Microsoft, aunque la información de lanzamiento del Martes de Parches sigue indicando qué actualizaciones se aplican a cada versión. Si tus sistemas funcionan con versiones antiguas de Server, considera estas cifras como una llamada de atención para que actualices.

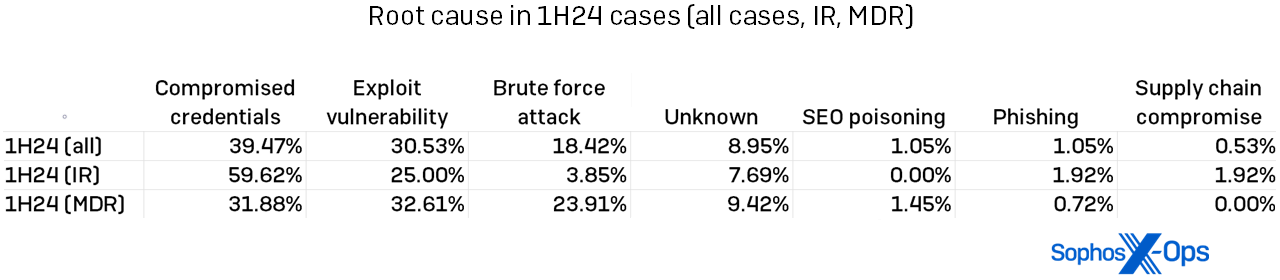

Credenciales comprometidas: También destacamos el aumento de las credenciales comprometidas como causa principal de los ataques en nuestro segundo informe 2023. En 2023, el 56% de todos los incidentes tuvieron como causa raíz credenciales comprometidas. En la primera mitad de 2024, ese predominio se redujo un poco. Aunque las credenciales comprometidas seguían siendo la principal causa raíz en 2024, esa cifra estaba encabezada principalmente por los casos de IR, como se muestra en la Figura 7. Para los clientes de MDR, las vulnerabilidades explotadas encabezaron la tabla de causas raíz, aunque por menos del uno por ciento.

Solo una nota sobre artefactos antes de acabar

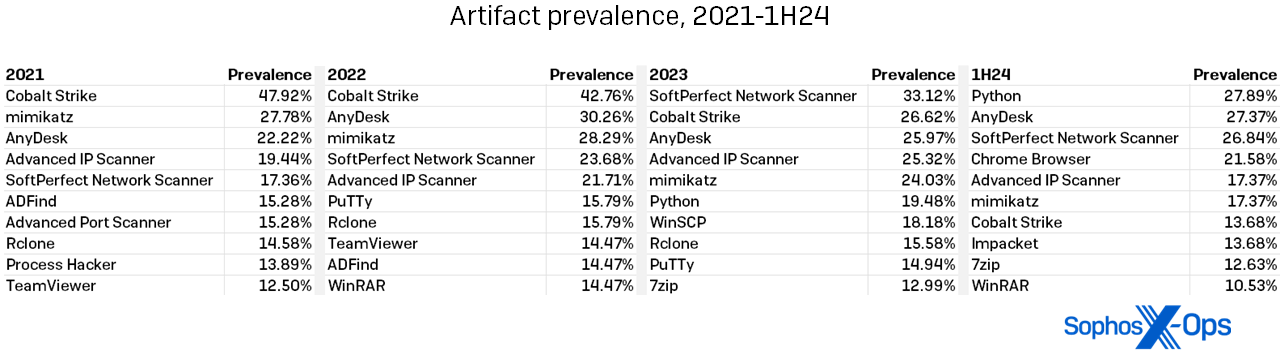

Como ya hemos dicho, nuestros datos no solo detectaron LOLbins, sino también un aumento de los artefactos de terceros en los casos que vimos en la primera mitad de 2024. El aumento del uso de artefactos no es tan llamativo como el de los LOLbins, pero hay algunos aspectos que merecen una discusión más profunda.

En primer lugar, las cifras han aumentado, aunque ligeramente. Vimos 230 artefactos únicos en sistemas objetivo en el primer semestre de 2024, frente a 205 en todo 2023: un aumento del 12%. A modo de comparación, en 2022 hubo 204 artefactos; en 2021, 207.

En segundo lugar, los nombres de los artefactos más encontrados no varían mucho de un año a otro, como muestra la Figura 8. Sí observamos que el uso de Cobalt Strike continúa el retroceso que inició en 2023, presente en sólo el 13,68% de las infecciones en la primera mitad. En años anteriores, Cobalt Strike estuvo presente en un momento dado en casi la mitad de los casos, y aún ocupa el primer puesto en la tabla de descubrimientos de artefactos de todos los tiempos. Es probable que este descenso se deba a mejores detecciones de Cobalt Strike por parte de los defensores. 127 artefactos aparecen solo una vez en los datos del 1S24, lo que supone menos que los 102 hallazgos de un solo uso de 2023.

Un defensor que se entere de que más de la mitad de los artefactos son herramientas de un solo uso, tal vez desespere de atrapar todo lo que un atacante pueda lanzarle. Animaríamos a ese defensor a mirar la tabla anterior y recordar que el reparto secundario puede cambiar, pero las «estrellas» de la galaxia de los Artefactos siguen brillando. La tabla anterior muestra todos los artefactos que aparecieron en más del 10,00% de los casos en el transcurso de cuatro años. Mantener una vigilancia implacable sobre estos paquetes es factible y útil. Considera la posibilidad de desarrollar y aplicar una política de bloqueo por defecto para las aplicaciones de tus sistemas; esto requiere bastante trabajo inicial, pero te ahorrará problemas cuando los atacantes amplíen su repertorio de herramientas.

Conclusión

Ha sido un regalo extraordinario para el equipo de análisis y redacción de AAR ver cómo cambiaban las estadísticas a medida que incorporábamos la gran cantidad de datos del grupo MDR de Sophos X-Ops con la base de datos de años de nuestros colegas de IR. El proceso de analizar los datos nos llevó tanto a cambios notables en el panorama (¿quién iba a decir que los LOLbins podían ser apasionantes?) y a pautas como el abuso del RDP, que siguen siendo resistentes a las prácticas recomendadas, como la supervisión vigilante.

Pero, sobre todo, seguimos perplejos por el número de casos que giraban en torno a aspectos fundamentales, no solo los tres inmortalizados en el «haiku» de Sophos

Cierra los puertos RDP expuestos,

Utiliza MFA y

Parchea los servidores vulnerables

sino en el simple conocimiento de patrones que podrían haber evitado que los clientes llegaran a formar parte de un conjunto de datos como este. Esperamos que una instantánea cercana y ajustada del reciente panorama del Active Adversary Report ayude a los profesionales a centrarse en los aspectos fundamentales que pueden mantenernos a todos más seguros.

Agradecimientos

Los autores desean dar las gracias a Chester Wisniewski, Anthony Bradshaw y Matt Wixey por sus contribuciones al proceso de los IAA.

Metodología

Para este informe, nos hemos centrado en 190 casos que podían analizarse de forma significativa para obtener información útil sobre el estado del panorama de los adversarios en la primera mitad de 2024. Proteger la relación confidencial entre Sophos y nuestros clientes es, por supuesto, nuestra principal prioridad, y los datos aquí recogidos han sido examinados en múltiples etapas durante este proceso para garantizar que ningún cliente sea identificable a través de estos datos, y que los datos de ningún cliente sesguen el total de forma inapropiada. En caso de duda sobre un caso concreto, excluimos los datos de ese cliente del conjunto de datos.

Debemos mencionar un caso de varios años en el que participó nuestro equipo de MDR. Ese caso, que implicaba la actividad de un estado-nación en varios lugares, ha sido cubierto en otro lugar como «Crimson Palace». Aunque fascinante y, en muchos sentidos, un precursor de tácticas de ataque específicas que hemos visto en otros lugares desde entonces, es, en muchos sentidos, un caso tan atípico para la gran mayoría del conjunto de datos de Adversarios Activos que hemos optado por dejar sus cifras fuera del informe.

Los datos de este informe se recopilaron a lo largo de las investigaciones individuales llevadas a cabo por los equipos X-Ops de Respuesta a Incidentes y MDR de Sophos. Para este segundo informe de 2024, recopilamos información de casos sobre todas las investigaciones realizadas por los equipos en el primer semestre del año y la normalizamos en 63 campos, examinando cada caso para asegurarnos de que los datos disponibles eran adecuados en cuanto a detalle y alcance para la elaboración de informes agregados, tal y como se define en el enfoque del informe propuesto. Además, trabajamos para normalizar los datos entre nuestros procesos de elaboración de informes MDR e IR.

Cuando los datos no estaban claros o no estaban disponibles, los autores trabajaron con los responsables de casos individuales de IR y MDR para aclarar dudas o confusiones. Los incidentes que no pudieron aclararse lo suficiente para el propósito del informe, o sobre los que concluimos que su inclusión suponía un riesgo de exposición u otro daño potencial para la relación Sophos-cliente, se dejaron de lado. A continuación, diseccionamos la cronología de cada caso restante para obtener más claridad sobre cuestiones como la entrada inicial, el tiempo de permanencia, la exfiltración, etc. Nos quedamos con 190 casos, que son la base del informe.