Este artículo es el segundo de una serie que destaca los secretos de nuestros operadores de seguridad. En esta ocasión nos centraremos en las investigaciones, comenzando con nuestra investigación sobre las vulnerabilidades de Microsoft Exchange.

Si miramos hacia atrás en los últimos meses, un “evento de seguridad significativo” podría ser cualquiera de las muchas vulnerabilidades y técnicas de ataque diferentes de Microsoft Exchange que han sido expuestas por los investigadores de seguridad; por ejemplo, los ataques Hafnium, ProxyLogon, ProxyShell, ProxyOracle, ProxyToken, etc. Todas estas vulnerabilidades podrían otorgar a un atacante acceso autenticado o preautenticado a nivel de SISTEMA a Microsoft Exchange Server. Esto, a su vez, puede dejar a las empresas en una posición peligrosa, ya que no es particularmente difícil para un atacante pasar del acceso a nivel de SISTEMA en Exchange Server a un control elevado y persistente sobre toda la red.

Nosotros, como defensores, sabemos que, desafortunadamente, hay una gran cantidad de servidores de Microsoft Exchange que no han sido lo suficientemente parcheados para cubrir estas vulnerabilidades (siempre hay que asegurarse de que todos los servidores y aplicaciones comerciales están completamente parcheados y actualizados para evitar este tipo de amenazas) y, por lo tanto, el equipo de MTR se propuso la misión de comprobar si había algún cliente que no solo fuera vulnerable, sino también en una posición en la que pudiera haber sido atacado.

En primer lugar, nuestro equipo de analistas de seguridad de Sophos Managed Threat Response (MTR) necesitaba identificar cuáles de nuestros clientes necesitaban una mayor investigación. Esto implicó identificar cuáles encajaban en un subconjunto de criterios:

- Ejecutando una versión vulnerable de Microsoft Exchange

- Ejecutando una versión vulnerable sin parches de Microsoft Exchange

- El puerto 443 está abierto a Internet

Después de reducir la red a través de estos criterios a una lista de posibles objetivos para un ciberdelincuente, necesitábamos descubrir si alguno de ellos había sido el objetivo de un ataque. Las técnicas para esto varían según la vulnerabilidad de Exchange particular que se esté investigando en ese momento; sin embargo, en el caso de ProxyShell, el desencadenante era la existencia de un webshell desconocido o malicioso en el sistema o un buzón que había sido renombrado con una extensión .aspx.

El equipo de Sophos MTR recopila runbooks para cada amenaza o actor único con el que se han encontrado. El beneficio es que, en lugar de tener que realizar una investigación generalizada en el momento de un ataque, pueden pasar directamente a la acción. Como parte del ciclo OODA mencionado anteriormente, observan la actividad maliciosa realizada durante cada investigación y, debido a esto, pueden mejorar y hacer evolucionar estos runbooks en cada interacción, llenándolos con información destacada como:

- TTP (tácticas, técnicas y procedimientos) comunes o específicos para este ataque o amenaza en particular

- IOC relevantes (indicadores de compromiso)

- Prueba conocida de conceptos para exploits vinculados a vulnerabilidades abiertas

- Consultas útiles sobre la búsqueda de amenazas cuando se trata de este tipo de ataques

En el caso de ProxyShell, los TTP se muestran a continuación asignados al marco MITRE ATT&CK:

| Táctica | ID | Nombre |

| Reconocimiento | T1595.002 | Escaneo activo |

| T1591 | Recopilar información de la organización de víctimas | |

| T1593 | Buscar dominios / sitios web abiertos | |

| Acceso inicial | T1190 | Aprovechar la aplicación de cara al público |

| Ejecución | T1059.001 | Intérprete de comandos y secuencias de comandos: PowerShell |

| Persistencia | T1136 | Crear una cuenta |

| T1078 | Cuentas válidas | |

| Evadir defensas | T1574.001 | Flujo de ejecución de secuestro: secuestro de órdenes de búsqueda de DLL |

| Acceso a credenciales | T1003 | Volcado de credenciales de SO |

| T1552 | Credenciales no seguras | |

| Movimiento lateral | T1210 | Explotación de servicios remotos |

| Impacto | T1486 | Datos cifrados para impacto |

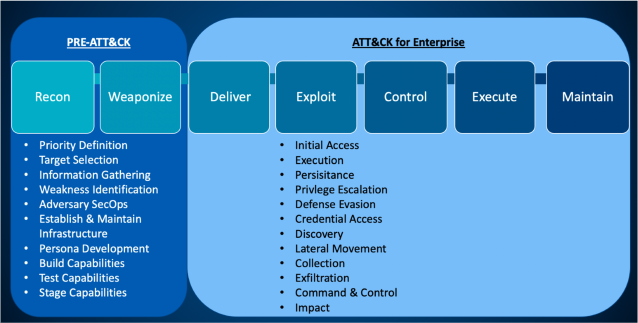

Toda esta información se puede buscar utilizando la protección endpoint de Sophos y los sensores MTR disponibles para nuestros operadores. Usando esto, se puede instigar una búsqueda de amenazas completa para indagar a través del rastro de las evidencias y el historial en la(s) máquina(s). El agente de endpoint de Sophos Intercept X almacena una gran cantidad de información durante su permanencia en una máquina y esto puede utilizarse para identificar si se ha producido algo más que la creación de la webshell maliciosa en el mismo periodo de tiempo o incluso antes en el ciclo de vida de la infracción. Al observar varias metodologías, como MITRE ATT&CK y Cyber Kill Chain, sabemos que los atacantes dejarán huellas a lo largo de la cadena de eventos que se pueden investigar más a fondo.

El equipo puede seguir este rastro para identificar si hay otras herramientas en la red que un atacante haya utilizado y si ha habido algún compromiso adicional o acción maliciosa. A continuación, pueden actuar sobre cualquier elemento de reparación, ya sea directamente a través de la protección de endpoints de Sophos o mediante el cliente para cualquier cosa que requiera configuración directamente en su propiedad.

Todos los clientes de Sophos MTR obtienen búsquedas de amenazas impulsadas por indicios las 24 horas del día, los 7 días de la semana, con detección y respuesta administradas. Si identificamos una amenaza, actuaremos (dentro de la preferencia de respuesta a amenazas de MTR) para contener y neutralizar el ataque activo, asegurando que el ciberdelincuente sea expulsado de la red. También trabajaremos en restaurar el control y el orden en la red lo antes posible, ya que sabemos que para cualquiera de nuestros clientes, que se encuentra en medio de un incidente potencial, el tiempo es oro cuando no puede realizar transacciones comerciales debido a una interrupción o incumplimiento.

Además de todo esto, en la situación actual en el que las ciberamenazas están en constante evolución, los defensores y los clientes deben asegurarse de tener las herramientas, las personas y los recursos para protegerse. Como parte de esto, una estrategia de respuesta a incidentes es imprescindible, ya sea autoaplicada o subcontratada a un proveedor de respuesta a incidentes externo como Sophos MTR.

Para obtener más información sobre el servicio Sophos MTR, visita nuestra web o lee nuestra sección de Operaciones de Seguridad.

Dejar un comentario