Para desplegar un ataque de ransomware, los adversarios deben acceder primero al entorno corporativo, los dispositivos y los datos de la víctima. Los actores de la amenaza suelen utilizar dos enfoques principales para entrar: iniciar sesión utilizando credenciales comprometidas, es decir, datos de acceso legítimos que habían sido robados previamente, y explotar vulnerabilidades en aplicaciones y herramientas utilizadas por la empresa. Otros modos de entrada menos comunes son los ataques de fuerza bruta, el compromiso de la cadena de suministro, los correos electrónicos/documentos maliciosos y el adware. El phishing ocupa un lugar destacado en los ataques de ransomware, pero se utiliza principalmente para robar las credenciales que luego se usan para iniciar sesión en la organización.

Este informe destaca cómo los resultados del ransomware difieren en función de la causa raíz del ataque. Compara la gravedad, el coste financiero y el impacto operativo de los ataques que comienzan con una vulnerabilidad explotada con aquellos en los que los adversarios utilizan credenciales comprometidas para penetrar en la organización. También identifica los sectores más y menos comúnmente explotados.

Los resultados se basan en una encuesta independiente encargada por Sophos a 2.974 profesionales de TI/ciberseguridad de organizaciones de 100 a 5.000 empleados, que habían sufrido ataques de ransomware en el último año. La encuesta fue realizada por la agencia de investigación independiente Vanson Bourne a principios de 2024 y refleja las experiencias de los encuestados durante los 12 meses anteriores.

Resumen

Aunque todos los ataques de ransomware tienen consecuencias negativas, los que empiezan explotando vulnerabilidades sin parches son especialmente brutales para sus víctimas. Las organizaciones afectadas por ataques que comenzaron de esta forma informan de resultados considerablemente más graves que aquellas cuyos ataques comenzaron con credenciales comprometidas, incluyendo una mayor propensión a:

- Tener copias de seguridad comprometidas (75% de éxito frente al 54% de credenciales comprometidas)

- Cifrar los datos (tasa de cifrado del 67% frente al 43% de las credenciales comprometidas)

- Pagar el rescate (tasa de pago del 71% frente al 45% de las credenciales comprometidas)

- Cubrir internamente el coste total del rescate (el 31% financió internamente la totalidad del rescate, frente al 2% de las credenciales comprometidas)

También informaron de:

- Costes generales de recuperación del ataque 4 veces superiores (3 millones de dólares frente a 750.000 dólares por las credenciales comprometidas)

- Tiempo de recuperación más lento (el 45% tardó más de un mes frente al 37% de las credenciales comprometidas)

El estudio se centra en la correlación, y es necesario seguir explorando las razones que subyacen a estos resultados. Es importante tener en cuenta que no todos los ataques de ransomware son iguales. Algunos son ejecutados por bandas sofisticadas y bien financiadas que utilizan una serie de enfoques innovadores. Al mismo tiempo, está aumentando el uso de ransomware rudimentario y barato por parte de actores de amenazas menos cualificados. Puede que los adversarios capaces de explotar vulnerabilidades de software no parcheadas sean más hábiles que los atacantes que compran credenciales robadas en la dark web (por ejemplo), y, por tanto, más capaces de conseguir comprometer copias de seguridad y cifrar datos.

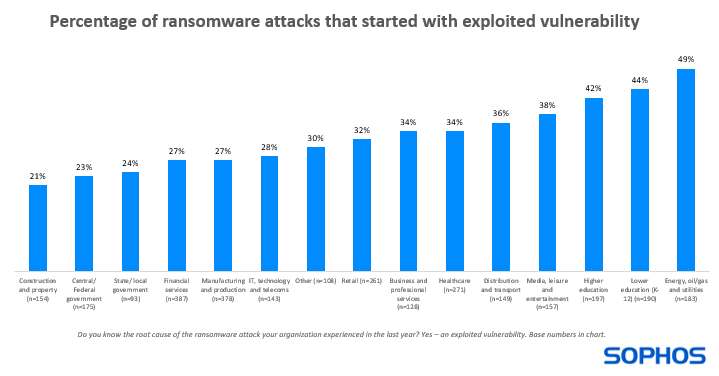

Un tercio de los ataques de ransomware comienzan con una vulnerabilidad sin parchear

El 32% de los ataques de ransomware experimentados por los encuestados el año pasado comenzaron con una vulnerabilidad explotada. Profundizando más, vemos que la proporción de ataques de ransomware que comenzaron de esta forma varía considerablemente según el sector:

- El más alto: energía, petróleo/gas y servicios públicos con el 49% de los ataques

- El más bajo: construcción e inmobiliario con el 21% de los ataques

Es probable que esta variación se deba, en parte, a las diferentes soluciones tecnológicas utilizadas y a los retos de parcheado asociados. Sectores como la energía, el petróleo/gas y los servicios públicos suelen utilizar una mayor proporción de tecnologías antiguas más propensas a las brechas de seguridad que muchos otros sectores, y puede que no haya parches disponibles para las soluciones heredadas y al final de su vida útil.

Al mismo tiempo, la mayoría de las veces, los parches están disponibles, sólo que no se han aplicado. De los ataques que el equipo de Incident Reseponse de Sophos tuvo que reparar en 2022 y que empezaron con vulnerabilidades explotadas, más de la mitad (55%) fueron causados por ProxyShell y Log4Shell, ambos con parches existentes en el momento del ataque. Sophos sigue viendo cómo se explota ProxyShell 30 meses después de la publicación del parche. Más información.

El análisis también reveló que la propensión a sufrir un ataque dirigido por un exploit varía según el tamaño de la organización:

- 26% de ataques de ransomware en pequeñas empresas (ingresos anuales inferiores a 50 millones de dólares)

- 30% de los ataques de ransomware en empresas medianas (entre 50 millones y 1.000 millones de dólares)

- 37% de los ataques de ransomware en grandes empresas (más de 1.000 millones de dólares)

A medida que las organizaciones crecen, sus infraestructuras informáticas tienden a crecer con ellas. Cuanto mayor es el entorno, mayor es el reto de comprender la superficie de ataque y mayor el número de herramientas y tecnologías que hay que mantener.

Los daños del ransomware son más graves cuando el ataque comienza con una vulnerabilidad explotada

El objetivo final de un actor de ransomware es cifrar los datos de una organización y obtener el pago de un rescate a cambio de la clave de descifrado. Por el camino, casi siempre intentan comprometer las copias de seguridad de su víctima para reducir su capacidad de restaurar los datos sin pagar.

El análisis revela que en los tres puntos (puesta en peligro de las copias de seguridad, cifrado de los datos y pago del rescate) los daños son más graves cuando el ataque comienza con una vulnerabilidad explotada.

Compromiso de la copia de seguridad

No hay diferencias en la propensión de los atacantes a intentar comprometer las copias de seguridad en función de la causa raíz. Los agresores intentaron comprometerlas en el 96% de los ataques que comenzaron con vulnerabilidades explotadas y credenciales comprometidas. Sin embargo, hay una diferencia considerable en su tasa de éxito:

- El 75% de los intentos tuvieron éxito cuando el ataque comenzó con una vulnerabilidad explotada

- El 54% de los intentos tuvieron éxito cuando el ataque comenzó con credenciales comprometidas

Esto puede deberse a que los adversarios que aprovechan vulnerabilidades no parcheadas son más hábiles para vulnerar copias de seguridad. También puede reflejar que las organizaciones con una superficie de ataque expuesta tienen una protección de copias de seguridad más débil. Sea cual sea la causa, tener las copias de seguridad comprometidas reduce la resistencia frente al impacto total del ataque.

Cifrado de datos

Las organizaciones tienen más de un 50% más de probabilidades de que se cifren sus datos cuando un ataque comienza con una vulnerabilidad explotada en lugar de con credenciales comprometidas:

- El 67% de los ataques implicaron el cifrado de datos cuando el ataque comenzó con una vulnerabilidad explotada

- El 43% de los ataques tuvieron como resultado el cifrado de datos cuando el ataque comenzó con credenciales comprometidas

Al igual que con el compromiso de las copias de seguridad, la diferencia en el resultado según la causa raíz puede reflejar distintos niveles de habilidad en los grupos de adversarios y diferencias en la fortaleza general de las ciberdefensas de una organización.

Porcentaje de pago de rescates

Dada la mayor tasa de compromiso de copias de seguridad comunicada cuando el ataque comenzó con una vulnerabilidad explotada, quizá no sorprenda que este grupo comunicara una mayor propensión a pagar el rescate:

- El 71% de las organizaciones que tenían datos cifrados pagaron el rescate cuando el ataque comenzó con una vulnerabilidad explotada

- El 45% de las organizaciones que tenían datos cifrados pagaron el rescate cuando el ataque comenzó con credenciales comprometidas

Sin copias de seguridad de las que recuperarse, aumenta la presión sobre las víctimas del ransomware para acceder a la clave de descifrado, lo que probablemente lleve a las organizaciones a colaborar con los atacantes para restaurar los datos.

Las vulnerabilidades sin parchear tienen consecuencias críticas para el negocio

Los ataques de ransomware que comienzan con una vulnerabilidad explotada tienen un impacto financiero y operativo considerablemente mayor que los que empiezan con credenciales comprometidas.

Pago del rescate

Aunque la causa raíz del ataque tiene un impacto casi insignificante en la suma del pago del rescate, con un importe medio de 1,988 millones de dólares (vulnerabilidades explotadas) y 2 millones de dólares (credenciales comprometidas), sí tiene un impacto considerable en la financiación del pago del rescate:

- El 31% de las organizaciones financiaron internamente la totalidad del rescate cuando el ataque comenzó con una vulnerabilidad explotada

- El 2% de las organizaciones financiaron internamente el rescate completo cuando el ataque comenzó con credenciales comprometidas

Las empresas matrices y los proveedores de ciberseguros son más propensos a contribuir al rescate cuando el ataque comienza con credenciales comprometidas en lugar de una vulnerabilidad explotada.

Si nos fijamos más ampliamente en la propensión de las aseguradoras a atender las reclamaciones, vemos que una cuarta parte (25%) de las reclamaciones denegadas por organizaciones que experimentaron una vulnerabilidad explotada se debieron a que no contaban con las ciberdefensas necesarias para que se atendiera la reclamación, en comparación con el 12% de las reclamaciones en las que los adversarios utilizaron credenciales comprometidas.

Coste del rescate

El rescate es solo un elemento que contribuye al coste total de recuperación de un ataque de ransomware. Dejando a un lado cualquier rescate pagado, el coste medio total de recuperación de los ataques de ransomware que comienzan con una vulnerabilidad explotada (3 millones de dólares) es cuatro veces mayor que el de los que comienzan con credenciales comprometidas (750.000 dólares).

Tiempo de recuperación

Recuperarse de un ataque que comienza con una vulnerabilidad explotada suele ser mucho más lento que cuando la causa raíz son credenciales comprometidas.

- El 45% tardó más de un mes en recuperarse cuando el ataque comenzó con una vulnerabilidad explotada

- El 37% tardó más de un mes en recuperarse cuando el ataque comenzó con credenciales comprometidas.

Es probable que este hallazgo refleje las diferentes actividades de reparación que deben emprender las víctimas en función de la causa raíz, y sus respectivos gastos operativos. Parchear un sistema o actualizar un producto al final de su vida útil a una versión compatible puede llevar más tiempo que restablecer las credenciales. También puede deberse a los mayores daños causados por los ataques a vulnerabilidades explotadas, incluida una mayor probabilidad de que se comprometan las copias de seguridad y el cifrado de datos.

Recomendaciones

Parchear es un primer paso vital para reducir el riesgo de ser víctima de un ataque de ransomware (o de cualquier otra brecha) que comience con una vulnerabilidad explotada. Si arreglas la brecha de seguridad, los adversarios no podrán explotarla. Lo ideal sería que formara parte de una estrategia más amplia de gestión de riesgos de prevención de exploits:

Minimiza tu superficie de ataque

- Mantén una visibilidad completa de todos tus activos de cara al exterior para saber a qué te enfrentas y evitar puntos ciegos.

- Parchea utilizando una priorización basada en el riesgo. Dado que los nuevos exploits se descubren más rápido de la capacidad de la mayoría de las organizaciones en solucionarlos, centra tus esfuerzos donde tengan mayor impacto. Esto significa identificar y priorizar el parcheado de las exposiciones de alto riesgo.

- Actualiza regularmente. Utilizar la última versión de una aplicación o herramienta garantiza que te beneficias de las correcciones de seguridad más recientes de los proveedores.

Despliega protecciones antiexploit

Aunque el número de vulnerabilidades explotables sigue creciendo rápidamente, los atacantes solo pueden aprovechar un número limitado de técnicas de explotación. Las capacidades anti-explotación integradas en las soluciones de seguridad para endpoints detienen los comportamientos utilizados en estos ataques, incluso con vulnerabilidades de día cero para las que aún no se ha publicado ningún parche.

Detectar y responder a actividades sospechosas

La tecnología por sí sola no puede detener todos los ataques. Los ciberdelincuentes son expertos en aprovechar herramientas informáticas legítimas y credenciales robadas, adaptando su enfoque sobre la marcha para evitar ser detectados. Detener los ataques avanzados de ransomware dirigidos por humanos y las infracciones requiere detección y respuesta 24/7, en todo tu entorno, a través de un proveedor especializado o un equipo interno altamente cualificado.

Cómo puede ayudar Sophos

Sophos Managed Risk

Sophos Managed Risk es un servicio de gestión de vulnerabilidades y superficie de ataque basado en la tecnología Tenable, líder del sector, y prestado por un equipo especializado de expertos en exposición y corrección de amenazas de Sophos. Aborda cuatro casos de uso críticos: visibilidad de la superficie de ataque, supervisión continua de riesgos, priorización de vulnerabilidades e identificación rápida de nuevos riesgos.

Sophos Managed Risk está disponible con Sophos MDR, un servicio de ciberseguridad totalmente gestionado, prestado 24/7 por expertos en amenazas de Sophos. Un equipo dedicado de operadores de Sophos Managed Risk, altamente cualificados en vulnerabilidades y exposición a amenazas, trabaja en estrecha colaboración con los analistas de Sophos MDR las 24 horas del día.

Sophos Endpoint

Sophos Endpoint incluye más de 60 funciones antiexploit que bloquean los comportamientos que utilizan los adversarios para explotar una vulnerabilidad sin parche, deteniendo tanto las vulnerabilidades conocidas como las amenazas de día cero. Las funciones antiexploit se despliegan automáticamente desde el primer día, sin configuración ni necesidad de ajustes finos.

Sophos Endpoint adopta un enfoque integral de la protección, sin depender de una sola técnica de seguridad. Los controles web, de aplicaciones y periféricos reducen tu superficie de amenazas y bloquean los vectores de ataque más comunes. La IA, el análisis de comportamiento, el antiransomware y otras tecnologías de vanguardia detienen las amenazas rápidamente antes de que escalen.

Dejar un comentario