El martes, Microsoft publicó 59 CVE, incluidas 41 para Windows. También están afectados otros 20 grupos de productos o herramientas. De los CVE abordados, Microsoft solo dos considera de gravedad crítica, ambos en Windows (concretamente en Hyper-V).

En el momento de aplicar el parche, ninguno de los problemas ha sido revelado públicamente ni se sabe que esté siendo explotado activamente. Seis de las vulnerabilidades de gravedad importante en Windows tienen, según la estimación de la empresa, más probabilidades de ser explotadas en los próximos 30 días. Cinco de los problemas abordados son susceptibles de ser detectados por las protecciones de Sophos, e incluimos información sobre ellos en una tabla más abajo.

Además de estos parches, la publicación incluía avisos sobre cuatro parches relacionados con el navegador Edge; tres de esos CVE fueron asignados por el equipo de Chrome, no por Microsoft. Más información sobre el parche de Microsoft para Edge, CVE-2024-26167, dentro de un minuto. También hay un problema de gravedad importante, CVE-2023-28746, sobre el que se informa este mes.

No incluimos los avisos en los recuentos y gráficos de CVE que figuran a continuación.

En cifras

-

Total de CVE de Microsoft (excluyendo Edge): 59

-

Total de problemas de Edge / Chrome cubiertos en la actualización: 4

-

Total de CVE no relacionados con Microsoft cubiertos en la actualización: 1

-

Divulgados públicamente: 0

-

Explotadas: 0

-

Gravedad

-

Crítica: 2

-

Importante: 57

-

-

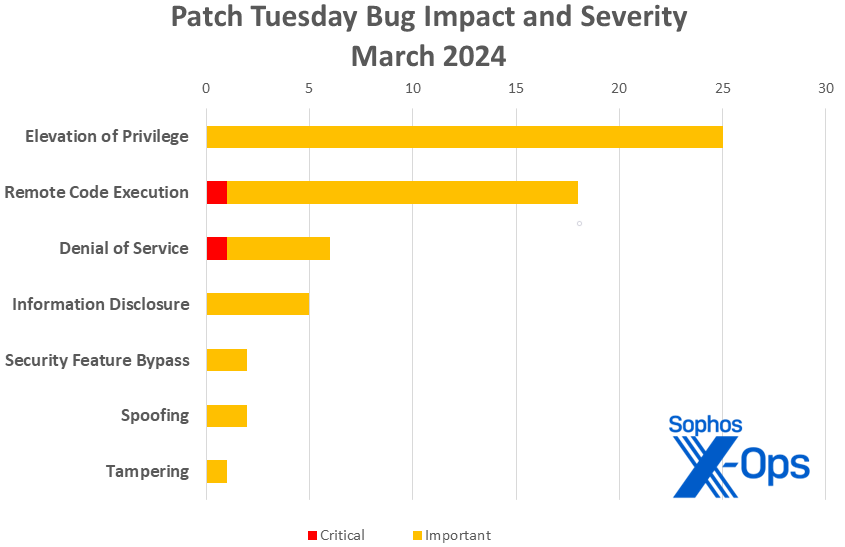

Impacto

-

Elevación de privilegios: 25

-

Ejecución remota de código: 18

-

Denegación de servicio: 6

-

Divulgación de información: 5

-

Anulación de funciones de seguridad: 2

-

Suplantación de identidad: 2

-

Manipulación: 1

-

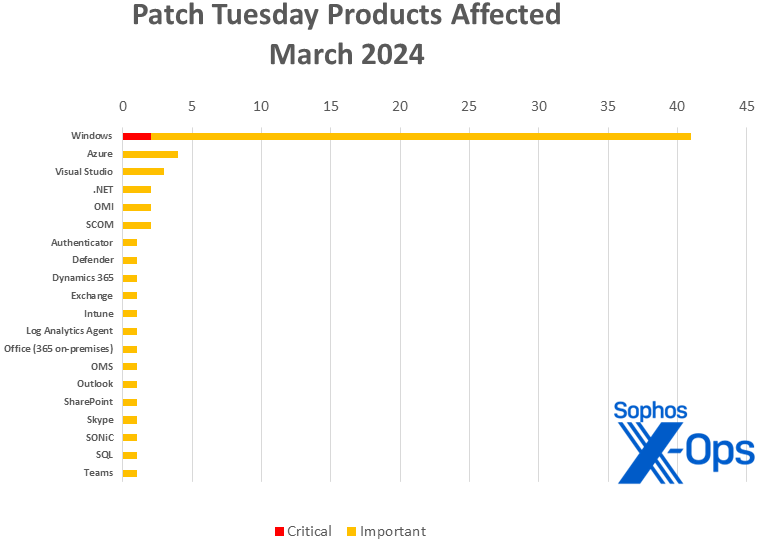

Productos

-

Windows: 41 (incluido uno compartido con .NET y Visual Studio)

-

Azure 4 (incluido uno compartido con Log Analytics Agent, OMI, OMS y SCOM)

-

Visual Studio: 3 (incluido uno compartido con .NET y una compartida con .NET y Windows)

-

.NET: 2 (incluido uno compartido con Visual Studio y uno compartido con Visual Studio y Windows)

-

OMI (Infraestructura de Gestión Abierta): 2 (incluyendo uno compartido con Azure, Log Analytics Agent, OMS y SCOM; y uno compartido con SCOM)

-

SCOM (System Center Operations Manager): 2 (incluido uno compartido con Azure, Log Analytics Agent, OMI y OMS; y uno compartido con OMI)

-

Autenticador: 1

-

Defensor: 1

-

Dynamics 365: 1

-

Exchange 1

-

Intune: 1

-

Agente de Log Analytics: 1 (compartido con Azure, OMI, OMS y SCOM)

-

Office (365 local): 1

-

OMS (Agente de Operations Management Suite para Linux): 1 (compartido con Azure, OMI y SCOM)

-

Outlook 1

-

SharePoint: 1

-

Skype: 1

-

SONiC (Software para Redes Abiertas en la Nube): 1

-

SQL 1

-

Teams: 1

Actualizaciones notables de marzo

Además de los problemas comentados anteriormente, algunos elementos específicos merecen atención.

CVE-2024-26185

Vulnerabilidad de manipulación de carpetas comprimidas de Windows

Esta vulnerabilidad, uno de los seis problemas que Microsoft considera con más probabilidades de ser explotados en los próximos 30 días, afecta al omnipresente 7zip. Se requiere una interacción mínima del usuario, muy probablemente a través del correo electrónico (en el que el atacante envía un archivo especialmente diseñado y convence al usuario para que lo abra) o a través de la web. Este parche solo se aplica a Win11 22H2 y Win11 23H2.

CVE-2024-21334

Vulnerabilidad de Ejecución Remota de Código en la Infraestructura de Gestión Abierta (OMI)

Con la puntuación CVSS más alta del mes (9,8 de base) y, sin embargo, no es probable que se explote en los próximos 30 días a juicio de Microsoft, esta RCE se aplica no solo a OMI, sino también a SCOM (System Center Operations Manager) 2019 y 2022. Si se explota, un atacante remoto no autenticado podría acceder a la instancia de OMI a través de Internet y enviar solicitudes especialmente diseñadas para activar una vulnerabilidad de uso después de la liberación. Si parchear no es una opción inmediata, las máquinas Linux que no necesiten escucha de red pueden desactivar sus puertos OMI entrantes a modo de mitigación.

CVE-2024-21421

Vulnerabilidad de suplantación de identidad del SDK de Azure

Comprueba la fecha de tu último despliegue: ¿fue anterior al 19 de octubre de 2023? Si es así, tendrás que actualizar manualmente a Azure Core Build 1.29.5 o superior. Para mayor comodidad, el GitHub del SDK de Azure está disponible aquí. Aquellos con despliegues posteriores a esa fecha ya recibieron la corrección automáticamente.

CVE-2024-21448

Revelación de información de Microsoft Teams para Android

Este mes hay varios parches relacionados con Android (Intune, Outlook, el parche de Edge que comentaremos más adelante), pero solo este, un problema de Teams de gravedad importante, requerirá un viaje a Play Store. Su explotación permitiría al atacante leer archivos del directorio privado de la aplicación.

CVE-2024-26167

Vulnerabilidad de suplantación de identidad de Microsoft Edge para Android

Como vulnerabilidad de Edge, ésta llega con escasa información de Microsoft, que en la era post-IE lleva sus actualizaciones del navegador principalmente fuera del ciclo del Martes de Parches. Como vulnerabilidad de Android, es muy posible que los usuarios de Android tomen esta actualización de otras fuentes. Lo que está claro por parte de Microsoft es que, sea lo que sea y quienquiera que lo esté parcheando, el parche aún no está disponible, y que los afectados deben estar atentos a la información CVE publica para conocer las actualizaciones. Afortunadamente, con una puntuación base CVSS de 4,3, este misterio bien podría ser una tormenta en un vaso de agua.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-21433 | Exp/2421433-A | Exp/2421433-A |

| CVE-2024-21437 | Exp/2421437-A | Exp/2421437-A |

| CVE-2024-26160 | Exp/2426160-A | Exp/2426160-A |

| CVE-2024-26170 | Exp/2426170-A | Exp/2426170-A |

| CVE-2024-26182 | Exp/2426182-A | Exp/2426182-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.