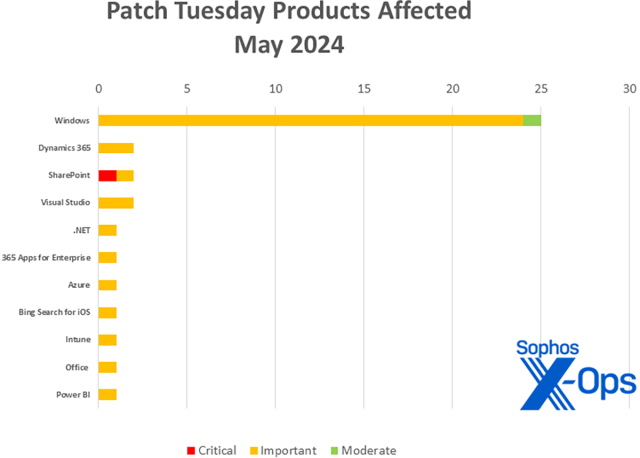

Le déluge de correctifs d’avril dernier s’est considérablement calmé en mai, puisque Microsoft a publié 59 correctifs touchant 11 familles de produits. Windows, comme d’habitude, se taille la part du lion au niveau des correctifs avec 48, le reste étant réparti entre .NET, 365 Apps for Enterprise, Azure, Bing Search pour iOS, Dynamics 365, Intune, Office, Power BI, SharePoint et Visual Studio. Il n’existe qu’un seul problème de gravité critique affectant SharePoint.

Au moment de la publication de ce Patch Tuesday, deux problèmes, de gravité importante, affectant Windows, sont connus pour être activement exploités sur le terrain. Selon l’estimation de l’entreprise, dix vulnérabilités additionnelles de gravité plus importante dans Windows et SharePoint sont plus susceptibles d’être exploitées au cours des 30 prochains jours. Huit d’entre elles sont détectables par les protections Sophos, des informations sur ces dernières vous seront présentées dans le tableau ci-dessous.

En plus de ces correctifs, cette dernière édition du Patch Tuesday comprend des informations consultatives sur six correctifs liés au navigateur Edge ; deux liés à Visual Studio mais gérés par GitHub et non par Microsoft ; et quatre provenant d’Adobe. Nous n’incluons pas d’avertissements dans les décomptes et les graphiques CVE ci-dessous, mais nous fournissons des informations sur chacun d’eux dans une annexe à la fin de l’article. Nous incluons comme d’habitude à la fin de cet article trois autres annexes répertoriant tous les correctifs de Microsoft, triés par gravité, par exploitabilité potentielle et par famille de produits.

Quelques chiffres

- Nombre total de CVE Microsoft : 59

- Total des avis/problèmes Edge/Chrome traités dans la mise à jour : 6

- Total des avis/problèmes Visual Studio non-Microsoft traités dans la mise à jour : 2

- Nombre total des problèmes Adobe traités dans la mise à jour : 4

- Divulgation(s) publique(s) : 2

- Exploitation(s) : 2

- Gravité :

- Critique : 1

- Importante : 57

- Modérée : 1

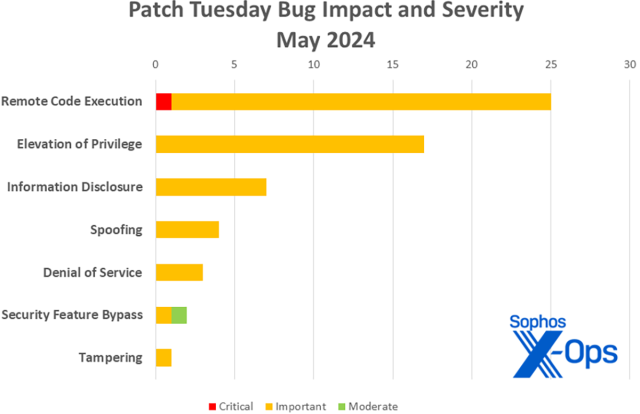

- Impact :

- Exécution de code à distance (RCE) : 25

- Élévation de privilèges : 17

- Divulgation d’informations : 7

- Usurpation : 4

- Déni de service : 3

- Contournement des fonctionnalités de sécurité : 2

- Altération : 1

Figure 1 : Le mois de mai continue de mettre l’accent, comme le mois précédent, sur les problèmes RCE, bien que les sept catégories d’impact habituelles de Microsoft fassent leur apparition.

Produits

- Windows : 48

- Dynamics 365 : 2

- SharePoint : 2

- Visual Studio: 2 (dont un partagé avec .NET ; en plus, deux problèmes concernent VS)

- .NET : 1 (partagé avec Visual Studio)

- 365 Apps for Enterprise : 1 (partagé avec Office)

- Azure : 1

- Bing Search pour iOS : 1

- Intune : 1

- Office : 1 (partagé avec 365 Apps for Enterprise)

- Power BI : 1

Figure 2 : Windows est concerné par la grande majorité des correctifs du mois de mai, seul SharePoint a un problème de gravité critique à gérer

Mises à jour et thématiques majeures de ce mois de mai

Outre les questions évoquées ci-dessus, quelques éléments spécifiques méritent une attention particulière.

CVE-2024-4559 / Chrome : CVE-2024-4671 / Use after free dans Visuals

Devons-nous vraiment faire figurer cet avis en premier ce mois-ci dans cette section ? La réponse est OUI, bien sûr. Ce bug dans Chrome a été techniquement corrigé (un jour après son signalement à Google par un chercheur anonyme), et il est mentionné dans la publication du Patch Tuesday de Microsoft simplement pour indiquer aux utilisateurs Edge que la dernière version traite ce problème de gravité élevée. Ainsi, Edge, et tous les navigateurs utilisant Chromium OSS, doivent immédiatement être mis à jour avec le correctif, car ce problème a déjà été observé en train d’être exploité sur le terrain. Donc, ne perdez pas de temps.

CVE-2024-30040 : Vulnérabilité de contournement des fonctionnalités de sécurité dans la plateforme Windows MSHTML

CVE-2024-30051 : Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library

Deux problèmes supplémentaires ont été détectés en cours d’exploitation sur le terrain. Le problème MSHTML a une valeur CVSS de 8,8 ; le bug contourne une fonctionnalité de Microsoft 365 appelée OLE Auto-Activation Block, qui permet aux administrateurs d’empêcher les abus ciblant OLE/COM. Un attaquant pourrait abuser de ce bug en envoyant à l’utilisateur ciblé un fichier malveillant, puis en l’incitant, pour citer le bulletin, “à manipuler le fichier spécialement conçu, mais pas nécessairement en cliquant ou en ouvrant le fichier malveillant”. Le problème ciblant DWM Core Library a un score CVSS inférieur à 7,8 et partage le devant de la scène avec trois autres correctifs traitant de ce même composant : notons que la liste des chercheurs crédités est plutôt variée et surprenante, notamment des chercheurs de Kaspersky, Google Threat Analysis Group, Google Mandiant et DBAPPSecurity WeBin Lab.

CVE-2024-30050 : Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Mark of the Web

Le déluge de correctifs d’avril est peut-être terminé, mais le rythme constant des problèmes de Mark of the Web continue. Ce problème particulier a un impact modéré et une portée limitée : une attaque réussie entraînerait des pertes limitées en matière d’intégrité et de disponibilité des fonctionnalités de sécurité qui reposent sur MotW, notamment le mode protégé (Protected Mode) dans Office. Néanmoins, Microsoft estime que celui-ci est plus susceptible d’être exploité dans les 30 prochains jours, et l’exploitation potentielle d’une vulnérabilité comme celle-ci dans une attaque en chaîne doit bien rester présente à l’esprit. Sophos a développé des protections Intercept X/Endpoint IPS et XGS Firewall pour lutter contre ce problème, comme indiqué dans le tableau ci-dessous.

CVE-2024-30044 : Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server

La seule vulnérabilité de gravité critique du mois de mai affecte SharePoint et Microsoft estime qu’elle est plus susceptible d’être exploitée dans les 30 prochains jours. Une fois de plus, Sophos a développé des protections Intercept X/Endpoint IPS et XGS Firewall pour lutter contre ce problème, comme indiqué dans le tableau ci-dessous.

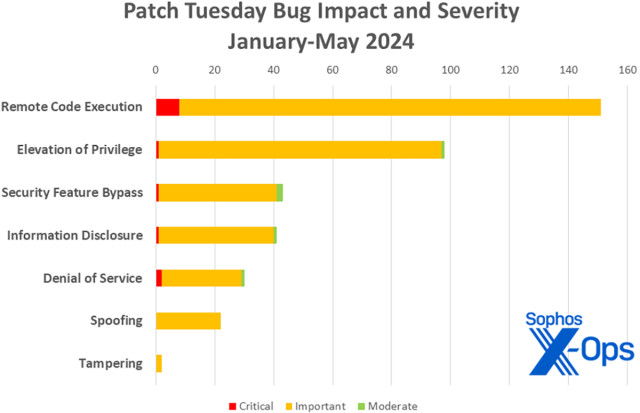

Figure 3 : Les problèmes RCE continuent de dépasser tous les autres types de vulnérabilité en 2024

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-29996 | Exp/2429996-A | Exp/2429996-A |

| CVE-2024-30025 | Exp/2430025-A | Exp/2430025-A |

| CVE-2024-30032 | Exp/2430032-A | Exp/2430032-A |

| CVE-2024-30034 | Exp/2430034-A | Exp/2430034-A |

| CVE-2024-30035 | Exp/2430035-A | Exp/2430035-A |

| CVE-2024-30037 | Exp/2430037-A | Exp/2430037-A |

| CVE-2024-30044 | Exp/2430044-A, sid:2309589 | sid:2309589 |

| CVE-2024-30050 | sid:2309595 | sid:2309595 |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois de mai triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Exécution de code à distance (25 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-30044 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| Gravité importante | |

| CVE-2024-29997 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-29998 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-29999 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30000 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30001 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30002 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30003 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30004 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30005 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30006 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-30009 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30010 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| CVE-2024-30012 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30014 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30015 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30017 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| CVE-2024-30020 | Vulnérabilité d’exécution de code à distance dans Windows Cryptographic Services |

| CVE-2024-30021 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30022 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30023 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30024 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30029 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30042 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2024-30045 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

Élévation de privilèges (17 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-26238 | Vulnérabilité d’élévation de privilèges dans Microsoft PLUGScheduler Scheduled Task |

| CVE-2024-29994 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows SCSI Class System File |

| CVE-2024-29996 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-30007 | Vulnérabilité d’élévation de privilèges dans Microsoft Brokering File System |

| CVE-2024-30018 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-30025 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-30027 | Vulnérabilité d’élévation de privilèges dans NTFS |

| CVE-2024-30028 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30030 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30031 | Vulnérabilité d’élévation de privilèges dans Windows CNG Key Isolation Service |

| CVE-2024-30032 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2024-30033 | Vulnérabilité d’élévation des privilèges dans Windows Search Service |

| CVE-2024-30035 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2024-30037 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-30038 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30049 | Vulnérabilité d’élévation de privilèges dans Windows Win32 Kernel Subsystem |

| CVE-2024-30051 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

Divulgation d’informations (7 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30008 | Vulnérabilité de divulgation d’informations dans Windows DWM Core Library |

| CVE-2024-30016 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2024-30034 | Vulnérabilité de divulgation d’informations dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-30036 | Vulnérabilité de divulgation d’informations dans Windows Deployment Services |

| CVE-2024-30039 | Vulnérabilité de divulgation d’informations dans Windows Remote Access Connection Manager |

| CVE-2024-30043 | Vulnérabilité de divulgation d’informations dans Microsoft SharePoint Server |

| CVE-2024-30054 | Vulnérabilité de divulgation d’informations dans Microsoft Power BI Client Javascript SDK |

Usurpation (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30041 | Vulnérabilité d’usurpation dans Microsoft Bing Search |

| CVE-2024-30047 | Vulnérabilité d’usurpation dans Dynamics 365 Customer Insights |

| CVE-2024-30048 | Vulnérabilité d’usurpation dans Dynamics 365 Customer Insights |

| CVE-2024-30053 | Vulnérabilité Cross-site Scripting dans Azure Migrate |

Déni de service (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30011 | Vulnérabilité de déni de service dans Windows Hyper-V |

| CVE-2024-30019 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2024-30046 | Vulnérabilité de déni de service dans Visual Studio |

Contournement des fonctionnalités de sécurité (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30040 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows MSHTML Platform |

| Gravité ‘Modérée’ | |

| CVE-2024-30050 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Mark of the Web |

Altération (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30059 | Vulnérabilité d’altération dans Microsoft Intune for Android Mobile Application Management |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de mai, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday. Chaque liste est ensuite organisée par CVE.

| Exploitation(s) détectée(s) : | |

| CVE-2024-30040 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows MSHTML Platform |

| CVE-2024-30051 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| Exploitation plus probable dans les 30 prochains jours | |

| CVE-2024-29996 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-30025 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-30032 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2024-30034 | Vulnérabilité de divulgation d’informations dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-30035 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2024-30037 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-30038 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30044 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2024-30049 | Vulnérabilité d’élévation de privilèges dans Windows Win32 Kernel Subsystem |

| CVE-2024-30050 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Mark of the Web |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de mai triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE. Les correctifs partagés entre plusieurs familles de produit sont répertoriés plusieurs fois, une fois pour chaque famille.

Windows (48 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-26238 | Vulnérabilité d’élévation de privilèges dans Microsoft PLUGScheduler Scheduled Task |

| CVE-2024-29994 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows SCSI Class System File |

| CVE-2024-29996 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-29997 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-29998 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-29999 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30000 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30001 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30002 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30003 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30004 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30005 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30006 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-30007 | Vulnérabilité d’élévation de privilèges dans Microsoft Brokering File System |

| CVE-2024-30008 | Vulnérabilité de divulgation d’informations dans Windows DWM Core Library |

| CVE-2024-30009 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30010 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| CVE-2024-30011 | Vulnérabilité de déni de service dans Windows Hyper-V |

| CVE-2024-30012 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30014 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30015 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30016 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2024-30017 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| CVE-2024-30018 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-30019 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2024-30020 | Vulnérabilité d’exécution de code à distance dans Windows Cryptographic Services |

| CVE-2024-30021 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-30022 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30023 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30024 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30025 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-30027 | Vulnérabilité d’élévation de privilèges dans NTFS |

| CVE-2024-30028 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30029 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30030 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30031 | Vulnérabilité d’élévation de privilèges dans Windows CNG Key Isolation Service |

| CVE-2024-30032 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2024-30033 | Vulnérabilité d’élévation des privilèges dans Windows Search Service |

| CVE-2024-30034 | Vulnérabilité de divulgation d’informations dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-30035 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2024-30036 | Vulnérabilité de divulgation d’informations dans Windows Deployment Services |

| CVE-2024-30037 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-30038 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30039 | Vulnérabilité de divulgation d’informations dans Windows Remote Access Connection Manager |

| CVE-2024-30040 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows MSHTML Platform |

| CVE-2024-30049 | Vulnérabilité d’élévation de privilèges dans Windows Win32 Kernel Subsystem |

| CVE-2024-30051 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| Gravité ‘Modérée’ | |

| CVE-2024-30050 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Mark of the Web |

Dynamics 365 (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30047 | Vulnérabilité d’usurpation dans Dynamics 365 Customer Insights |

| CVE-2024-30048 | Vulnérabilité d’usurpation dans Dynamics 365 Customer Insights |

SharePoint (2 CVE)

| Gravité critique | |

| CVE-2024-30044 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| Gravité importante | |

| CVE-2024-30043 | Vulnérabilité de divulgation d’informations dans Microsoft SharePoint Server |

Visual Studio (2* CVE)

| Gravité importante | |

| CVE-2024-30045 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

| CVE-2024-30046 | Vulnérabilité de déni de service dans Visual Studio |

* De plus, cette version inclut des informations sur deux avis émis par GitHub affectant Visual Studio ; veuillez consulter l’annexe D pour obtenir plus de détails.

.NET (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30045 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

365 Apps for Enterprise (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30042 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

Azure (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30053 | Vulnérabilité Cross-site Scripting dans Azure Migrate |

Bing Search pour iOS (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30041 | Vulnérabilité d’usurpation dans Microsoft Bing Search |

Intune (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30059 | Vulnérabilité d’altération dans Microsoft Intune for Android Mobile Application Management |

Office (1 CVE)

| Gravité importante | |

| CVE-2024-30042 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

Power BI (1 CVE)

| Gravité importante | |

| CVE-2024-30054 | Vulnérabilité de divulgation d’informations dans Microsoft Power BI Client Javascript SDK |

Annexe D : Avis et autres produits

Il s’agit d’une liste d’avis et d’informations concernant d’autres CVE pertinentes dans le Patch Tuesday du mois de mai de Microsoft, triés par produits.

Publications pertinentes pour Edge / Chromium (6 CVE)

| CVE-2024-4331 | Chromium : CVE-2024-4331 : (Use after free dans Picture) |

| CVE-2024-4368 | Chromium : CVE-2024-4368 : (Use after free dans Dawn) |

| CVE-2024-4558 | Chromium : CVE-2024-4558 : (Use after free dans ANGLE) |

| CVE-2024-4559 | Chromium : CVE-2024-4559 (Heap buffer overflow dans WebAudio) |

| CVE-2024-4671 | Chromium : CVE-2024-4671 : (Use after free in Visuals) |

| CVE-2024-30055 | Vulnérabilité d’usurpation dans Microsoft Edge (Chromium-based) |

Publications pertinentes pour Visual Studio (CVE non-Microsoft) (2 CVE)

| CVE-2024-32002 | Les clones récursifs sur les systèmes de fichiers (filesystems) de type ‘case-insensitive’ qui prennent en charge les liens symboliques sont susceptibles d’être exécutés à distance. |

| CVE-2024-32004 | GitHub CVE-2023-32004 : Exécution de code à distance lors du clonage de référentiels locaux spécialement conçus. |

Publications pertinentes pour Adobe (publications non-Microsoft) (4 CVE)

| CVE-2024-30284 | Use After Free (CWE-416) |

| CVE-2024-30310 | Out-of-bounds Write (CWE-787) |

| CVE-2024-30311 | Out-of-bounds Read (CWE-125) |

| CVE-2024-30312 | Out-of-bounds Read (CWE-125) |

Billet inspiré de No mayday call necessary for the year’s fifth Patch Tuesday, sur le Blog Sophos.