C’était un type de ransomware assez populaire et vendu comme un “service” dans le cyber-underground. Le principe du CaaS, ou crimeware-as-a-service, vient des modèles d’externalisation et de cloud computing utilisés par les entreprises classiques.

De nos jours, par exemple, si vous souhaitez publier vos propres vidéos, vous n’avez pas besoin de vous renseigner sur la compression vidéo, la gamme de couleurs, les formats de pixels, le transcodage, les débits binaires, comment utiliser un serveur de live streaming, etc.

… Il vous suffit juste d’appuyer sur [Enregistrer] au niveau de votre téléphone, de capturer votre séquence vidéo, puis de cliquer sur un bouton pour partager la vidéo avec qui vous voulez via toute une gamme de réseaux gratuits d’hébergement vidéo tels que YouTube.

CaaS fonctionne de la même manière : si vous voulez gagner de l’argent avec un ransomware, par exemple, et que vous connaissez les bons endroits où aller dans le cyber-underground, vous pouvez demander en retour à quelqu’un d’autre de s’occuper de l’aspect technique, moyennant un pourcentage sur les recettes, mais sans aucun frais au départ.

Au lieu de vous renseigner sur les malwares, découvrir vous-même comment fonctionne le chiffrement, développer votre propre code pour ransomware, utiliser un serveur web anonyme sur Tor pour collecter le butin, distribuer des clés de déchiffrement, etc.

… vous avez juste à vous inscrire, à télécharger vos échantillons de malwares en fonction de vos besoins et à cibler des particuliers et des entreprises avec votre ransomware prêt à l’emploi.

Les cybercriminels à l’origine de ce service collectent les rançons, distribuent les décrypteurs et offrent même un “support technique” en ligne aux victimes pour s’assurer qu’elles savent comment acheter des bitcoins, effectuer des paiements, quoi faire après avoir payé, etc.

Vous prenez le risque de vous faire prendre en flagrant délit en utilisant le malware et les cybercriminels, quant à eux, gèrent les systèmes back-end dans un certain anonymat et récupèrent une partie des bénéfices.

Les plateformes Ransomware-as-a-a-Service (RaaS) tristement célèbres portent désormais des noms tels que Satan, Philadephia et RaaSBerry.

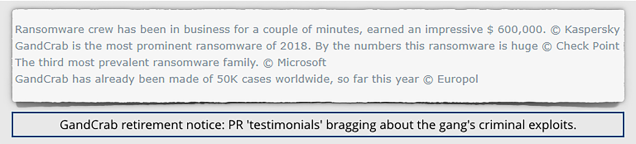

Et, jusqu’à cette année, il y avait GandCrab, un groupe de crimeware qui prétendait avoir tiré sa révérence début juin 2019 :

Toutes les bonnes choses ont une fin… Grâce à nous, les revenus hebdomadaires ont été en moyenne de 2 500 000 $ (environ 2 250 000 €). Nous avons personnellement gagné plus de 150 millions de dollars par an (à peu près 135 millions d’euros). […] Nous nous retirons pour une retraite bien méritée.

Les cybercriminels ont même terminé leur annonce par une série de “témoignages”, en publiant des déclarations d’entreprises telles que Microsoft et Europol dans le but de se vanter et de montrer au monde entier qu’ils avaient été capables de créer un véritable chaos cybercriminel :

Cependant, selon le journaliste Brian Krebs, spécialiste cybersécurité, le gang GandCrab pourrait bien s’être juste déplacé latéralement au sein de l’univers RaaS au lieu de l’avoir réellement quitté.

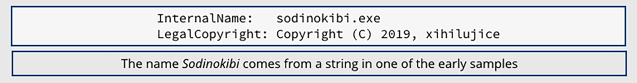

Krebs a affirmé dans un article récent que les similitudes entre une souche de ransomware récente qui s’appelle Sodinokibi suggèrent que l’équipe GandCrab ne s’est jamais vraiment éloignée.

NB : Sodinokibi est également connu de manière plus intrigante sous le nom de Revil et de Sodin en abrégé. Les produits Sophos bloquent les exemples mentionnés dans cet article sous le nom de Mal/Kryptik-DJ, si vous souhaitez consulter vos logs pour rechercher des détections.

Krebs décrit la manière dont un opérateur de forum souterrain connu sous le nom Unknown a annoncé un nouveau projet de ransomware, plusieurs mois avant le message d’”Adieu” de GandCrab.

Unknown recherchait un petit nombre d’affiliées (il s’agit du nom à consonance légitime que les cybercriminels donnent à leurs partenaires criminels en ligne) pour rejoindre un réseau de distribution de malwares discret qui visait à “passer inaperçu”.

Les affiliés empocheraient 60% des revenus de la rançon au cours des trois premiers paiements, a déclaré Unknown, puis 70% par la suite.

Les cybercriminels au centre du processus conservent 30% des bénéfices en guise de rétribution pour tout faire fonctionner en coulisse, une sorte de royalties étrangement copiées des services cloud classiques tels qu’iTunes.

Des échantillons de Sodinokibi ont déjà fait leur apparition dans des attaques ayant eu lieu dans le monde réel. Les chercheurs de Cisco Talos ont documenté un cas sur lequel ils avaient enquêté plus tôt cette année et où les cybercriminels avaient utilisé un exploit pour serveur web contre le produit Oracle WebLogic afin de lancer leur attaque.

Le malware a été délibérément implanté par les attaquants après s’être introduit dans un réseau plutôt que d’être envoyé en masse sous forme de pièces jointes ou spammé sous forme de liens de téléchargement.

De nombreux pirates utilisant des ransomwares modernes suivent cette approche. Malheureusement, la théorie semble être que si vous attaquez une entreprise à la fois et que vous chiffrez la plupart ou la totalité du réseau de certaines, il est alors plus facile de faire chanter vos victimes que si vous essayez d’extorquez de l’argent à des centaines, voire des milliers, de victimes isolées et dispersées, chacune en possession de son appareil infecté.

Il est également plus facile de “passer inaperçu”, pour emprunter les mots de Unknown, si vous déployez vos échantillons de malwares un par un, en gardant votre stratégie secrète et en ciblant une seule entreprise avec chaque échantillon.

À quoi ressemble une attaque ?

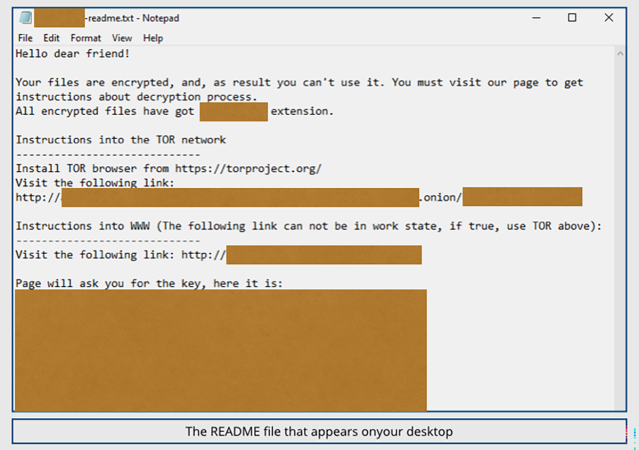

Une fois que le ransomware Sodinokibi est entré en jeu, un fichier LISEZMOI apparaît sur le bureau Windows, indiquant la marche à suivre comme suit :

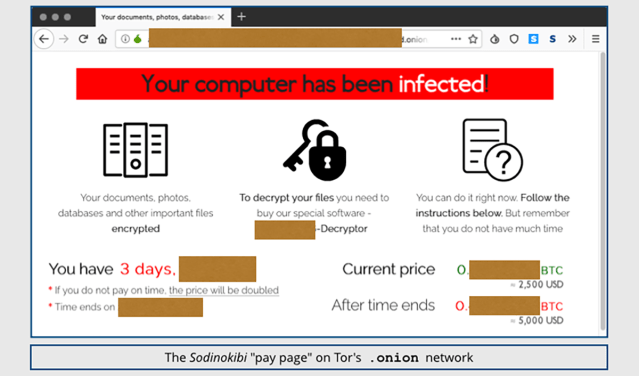

La page de paiement elle-même est étonnamment professionnelle, avec un look net et clair similaire à de nombreux sites web d’entreprises modernes, mais avec des arguments de vente très différents.

Lorsque nous avons vérifié, le prix était de 2 500 $ (environ 2250€), converti en Bitcoin au taux en vigueur, mais nous avions été prévenus que ce tarif doublerait pour atteindre l’équivalent de 5 000 $ (à peu près 4500€) après quatre jours :

Quoi faire ?

Malheureusement, les attaques de ransomware ne faiblissent pas vraiment, et le fait que l’équipe Sodinokibi soit issue du groupe GandCrab revenu pour en récupérer encore plus ou bien soit tout simplement une nouvelle vague de cybercriminels ne change pas les stratégies de défense que vous devez mettre en place.

Notre conseil anti-ransomware habituel s’applique donc, y compris le rappel assez évident que “la seule sauvegarde que vous regretterez amèrement est celle que vous n’avez pas encore faite”.

En bref :

- Patchez le plus tôt possible et patchez souvent. Ne permettez pas à des cybercriminels d’entrer facilement par une backdoor.

- Choisissez des mots de passe appropriés. Ne permettez pas à des cybercriminels de pénétrer par la porte d’entrée.

- Utilisez une authentification à deux facteurs. Fermez et verrouillez cette porte d’entrée.

- Faites des sauvegardes régulières. Les ransomwares ne sont pas le seul moyen de perdre vos fichiers. Ne prenez pas le risque de ne garder qu’une seule copie.

- Gardez une sauvegarde hors site. Les ransomwares essaient souvent de trouver et d’effacer d’abord les sauvegardes en ligne. Les sauvegardes hors ligne sont donc les sauvegardes de votre sauvegarde.

- Réfléchissez avant de cliquer. N’ouvrez jamais des pièces jointes ou ne cliquez sur aucun lien web simplement parce qu’un email vous le demande.

- Utilisez un antivirus, un filtrage web et un bloqueur d’exploit à jour. Les ransomwares qui ne peuvent pas fonctionner ne peuvent pas lire vos fichiers, et encore moins les supprimer.

Pour obtenir plus de conseils, veuillez consulter notre page dédiée : END OF RANSOMWARE.

Billet inspiré de GandCrab ransomware revisited – is it back under a (R)evil new guise?, sur Sophos nakedsecurity.