Un nouveau ransomware appelé MegaCortex a brutalement fait son apparition, entraînant une forte augmentation du nombre d’attaques contre des clients Sophos dans le monde entier, notamment en Italie, aux États-Unis, au Canada, aux Pays-Bas et dans bien d’autres pays. Les attaquants à l’origine de cette nouvelle campagne de malwares ont eu recours à des techniques sophistiquées pour tenter d’infecter leurs victimes.

La méthode complexe d’infection utilisée par MegaCortex fait appel à la fois à des composants automatisés et manuels, et semble impliquer une grande quantité d’automatisation afin d’infecter un plus grand nombre de victimes. Dans les attaques que nous avons analysées, les cybercriminels ont utilisé un outil script d’attaque classique de type red-team pour appeler un shell inverse Meterpreter dans l’environnement de la victime. À partir de ce shell inverse, la chaîne d’infection a utilisé des scripts PowerShell, des fichiers batch provenant de serveurs distants et des commandes qui n’ont fait que faciliter l’envoi, par le malware, de charges virales secondaires exécutables (incorporées dans le malware initialement exécuté) sur des machines spécifiques.

L’attaque a été déclenchée, dans au moins un environnement utilisé par la victime, par un contrôleur de domaine situé au sein d’un réseau d’entreprise dont les informations d’administration semblent avoir été obtenues par l’attaquant lors d’une violation de données antérieure.

Le nom du malware fait référence, de manière mal orthographiée, à la société dans laquelle le personnage de Neo a travaillé dans le premier film Matrix. La demande de rançon se lit comme si elle avait été écrite au son à au rythme de la voix du personnage de Lawrence Fishburne, Morpheus.

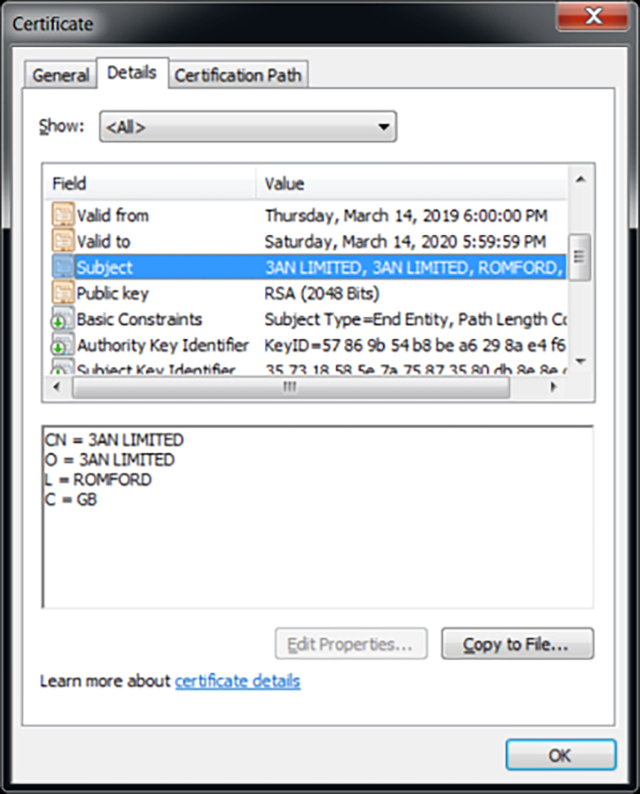

Le certificat cryptographique utilisé pour signer MegaCortex

Le fanboyisme cinématographique de la demande de rançon n’est pas la seule référence au passé. La charge virale exécutable signée numériquement et utilisée pour effectuer le chiffrement a été signée via un certificat portant un Common Name (CN) identique à celui des exécutables signés et datant de novembre 2018, mais nous cherchons toujours à savoir si elle a un point commun avec des échantillons plus récents. En effectuant des recherches concernant ce CN, nous avons trouvé plusieurs autres exemples dans notre référentiel qui semblent être liés à ces mêmes attaquants.

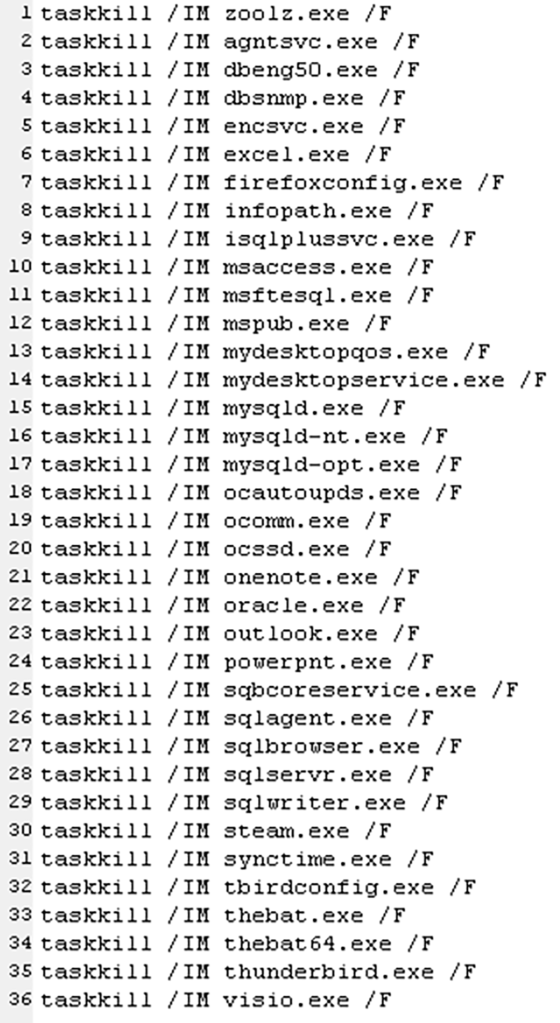

Le malware utilise également un long fichier batch pour mettre fin aux programmes en cours d’exécution et tuer un grand nombre de services, dont beaucoup semblent être liés à la sécurité ou à la protection, ce qui est en train de devenir un thème récurrent dans les familles de ransomwares rencontrées actuellement.

En regardant dans les référentiels de malwares, nous avons trouvé un exemple uploadé le 22 janvier au niveau de la base de VirusTotal en République tchèque. Il semble que ce soit le premier exemple connu soumis à un service public de partage de malwares, mais nous avons trouvé des fichiers dans notre propre référentiel avec des valeurs Common Name identiques. Nous avons tout d’abord vu des signalements de ce malware, datant de février dernier, déclenchant des alertes chez certains clients, mais aucune infection majeure n’a été signalée. Des informations ne nous sont parvenues qu’au compte-gouttes jusqu’au point culminant de l’attaque, le 1er mai dernier.

Il existe plusieurs attaques confirmées, et bloquées par Intercept X, depuis le 1er mai. Chaque attaque ciblait un réseau d’entreprise et pouvait impliquer des centaines de machines.

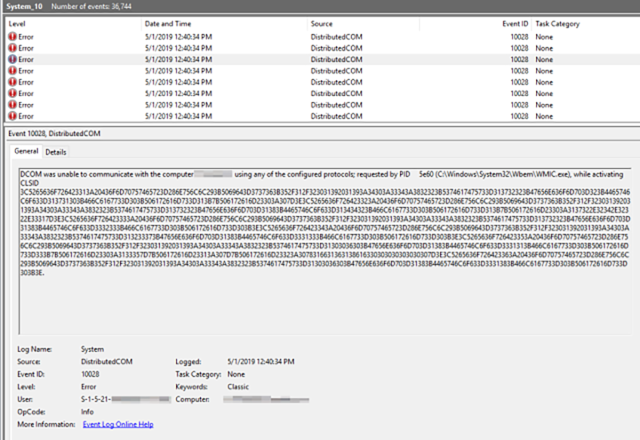

Pendant que l’attaquant tente de propager le malware, des alertes telles que celle-ci portant l’Event ID 10028, indiquant que le fichier ne peut pas être transmis à certaines machines, peuvent apparaître au niveau de la console de l’administrateur.

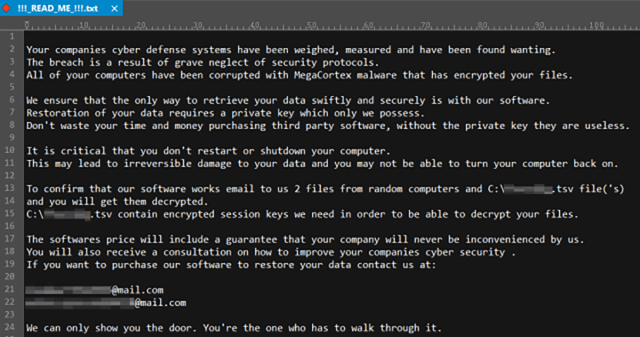

Bien que la demande de rançon ne mentionne pas la somme exigée par les cybercriminels, elle offre aux victimes “un audit permettant d’améliorer (sic) la cybersécurité de votre entreprise” et “une garantie que votre entreprise ne sera plus ciblée par ce malware”.

Face au nombre croissant de tentatives d’infections, nous avons réuni une équipe d’analystes spécialisés en malwares et une équipe de support technique pour décortiquer l’analyse initiale faite de cette attaque et évaluer son impact potentiel.

Comment MegaCortex a-t-il frappé ?

À l’heure actuelle, nous ne pouvons pas affirmer avec certitude si les attaques de MegaCortex ont été aidées et soutenues par le malware Emotet, mais jusqu’à présent, et selon notre analyse (qui est toujours en cours au moment de la publication de cet article), il semble y avoir une corrélation entre les attaques de MegaCortex et la présence sur le même réseau des malwares Emotet et Qbot (aka Qakbot).

Ces deux familles de malwares peuvent servir à véhiculer les charges virales d’autres malwares, Emotet étant étroitement associé au malware voleur d’identifiants Trickbot, qui peut également télécharger et installer des charges virales de malwares additionnels sur des ordinateurs infectés. Nous n’avons pas trouvé de preuves évidentes qu’Emotet ou Qbot soient vraiment à l’origine de cette infection.

Au lieu de cela, les victimes signalent que l’attaque a été lancée à partir d’un contrôleur de domaine compromis.

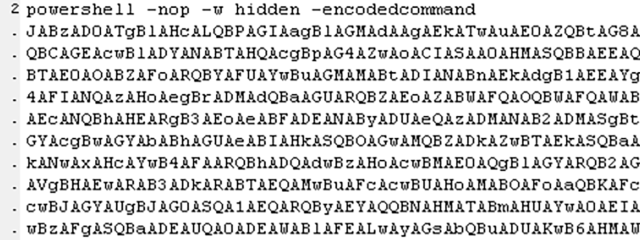

L’attaquant, utilisant des identifiants admin volés, a exécuté un script PowerShell fortement obfusqué.

La commande de déclenchement initiale qui a lancé l’infection.

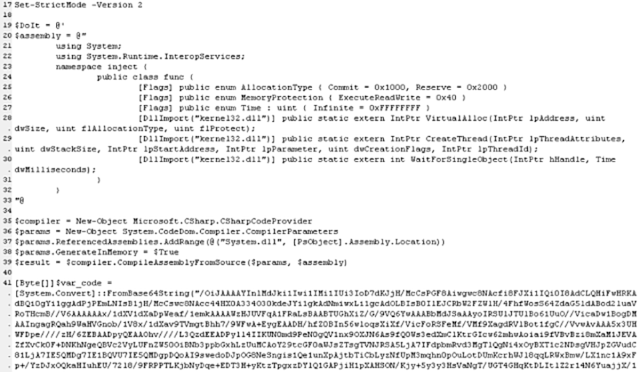

L’élimination de trois couches d’obfuscation révèle une série de commandes qui décodent un blob de données codées en base64. Le blob semble être un script Cobalt Strike qui ouvre un shell inverse Meterpreter dans le réseau de la victime.

Commandes PowerShell décodées.

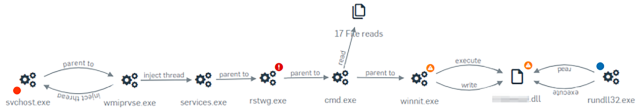

L’attaquant émet des commandes via le contrôleur de domaine (Domain Controler : DC) compromis auquel il a accès à distance à l’aide du shell inverse.

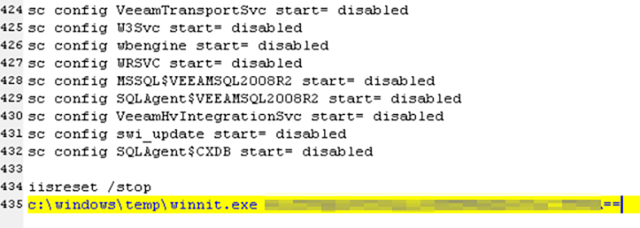

Le contrôleur de domaine utilise WMI pour diffuser le malware (une copie de PsExec renommée rstwg.exe, l’exécutable principal du malware et un fichier batch) au niveau de tous les ordinateurs du réseau qu’il peut atteindre, puis exécute le fichier batch à distance via PsExec.

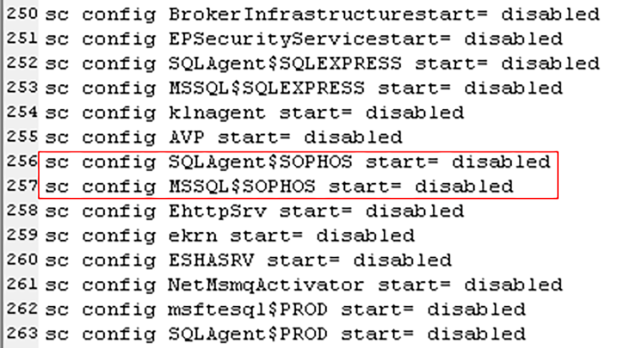

Le fichier batch semble n’être qu’une longue liste de commandes permettant de tuer 44 processus, d’émettre des commandes d’arrêt pour 189 services différents et de basculer sur “Désactivé” le type de démarrage (Startup Type) de 194 services différents, les empêchant ainsi, ultérieurement, de redémarrer.

Les attaquants ciblent de nombreux logiciels de sécurité, y compris certains services Sophos, pour les arrêter et essayer de les basculer sur “Désactivé“, mais une installation correctement configurée ne le permettra pas.

La dernière étape prévue par le fichier batch consiste à lancer l’exécutable téléchargé précédemment, winnit.exe. Le fichier batch exécute winnit avec un indicateur (flag) de commande qui est un bloc de données codées en base64.

Cette commande appelle winnit.exe pour envoyer et exécuter une charge virale DLL avec un nom de fichier à huit caractères alphabétiques aléatoires effectuant le chiffrement hostile. Il semble également que les attaquants utilisent d’autres fichiers batch portant les numéros 1.bat à 6.bat, qui sont utilisés pour émettre des commandes permettant de distribuer le fichier winnit.exe et le fichier batch “déclencheur” au niveau du réseau de la victime.

La kill-chain de l’attaquant tel que visualisée dans Sophos Intercept X.

La demande de rançon

De manière assez classique, la demande de rançon apparaît à la racine du disque dur de la victime sous la forme d’un fichier en clair. Nous l’avons affiché via un jeu de couleurs inversées qui correspond à l’état d’esprit de l’attaquant et aux références faites au film Matrix.

Le ransomware génère un fichier avec une extension .tsv avec le même nom de fichier à huit caractères aléatoires que le DLL malveillant, puis l’envoie sur le disque dur. La demande de rançon demande à la victime de soumettre ce fichier avec leur demande afin de payer la rançon, et de l’envoyer à l’une des deux adresses électroniques gratuites de type mail.com.

Quelle protection adoptée contre MegaCortex ?

Nous essayons toujours de brosser un tableau le précis possible concernant les processus d’infection, mais pour le moment, il semble exister une forte corrélation entre la présence de MegaCortex et une infection préexistante, et toujours en cours, sur les réseaux de victimes à la fois via Emotet et Qbot. Si vous recevez des alertes concernant des infections Emotet ou Qbot, celles-ci doivent être considérées comme une priorité absolue. Ces deux bots peuvent être utilisés pour propager d’autres malwares, et il est donc possible que les infections en provenance de MegaCortex aient commencé de cette manière.

Jusqu’à présent, Sophos n’a pas de preuve formelle que le protocole RDP (Remote Desktop Protocol) ait été utilisé de manière abusive pour pénétrer au sein des réseaux, mais nous savons que les failles dans les pare-feu d’entreprise, permettant à des individus de se connecter au RDP, restent relativement fréquentes. Nous déconseillons vivement cette pratique et nous suggérons à tout administrateur informatique, qui néanmoins le souhaite, de protéger la machine RDP avec un VPN.

Comme l’attaque semble indiquer qu’un mot de passe administratif a été utilisé de manière abusive par les cybercriminels, nous recommandons également l’adoption généralisée de l’authentification à deux facteurs dès qu’un mot de passe est nécessaire et que l’utilisation du 2FA est possible.

Faire des sauvegardes régulières de vos données, les plus importantes et récentes, sur un périphérique de stockage hors ligne est le meilleur moyen d’éviter d’avoir à payer une rançon.

Et n’oubliez pas que suivre les conseils en matière de sécurité d’un cybercriminel, qui retient justement vos données en otage, peut être une très mauvaise idée. En effet, les cybercriminels qui se sont connectés à un réseau et ont tenté de chiffrer des centaines de systèmes endpoint, bien évidemment promettent et jurent de ne plus jamais le refaire si vous payez la rançon. Cependant, je ne suis pas sûr de pouvoir leur faire confiance, mais si vous venez d’être justement victime d’une cyberattaque, vous n’avez peut-être pas le choix !

Sophos Antivirus détecte ces échantillons sous les noms : Bat/Agent-BBIY, Troj/Agent-BBIZ, Troj/Agent-BAWS et Troj/Ransom-FJQ. Sophos Intercept X protège ses clients contre cette attaque.

NB : Les diverses recherches qui ont permis de construire cette analyse et ce rapport ont été effectuées par les SophosLabs et les membres de l’équipe support Sophos : Anand Ajjan, Sergio Bestulic, Faizul Fahim, Sean Kowalenko, Savio Lau, Andrew Ludgate, Peter Mackenzie et Chee Hui. Tan et Michael Wood.

IoC (Indicator of Compromise)

Adresses IP/domaines

Adresse C2 inverse du Meterpreter

- 89.105.198.28

Hashes de fichiers

- Script batch :

37b4496e650b3994312c838435013560b3ca8571

- PE EXE :

478dc5a5f934c62a9246f7d1fc275868f568bc07

- Injecteur de mémoire DLL secondaire :

2f40abbb4f78e77745f0e657a19903fc953cc664

Billet inspiré de “MegaCortex” ransomware wants to be The One, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.