Au cours des derniers mois, nous vous avons présenté des kits de distribution de ransomwares, vendus sur le DarkNet, à tous ceux qui pouvaient se le permettre. Ces packs Ransomware-as-a-Service (RaaS) permettent aux individus avec peu de compétences techniques, d’attaquer avec une relative facilité.

Naked Security a déjà communiqué au sujet de ces packs individuels, et en juillet, nous avons publié un article sur l’une des campagnes les plus prolifiques et les mieux pensées : Philadelphia (lien en ressources en-bas de cet article).

Cet article se penche sur le problème, d’un point de vue global, en analysant cinq kits Ransomware-as-a-Service et en comparant/expliquant leur méthode de commercialisation et leur prix. L’étude a été menée par Dorka Palotay, un chercheur spécialisé dans les menaces, et basé dans le SophosLabs de Budapest, en Hongrie.

L’évaluation des attaques par des ransomwares basés sur le Ransomware-as-a-Service est difficile, car les développeurs ne ménagent pas leurs efforts pour effacer toute trace de leur présence. Les échantillons, reçus par les SophosLabs, vont de quelques-uns à plusieurs centaines dénombrés. Ces quantités ne représentent peut être pas grand-chose, mais la question que se posent maintenant les chercheurs est de savoir comment les ventes de ces kits ont pu contribuer, au niveau global, à l’action des ransomwares.

La tâche qui consiste à lutter contre la prolifération du Ransomware-as-a-Service commence par connaitre la situation exacte sur le terrain, et c’est le but de cet article. Quels que soient les chiffres, ce phénomène a presque certainement aidé à aggraver le fléau mondial que représentent les ransomwares, et le nombre de kits disponibles ne fera qu’augmenter avec le temps.

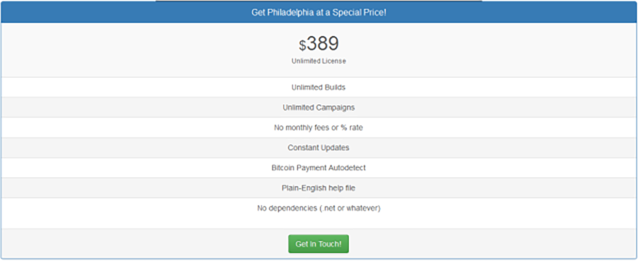

Philadephia

Comme noté ci-dessus, Philadelphia fait partie des exemples de Ransomware-as-a-Service parmi les plus sophistiqués et les plus développés d’un point de vue marketing. Il existe davantage d’options de personnalisation, et pour 330€, on peut obtenir une licence illimitée et complète.

Les créateurs de ce kit RaaS, le Rainmakers Labs, gèrent leur activité de la même manière qu’une véritable entreprise d’édition de logiciels vend ses produits et ses services. Alors qu’il vend Philadelphia sur des marketplaces cachées sur le DarkNet, il héberge une vidéo “intro” de très bonne qualité sur YouTube, expliquant le kit en détails, et comment personnaliser le ransomware avec toute une gamme d’options.

Les clients incluent un adolescent autrichien arrêté en avril pour avoir infecté une entreprise locale. Dans ce cas, le prétendu hacker avait verrouillé les serveurs et la base de données de production de l’entreprise, puis avait exigé 340€ pour les déverrouiller. La victime a refusé, car l’entreprise était en mesure de récupérer les données à partir des sauvegardes effectuées.

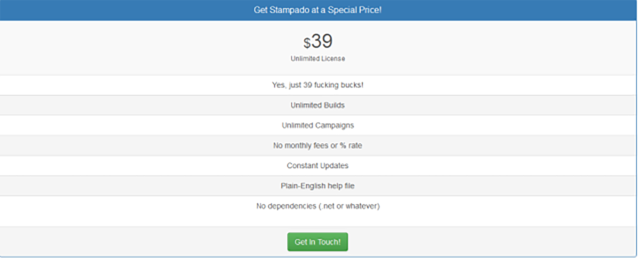

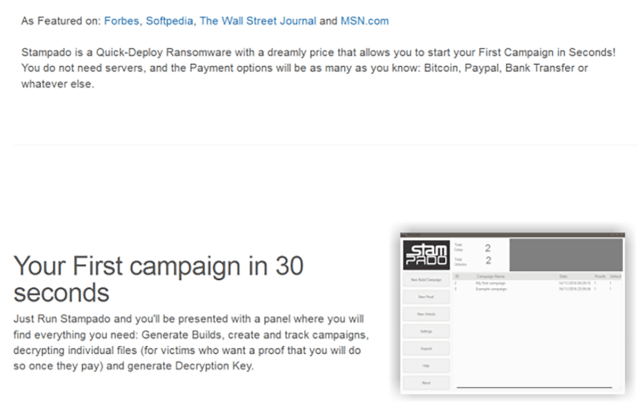

Stampado

Ce dernier était le premier kit RaaS développé par Rainmaker Labs, et qu’il a commencé à vendre, durant l’été 2016, pour la modique somme de 33€.

En se basant sur leurs premières expériences dès la fin 2016, les développeurs ont créé Philadelphia, beaucoup plus sophistiqué, qui a repris une grande partie de l’habillage de Stampado. Ses créateurs sont assez confiants dans la suprématie de Philadelphia qu’ils demandent la somme beaucoup plus substantielle de 330€.

Stampado continue d’être vendu malgré la création de Philadelphia. L’annonce ci-dessous provient du site web du développeur :

Frozr Locker

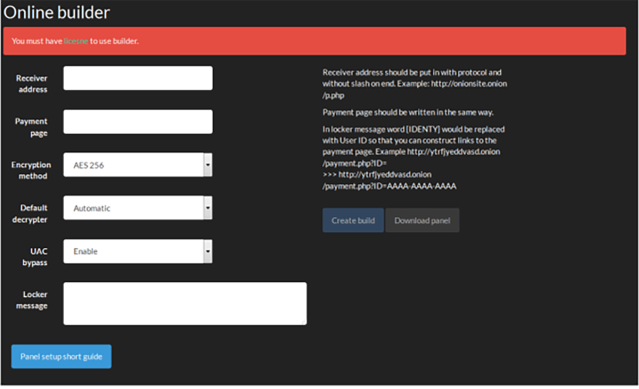

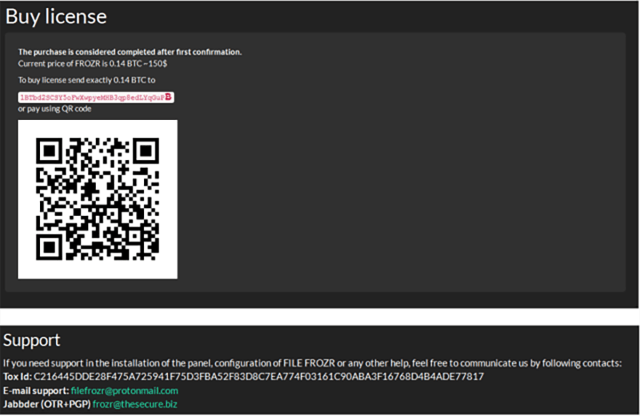

Les kits FileFrozr sont proposés au prix de 0.14 en bitcoins. En cas d’infection, les fichiers des victimes sont chiffrés.

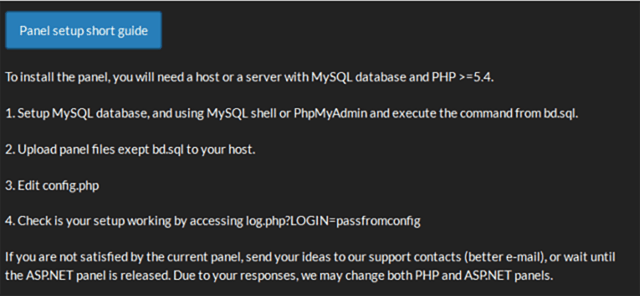

Les fichiers avec environ 250 extensions différentes seront chiffrés. La page de Frozr Locker indique que les personnes doivent tout d’abord acquérir une licence afin d’utiliser le builder :

Ses créateurs offrent même un support en ligne, pour que les clients puissent poser des questions, et recevoir de l’aide pour résoudre leurs problèmes :

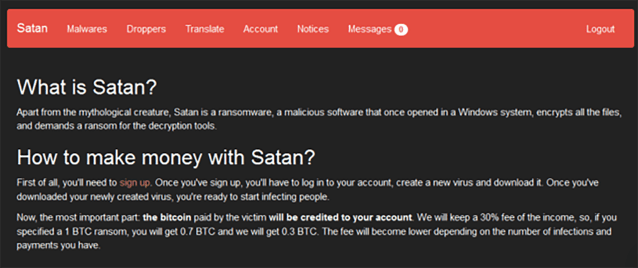

Satan

Ce service prétend générer un échantillon de ransomware fonctionnel, téléchargeable gratuitement, qui vous permet de fixer vos propres prix et conditions de paiement, de recueillir la rançon en votre nom, de fournir un outil de déchiffrement aux victimes qui auront payé, et vous rapporte 70% du total via Bitcoin.

Ses créateurs conservent les 30% restants comme commission, donc si la victime paie une rançon d’une valeur équivalente à 1 bitcoin, le client recevra 0.7 bitcoin.

Les frais augmentent ou diminuent en fonction du nombre d’infections et de paiements que le client peut accumuler.

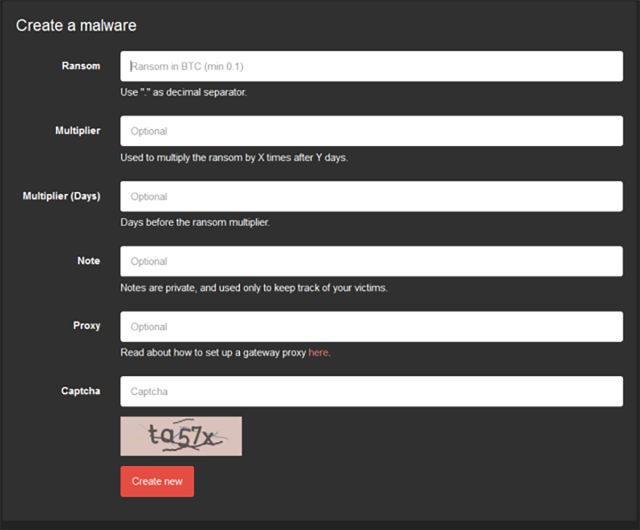

Lors de la création d’un échantillon de Satan à envoyer dans la nature, les clients remplissent le formulaire ci-dessous pour concocter le système de rémunération. Il comprend une boîte de captcha pour s’assurer que vous êtes qui vous prétendez être.

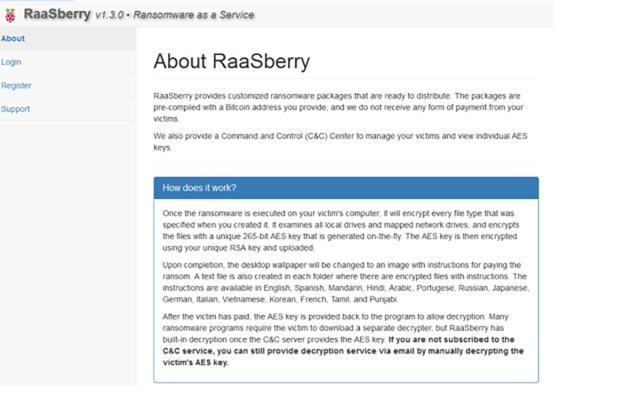

RaasBerry

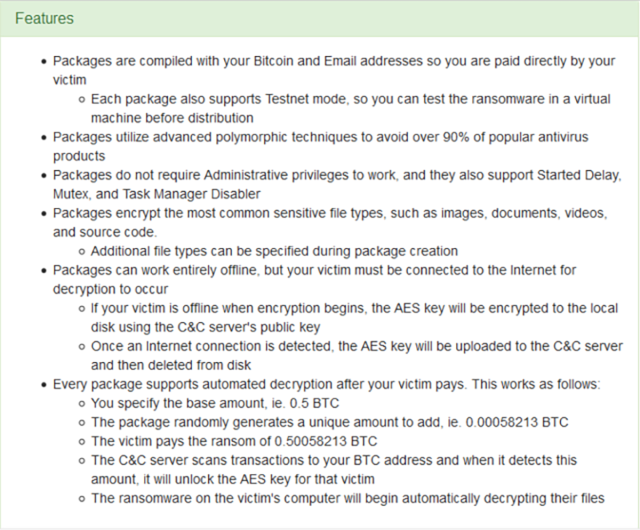

Les SophosLabs l’ont repéré pour la première fois en juillet 2017. Il a été annoncé sur le DarkNet et, comme les autres, il permet aux clients de personnaliser leur attaque. Les packs sont précompilés avec un Bitcoin et une adresse email fournis par le client, et le développeur promet de ne pas prendre une part sur les bénéfices :

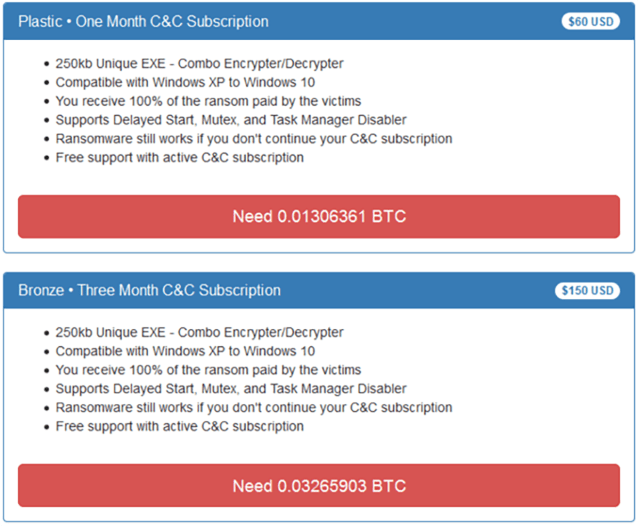

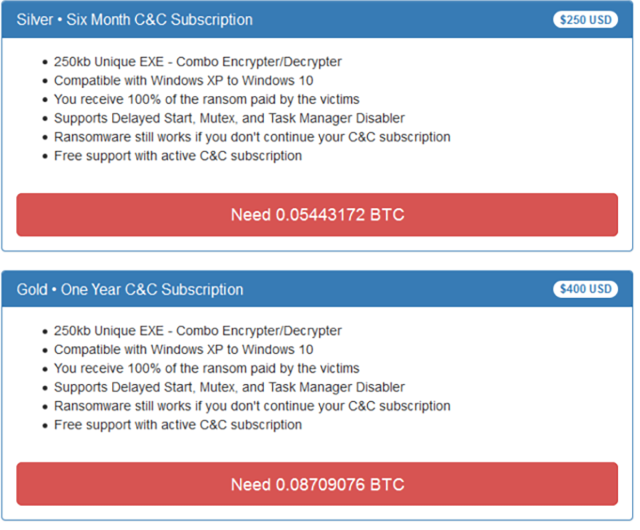

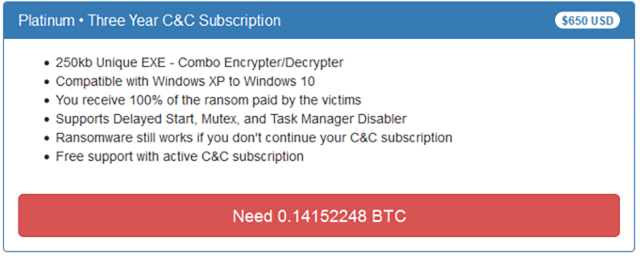

Les clients peuvent choisir parmi cinq forfaits différents, de l’abonnement “Plastique” d’une durée d’un mois, de type commande-and-control, à un abonnement “bronze” sur trois mois, et ainsi de suite :

Les mesures défensives

Pour l’instant, la meilleure façon pour les entreprises et les particuliers de lutter contre ce problème est de suivre les mesures défensives générales préconisées contre les ranomwares :

- Sauvegarder régulièrement et gardez une copie récente hors ligne. Il existe des dizaines de situations, hors ransomware, à la suite desquelles des fichiers peuvent disparaître brusquement, tels que le feu, les inondations, le vol, un ordinateur portable abandonné ou même une suppression accidentelle. Chiffrez votre sauvegarde et vous n’aurez plus à vous inquiéter si elle tombe dans de mauvaises mains.

- Ne pas activer les macros dans les pièces jointes reçues par email. Microsoft a délibérément désactivé l’exécution automatique des macros par défaut il y a plusieurs années par mesure de sécurité. Beaucoup d’infections par malwares ont comme objectif premier de vos inciter à réactiver les macros, alors ne le faites pas !

- Éviter d’ouvrir des pièces jointes envoyées par email et en provenance de destinataires que vous ne connaissez pas, même si vous travaillez en ressources humaines ou en comptabilité et que vous utilisez beaucoup de pièces jointes dans votre travail.

- Mettre à jour le plus tôt possible et le plus souvent possible. Les malwares qui n’arrivent pas via des macros, se basent souvent sur des failles de sécurité dans des applications populaires, y compris Office, votre navigateur, Flash et plus encore. Plus tôt vous patcherez, moins de failles de sécurité resteront actives et exploitables vis-à-vis des cybercriminels. Dans le cas de cette attaque, les utilisateurs doivent s’assurer qu’ils utilisent les versions les plus récentes de PDF et Word.

- Utiliser Sophos Intercept X, qui stoppe les ransomwares dès le départ en bloquant le chiffrement non autorisé des fichiers.

- Essayer gratuitement Sophos Home pour Windows ou Mac, afin de protéger vos mails et vos proches.

Ressources

- PDF – Ransomwares : Comment se protéger ?

- PDF – Philadelphia RaaS

Billet inspiré de 5 ransomware as a service (RaaS) kits – SophosLabs investigates, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.