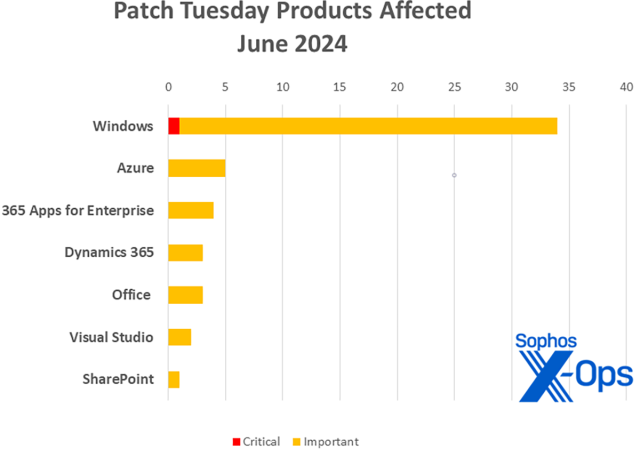

L’ensemble des correctifs de ce Patch Tuesday facilite la tâche des administrateurs Windows en ce début d’été, alors que Microsoft a publié 49 correctifs touchant 7 familles de produits. Windows, comme d’habitude, se taille la part du lion avec 34 correctifs. Le reste concerne Azure, 365 Apps for Enterprise, Dynamics 365, Office, Visual Studio et SharePoint.

Au moment de la publication de ce Patch Tuesday, aucun des problèmes résolus n’est connu pour être exploité sur le terrain. Selon les estimations faites, onze vulnérabilités Windows sont plus susceptibles d’être exploitées au cours des 30 prochains jours. L’une d’entre elles concerne le seul problème de gravité ‘Critique’ de ce mois de juin, dont nous parlerons en détail ci-dessous. Six des problèmes de ce mois-ci peuvent être détectés par les protections Sophos : nous inclurons des informations sur ces derniers dans le tableau ci-dessous.

En plus de ces correctifs, ce Patch Tuesday comprend des informations consultatives sur sept correctifs liés au navigateur Edge, une liée à GitHub, un élément plutôt intriguant concernant MITRE et qui affecte non seulement Windows mais une grande partie d’Internet, et enfin deux autres concernant Adobe. Nous n’incluons pas d’avis dans les comptages et les graphiques CVE ci-dessous, mais nous fournissons des informations sur chacune d’entre elles dans une annexe à la fin de l’article, et nous approfondirons l’avis MITRE mentionné ci-dessous. Nous incluons comme d’habitude à la fin de cet article trois autres annexes répertoriant tous les correctifs de Microsoft, triés par gravité, par exploitabilité potentielle et par famille de produits.

Quelques chiffres

- Nombre total de CVE Microsoft : 49

- Total des avis/problèmes Edge/Chrome traités dans la mise à jour : 7

- Total des avis/problèmes Microsoft non-Edge traités dans la mise à jour : 2

- Nombre total des problèmes Adobe traités dans la mise à jour : 2

- Divulgation(s) publique(s) : 0*

- Exploitation(s) : 0

- Gravité :

- Critique : 1

- Importante : 48

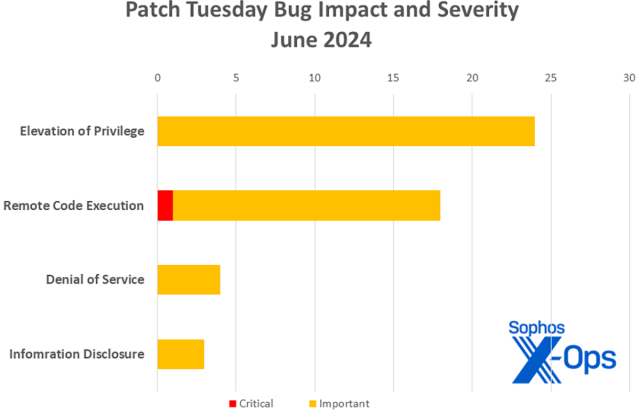

- Impact :

- Élévation de privilèges : 24

- Exécution de code à distance (RCE) : 18

- Déni de service : 4

- Divulgation d’informations : 3

* Une CVE, à caractère consultatif uniquement, a été rendue publique : voir ci-dessous.

Figure 1 : Seules quatre catégories de vulnérabilité sont représentées dans le Patch Tuesday de juin.

Produits

- Windows : 34

- Azure : 5

- 365 Apps for Enterprise : 4 (dont un partagé avec Office)

- Dynamics 365 : 3

- Office : 3 (partagés avec 365 Apps for Enterprise)

- Visual Studio : 2

- SharePoint : 1

Figure 2 : Windows représente les deux tiers des correctifs de juin, ainsi que le seul problème de niveau ‘Critique’.

Mises à jour majeures du mois de juin

Outre les questions évoquées ci-dessus, quelques éléments spécifiques méritent une attention particulière.

CVE-2024-30080 : Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing (MSMQ)

Microsoft a considéré que 11 CVE ce mois-ci étaient plus susceptibles d’être exploitées dans les 30 jours suivant la publication du Patch Tuesday. Cette RCE de gravité ‘Critique’, le seul problème avec ce niveau de gravité ce mois-ci, doit être considéré comme une priorité. Ce problème affecte à la fois les clients et les serveurs qui ont activé le service message-queuing de Windows. Une fois ce service activé et à l’écoute (le port par défaut est 1801), un attaquant pourrait envoyer un paquet MSMQ conçu de manière malveillante au serveur et obtenir une RCE (nous confirmons que Sophos dispose bien d’une détection pour ce problème; veuillez consulter le tableau juste en dessous de la figure 3).

CVE-2023-50868 : MITRE / CVE-2023-50868 : NSEC3 Closest Encloser Proof peut impacter le CPU

Il s’agit d’une CVE à caractère purement consultatif, émise par MITRE et qui concerne le secteur dans son ensemble, et pas seulement Microsoft. Elle traite un problème divulgué publiquement avec DNSSEC et explique comment ce dernier permet de prouver la non-existence d’une zone spécifiée (vous ne connaissez pas les détails du DNSSEC, ou bien vous êtes peut-être perplexe quant à la manière avec laquelle un enregistrement NSEC peut prouver un résultat négatif ? Le DNS Institute a sorti un article tout à fait abordable qui vous explique tout). Le bug en question est un problème de déni de service de gravité ‘Importante’ ; on ne pense pas qu’il soit exploité sur le terrain, mais il s’agit du DNS et c’est donc important de s’y intéresser.

CVE-2024-37325 : Vulnérabilité d’élévation de privilèges dans Azure Science Virtual Machine (DSVM)

Il n’y a qu’une seule vulnérabilité ce mois-ci que Microsoft considère comme ‘Critique’ en termes de gravité (CVE-2024-30800, ci-dessus), mais pour ceux qui se fient aux scores CVSS, cette EoP Azure mérite le détour, mais seulement si vous utilisez une version Linux/Ubuntu Data Science Virtual Machines (DSVM) datant d’avant le 24/05/24. Si tel est votre cas, ce bug CVSS 9.8 ne nécessite ni privilèges ni interaction avec l’utilisateur ; il suffit pour l’attaquant d’envoyer une requête spécialement conçue à la machine cible pour accéder aux identifiants des utilisateurs autorisés. Les utilisateurs concernés devraient lire les détails et agir en conséquence.

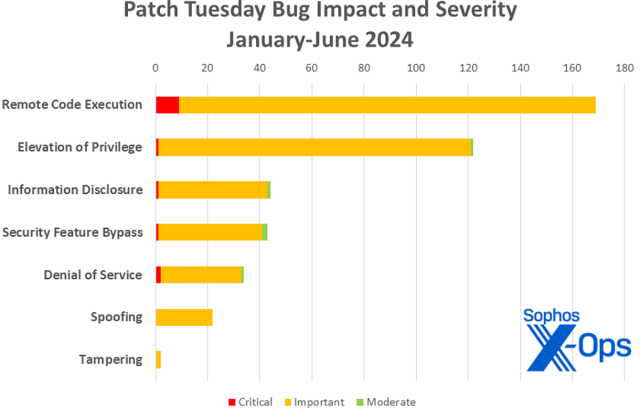

Figure 3 : Alors que nous avançons dans cette année 2024, les vulnérabilités de divulgation d’informations devancent légèrement les problèmes de contournement des fonctionnalités de sécurité, mais les RCE continuent de se maintenir en tête de peloton.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-30080 | sid:2309700 | sid:2309700 |

| CVE-2024-30084 | Exp/2430084-A | Exp/2430084-A |

| CVE-2024-30087 | Exp/2430087-A | Exp/2430087-A |

| CVE-2024-30088 | Exp/2430088-A | Exp/2430088-A |

| CVE-2024-30089 | Exp/2430089-A | Exp/2430089-A |

| CVE-2024-35250 | Exp/2435250-A | Exp/2435250-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois de juin triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Élévation de privilèges (24 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-29060 | Vulnérabilité d’élévation de privilèges dans Visual Studio |

| CVE-2024-30064 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-30066 | Vulnérabilité d’élévation de privilèges dans Winlogon |

| CVE-2024-30067 | Vulnérabilité d’élévation de privilèges dans WinLogon |

| CVE-2024-30068 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-30076 | Vulnérabilité d’élévation de privilèges dans Windows Container Manager Service |

| CVE-2024-30082 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30084 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-30085 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-30086 | Vulnérabilité d’élévation de privilèges dans Windows Win32 Kernel Subsystem |

| CVE-2024-30087 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30088 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-30089 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service |

| CVE-2024-30090 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service |

| CVE-2024-30091 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30093 | Vulnérabilité d’élévation de privilèges dans Windows Storage |

| CVE-2024-30099 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-35248 | Vulnérabilité d’élévation de privilèges dans Microsoft Dynamics Business Central |

| CVE-2024-35250 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-35253 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure File Sync |

| CVE-2024-35254 | Vulnérabilité d’élévation de privilèges dans Azure Monitor Agent |

| CVE-2024-35255 | Vulnérabilité d’élévation de privilèges dans Azure Identity Libraries et Microsoft Authentication Library |

| CVE-2024-35265 | Vulnérabilité d’élévation des privilèges dans Windows Perception Service |

| CVE-2024-37325 | Vulnérabilité d’élévation de privilèges dans Azure Science Virtual Machine (DSVM) |

Exécution de code à distance (18 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-30080 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing (MSMQ) |

| Gravité ‘Importante’ | |

| CVE-2024-30052 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2024-30062 | Vulnérabilité d’exécution de code à distance dans Windows Standards-Based Storage Management Service |

| CVE-2024-30063 | Vulnérabilité d’exécution de code à distance dans Windows Distributed File System (DFS) |

| CVE-2024-30072 | Vulnérabilité d’exécution de code à distance dans Microsoft Event Trace Log File Parsing |

| CVE-2024-30074 | Vulnérabilité d’exécution de code à distance dans Windows Link Layer Topology Discovery Protocol |

| CVE-2024-30075 | Vulnérabilité d’exécution de code à distance dans Windows Link Layer Topology Discovery Protocol |

| CVE-2024-30077 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2024-30078 | Vulnérabilité d’exécution de code à distance dans Windows WiFi Driver |

| CVE-2024-30094 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30095 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30097 | Vulnérabilité d’exécution de code à distance dans Microsoft Speech Application Programming Interface (SAPI) |

| CVE-2024-30100 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2024-30101 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-30102 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-30103 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2024-30104 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-35249 | Vulnérabilité d’exécution de code à distance dans Microsoft Dynamics Business Central |

Déni de service (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30065 | Vulnérabilité de déni de service dans Windows Themes |

| CVE-2024-30070 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2024-30083 | Vulnérabilité de déni de service dans Windows Standards-Based Storage Management Service |

| CVE-2024-35252 | Vulnérabilité de déni de service dans Azure Storage Movement Client Library |

Divulgation d’informations (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30069 | Vulnérabilité de divulgation d’informations dans Windows Remote Access Connection Manager |

| CVE-2024-30096 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2024-35263 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics 365 (On-Premises) |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de juin, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday. Chaque liste est ensuite organisée par CVE. Ce mois-ci ne traite aucune vulnérabilité déjà exploitée.

| Exploitation plus probable dans les 30 prochains jours | |

| CVE-2024-30080 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing (MSMQ) |

| CVE-2024-30082 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30084 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-30085 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-30086 | Vulnérabilité d’élévation de privilèges dans Windows Win32 Kernel Subsystem |

| CVE-2024-30087 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30088 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-30089 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service |

| CVE-2024-30091 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30099 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-35250 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de juin triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE. Les correctifs partagés entre plusieurs familles de produit sont répertoriés plusieurs fois, une fois pour chaque famille.

Windows (34 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-30080 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing (MSMQ) |

| Gravité ‘Importante’ | |

| CVE-2024-30062 | Vulnérabilité d’exécution de code à distance dans Windows Standards-Based Storage Management Service |

| CVE-2024-30063 | Vulnérabilité d’exécution de code à distance dans Windows Distributed File System (DFS) |

| CVE-2024-30064 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-30065 | Vulnérabilité de déni de service dans Windows Themes |

| CVE-2024-30066 | Vulnérabilité d’élévation de privilèges dans Winlogon |

| CVE-2024-30067 | Vulnérabilité d’élévation de privilèges dans WinLogon |

| CVE-2024-30068 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-30069 | Vulnérabilité de divulgation d’informations dans Windows Remote Access Connection Manager |

| CVE-2024-30070 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2024-30072 | Vulnérabilité d’exécution de code à distance dans Microsoft Event Trace Log File Parsing |

| CVE-2024-30074 | Vulnérabilité d’exécution de code à distance dans Windows Link Layer Topology Discovery Protocol |

| CVE-2024-30075 | Vulnérabilité d’exécution de code à distance dans Windows Link Layer Topology Discovery Protocol |

| CVE-2024-30076 | Vulnérabilité d’élévation de privilèges dans Windows Container Manager Service |

| CVE-2024-30077 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2024-30078 | Vulnérabilité d’exécution de code à distance dans Windows WiFi Driver |

| CVE-2024-30082 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30083 | Vulnérabilité de déni de service dans Windows Standards-Based Storage Management Service |

| CVE-2024-30084 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-30085 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-30086 | Vulnérabilité d’élévation de privilèges dans Windows Win32 Kernel Subsystem |

| CVE-2024-30087 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30088 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-30089 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service |

| CVE-2024-30090 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service |

| CVE-2024-30091 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-30093 | Vulnérabilité d’élévation de privilèges dans Windows Storage |

| CVE-2024-30094 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30095 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-30096 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2024-30097 | Vulnérabilité d’exécution de code à distance dans Microsoft Speech Application Programming Interface (SAPI) |

| CVE-2024-30099 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-35250 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-35265 | Vulnérabilité d’élévation des privilèges dans Windows Perception Service |

Azure (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-35252 | Vulnérabilité de déni de service dans Azure Storage Movement Client Library |

| CVE-2024-35253 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure File Sync |

| CVE-2024-35254 | Vulnérabilité d’élévation de privilèges dans Azure Monitor Agent |

| CVE-2024-35255 | Vulnérabilité d’élévation de privilèges dans Azure Identity Libraries et Microsoft Authentication Library |

| CVE-2024-37325 | Vulnérabilité d’élévation de privilèges dans Azure Science Virtual Machine (DSVM) |

365 Apps for Enterprise (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30101 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-30102 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-30103 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2024-30104 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

Dynamics 365 (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-35248 | Vulnérabilité d’élévation de privilèges dans Microsoft Dynamics Business Central |

| CVE-2024-35249 | Vulnérabilité d’exécution de code à distance dans Microsoft Dynamics Business Central |

| CVE-2024-35263 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics 365 (On-Premises) |

Office (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30101 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-30103 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2024-30104 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

Visual Studio (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-29060 | Vulnérabilité d’élévation de privilèges dans Visual Studio |

| CVE-2024-30052 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

SharePoint (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30100 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

Annexe D : Avis et autres produits

Il s’agit d’une liste d’avis et d’informations concernant d’autres CVE pertinentes dans le Patch Tuesday du mois de juin de Microsoft, triés par produits.

Publications pertinentes pour Edge / Chromium (7 CVE)

| CVE-2024-5493 | Chromium : CVE-2024-5493 (Heap buffer overflow in WebRTC) |

| CVE-2024-5494 | Chromium : CVE-2024-5494 (Use after free dans Dawn) |

| CVE-2024-5495 | Chromium : CVE-2024-5495 (Use after free dans Dawn) |

| CVE-2024-5496 | Chromium : CVE-2024-5496 (Use after free in Media Session) |

| CVE-2024-5497 | Chromium : CVE-2024-5497 (Out of bounds memory access in Keyboard Inputs) |

| CVE-2024-5498 | Chromium : CVE-2024-5498 (Use after free in Presentation API) |

| CVE-2024-5499 | Chromium : CVE-2024-5499 (Out of bounds write in Streams API) |

Publications pertinentes pour GitHub (1 CVE)

| CVE-2024-29187 | GitHub CVE-2024-29187 : les bundles basés sur WiX Burn sont vulnérables au piratage binaire lorsqu’ils sont exécutés en tant que SYSTEM. |

Publications pertinentes pour Visual Studio (publication CVE non-Microsoft) (1 CVE)

| CVE-2023-50868 | MITRE CVE-2023-50868 : NSEC3 closest encloser proof peut impacter le CPU. |

Publications pertinentes pour Adobe (publication non-Microsoft) (2 CVE)

| APSB24-41 | CVE-2024-34112 | Improper Access Control (CWE-284) |

| APSB24-41 | CVE-2024-34113 | Weak Cryptography for Passwords (CWE-261) |

Billet inspiré de June Patch Tuesday squares up with 49 patches, sur le Blog Sophos.