Casi seguro que conoces la palabra Conti en el contexto de la ciberdelincuencia.

Conti es el nombre de un conocido grupo de ransomware; más concretamente, lo que se conoce como ransomware como servicio (RaaS), en la que el código del ransomware, las demandas de chantaje y la recepción de los pagos de extorsión de las víctimas desesperadas son gestionados por un grupo principal, mientras que los propios ataques son orquestados por un “equipo” poco unido de afiliados que suelen ser reclutados no por sus habilidades de desarrollo de malware, sino por sus habilidades de phishing, ingeniería social e intrusión en la red.

De hecho, conocemos exactamente el tipo de “habilidades”, si es que esa es una palabra aceptable, que los operadores de RaaS buscan en sus afiliados.

Hace unos dos años, el grupo de ransomware REvil ofreció la friolera de 1.000.000 de dólares como dinero inicial en un foro clandestino de reclutamiento de hackers, tratando de atraer a nuevos afiliados para que se unieran a sus actividades cibercriminales.

Al parecer, los afiliados ganan alrededor del 70% del dinero del chantaje que el grupo obtiene de las víctimas a las que ataca, lo que supone un importante incentivo no sólo para entrar con fuerza, sino también para hacerlo con amplitud y profundidad, atacando e infectando redes enteras de una sola vez.

Los atacantes también suelen elegir un momento deliberadamente difícil para la empresa a la que atacan, como las primeras horas de la mañana de un fin de semana.

Cuanto más daño se hace y se interrumpe la red de la víctima, más probable es que acabe pagando para desbloquear sus valiosos datos y conseguir que la empresa vuelva a funcionar.

Como dejó claro REvil cuando gastó ese millón de dólares de “presupuesto de marketing”, el equipo principal de RaaS estaba buscando:

Equipos que ya tengan experiencia y habilidades en pruebas de penetración, trabajando con msf / cs / koadic, nas / tape, hyper-v y similares a los programas y dispositivos de la lista.

Como puedes imaginar, los cibercriminales de REvil tenían especial interés en tecnologías como NAS (networked attached storage), cinta de backup y Hyper-V (la plataforma de virtualización de Microsoft), ya que interrumpir cualquier copia de seguridad existente durante un ataque, y “desbloquear” los servidores virtuales para que puedan ser cifrados junto con todo lo demás, hace más difícil que nunca que las víctimas se recuperen por su cuenta.

Si sufres un ataque de cifrado de archivos y descubres que los delincuentes han destruido o cifrado todas tus copias de seguridad, tu principal vía de recuperación podría estar ya destruida.

Relaciones tensas con los afiliados

Por supuesto, las relaciones simbióticas entre los miembros principales de un grupo de RaaS y los afiliados de los que dependen pueden volverse tensas con facilidad.

En particular, el grupo Conti, sufrió problemas en sus filas hace poco más de un año, con una especie de motín entre los afiliados:

Sí, por supuesto que reclutan a bobos y se reparten el dinero entre ellos, y a los chicos les dan lo que dicen que es su parte cuando la víctima pague.

Como señalamos en su momento, la implicación era que al menos algunos afiliados de la escena del ransomware Conti no recibían el 70% de la cantidad real de rescate recaudada, sino el 70% de una cifra imaginaria pero inferior que les comunicaban los miembros principales del grupo Conti.

Uno de los afiliados descontentos filtró un importante archivo relacionado con el grupo Conti titulado Мануали для работяг и софт.rar (Manuales de funcionamiento y software).

Enciende a tus compañeros

Pues bien, Estados Unidos acaba de subir la apuesta una vez más, ofreciendo oficial y públicamente una recompensa de “hasta 10 millones de dólares” bajo el título a secas de Conti:

Detectado por primera vez en 2019, el ransomware Conti se ha utilizado para llevar a cabo más de 1000 operaciones de ransomware dirigidas a infraestructuras críticas internacionales y de EE. UU., como organismos encargados de hacer cumplir la ley, servicios médicos de emergencia, centros de despacho del 9-1-1 y municipios. Estas redes de atención médica y de primeros auxilios se encuentran entre las más de 400 organizaciones en todo el mundo víctimas de Conti, más de 290 de las cuales están ubicadas en los Estados Unidos.

Los operadores de Conti normalmente roban los archivos de las víctimas y cifran los servidores y las estaciones de trabajo en un esfuerzo por obligar a la víctima a pagar un rescate. La carta de rescate indica a las víctimas que se comuniquen con los actores a través de un portal en línea para completar la transacción. Si no se paga el rescate, los datos robados se venden o publican en un sitio público controlado por los actores de Conti. Los montos de los rescates varían ampliamente, con algunas demandas de rescate de hasta $25 millones.

El pago está disponible en el marco de una iniciativa global de Estados Unidos contra el crimen y el terrorismo conocida como Rewards for Justice (RfJ), administrada por el Servicio Diplomático de Estados Unidos en nombre del Departamento de Estado de Estados Unidos (el organismo gubernamental al que muchos países de habla inglesa se refieren como “Foreign Affairs” o “the Foreign Ministry”).

El programa RfJ se remonta a casi 40 años, durante los cuales afirma haber pagado unos 250 millones de dólares a más de 125 personas diferentes en todo el mundo, lo que refleja unos pagos medios de unos 2.000.000 de dólares por persona.

Aunque esto sugiere que es poco probable que un denunciante individual de la saga Conti consiga los 10 millones de dólares por su cuenta, todavía hay mucho dinero de recompensa que cobrar.

De hecho, la RfJ ya ha promocionado su recompensa de 10 millones de dólares contra el cibercrimen, con una descripción general:

[El programa de la RfJ] ofrece una recompensa de hasta 10 millones de dólares por información que conduzca a la identificación o localización de cualquier persona que, actuando bajo la dirección o el control de un gobierno extranjero, participe en ciberactividades maliciosas contra la infraestructura crítica de Estados Unidos en violación de la Ley de Fraude y Abuso Informático (CFAA).

Esta vez, sin embargo, el Departamento de Estado de los Estados Unidos ha expresado un interés explícito en cinco individuos, aunque de momento sólo se les conoce por sus nombres clandestinos: Dandis, Professor, Reshaev, Target y Tramp.

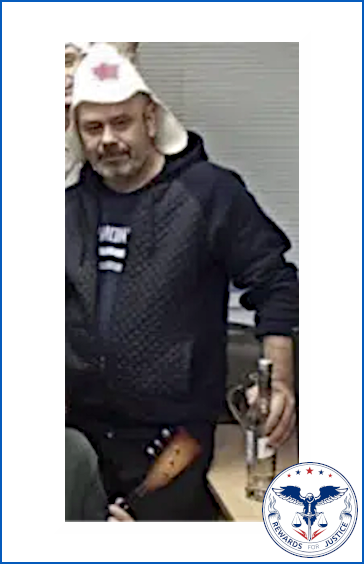

Sus fotos policiales son igualmente inciertas, ya que la página de RfJ muestra la siguiente imagen:

Sólo una foto muestra a un presunto autor, aunque no está claro si podría ser uno de los cinco actores de la amenaza mencionados anteriormente, o simplemente un miembro de la banda más amplia con un apodo y un papel desconocidos:

Vemos un curioso sombrero (¿una fiesta, tal vez?) con una estrella roja, una camisa con un logotipo poco claro (¿puedes extrapolar la palabra que aparece?), una jarra de cerveza en el fondo; una bebida que parece vacía en una botella de cristal transparente (¿cerveza, por su tamaño y forma?), un músico invisible (¿tocando una balalaika, por sus clavijas?) en primer plano, y una cortina estampada atada delante de una persiana de estilo veneciano en el fondo.

¿Alguien puede adivinar qué ocurre en esta foto?