Version 2 [Mise à jour 1] publiée à 18h25 UTC, le 14 juillet 2023, ajoutant des informations sur CVE-2023-36884 et mettant à jour les chiffres de manière globale.

Publié initialement à 18h38 UTC le 11 juillet 2023]

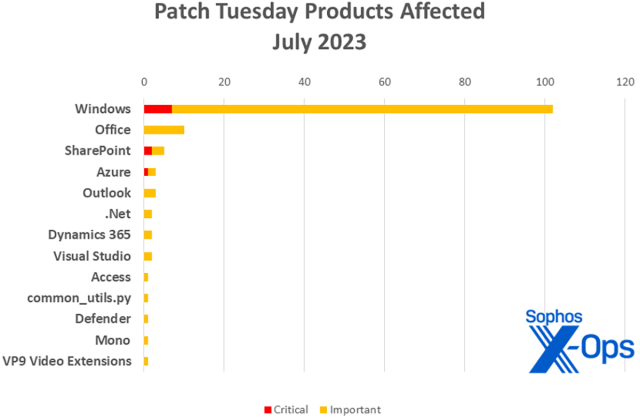

Microsoft vient de publier des correctifs pour 130 vulnérabilités dont 8 problèmes de gravité ‘Critique’ dans Windows et deux autres dans SharePoint. Comme d’habitude, le plus grand nombre de vulnérabilités traitées dans ce Patch Tuesday concerne Windows avec 105 CVE, dont deux qui affectent également Azure et une (CVE-2023-36884) qui affecte également Office. Office reçoit 10 correctifs, dont trois qu’il partage avec Outlook, un qu’il partage avec Windows comme indiqué ci-dessus et un autre qu’il partage avec Access. SharePoint en reçoit cinq. Azure en reçoit quatre, bien que deux d’entre eux soient partagés avec Windows, comme indiqué ci-dessus. Microsoft Dynamics en reçoit deux. Visual Studio et .NET partagent un correctif et chacun en reçoit un autre.

Microsoft publie également trois avis qui méritent d’être examinés de plus près. ADV230001, “Conseils concernant les pilotes signés Microsoft utilisés à des fins malveillantes/Guidance on Microsoft Signed Drivers Being Used Maliciously“, traite un problème d’exploit actif présent dans plusieurs produits. Pour un examen approfondi de la situation, notamment le rôle de Sophos X-Ops dans cette découverte, veuillez consulter l’article ci-joint ; Microsoft a également publié un article Knowledge Base à ce sujet. ADV230002, “Conseils de Microsoft pour traiter le contournement de la fonctionnalité de sécurité dans les modules Trend Micro EFI/Microsoft Guidance for Addressing Security Feature Bypass in Trend Micro EFI Modules“, est également inclus ce mois-ci, tout comme ADV990001, couvrant les dernières mises à jour de Servicing Stack.

En plus du problème détaillé dans ADV230001, Microsoft signale cinq CVE corrigées, toutes de gravité ‘Importante‘, comme étant exploitées activement sur le terrain. Deux d’entre elles (CVE-2023-32049, CVE-2023-35311) sont des problèmes de contournement de sécurité. Dans le premier cas, un attaquant utilisant CVE-2023-32049 pourrait envoyer à une cible une URL spécialement conçue qui, en cliquant dessus, pourrait contourner l’invite habituelle ‘Ouvrir un fichier’ et son avertissement de sécurité ; de même, dans ce dernier cas, une URL spécialement conçue pourrait entraîner le contournement de l’invite de l’avis de sécurité d’Outlook. CVE-2023-63884 fait également l’objet d’une exploitation active dans le cadre de ce que l’on appelle actuellement “l’attaque Storm-0978” contre le gouvernement américain (vous trouverez ci-dessous plus d’informations sur CVE-2023-36884, notamment les protections Sophos mises en œuvre). Les deux autres problèmes exploités activement sont des problèmes d’élévation de privilèges touchant MSHTML et le service Windows Error Reporting.

De plus, Microsoft prévient que trois des problèmes Windows et deux des problèmes SharePoint traités sont plus susceptibles d’être exploités dans les versions les plus récentes ou antérieures du produit concerné (c’est-à-dire dans les 30 prochains jours).

Au-delà de cette mise à jour, Microsoft a également fourni des informations sur trois CVE Adobe (CVE-2023-29298, CVE-2023-29300, CVE-2023-29301) corrigées aujourd’hui dans le Bulletin APSB23-40. Toutes les trois touchent ColdFusion et affectent CF2018 update 16, CF2021 update 6, CF2023 GA Release (2023.0.0) et versions antérieures, et Adobe déclare que les trois sont moins susceptibles d’être exploitées au cours des 30 prochains jours. Aucune des trois n’a été divulguée jusque là.

Nous inclurons à la fin de cet article trois annexes répertoriant tous les correctifs Microsoft du mois, triés par gravité, exploitation potentielle et famille de produits.

Quelques chiffres

- Nombre total de CVE Microsoft : 130

- Nombre total d’avis contenus dans la mise à jour : 3

- Divulgation(s) publique(s) : 0

- Exploitation(s) : 6 (y compris ADV230001)

- Gravité :

- Critique : 9

- Importante : 121

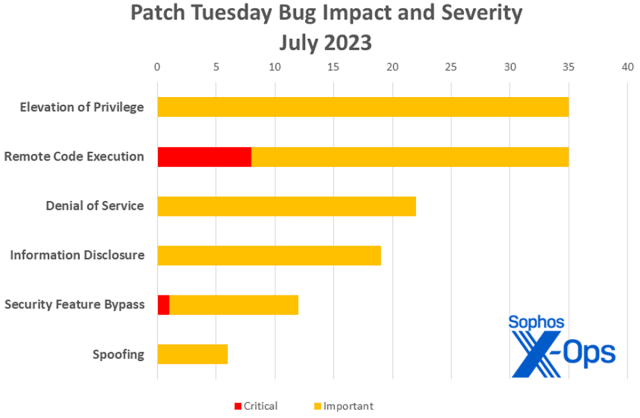

- Impact :

-

- Élévation de privilèges : 35

- Exécution de code à distance (RCE) : 36

- Déni de service : 22

- Divulgation d’informations : 19

- Contournement de la fonctionnalité de sécurité : 12

- Usurpation : 6

Figure 1 : Un nombre identique de problèmes RCE et EoP ce mois-ci sont rejoints par une récolte exceptionnelle en matière de contournement de la fonctionnalité de sécurité, dont un de classe ‘Critique’.

Produits

- Windows (avec 2 correctifs partagés avec Azure et un partagé avec Office) : 105

- Office (avec un correctif partagé avec Access, un partagé avec Windows et 3 partagés avec Outlook) : 10

- SharePoint : 5

- Azure : 3

- Outlook : 3

- .NET (avec un correctif partagé avec Visual Studio) : 2

- Dynamics 365 : 2

- Visual Studio (avec un correctif partagé avec .NET) : 2

- Access (correctif partagé avec Office) : 1

- common_utils.py : 1

- Defender : 1

- Mono : 1

- VP9 Video Extensions : 1

Figure 2 : De nombreuses familles de produit font leur apparition dans le Patch Tuesday de juillet, mais Windows continue de faire la course en tête (pour les correctifs partagés par plusieurs familles, les nombres ci-dessus reflètent une instance pour chaque famille affectée : par exemple, Visual Studio et .NET ont chacun un correctif et partagent un correctif, donc dans ce tableau, chacun se retrouve associé à deux correctifs)

Mises à jour majeures du mois de juillet

ADV230001 : Conseils concernant les pilotes signés Microsoft utilisés à des fins malveillantes/ Guidance on Microsoft Signed Drivers Being Used Maliciously

La découverte de pilotes certifiés par le MWHDP (Microsoft Window Hardware Developer Program) qui étaient utilisés de manière malveillante dans des activités de post-exploitation, selon le texte de l’avis émis par Microsoft, permettra de développer “des solutions à long terme pour lutter contre ces pratiques trompeuses et empêcher de futures impacts sur les clients”. En attendant, veuillez consulter “Microsoft révoque les pilotes malveillants suite au dernier Patch Tuesday” pour obtenir des informations détaillées sur nos découvertes.

CVE-2023-36884 : Vulnérabilité d’exécution de code à distance dans Office et Windows HTML

Cette vulnérabilité est une RCE affectant à la fois Windows et Office. Pour l’exploiter avec succès, un attaquant doit créer un document Office malveillant et convaincre la victime de l’ouvrir. Le problème réside dans une clé de registre non documentée liée à MSHTML (le moteur Internet Explorer hébergé par diverses applications Microsoft), c’est pourquoi Windows et Office sont concernés. Il s’agit de la vulnérabilité actuellement connue pour être liée aux attaques Storm-0978 contre le gouvernement américain ; Microsoft attribue à celle-ci son deuxième niveau de gravité le plus élevé, ‘Important’, et a donné un certain nombre de conseils spécifiques, et fait des observations concernant l’attaque elle-même.

Sur la base de notre analyse des informations disponibles, les clients Sophos disposent déjà de plusieurs couches de protection contre les techniques utilisées dans l’attaque signalée et ses composants, comme indiqué ci-dessous :

- Document malveillant présent dans un email de phishing : une détection Sophos disponible depuis 2018 protège contre ce type d’attaque.

- Iframe, composants CHM et outil d’attaque Impacket : d’autres détections antimalware Sophos protègent contre ces derniers.

- Activité post-exploitation, notamment le vol d’identifiants et le déplacement latéral : plusieurs détections Sophos des comportements au runtime protègent contre ces attaques.

- Charge virale de ransomware signalée dans l’attaque RomCom : CryptoGuard protège contre cette attaque.

Enfin, certains rapports publics indiquent que MSDT.EXE fait partie de la chaîne d’attaque. Bien que nous n’ayons pas validé s’il faisait vraiment partie de cette chaîne, MSDT.EXE est bloqué par le verrouillage de HitMan Pro, une contre-mesure que nous avons introduite en réponse aux attaques de Follina de mai 2022.

CVE-2023-35352 : Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Remote Desktop

Ce problème côté serveur est le seul correctif de classe ‘Critique‘ non-RCE du mois de juillet, et Microsoft estime qu’il est plus susceptible d’être exploité dans les 30 prochains jours. Un attaquant qui parviendrait à exploiter CVE-2023-35352 pourrait contourner l’authentification par certificat ou par clé privée lors de l’établissement d’une session RDP (Remote Desktop Protocol).

CVE-2023-35308 : Vulnérabilité de contournement de la fonctionnalité de sécurité dans la plateforme Windows MSHTML

CVE-2023-35336 : Vulnérabilité de contournement de la fonctionnalité de sécurité dans la plateforme Windows MSHTML

Voici donc des vulnérabilités que vous ne vous attendiez probablement pas à voir aujourd’hui : à savoir des correctifs pour Internet Explorer. Nous avons abordé CVE-2023-36884 plus haut, qui comme ces dernières est un problème au niveau de MSHTML. Bien qu’IE et même Edge Legacy soient obsolètes, MSHTML, EdgeHTML et les programmes de scripting qui les sous-tendent sont toujours très présents dans Windows. Microsoft indique donc que toutes les versions de Windows à l’exception de Server 2008, Server 2008 R2 et Server 2012 sont concernées, et que les clients qui ont installé uniquement les mises à jour de sécurité doivent aussi installer les mises à jour cumulatives IE pour résoudre ce problème. Ce ne sont pas les seules vulnérabilités MSHTML du Patch Tuesday de ce mois-ci, ni les plus préoccupantes : CVE-2023-32046, un problème d’élévation de privilèges de classe ‘Importante‘, est exploité activement sur le terrain, mais il est vraiment étrange de voir le fantôme de sérieuses vulnérabilités Internet Explorer continuer de hanter, encore et toujours, le Patch Tuesday en 2023.

CVE-2023-35333 : Vulnérabilité d’exécution de code à distance dans MediaWiki PandocUpload Extension

CVE-2023-35373 : Vulnérabilité d’usurpation dans Mono Authenticode Validation

Ces deux éléments sont issus de familles de produit un peu moins connues des habitués du Patch Tuesday. Les extensions MediaWiki sont développées par Microsoft pour un usage interne, mais sont accessibles au public via le GitHub de Microsoft ; Mono est le vénérable framework logiciel open source compatible avec .NET. Les deux vulnérabilités sont jugées par Microsoft comme moins susceptibles d’être exploitées dans les 30 prochains jours, aucune n’est censée être exploitée sur le terrain, et les deux ont été divulguées en coopération à Microsoft.

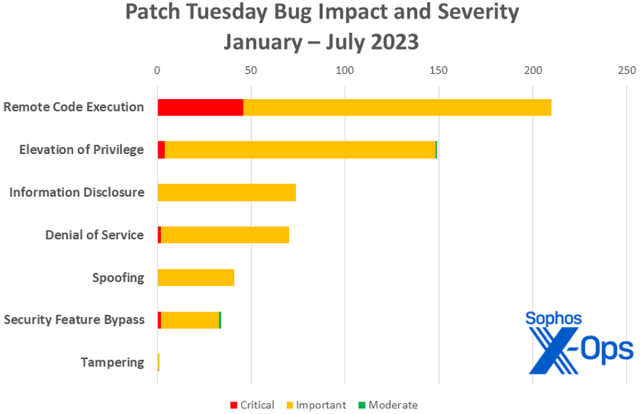

Figure 3 : Au cours de l’année, les failles d’exécution de code à distance continuent de dominer l’ensemble du Patch Tuesday

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-33157 | 2308554 | 2308554 |

| CVE-2023-35311 | 2308549 | 2308549 |

| CVE-2023-36874 | Exp/2336874-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois de juillet triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Exécution de code à distance (36 CVE)

| Gravité critique | |

| CVE-2023-32057 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-33157 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint |

| CVE-2023-33160 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2023-35297 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| CVE-2023-35315 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| CVE-2023-35365 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2023-35366 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2023-35367 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| Gravité importante | |

| CVE-2023-32033 | Vulnérabilité d’exécution de code à distance dans Microsoft Cluster Server Service |

| CVE-2023-32038 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2023-32047 | Vulnérabilité d’exécution de code à distance dans Paint 3D |

| CVE-2023-32051 | Vulnérabilité d’exécution de code à distance dans Raw Image Extension |

| CVE-2023-33134 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2023-33149 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2023-33152 | Vulnérabilité d’exécution de code à distance dans Microsoft Access |

| CVE-2023-33153 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2023-33158 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-33161 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-33163 | Vulnérabilité d’exécution de code à distance dans Windows Network Load Balancing |

| CVE-2023-35300 | Vulnérabilité d’exécution de code à distance dans Remote Procedure Call Runtime |

| CVE-2023-35302 | Vulnérabilité d’exécution de code à distance dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-35309 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-35310 | Vulnérabilité d’exécution de code à distance dans Windows DNS |

| CVE-2023-35313 | Vulnérabilité d’exécution de code à distance dans Windows Online Certificate Status Protocol (OCSP) SnapIn |

| CVE-2023-35322 | Vulnérabilité d’exécution de code à distance dans Windows Deployment Services |

| CVE-2023-35323 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2023-35333 | Vulnérabilité d’exécution de code à distance dans Media-Wiki Extensions |

| CVE-2023-35343 | Vulnérabilité d’exécution de code à distance dans Windows Geolocation Service |

| CVE-2023-35344 | Vulnérabilité d’exécution de code à distance dans Windows DNS |

| CVE-2023-35345 | Vulnérabilité d’exécution de code à distance dans Windows DNS |

| CVE-2023-35346 | Vulnérabilité d’exécution de code à distance dans Windows DNS |

| CVE-2023-35350 | Vulnérabilité d’exécution de code à distance dans Windows Active Directory Certificate Services (AD CS) |

| CVE-2023-35351 | Vulnérabilité d’exécution de code à distance dans Windows Active Directory Certificate Services (AD CS) |

| CVE-2023-35374 | Vulnérabilité d’exécution de code à distance dans Paint 3D |

| CVE-2023-36867 | Vulnérabilité d’exécution de code à distance dans Visual Studio Code GitHub Pull Requests and Issues Extension |

| CVE-2023-36884 | Vulnérabilité d’exécution de code à distance dans Office Windows HTML |

Élévation de privilèges (35 CVE)

| Gravité importante | |

| CVE-2023-21756 | Vulnérabilité d’élévation de privilèges dans Windows Win32k |

| CVE-2023-32046 | Vulnérabilité d’élévation de privilèges dans Windows MSHTML Platform |

| CVE-2023-32050 | Vulnérabilité d’élévation de privilèges dans Windows Installer |

| CVE-2023-32053 | Vulnérabilité d’élévation de privilèges dans Windows Installer |

| CVE-2023-32054 | Vulnérabilité d’élévation de privilèges dans Volume Shadow Copy |

| CVE-2023-32055 | Vulnérabilité d’élévation de privilèges dans Active Template Library |

| CVE-2023-32056 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2023-33127 | Vulnérabilité d’élévation de privilèges dans .NET et Visual Studio |

| CVE-2023-33148 | Vulnérabilité d’élévation de privilèges dans Microsoft Office |

| CVE-2023-33154 | Vulnérabilité d’élévation de privilèges dans Windows Partition Management Driver |

| CVE-2023-33155 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-33156 | Vulnérabilité d’élévation de privilèges dans Microsoft Defender |

| CVE-2023-35299 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-35303 | Vulnérabilité d’exécution de code à distance dans USB Audio Class System Driver |

| CVE-2023-35304 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35305 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35312 | Vulnérabilité d’élévation de privilèges dans Microsoft VOLSNAP.SYS |

| CVE-2023-35317 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2023-35320 | Vulnérabilité d’élévation de privilèges dans Connected User Experiences and Telemetry |

| CVE-2023-35328 | Vulnérabilité d’élévation de privilèges dans Windows Transaction Manager |

| CVE-2023-35337 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-35340 | Vulnérabilité d’élévation de privilèges dans Windows CNG Key Isolation Service |

| CVE-2023-35342 | Vulnérabilité d’élévation de privilèges dans Windows Image Acquisition |

| CVE-2023-35347 | Vulnérabilité d’élévation de privilèges dans Microsoft Store Install Service |

| CVE-2023-35353 | Vulnérabilité d’élévation de privilèges dans Connected User Experiences and Telemetry |

| CVE-2023-35355 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-35356 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35357 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35358 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35360 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35361 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35362 | Vulnérabilité d’élévation de privilèges dans Windows Clip Service |

| CVE-2023-35363 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35364 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-36874 | Vulnérabilité d’élévation de privilèges dans Windows Error Reporting Service |

Déni de service (22 CVE)

| Gravité importante | |

| CVE-2023-32034 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-32035 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-32044 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-32045 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-32084 | Vulnérabilité de déni de service dans HTTP.sys |

| CVE-2023-33164 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33166 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33167 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33168 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33169 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33172 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33173 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-35298 | Vulnérabilité de déni de service dans HTTP.sys |

| CVE-2023-35314 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-35318 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-35319 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-35321 | Vulnérabilité de déni de service dans Windows Deployment Services |

| CVE-2023-35329 | Vulnérabilité de déni de service dans Windows Authentication |

| CVE-2023-35330 | Vulnérabilité de déni de service dans Windows Extended Negotiation |

| CVE-2023-35331 | Vulnérabilité de déni de service dans Windows Local Security Authority (LSA) |

| CVE-2023-35338 | Vulnérabilité de déni de service dans Windows Peer Name Resolution Protocol |

| CVE-2023-35339 | Vulnérabilité de déni de service dans Windows CryptoAPI |

Divulgation d’informations (19 CVE)

| Gravité importante | |

| CVE-2023-21526 | Vulnérabilité de divulgation d’informations dans Windows Netlogon |

| CVE-2023-32037 | Vulnérabilité de divulgation d’informations dans Windows Layer 2 Tunneling Protocol (L2TP) |

| CVE-2023-32039 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-32040 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-32041 | Vulnérabilité de divulgation des informations dans Windows Update Orchestrator Service |

| CVE-2023-32042 | Vulnérabilité de divulgation d’informations dans OLE Automation |

| CVE-2023-32083 | Vulnérabilité de divulgation d’informations dans Windows Failover Cluster |

| CVE-2023-32085 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-33162 | Vulnérabilité de divulgation d’informations dans Microsoft Excel |

| CVE-2023-33174 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-35296 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-35306 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-35316 | Vulnérabilité de divulgation d’informations dans Remote Procedure Call Runtime |

| CVE-2023-35324 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-35325 | Vulnérabilité de divulgation d’informations dans Windows Print Spooler |

| CVE-2023-35326 | Vulnérabilité de divulgation d’informations dans Windows CDP User Components |

| CVE-2023-35341 | Vulnérabilité de divulgation d’informations dans Windows Media |

| CVE-2023-36868 | Vulnérabilité de divulgation d’informations dans Service Fabric sous Windows |

| CVE-2023-36872 | Vulnérabilité de divulgation d’informations dans VP9 Video Extensions |

Contournement de la fonctionnalité de sécurité (12 CVE)

| Gravité critique | |

| CVE-2023-35352 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Remote Desktop |

| Gravité importante | |

| CVE-2023-32043 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Remote Desktop |

| CVE-2023-32049 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows SmartScreen |

| CVE-2023-33150 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Office |

| CVE-2023-33165 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft SharePoint Server |

| CVE-2023-33170 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans ASP.NET Core |

| CVE-2023-35308 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows MSHTML Platform |

| CVE-2023-35311 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Outlook |

| CVE-2023-35332 | Contournement de la fonctionnalité de sécurité dans Windows Remote Desktop Protocol |

| CVE-2023-35336 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows MSHTML Platform |

| CVE-2023-35348 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Azure Active Directory |

| CVE-2023-36871 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Azure Active Directory |

Usurpation (6 CVE)

| Gravité importante | |

| CVE-2023-29347 | Vulnérabilité d’usurpation dans Windows Admin Center |

| CVE-2023-32052 | Vulnérabilité d’usurpation dans Microsoft Power Apps |

| CVE-2023-33151 | Vulnérabilité d’usurpation dans Microsoft Outlook |

| CVE-2023-33159 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-33171 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (sur-site) |

| CVE-2023-35373 | Vulnérabilité d’élévation de privilèges dans Mono Authenticode Validation |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de juillet, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday, ainsi que celles connues pour être déjà exploitées. Chaque liste est ensuite organisée par CVE.

| Détection d’une exploitation | |

| ADV230001 | Conseils sur les pilotes signés Microsoft utilisés à des fins malveillantes |

| CVE-2023-32046 | Vulnérabilité d’élévation de privilèges dans Windows MSHTML Platform |

| CVE-2023-32049 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows SmartScreen |

| CVE-2023-35311 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Outlook |

| CVE-2023-36874 | Vulnérabilité d’élévation de privilèges dans Windows Error Reporting Service |

| CVE-2023-36884 | Vulnérabilité d’exécution de code à distance dans Office et Windows HTML |

| Exploitation probable | |

| CVE-2023-21526 | Vulnérabilité de divulgation d’informations dans Windows Netlogon |

| CVE-2023-33134 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2023-33157 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint |

| CVE-2023-35312 | Vulnérabilité d’élévation de privilèges dans Microsoft VOLSNAP.SYS |

| CVE-2023-35352 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Remote Desktop |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de juillet triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Windows (102 CVE)

| Gravité critique | |

| CVE-2023-32057 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-35297 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| CVE-2023-35315 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| CVE-2023-35352 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Remote Desktop |

| CVE-2023-35365 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2023-35366 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2023-35367 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| Gravité importante | |

| CVE-2023-21526 | Vulnérabilité de divulgation d’informations dans Windows Netlogon |

| CVE-2023-21756 | Vulnérabilité d’élévation de privilèges dans Windows Win32k |

| CVE-2023-29347 | Vulnérabilité d’usurpation dans Windows Admin Center |

| CVE-2023-32033 | Vulnérabilité d’exécution de code à distance dans Microsoft Cluster Server Service |

| CVE-2023-32034 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-32035 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-32037 | Vulnérabilité de divulgation d’informations dans Windows Layer 2 Tunneling Protocol (L2TP) |

| CVE-2023-32038 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2023-32039 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-32040 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-32041 | Vulnérabilité de divulgation des informations dans Windows Update Orchestrator Service |

| CVE-2023-32042 | Vulnérabilité de divulgation d’informations dans OLE Automation |

| CVE-2023-32043 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Remote Desktop |

| CVE-2023-32044 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-32045 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-32046 | Vulnérabilité d’élévation de privilèges dans Windows MSHTML Platform |

| CVE-2023-32047 | Vulnérabilité d’exécution de code à distance dans Paint 3D |

| CVE-2023-32049 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows SmartScreen |

| CVE-2023-32050 | Vulnérabilité d’élévation de privilèges dans Windows Installer |

| CVE-2023-32051 | Vulnérabilité d’exécution de code à distance dans Raw Image Extension |

| CVE-2023-32053 | Vulnérabilité d’élévation de privilèges dans Windows Installer |

| CVE-2023-32054 | Vulnérabilité d’élévation de privilèges dans Volume Shadow Copy |

| CVE-2023-32055 | Vulnérabilité d’élévation de privilèges dans Active Template Library |

| CVE-2023-32056 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2023-32083 | Vulnérabilité de divulgation d’informations dans Windows Failover Cluster |

| CVE-2023-32084 | Vulnérabilité de déni de service dans HTTP.sys |

| CVE-2023-32085 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-33154 | Vulnérabilité d’élévation de privilèges dans Windows Partition Management Driver |

| CVE-2023-33155 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-33163 | Vulnérabilité d’exécution de code à distance dans Windows Network Load Balancing |

| CVE-2023-33164 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33166 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33167 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33168 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33169 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33172 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33173 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-33174 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-35296 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-35298 | Vulnérabilité de déni de service dans HTTP.sys |

| CVE-2023-35299 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-35300 | Vulnérabilité d’exécution de code à distance dans Remote Procedure Call Runtime |

| CVE-2023-35302 | Vulnérabilité d’exécution de code à distance dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-35303 | Vulnérabilité d’exécution de code à distance dans USB Audio Class System Driver |

| CVE-2023-35304 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35305 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35306 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-35308 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows MSHTML Platform |

| CVE-2023-35309 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-35310 | Vulnérabilité d’exécution de code à distance dans Windows DNS |

| CVE-2023-35312 | Vulnérabilité d’élévation de privilèges dans Microsoft VOLSNAP.SYS |

| CVE-2023-35313 | Vulnérabilité d’exécution de code à distance dans Windows Online Certificate Status Protocol (OCSP) SnapIn |

| CVE-2023-35314 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-35316 | Vulnérabilité de divulgation d’informations dans Remote Procedure Call Runtime |

| CVE-2023-35317 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2023-35318 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-35319 | Vulnérabilité de déni de service dans Remote Procedure Call Runtime |

| CVE-2023-35320 | Vulnérabilité d’élévation de privilèges dans Connected User Experiences and Telemetry |

| CVE-2023-35321 | Vulnérabilité de déni de service dans Windows Deployment Services |

| CVE-2023-35322 | Vulnérabilité d’exécution de code à distance dans Windows Deployment Services |

| CVE-2023-35323 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2023-35324 | Vulnérabilité de divulgation d’informations dans Microsoft PostScript et PCL6 Class Printer Driver |

| CVE-2023-35325 | Vulnérabilité de divulgation d’informations dans Windows Print Spooler |

| CVE-2023-35326 | Vulnérabilité de divulgation d’informations dans Windows CDP User Components |

| CVE-2023-35328 | Vulnérabilité d’élévation de privilèges dans Windows Transaction Manager |

| CVE-2023-35329 | Vulnérabilité de déni de service dans Windows Authentication |

| CVE-2023-35330 | Vulnérabilité de déni de service dans Windows Extended Negotiation |

| CVE-2023-35331 | Vulnérabilité de déni de service dans Windows Local Security Authority (LSA) |

| CVE-2023-35332 | Contournement de la fonctionnalité de sécurité dans Windows Remote Desktop Protocol |

| CVE-2023-35336 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows MSHTML Platform |

| CVE-2023-35337 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-35338 | Vulnérabilité de déni de service dans Windows Peer Name Resolution Protocol |

| CVE-2023-35339 | Vulnérabilité de déni de service dans Windows CryptoAPI |

| CVE-2023-35340 | Vulnérabilité d’élévation de privilèges dans Windows CNG Key Isolation Service |

| CVE-2023-35341 | Vulnérabilité de divulgation d’informations dans Windows Media |

| CVE-2023-35342 | Vulnérabilité d’élévation de privilèges dans Windows Image Acquisition |

| CVE-2023-35343 | Vulnérabilité d’exécution de code à distance dans Windows Geolocation Service |

| CVE-2023-35344 | Vulnérabilité d’exécution de code à distance dans Windows DNS |

| CVE-2023-35345 | Vulnérabilité d’exécution de code à distance dans Windows DNS |

| CVE-2023-35346 | Vulnérabilité d’exécution de code à distance dans Windows DNS |

| CVE-2023-35347 | Vulnérabilité d’élévation de privilèges dans Microsoft Store Install Service |

| CVE-2023-35348 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Azure Active Directory (partagée avec Azure) |

| CVE-2023-35350 | Vulnérabilité d’exécution de code à distance dans Windows Active Directory Certificate Services (AD CS) |

| CVE-2023-35351 | Vulnérabilité d’exécution de code à distance dans Windows Active Directory Certificate Services (AD CS) |

| CVE-2023-35353 | Vulnérabilité d’élévation de privilèges dans Connected User Experiences and Telemetry |

| CVE-2023-35355 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-35356 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35357 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35358 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35360 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35361 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35362 | Vulnérabilité d’élévation de privilèges dans Windows Clip Service |

| CVE-2023-35363 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35364 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35374 | Vulnérabilité d’exécution de code à distance dans Paint 3D |

| CVE-2023-36871 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Azure Active Directory (partagée avec Azure) |

| CVE-2023-36874 | Vulnérabilité d’élévation de privilèges dans Windows Error Reporting Service |

| CVE-2023-36884 | Vulnérabilité d’exécution de code à distance dans Office et Windows HTML |

Office (10 CVE)

| Gravité importante | |

| CVE-2023-33148 | Vulnérabilité d’élévation de privilèges dans Microsoft Office |

| CVE-2023-33149 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2023-33150 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Office |

| CVE-2023-33151 | Vulnérabilité d’usurpation dans Microsoft Outlook (partagée avec Outlook) |

| CVE-2023-33152 | Vulnérabilité d’exécution de code à distance dans Microsoft Access (partagée avec Access) |

| CVE-2023-33153 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook partagée avec) |

| CVE-2023-33158 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-33161 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-33162 | Vulnérabilité de divulgation d’informations dans Microsoft Excel |

| CVE-2023-35311 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Outlook (partagée avec Outlook) |

| CVE-2023-36884 | Vulnérabilité d’exécution de code à distance dans Office et Windows HTML |

SharePoint (5 CVE)

| Gravité importante | |

| CVE-2023-33157 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint |

| CVE-2023-33160 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2023-33134 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2023-33159 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-33165 | Vulnérabilité de contournement de la fonctionnalité de sécurité de Microsoft SharePoint Server |

Azure (3 CVE)

| Gravité importante | |

| CVE-2023-36868 | Vulnérabilité de divulgation d’informations dans Service Fabric sous Windows |

| CVE-2023-35348 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Azure Active Directory (partagée avec Windows) |

| CVE-2023-36871 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Azure Active Directory (partagée avec Windows) |

Outlook (3 CVE)

| Gravité importante | |

| CVE-2023-33151 | Vulnérabilité d’usurpation dans Microsoft Outlook (partagée avec Office) |

| CVE-2023-33153 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook (partagée avec Office) |

| CVE-2023-35311 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Outlook (partagée avec Office) |

.NET (2 CVE)

| Gravité importante | |

| CVE-2023-33170 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans ASP.NET Core |

| CVE-2023-33127 | Vulnérabilité d’élévation de privilèges dans .NET et Visual Studio |

Dynamics 365 (2 CVE)

| Gravité importante | |

| CVE-2023-32052 | Vulnérabilité d’usurpation dans Microsoft Power Apps |

| CVE-2023-33171 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (sur-site) |

Visual Studio (.NET exclus) (2 CVE)

| Gravité importante | |

| CVE-2023-33127 | Vulnérabilité d’élévation de privilèges dans .NET et Visual Studio (partagée avec .NET) |

| CVE-2023-36867

|

Vulnérabilité d’exécution de code à distance dans Visual Studio Code GitHub Pull Requests and Issues Extension |

Access (1 CVE)

| Gravité importante | |

| CVE-2023-33152 | Vulnérabilité d’exécution de code à distance Microsoft Access (partagée avec Office) |

common_utils.py (1 CVE)

| Gravité importante | |

| CVE-2023-35333 | Vulnérabilité d’exécution de code à distance dans Media-Wiki Extensions |

Defender (1 CVE)

| Gravité importante | |

| CVE-2023-33156 | Vulnérabilité d’élévation de privilèges dans Microsoft Defender |

Mono (1 CVE)

| Gravité importante | |

| CVE-2023-35373 | Vulnérabilité d’élévation de privilèges dans Mono Authenticode Validation |

VP9 Video Extensions (1 CVE)

| Gravité importante | |

| CVE-2023-36872 | Vulnérabilité de divulgation d’informations dans VP9 Video Extensions |

Billet inspiré de Update 1: July’s Patch Tuesday: A rich harvest, sur le Blog Sophos.