SamSam il noto ransomware che dal 2015 miete vittime in tutto il mondo ha colpito molti più utenti di quanto si pensasse in precedenza, e ha raccolto molto di più in richieste di riscatto, per un totale quasi di 6 milioni di dollari.

Questi i dati emersi da una nuova e dettagliata ricerca a cura degli esperti di sicurezza di Sophos che, attraverso analisi, interviste e ricerche approfondite hanno scoperto nuovi dettagli sull’utilizzo di SamSam da parte dei cybercriminali, sulle vittime e su come questo ransomware si stia evolvendo.

E c’è anche un po’ di Italia dietro le quinte di queste importanti scoperte: ad affiancare Sophos, oltre a vari Partner di settore, anche NEUTRINO, azienda Made in Italy specializzata nell’analytics e data intelligence su Bitcoin e le altre principali cryptovalute.

Un nuovo tipo di malware

SamSam si distingue dalla maggior parte dei ransomware per il modo in cui viene utilizzato in attacchi stealth estremamente mirati e proprio per la sua unicità si è resa necessaria un’analisi estremamente accurata di questo fenomeno,

La diffusione della maggior parte dei ransomware avviene attraverso campagne spam di grandi dimensioni, inviate a migliaia, o addirittura centinaia di migliaia, di persone. Vengono utilizzate tecniche semplici con l’obiettivo di infettare le vittime e di raccogliere denaro attraverso un gran numero di riscatti relativamente piccoli, ciascuno di qualche centinaio di dollari.

SamSam invece è molto diverso: viene infatti utilizzato con attacchi personalizzati da un team o da un individuo esperto che irrompe nella rete della vittima, l’analizza e poi esegue il malware manualmente. Gli attacchi sono fatti su misura per causare il massimo danno e le richieste di riscatto sono misurate in decine di migliaia di dollari.

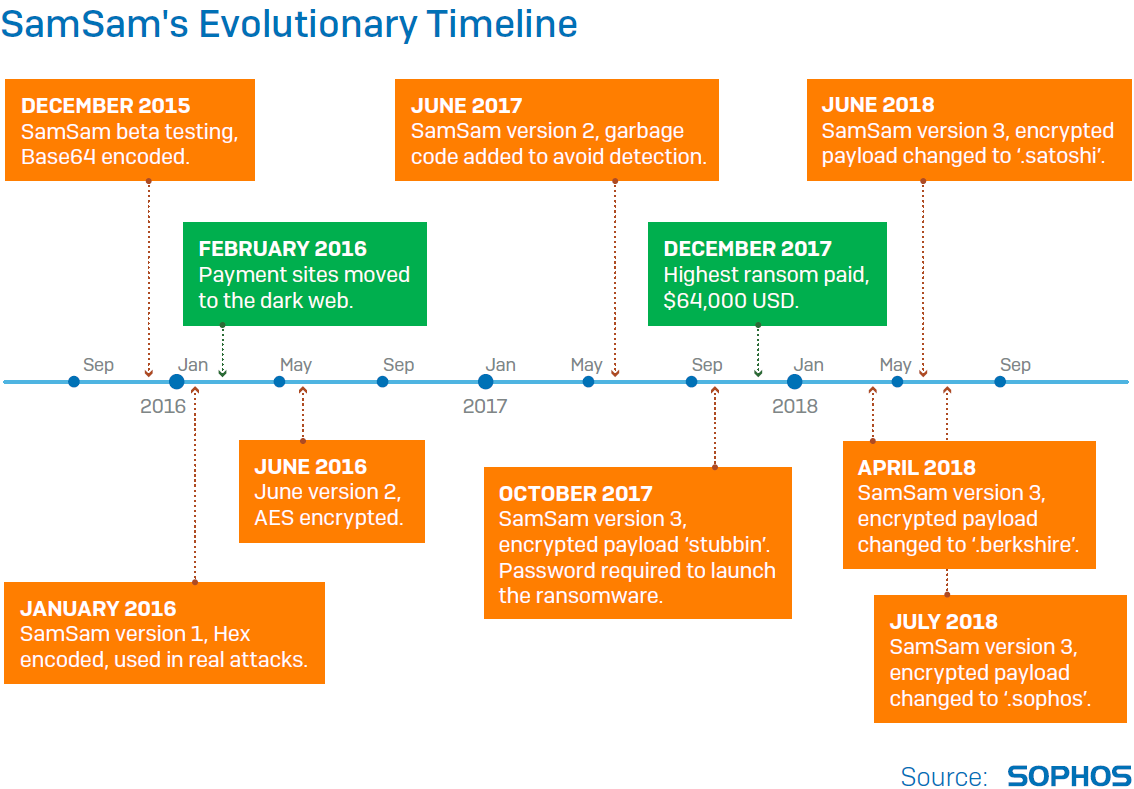

Poiché questo malware viene utilizzato con parsimonia dagli hacker rispetto ad altri tipi di ransomware, i dettagli del suo funzionamento e di come si svolgono gli attacchi sono stati difficili da identificare e da analizzare, nonostante la sua prima apparizione risalga al dicembre 2015.

Anche se è improbabile che l’utente comune sia l’obiettivo di un attacco ransomware SamSam, in media si registra un attacco al giorno e per chi ne è vittima le conseguenze possono essere davvero molto serie.

Analisi

La ricerca Sophos ha svelato una serie di nuove informazioni tecniche tra cui nuovi dettagli su come SamSam analizzi le reti delle vittime e crei l’elenco delle macchine che verranno criptate.

Forse le informazioni più interessanti sono relative alla diffusione: a differenza di WannaCry, che ha sfruttato una vulnerabilità del software per copiarsi su nuove macchine, SamSam è in realtà distribuito sui computer del network della vittima allo stesso modo, e con gli stessi strumenti, di applicazioni software legittime.

L’indagine di Sophos getta anche nuova luce sul numero di attacchi, sulla loro frequenza e su chi è stato preso di mira.

Sulla base delle vittime conosciute, era stato finora ampiamente ipotizzato che gli attacchi di SamSam fossero diretti specificamente ai settori della sanità, del governo e dell’istruzione ma Sophos confuta questa tesi. Grazie alla collaborazione con Neutrino, Sophos ha letteralmente “seguito” i soldi e ha identificato molti pagamenti di riscatto e tipologie di vittime che prima erano sconosciute.

Sulla base del numero molto più elevato di vittime attualmente note, sembra che sia l’ambito privato ad aver subito molti attacchi di questo tipo ma le vittime sono state particolarmente riluttanti nel farsi avanti.

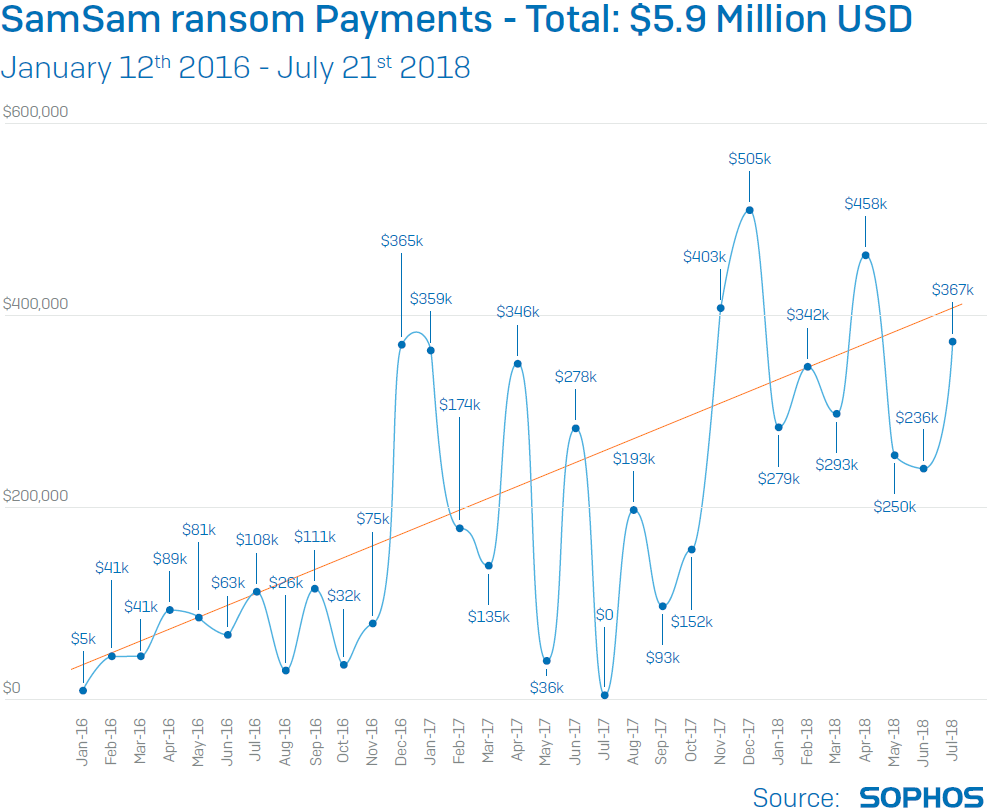

La scia di denaro seguita da Sophos e Neutrino ha inoltre rivelato che i pagamenti dei riscatti ammontano a quasi 6 milioni di dollari, circa sei volte più delle stime più recenti.

Grazie ai dati emersi Sophos è adesso in grado di offrire anche una migliore protezione e consulenza per il disaster recovery. Grazie a una migliore comprensione del modo in cui SamSam prende di mira i file nel sistema operativo della vittima, Sophos ora avverte che il backup dei dati aziendali non è più sufficiente. Per riprendersi rapidamente da un attacco SamSam, le aziende hanno bisogno di qualcosa di più di un piano per il ripristino dei dati: hanno bisogno di un piano completo per la ricostruzione delle macchine.

Come funziona l’attacco?

L’hacker che utilizza SamSam ha accesso alle reti delle vittime tramite RDP (Remote Desktop Protocol) utilizzando software come NLBrute per indovinare le password deboli.

Sophos ha identificato che l’orario dell’attacco varia a seconda del fuso orario della vittima e, nel caso ad esempio della costa occidentale degli Stati Uniti o del Regno Unito, i cybercriminali si mettono in azione di notte approfittando del sonno degli utenti.

A differenza di altri ben noti ransomware come WannaCry o NotPetya, SamSam non ha alcuna funzionalità worm-like o virus, quindi non può diffondersi da solo ma si basa invece sulle azioni di un hacker per diffonderlo, una persona in grado di adattare le proprie tattiche in base all’ambiente e alle difese che scopre mentre sorveglia il bersaglio.

Avendo ottenuto l’accesso a una rete, l’operatore SamSam utilizza una varietà di strumenti per aumentare i propri privilegi fino al livello di Domain Admin. Quindi viene eseguita la scansione della rete alla ricerca di obiettivi preziosi e distribuiscono ed eseguono il malware come qualsiasi amministratore di sistema che si rispetti, utilizzando utility come PsExec o PaExec.

Una volta che è stato diffuso ovunque, le molte copie del ransomware vengono innescate centralmente, a pochi secondi l’uno dall’altro. Su ogni computer infetto, i file vengono crittografati in modo tale da causare il maggior numero di danni nel più breve tempo possibile.

Una volta che l’attacco è stato lanciato, l’hacker attende di vedere se la vittima si mette in contatto tramite un sito di pagamento Dark Web a cui si fa riferimento nella nota di riscatto.

Le richieste di riscatto sono aumentate nel tempo e sono attualmente di circa 60.000 dollari, molto più delle somme assai più modeste tipiche e che raramente superano i 1000$ degli attacchi ransomware non mirati.

Come difendersi?

La migliore difesa contro SamSam è quella di adottare un approccio stratificato e approfondito alla sicurezza.

Gli obiettivi di SamSam sembrano essere stati scelti in base alla loro vulnerabilità. Gli attacchi precedenti hanno creato un punto d’appoggio nelle reti delle vittime sfruttando le vulnerabilità software note. Più recentemente invece, gli attacchi sono iniziati con la forzatura delle credenziali RDP.

Rimanere aggiornati e dotarsi di buone password fornirà quindi una barriera formidabile agli attacchi SamSam. Per rafforzare ulteriormente le proprie difese, Sophos consiglia di:

- Limitare l’accesso RDP al personale che si connette tramite VPN

- Utilizzare l’autenticazione multi-fattore per l’accesso VPN e per i sistemi interni sensibili.

- Completare regolarmente scansioni di vulnerabilità e test di penetrazione.

- Mantenere i backup offline e offsite.