** 本記事は、英語記事タイトル の翻訳です。最新の情報は英語記事をご覧ください。**

ランサムウェアが登場した当初、被害者の多くは攻撃がもたらした業務への影響が悪化することを恐れて、被害を公に認めたがりませんでした。悪評や顧客離れを懸念して、多くの組織が沈黙を守っていたのです。

最近になって状況は変わり、ランサムウェアの被害者が攻撃を認める傾向は強まっています。ランサムウェアの常態化がこの変化の一因となっていると考えられます。ソフォスの「ランサムウェアの現状」レポートでは、過去 3 年間の攻撃率が 50% を超えていることが明らかになっており、有名企業が攻撃を公に認めることも当たり前になっています。つまり、ランサムウェア攻撃を受けることは、もはやまったくもって不名誉なことだとは認識されていません。

また、多くの行政区域で攻撃の報告が義務化されたことも、特にこうした規制や要件の影響を最も受ける公共機関において、情報開示の拡大を後押ししていると考えられます。

ランサムウェアの被害報告が増加していることは広く認識されているものの、詳細な洞察や地域ごとの比較はこれまであまりありませんでした。今年の「ランサムウェアの現状」レポートは、この分野に注目し、報告の傾向および法執行機関による対応が調査対象となった 14 か国の間でどのように異なるかを初めて明らかにしました。

ランサムウェア攻撃の報告は win-win につながる

ランサムウェア攻撃への対処で受けられる公的サポートの内容や利用可能性は、サイバー攻撃を報告するためのツール同様、国ごとに異なります。たとえば、米国ではサイバーセキュリティ・社会基盤安全保障庁 (CISA) を、英国ではナショナルサイバーセキュリティセンター (NCSC) を、オーストラリアではオーストラリアサイバーセキュリティセンター (ACSC) をそれぞれ利用できます。

攻撃を報告することは、被害者および被害者を支援する公的機関の双方にメリットがあります。

- 早急な修復の支援: 多くの政府やその他の公的機関は、被害者が攻撃から回復し、攻撃の影響を最小限に抑えられるよう、専門知識やガイダンスを提供することができます。

- ポリシー制定に役立つ洞察: ランサムウェアを含むサイバー犯罪から企業を守ることは、世界中の多くの政府にとって重要な課題です。政府関係者が攻撃とその影響についてより多くの知見を得ることで、政策やイニシアチブをより適切に決定できます。

- 攻撃者の解体が可能に: 攻撃の詳細をタイムリーに共有することは、2024 年 2 月の Lockbit 壊滅作戦のような、犯罪組織を摘発するための国家的/国家横断的な取り組みを支援することになります。

これらの利点を考えると、調査を通じて得られる洞察は心強い教訓となります。

洞察 1: ほとんどのランサムウェア攻撃は報告されている

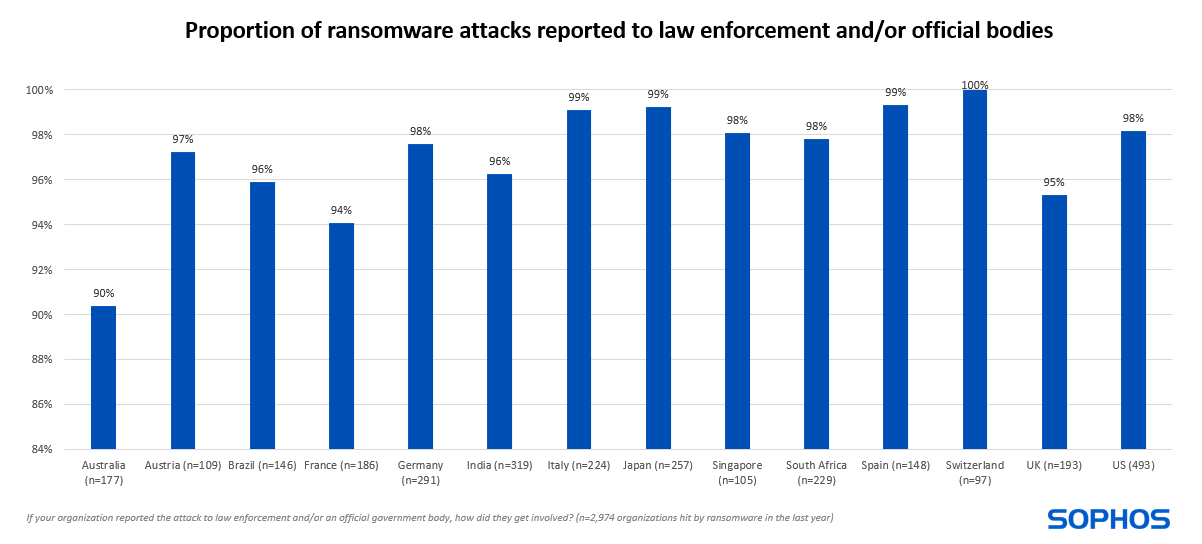

世界では、過去 1 年間のランサムウェア被害者の 97% が、法執行機関や公的機関に攻撃を報告しています。報告率は調査対象となったすべての国で高く、最も低い報告率 (90%: オーストラリア) から最も高い報告率 (100%: スイス) までの差はわずか 10 ポイントでした。

その結果、年間売上高と従業員数が攻撃を報告する傾向に与える影響はほぼない一方で、報告率は業種によって若干の違いがあることが明らかになりました。公的機関の割合が高い業種では、ほぼすべての攻撃が報告されています。

- 州および地方自治体 100% (回答者数=93)

- ヘルスケア業界 6% (回答者数=271)

- 教育業界 5% (回答者数=387)

- 中央/連邦政府 4% (回答者数=175)

流通・輸送業界の報告率が最も低く (85%、回答者数=149) 、IT・テクノロジー・通信業 (92%、回答者数=143) が続きました。

洞察 2: 法執行機関はほとんどの場合、何らかの形で支援を行う

被害を報告した組織にとっては朗報ですが、法執行機関や公的機関からはほぼ必ず支援が受けられます。全体として、調査対象となった 2,974 組の被害者のうち、攻撃を報告したにもかかわらず支援を受けられなかったと回答したのはわずか 1% でした。

洞察 3: ランサムウェア被害者へのサポートは国によって異なる

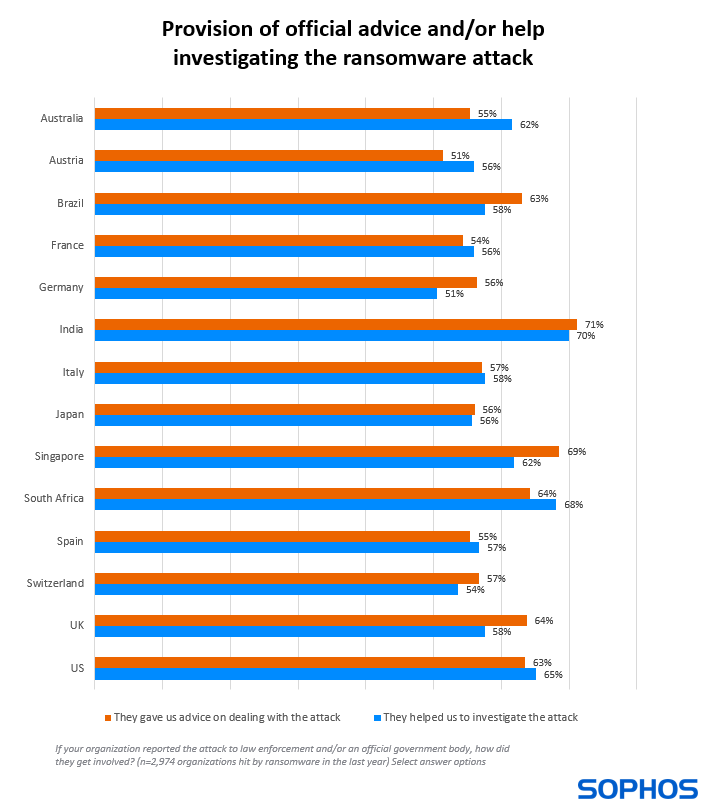

攻撃を報告した回答者は、主に 3 つの方法で支援を受けていました。

- 攻撃に対処するためのアドバイス (61%)

- 攻撃の調査支援 (60%)

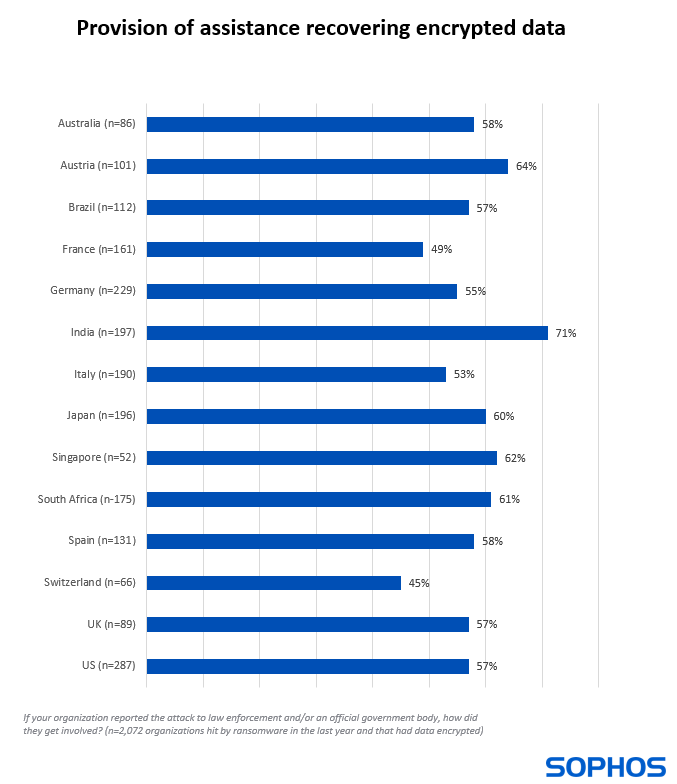

- 攻撃で暗号化されたデータの復旧の支援 (被害者全体の 40%、データが暗号化された被害者の 58%)

さらに掘り下げると、法執行機関や公的機関による支援の詳しい傾向は、その組織が拠点を置く場所によって異なることがわかりました。調査対象となったすべての国で、被害者の半数以上が攻撃に対処するためのアドバイスを受けていましたが、インド (71%) およびシンガポール (69%) の組織が、最も高いレベルの支援を受けたと報告しています。

また、攻撃に関する調査の補助を受けたと回答した割合が最も高かったのはインドの回答者 (70%) で、南アフリカの回答者 (68%) が続きました。最も低かったのはドイツの回答者 (51%) でした。

データを暗号化された組織のうち、世界全体で半数以上 (58%) の組織が暗号化されたデータの復旧支援を受けていました。この項目でもインドがトップであり、データを暗号化された被害者の 71% がデータ復旧の支援を受けたと回答しています。注目すべきは、暗号化されたデータの復旧支援を受けた被害者の割合が最も低い国はスイス (45%)、フランス (49%)、イタリア (53%) およびドイツ (55%) と、いずれもヨーロッパ諸国であることです。

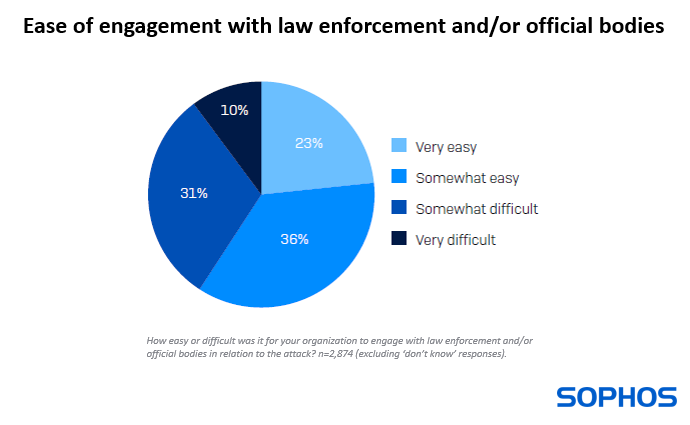

洞察 4: 法執行機関への相談は容易である

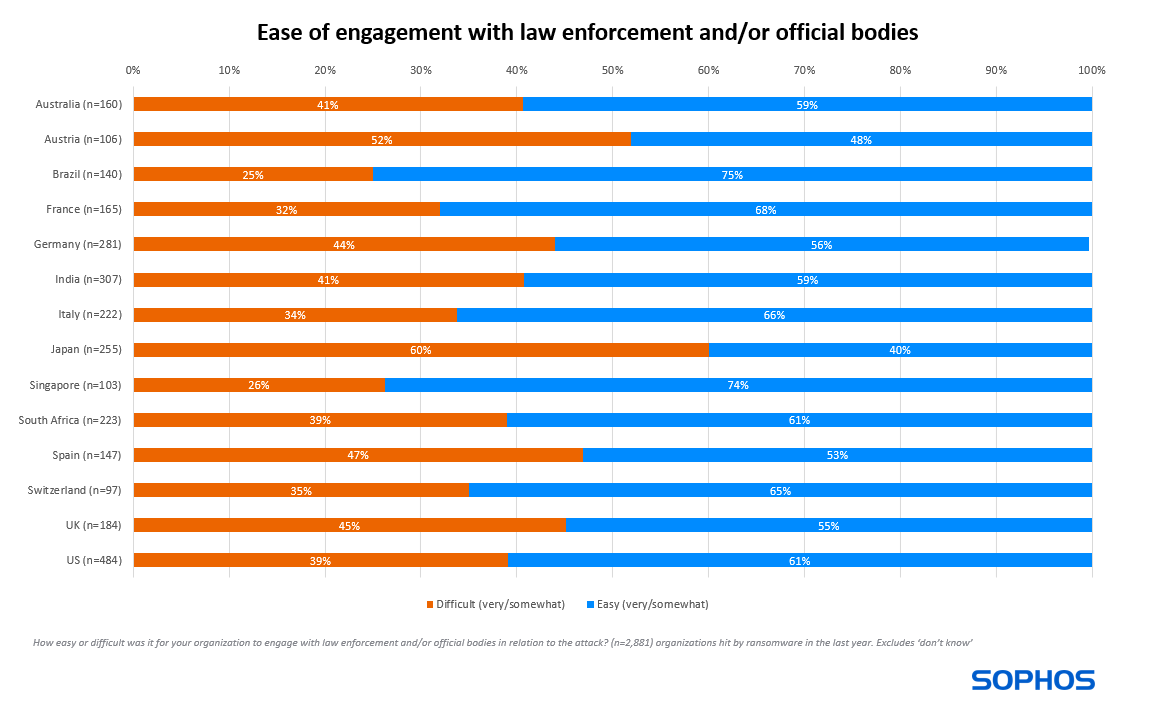

心強いことに、ランサムウェア攻撃に関連して法執行機関や公的機関に報告した組織の半数以上 (59%) が、報告に至るまでのプロセスは簡単だったと回答しました (「非常に簡単」23%、「やや簡単」36%) 。「非常に困難」だと回答したのはわずか 10% で、「やや困難」だと回答したのは 31% でした。

報告のしやすさも国によって異なっていました。日本の回答者が最も報告しにくいと感じており (60%)、オーストリアの回答者 (52%) が続きました。日本の回答者はさらに、攻撃を報告するのが「非常に困難」だと感じる傾向が最も強く表れていました (23%)。逆に、ブラジルの回答者 (75%) とシンガポールの回答者 (74%) は、報告が簡単だと感じる傾向が最も強く、「非常に簡単」だと感じる割合が最も高かったのはイタリアの回答者 (32%) でした。

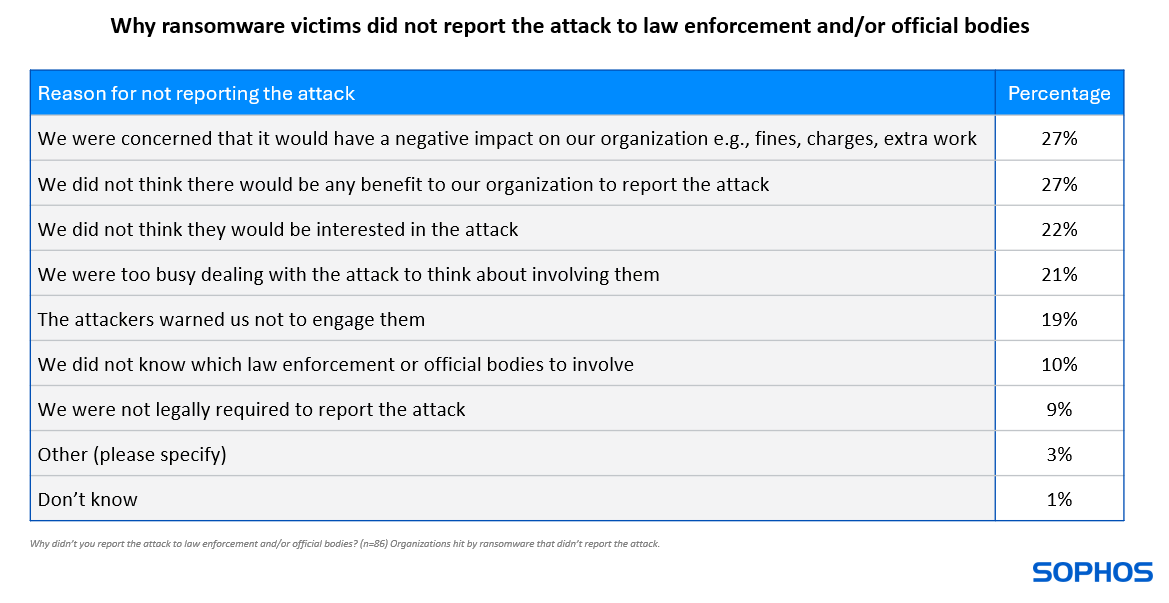

洞察 5: 攻撃が報告されない理由は無数に存在する

3% の回答者 (86 人) が攻撃を報告しなかった理由はさまざまであり、最も多かったのは、罰金や追加の請求、仕事の増加など、組織に悪影響が及ぶことへの懸念 (27%)、自分たちにメリットがないと考えたから (同じく 27%) の 2 つでした。数名の回答者は、社内で問題を解決することができたため、公的機関には報告しなかったという旨のフィードバックを寄せています。

結論

結論

調査の結果、ランサムウェア攻撃の報告は非常に一般的であり、被害者はほとんどの場合、支援を受けられることが明らかになりました。今回の調査結果が、今後被害を受けた組織に対し、関連する公的機関や団体への報告を後押しすることに期待します。一般的に、組織が攻撃を報告するのは簡単ですが、どうしても大きなストレスのかかる時期にそのプロセスを進めなければならない場合もあります。ソフォスのディレクター兼 Global Field CTO である Chester Wisniewski は、次のように述べています。「攻撃の成功に対しては、その規模と効率が与える影響も小さくありません。犯罪者を撃退するためには、この 2 つの領域で彼らに対抗する必要があります。つまり今後、私たちは民間および公的機関の両方において、さらに緊密かつ世界規模での連携を必要としています。」

調査について

今回のソフォス「ランサムウェアの現状 2024年版」レポートは、ソフォスが米州、欧州・中東・アフリカ、アジア太平洋地域 14 か国のIT/サイバーセキュリティリーダー 5,000 人を対象に実施したベンダー横断型の独自の調査結果に基づいています。回答者は全員が従業員数 100~5,000 人の組織に属しています。この調査は 2024 年 1 月から 2 月にかけて市場調査を専門とする Vanson

Bourne によって実施され、調査対象者には前年の経験に基づいて回答するよう依頼しました。教育業界については、初等中等教育機関 (幼稚園、小学校、中学校、高校) と高等教育機関 (大学や専門学校) に分類して調査を行いました。

コメントを残す