Le 19 février 2024, le site Web principal de LockBit, le groupe de ransomware le plus prolifique de ces dernières années, a été saisi par la NCA (National Crime Agency) britannique. En coopération avec ses partenaires internationaux chargés du maintien de l’ordre, le FBI américain, la Gendarmerie nationale française, Europol et d’autres, la NCA a saisi les serveurs physiques qui exploitaient le site principal et a arrêté deux hommes, l’un en Pologne et l’autre en Ukraine. De plus, le même jour, les États-Unis ont annoncé des sanctions contre deux ressortissants russes pour leur rôle dans l’organisation cybercriminelle.

Ce type d’action policière internationale et coordonnée nous donne de nouvelles informations concernant le fonctionnement de ces groupes cybercriminels organisés et met en lumière également certaines des limites auxquelles nous sommes confrontés pour maîtriser ce type d’activité malveillante.

Commençons, tout d’abord, par le début : comment se caractérisent exactement les “groupes de ransomware” ? Ils apparaissent la plupart du temps sous la forme d’une communauté anarcho-syndicaliste. Habituellement, cette organisation inclut un groupe central de développeurs de logiciel chargés de créer les sites Web, les malwares et les sites de paiement ; une personne pour blanchir l’argent ; et enfin une autre avec une bonne maîtrise de l’anglais pour négocier le paiement avec les victimes. Les attaques elles-mêmes sont menées par des soi-disant “affiliés”. Ces derniers doivent s’inscrire pour utiliser la plateforme et le nom de la marque afin d’extorquer les victimes et partager les bénéfices.

La notion d’identité est très fluctuante dans le monde cybercriminel

Notre premier problème réside dans la structure : ces “groupes” sont pour la plupart faiblement affiliés et agissent au nom de la marque . L’arrêt de cette dernière n’a donc pas nécessairement d’impact sur les membres du groupe central à proprement parler. Depuis que les États-Unis ont imposé des sanctions à certains de leurs membres, la marque “LockBit” est pour ainsi dire morte. Aucune entité basée aux États-Unis ne sera disposée à payer une rançon à LockBit, mais si elle réapparaît demain sous le nom de CryptoMegaUnicornBit ou similaire, un nouveau cycle commencera de nouveau.

Il est très difficile d’empêcher ces personnes de mener leurs activités malveillantes et lucratives sous un nouveau nom. Les sanctions prononcées aujourd’hui contre Ivan Kondratyev et Artur Sungatov (les ressortissants russes sanctionnés) ont ruiné LockBit, mais lorsqu’ils reviendront sous les noms de DatasLaYeR001 et Crypt0Keeper69, comment les victimes sauront-elles qu’il s’agit d’entités déjà sanctionnées ? Les sanctions ne sont que des ralentisseurs, et non de véritables solutions à long terme au problème des ransomwares.

Les cinq actes d’accusation émis par le ministère américain de la Justice (DOJ) ne sont probablement qu’un début. Dans des cas antérieurs de ce type, les seules accusations rendues publiques concernaient des individus se trouvant dans des pays où il était peu probable que les États-Unis obtiennent la coopération des forces de l’ordre. Sans cette contrainte, les États-Unis auraient choisi de les faire figurer sur la liste des entités sanctionnées. Espérons que d’autres actes d’accusation soient déjà prêts à être émis, sans que les entités ciblées ne le soupçonnent bien sûr. En effet, de telles accusations pourraient, par exemple, être utilisées pour piéger d’autres participants identifiés s’ils commettaient l’erreur de voyager à l’étranger pendant leurs vacances. Les membres de la famille cybercriminelle LockBit qui se trouvaient dans des pays favorables à une collaboration avec les forces de l’ordre ont été arrêtés : en Pologne (pour blanchiment d’argent) et en Ukraine (non précisé) et seront probablement inculpés en France.

Une sécurité vraiment efficace est complexe à mettre en œuvre

Comment les forces de l’ordre ont-elles réussi à arrêter ces cybercriminels ? Certains éléments indiqueraient que tout a peut-être commencé avec une vulnérabilité de sécurité non corrigée, CVE 2023-3824, si l’on en croit les cybercriminels eux-mêmes. Être un hacker et cybercriminel professionnel ne fait pas de vous une personne forcément douée pour sécuriser votre propre infrastructure. Des observateurs ont d’ailleurs commenté la difficulté de LockBit à gérer son infrastructure IT à la mi-2023 : ironiquement, juste avant que CVE-2023-3824 ne soit signalée publiquement.

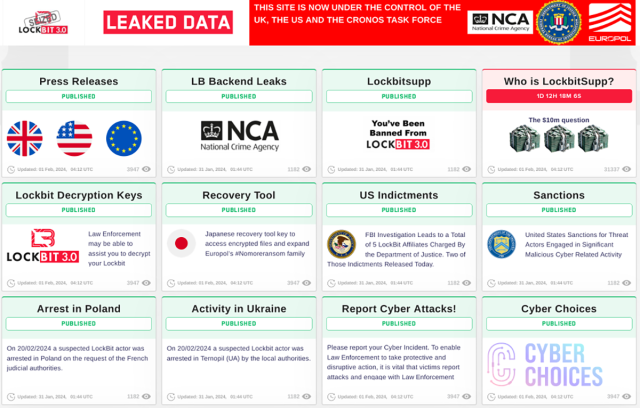

Une fois le serveur Web exécutant le site de fuite de données exploité, ils ont probablement pu s’emparer physiquement des serveurs exécutant les diverses opérations et ensuite commencer à démanteler toujours un peu plus l’infrastructure support. La presse a rapporté qu’il s’agissait d’une opération à plusieurs niveaux (pour rappel, LockBit est une marque relativement ancienne ; la première observation remonte à 2019 et, au 19 février 2024, leur propre page de fuite de fichiers indiquait que le site était actif depuis 4 ans et 169 jours).

Il ne s’agit pas d’une idée ou d’une approche nouvelle. Nous avons également vu les forces de l’ordre “pirater” des infrastructures cybercriminelles dans des cas antérieurs, parfois en utilisant des vulnérabilités zero-day dans les navigateurs et les outils, d’autres fois en profitant d’erreurs commises par des cybercriminels qui avaient oublié, par exemple, d’utiliser un VPN ou un navigateur Tor, permettant ainsi de les identifier et de les arrêter. Ces erreurs de type OpSec (sécurité opérationnelle) finissent par détruire même les cybercriminels les plus compétents.

Si nous voulons continuer à accroître la pression sur ces groupes, nous devons renforcer la capacité des forces de l’ordre à mener ces opérations. Cette capacité est non seulement essentielle pour démanteler l’infrastructure utilisée dans ces attaques, mais aussi pour détruire la confiance que les co-conspirateurs placent dans la sécurité de leurs opérations. Nous avons besoin de cyber-policiers plus qualifiés et mieux rémunérés, ainsi que d’un système judiciaire mieux informé pour approuver ces opérations.

Malheureusement, malgré le succès remporté par la NCA et ses partenaires, ils n’ont pas totalement désactivé le réseau Lockbit. Plusieurs sites du dark web utilisés par le groupe sont toujours disponibles, dont le plus dommageable de tous : celui qui héberge le contenu volé aux victimes pour les dénoncer en guise de représailles en cas de non paiement de la rançon. Le mal était déjà fait avant ce vaste coup de filet, mais soulignons tout de même que le démantèlement n’est pas complet.

Vantardise et attitude générale

Les gens ont commenté sur les réseaux sociaux le “trolling épique” de la NCA concernant la saisie et la résurrection du site de fuite de données de LockBit. Était-ce une simple bravade ou existait-il un motif plus profond de la part de la police et des décideurs politiques ? Je n’ai pas la réponse, mais j’espère et je soupçonne que cette opération ait été lancée intentionnellement.

Figure 1 : La page notifiant le démantèlement est informative et promet plus d’actions dans les jours à venir.

L’expérience suggère que bon nombre, mais pas tous, des grands marionnettistes cybercriminels qui orchestrent ces activités se trouvent dans des pays incapables ou peu disposés à faire respecter la loi en luttant contre les groupes qui ciblent les victimes occidentales. De plus, nombre de leurs affiliés savent très bien qu’ils ne sont pas aussi bien protégés que les leaders du groupe.

En créant un contexte malveillant et en semant la peur, l’incertitude et le doute quant à savoir si leurs outils, leurs communications et leurs identités ont été surveillés ou déjà compromis, les acteurs qui agissent en support pourraient ne plus souhaiter participer à ces activités malveillantes. Il existe depuis un certain temps une paranoïa bien justifiée parmi les gangs cybercriminels selon laquelle ils ont été compromis par les chercheurs et les forces de l’ordre. Ils ont raison. Nous sommes parmi eux et nous les observons. Le trolling et la dénonciation orchestrés par la NCA font ressortir les points suivants : nous vous avons infiltrés.

Des cybercriminels en qui nous avons confiance ?

De nombreuses victimes ont affirmé avoir payé la rançon pour éviter que leurs données ne soient divulguées auprès de leurs clients, employés et actionnaires. L’idée selon laquelle payer des cybercriminels pour supprimer des données volées serait une approche viable a été critiquée par les experts depuis le tout début du cybercrime. La NCA a confirmé ce que nous soupçonnions : à savoir que les cybercriminels ont conservé des copies des données volées aux victimes et ont peut-être eu l’intention d’exploiter ou de monétiser davantage ces informations. Pas de moral et pas d’éthique chez les voleurs !

Dans cette affaire, le plus important n’est probablement pas notre confiance dans la parole des cybercriminels, mais plutôt comment pouvons-nous propager cette méfiance parmi leurs propres agents. Notre propre scepticisme, combiné aux sanctions américaines, devrait suffire à faire réfléchir presque chacun d’entre nous, mais pouvons-nous créer une atmosphère dans laquelle les cybercriminels eux-mêmes ne savent pas à qui faire confiance ?

Je pense que cette approche pourrait être notre meilleur moyen de dissuasion. Non seulement la NCA, le FBI, Europol et d’autres devraient se vanter et communiquer massivement après ce type de démantèlement, mais les chercheurs et autres devraient continuellement divulguer les discussions, forums et autres accès qu’ils ont obtenus sur les forums publics pour montrer que les activités semblant se produire dans l’obscurité sont probablement dans le viseur de beaucoup de personnes en réalité.

Conclusion

Nous n’allons pas figer notre raisonnement à partir de cette situation, certainement pas dans un monde qui évolue vers une situation de plus en plus balkanisée. J’ai l’impression que nous franchissons un cap avec une approche plus mature ; nous utilisons certains leviers pour exercer la pression là où cette dernière est importante et utilisons enfin une approche multidisciplinaire sur tous les fronts en utilisant les capacités dont nous disposons.

Cet événement ne mettra pas fin aux ransomwares et pourrait même ne pas empêcher la participation active de nombreuses personnes impliquées dans le cartel LockBit. Ce démantèlement fait progresser notre approche visant à perturber ces groupes, en augmentant leurs coûts d’exploitation et en augmentant la méfiance parmi les cybercriminels eux-mêmes.

Les cybercriminels ont réussi à créer des scénarios et des modèles pour exploiter systématiquement les victimes et nous approchons peut-être d’un point de bascule où les défenseurs auront maintenant leur propre scénario. Nous devons rester forts et soutenir nos partenaires chargés du maintien de l’ordre dans cette lutte et travailler pour les frapper là où notre action leur fera le plus mal. En effet, ils déclarent que le travail d’équipe est vraiment au cœur de leur organisation malveillante et que s’ils ne parviennent pas à former des équipes soudées, ils disparaîtront immédiatement ou se retourneront les uns contre les autres.

Billet inspiré de LockBit: Lessons learned on winning the war on cybercrime, sur le Blog Sophos.