[Mise à jour, 10/05/2023 : Informations supplémentaires ajoutées concernant CVE-2023-24932]

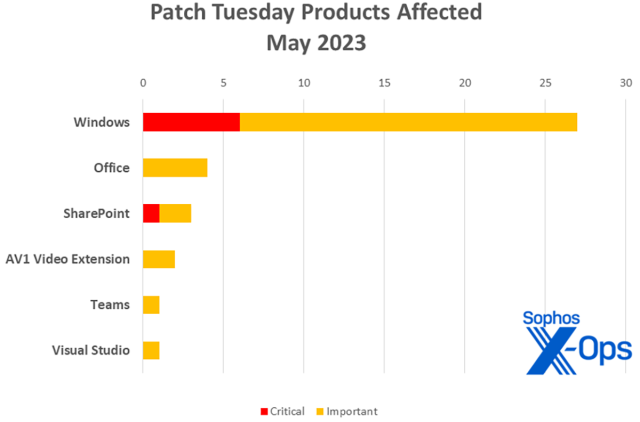

Microsoft vient de publier des correctifs pour 38 vulnérabilités dans six familles de produits, dont 6 concernant des problèmes de gravité ‘Critique’ dans Windows et une autre vulnérabilité liée à un problème dans SharePoint. Comme d’habitude, le plus grand nombre de vulnérabilités traitées concerne Windows, avec 27 CVE. Office suit avec 4 CVE, puis SharePoint (3), AV1 Video Extension (2) et Teams et Visual Studio (une chacun).

Au moment de la publication de ce Patch Tuesday, seuls deux des problèmes de ce mois-ci (CVE-2023-29325 et CVE-2023-24932, tous deux concernant Windows) ont été divulgués publiquement. Les conseils de Microsoft au niveau des mises à jour pour la vulnérabilité ‘-24932’ (à savoir celle dénommée ‘Secure Boot Security Feature Bypass’) indiquent que ce bug a été exploité sur le terrain par un malware appelé “bootkit BlackLotus UEFI”. Microsoft a également publié des mesures supplémentaires de mitigation des exploits concernant ‘Secure Boot’ (démarrage sécurisé) que certains administrateurs système peuvent choisir d’adopter pour protéger des systèmes spécifiques contre BlackLotus. Les mitigations, une fois activées, ne sont pas réversibles : Selon Microsoft, “Même le reformatage du disque ne supprimera pas les révocations si elles ont déjà été appliquées“. Ces mitigations ont également un impact majeur sur les images de récupération ou les supports externes de démarrage. “Après la mise en œuvre de ces révocations, les appareils deviendront intentionnellement incapables de démarrer en utilisant un support de récupération ou d’installation, à moins que ce support n’ait été corrigé avec les mises à jour de sécurité publiées le 9 mai 2023 ou après cette date. Selon Microsoft, il est question à la fois des supports de démarrage, tels que les disques, les lecteurs externes, la récupération de démarrage réseau et les images de restauration”.

Pour le reste, une seule autre vulnérabilité a été détectée en cours d’exploitation sur le terrain : à savoir CVE-2023-29336, un problème d’élévation de privilège de gravité ‘Importante’ dans Windows. Cependant, Microsoft prévient que huit des problèmes résolus sont plus susceptibles d’être exploités dans les versions les plus récentes ou les versions antérieures du produit concerné (c’est-à-dire dans les 30 prochains jours). Fait intéressant, Microsoft n’a proposé ce mois-ci aucune vue d’ensemble sur la probabilité d’exploitation dans les versions antérieures par rapport aux dernières versions pour l’ensemble des 38 correctifs, bien que certains d’entre eux ne soient concernés que par l’un ou l’autre de ces deux cas de figure.

À la demande générale, nous inclurons à la fin de cet article trois annexes répertoriant tous les correctifs du mois, triés par gravité, exploitation potentielle et famille de produits.

Quelques chiffres :

- Nombre total de CVE Microsoft : 38

- Nombre total d’avis contenus dans la mise à jour : 0

- Divulgation(s) publique(s) : 2

- Exploitation(s) : 1

- Gravité :

- Critique : 7

- Importante : 31

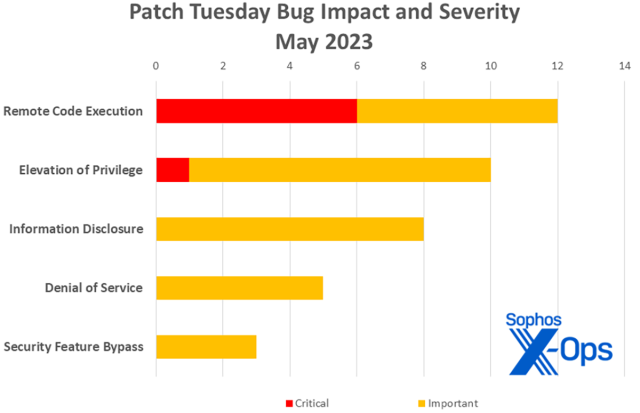

- Impact :

- Exécution de code à distance (RCE) : 12

- Élévation de privilège : 10

- Divulgation d’information : 8

- Déni de service : 5

- Contournement des fonctionnalités de sécurité : 3

Figure 1 : Les problèmes d’exécution de code à distance représentent à nouveau la grande majorité des correctifs Microsoft de ce mois de mai 2023, mais le contournement des fonctionnalités de sécurité fait une apparition plus remarquée que d’habitude avec trois correctifs

Les six familles de produits concernées par le Patch Tuesday du mois de mai :

- Windows : 27

- Office : 4

- SharePoint : 3

- AV1 Video Extension : 2

- Teams : 1

- Visual Studio : 1

Microsoft a également identifié trois CVE liées à Chromium et cinq CVE liées à GitHub dans la publication de correctifs de ce mois-ci. Les trois problèmes liés à Chromium (CVE-2023-29334, CVE-2023-29350, CVE-2023-29354) ont été corrigés avant la publication de l’actuel Patch Tuesday, tandis que les cinq problèmes liés à GitHub (CVE-2023-25652, CVE-2023- 25815, CVE-2023-29007, CVE-2023-29011, CVE-2023-29012), qui affectent tous Visual Studio, viennent juste d’être corrigés.

Figure 2 : Les correctifs Windows représentent les deux tiers de l’activité du mois de mai 2023, avec notamment six problèmes de classe ‘Critique’, sur sept au total

Mises à jour majeures du mois de mai

CVE-2023-24941 : Vulnérabilité d’exécution de code à distance dans le NFS (Network File System) de Windows

CVE-2023-29325 : Vulnérabilité d’exécution de code à distance dans Windows OLE

On pense que ces deux correctifs RCE de classe ‘Critique’ sont plus susceptibles d’être exploités activement dans les 30 prochains jours; pire, les deux ont été publiés avec des exigences d’installation assez détaillées. Les administrateurs système sont priés de lire très attentivement les instructions et, dans le cas du correctif pour NFS, de s’assurer qu’un correctif adressant CVE-2022-26937 (publié en mai 2022) soit déjà installé.

CVE-2023-24932 : Vulnérabilité de contournement des fonctionnalités de sécurité au niveau du démarrage sécurisé (Secure Boot)

Comme pour les deux correctifs précédents, celui-ci comporte des étapes supplémentaires : Le correctif met à jour le gestionnaire de démarrage (Boot Manager) de Windows, mais il n’est pas activé par défaut, donc des étapes supplémentaires à mettre en œuvre par l’administrateur système seront indispensables. Ce correctif est lié aux tentatives en cours pour corriger une vulnérabilité utilisée par bootkit BlackLotus. Microsoft a détaillé l’état de ses avancées dans un article indépendant.

CVE-2023-24881 : Vulnérabilité de divulgation d’information dans Microsoft Teams

Toujours concernant les mises à jour majeures de ce mois-ci, ce problème de divulgation d’information de classe ‘Importante’ mérite un peu plus d’attention que d’habitude. Tout d’abord, les administrateurs système doivent effectuer une mise à niveau vers la dernière bibliothèque ‘Teams JavaScript SDK’ ; deuxièmement, les administrateurs système ne doivent faire référence à aucun domaine hors de leur contrôle et doivent éviter tout domaine générique. Il est fortement conseillé aux administrateurs système de consulter les conseils de Microsoft concernant ce correctif avant de continuer.

CVE-2023-29340 : Vulnérabilité d’exécution de code à distance dans AV1 Video Extension

Enfin, ce RCE de classe ‘Importante’, l’un des deux concernant AV1 ce mois-ci, n’affecte que les utilisateurs qui ont installé leur extension via Microsoft Store et n’ont pas activé les mises à jour automatiques.

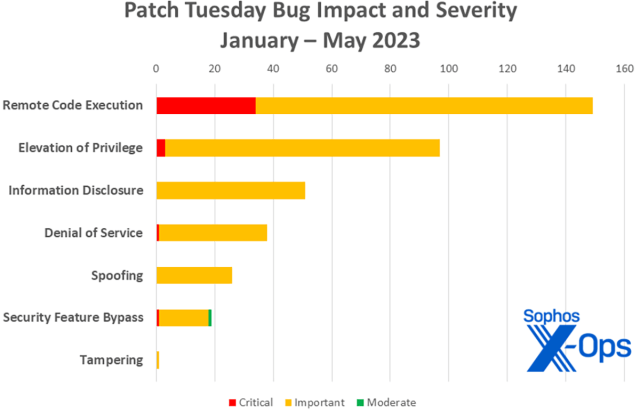

Figure 3 : Au cours de cette année, les failles d’exécution de code à distance représentent globalement le plus grand nombre de correctifs ainsi que le plus grand volume de correctifs de gravité ‘Critique’ à ce jour

Les protections de Sophos

Ce tableau sera mis à jour au fur et à mesure que les signatures individuelles seront finalisées.

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-24902 | Exp/2324902-A | |

| CVE-2023-24941 | 2308380 | 2308380 |

| CVE-2023-24950 | 2308385 | 2308385 |

| CVE-2023-29325 | 2308384 | 2308384 |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois de mai triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Exécution de code à distance (12 CVE)

| Gravité critique | |

| CVE-2023-24903 | Vulnérabilité d’exécution de code à distance au niveau du SSTP (Secure Socket Tunneling Protocol) de Windows |

| CVE-2023-24941 | Vulnérabilité d’exécution de code à distance dans le NFS (Network File System) de Windows |

| CVE-2023-24943 | Vulnérabilité d’exécution de code à distance dans le PGM (Pragmatic General Multicast) de Windows |

| CVE-2023-24955 | Vulnérabilité d’exécution de code à distance dans le SharePoint Server de Microsoft |

| CVE-2023-28283 | Vulnérabilité d’exécution de code à distance au niveau du LDAP (Lightweight Directory Access Protocol) de Windows |

| CVE-2023-29325 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| Gravité importante | |

| CVE-2023-24905 | Vulnérabilité d’exécution de code à distance dans le Client Remote Desktop |

| CVE-2023-24947 | Vulnérabilité d’exécution de code à distance dans le pilote Bluetooth de Windows |

| CVE-2023-24953 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-29340 | Vulnérabilité d’exécution de code à distance dans AV1 Video Extension |

| CVE-2023-29341 | Vulnérabilité d’exécution de code à distance dans AV1 Video Extension |

| CVE-2023-29344 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

Élévation de privilège (10 CVE)

| Gravité critique | |

| CVE-2023-29324 | Vulnérabilité d’élévation de privilège dans la plateforme MSHTML de Windows |

| Gravité importante | |

| CVE-2023-24899 | Vulnérabilité d’élévation de privilège dans le composant graphique (Graphics Component) de Windows |

| CVE-2023-24902 | Vulnérabilité d’élévation de privilège dans Win32k |

| CVE-2023-24904 | Vulnérabilité d’élévation de privilège dans le programme d’installation (Installer) de Windows |

| CVE-2023-24946 | Vulnérabilité d’élévation de privilège dans le service de sauvegarde (Backup Service) Windows |

| CVE-2023-24948 | Vulnérabilité d’élévation de privilège dans le pilote Bluetooth de Windows |

| CVE-2023-24949 | Vulnérabilité d’élévation de privilège dans le noyau (Kernel) Windows |

| CVE-2023-24950 | Vulnérabilité de contournement des fonctionnalités de sécurité dans le SharePoint Server de Microsoft |

| CVE-2023-29336 | Vulnérabilité d’élévation de privilège dans Win32k |

| CVE-2023-29343 | Vulnérabilité d’élévation de privilège dans SysInternals Sysmon pour Windows |

Divulgation d’information (8 CVE)

| Gravité importante | |

| CVE-2023-24881 | Vulnérabilité de divulgation d’information dans Microsoft Teams |

| CVE-2023-24900 | Vulnérabilité de divulgation d’information au niveau du fournisseur de support sécurité NTLM de Windows |

| CVE-2023-24901 | Vulnérabilité de divulgation d’information dans le NFS Portmapper de Windows |

| CVE-2023-24944 | Vulnérabilité de divulgation d’information dans le pilote Bluetooth de Windows |

| CVE-2023-24945 | Vulnérabilité de divulgation des information au niveau du service Target iSCSI de Windows |

| CVE-2023-24954 | Vulnérabilité de divulgation d’information dans le SharePoint Server de Microsoft |

| CVE-2023-28290 | Vulnérabilité de divulgation d’information dans le Client Remote Desktop Protocol |

| CVE-2023-29338 | Vulnérabilité de divulgation d’information dans le code Visual Studio |

Déni de service (5 CVE)

| Gravité importante | |

| CVE-2023-24898 | Vulnérabilité de déni de service dans Windows SMB |

| CVE-2023-24939 | Vulnérabilité de déni de service dans ‘Server for NFS’ |

| CVE-2023-24940 | Vulnérabilité de déni de service dans le PGM (Pragmatic General Multicast) de Windows |

| CVE-2023-24942 | Vulnérabilité de déni de service dans le Remote Procedure Call Runtime |

| CVE-2023-29333 | Vulnérabilité de déni de service dans Microsoft Access |

Contournement des fonctionnalités de sécurité (3 CVE)

| Gravité importante | |

| CVE-2023-24932 | Vulnérabilité de contournement des fonctionnalités de sécurité au niveau du démarrage sécurisé (Secure Boot) |

| CVE-2023-28251 | Vulnérabilité de contournement des fonctionnalités de sécurité au niveau de la liste de révocation des pilotes Windows |

| CVE-2023-29335 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Word |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de mai, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday, ainsi que celles déjà connues pour être exploitées. Chaque liste est ensuite organisée par CVE.

| Détection d’une exploitation | |

| CVE-2023-29336 | Vulnérabilité d’élévation de privilège dans Win32k |

| Exploitation probable | |

| CVE-2023-24902 | Vulnérabilité d’élévation de privilège dans Win32k |

| CVE-2023-24941 | Vulnérabilité d’exécution de code à distance dans le NFS (Network File System) de Windows |

| CVE-2023-24949 | Vulnérabilité d’élévation de privilège dans le noyau (Kernel) Windows |

| CVE-2023-24950 | Vulnérabilité de contournement des fonctionnalités de sécurité dans le SharePoint Server de Microsoft |

| CVE-2023-24954 | Vulnérabilité de divulgation d’information dans le SharePoint Server de Microsoft |

| CVE-2023-24955 | Vulnérabilité d’exécution de code à distance dans le SharePoint Server de Microsoft |

| CVE-2023-29324 | Vulnérabilité d’élévation de privilège dans la plateforme MSHTML de Windows |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de mai triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Windows (27 CVE)

| Gravité critique | |

| CVE-2023-24903 | Vulnérabilité d’exécution de code à distance au niveau du SSTP (Secure Socket Tunneling Protocol) de Windows |

| CVE-2023-24941 | Vulnérabilité d’exécution de code à distance dans le NFS (Network File System) de Windows |

| CVE-2023-24943 | Vulnérabilité d’exécution de code à distance dans le PGM (Pragmatic General Multicast) de Windows |

| CVE-2023-28283 | Vulnérabilités d’exécution de code à distance au niveau du LDAP (Lightweight Directory Access Protocol) de Windows |

| CVE-2023-29324 | Vulnérabilité d’élévation de privilège dans la plateforme MSHTML de Windows |

| CVE-2023-29325 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| Gravité importante | |

| CVE-2023-24898 | Vulnérabilité de déni de service dans Windows SMB |

| CVE-2023-24899 | Vulnérabilité d’élévation de privilège dans le composant graphique (Graphics Component) de Windows |

| CVE-2023-24900 | Vulnérabilité de divulgation d’information au niveau du fournisseur de support sécurité NTLM de Windows |

| CVE-2023-24901 | Vulnérabilité de divulgation d’information dans le NFS Portmapper de Windows |

| CVE-2023-24902 | Vulnérabilité d’élévation de privilège dans Win32k |

| CVE-2023-24904 | Vulnérabilité d’élévation de privilège dans le programme d’installation (Installer) de Windows |

| CVE-2023-24905 | Vulnérabilité d’exécution de code à distance dans le Client Remote Desktop |

| CVE-2023-24932 | Vulnérabilité de contournement des fonctionnalités de sécurité au niveau du démarrage sécurisé (Secure Boot) |

| CVE-2023-24939 | Vulnérabilité de déni de service dans ‘Server for NFS’ |

| CVE-2023-24940 | Vulnérabilité de déni de service dans le PGM (Pragmatic General Multicast) de Windows |

| CVE-2023-24942 | Vulnérabilité de déni de service dans le Remote Procedure Call Runtime |

| CVE-2023-24944 | Vulnérabilité de divulgation d’information dans le pilote Bluetooth de Windows |

| CVE-2023-24945 | Vulnérabilité de divulgation d’information au niveau du service Target iSCSI de Windows |

| CVE-2023-24946 | Vulnérabilité d’élévation de privilège dans le service de sauvegarde (Backup Service) Windows |

| CVE-2023-24947 | Vulnérabilité d’exécution de code à distance dans le pilote Bluetooth de Windows |

| CVE-2023-24948 | Vulnérabilité d’élévation de privilège dans le pilote Bluetooth de Windows |

| CVE-2023-24949 | Vulnérabilité d’élévation de privilège dans le noyau (Kernel) Windows |

| CVE-2023-28251 | Vulnérabilité de contournement des fonctionnalités de sécurité au niveau de la liste de révocation des pilotes Windows |

| CVE-2023-28290 | Vulnérabilité de divulgation d’information dans le Client Remote Desktop Protocol |

| CVE-2023-29336 | Vulnérabilité d’élévation de privilège dans Win32k |

| CVE-2023-29343 | Vulnérabilité d’élévation de privilège dans SysInternals Sysmon pour Windows |

Office (4 CVE)

| Gravité importante | |

| CVE-2023-24953 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-29333 | Vulnérabilité de déni de service dans Microsoft Access |

| CVE-2023-29335 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Word |

| CVE-2023-29344 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

SharePoint (3 CVE)

| Gravité critique | |

| CVE-2023-24955 | Vulnérabilité d’exécution de code à distance dans le SharePoint Server de Microsoft |

| Gravité importante | |

| CVE-2023-24950 | Vulnérabilité de contournement des fonctionnalités de sécurité dans le SharePoint Server de Microsoft |

| CVE-2023-24954 | Vulnérabilité de divulgation d’information dans le SharePoint Server de Microsoft |

AV1 (2 CVE)

| Gravité importante | |

| CVE-2023-29340 | Vulnérabilité d’exécution de code à distance dans AV1 Video Extension |

| CVE-2023-29341 | Vulnérabilité d’exécution de code à distance dans AV1 Video Extension |

Teams (une CVE)

| Gravité importante | |

| CVE-2023-24881 | Vulnérabilité de divulgation d’information dans Microsoft Teams |

Visual Studio (une CVE)

| Gravité importante | |

| CVE-2023-29338 | Vulnérabilité de divulgation d’information dans le code Visual Studio |

Billet inspiré de May’s Patch Tuesday haul touches a six-pack of product families, sur le Blog Sophos.