** 本記事は、Defenders vs. Adversaries: The Two-Speed Cybersecurity 2023 Race の翻訳です。最新の情報は英語記事をご覧ください。**

ソフォスが 14 カ国のサイバーセキュリティやIT部門のリーダー 3,000 人を対象に行った新しい調査から、サイバーセキュリティの戦いにおいて攻撃者と防御側のスピードが異なっていることが明らかになりました。また、このレポートでは、2023 年に攻撃者を先んじるために防御側が取るべき対策について貴重な知見を提供しています。レポート(英語)の全文はこちらからダウンロードできます。

加速する攻撃

ソフォスの脅威レポート 2023 年版でも報告しているように、昨年からの脅威環境における最も大きな変化の 1 つは、サイバー犯罪者の経済圏に、犯罪を助長するサービスのネットワークが加わり、運用に関する専門的なアプローチが確立されており、サイバー犯罪が 1 つの産業になっていることです。

テクノロジー企業があらゆるものをサービスとして提供するようになっているのと同じように、サイバー犯罪のエコシステムにおいても、誰でも簡単にサイバー犯罪に加担できるようになっています。自動化テクノロジーの普及や適応が進み、「あらゆるものがサービスとして提供される」モデルによって、サイバー攻撃者は攻撃を増大および加速し、さらに深刻な影響を与えることが可能になっています。

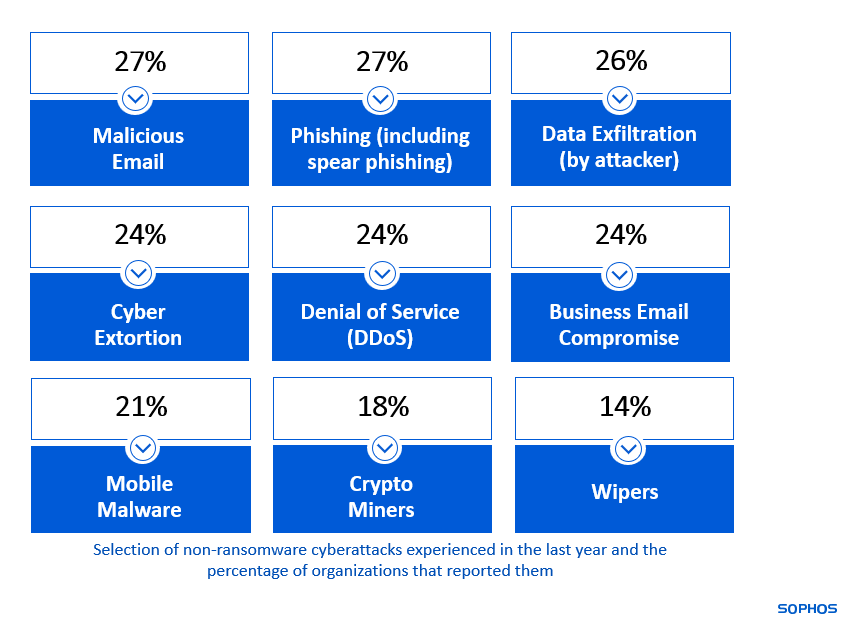

その結果、さまざまな高度な攻撃が大規模に実行されています。94% の組織が昨年何らかのサイバー攻撃を経験しています。最も多く報告された攻撃はランサムウェアでしたが、他の多くの脅威も経験しています。

組織にとって現在最大のサイバーセキュリティの脅威の 1 つは、アクティブアドバーサリです。これは、セキュリティテクノロジーや防御側の対策に応じて、リアルタイムにキーボードを操作して、攻撃対象の環境に合った戦術、手法、手順 (TTP) を適用して、検出を回避しながら攻撃を実行するサイバー攻撃者を意味します。アクティブアドバーサリによる攻撃により、壊滅的なランサムウェアやデータ侵害のインシデントにつながることも多く、防止することが最も困難な攻撃の 1 つです。

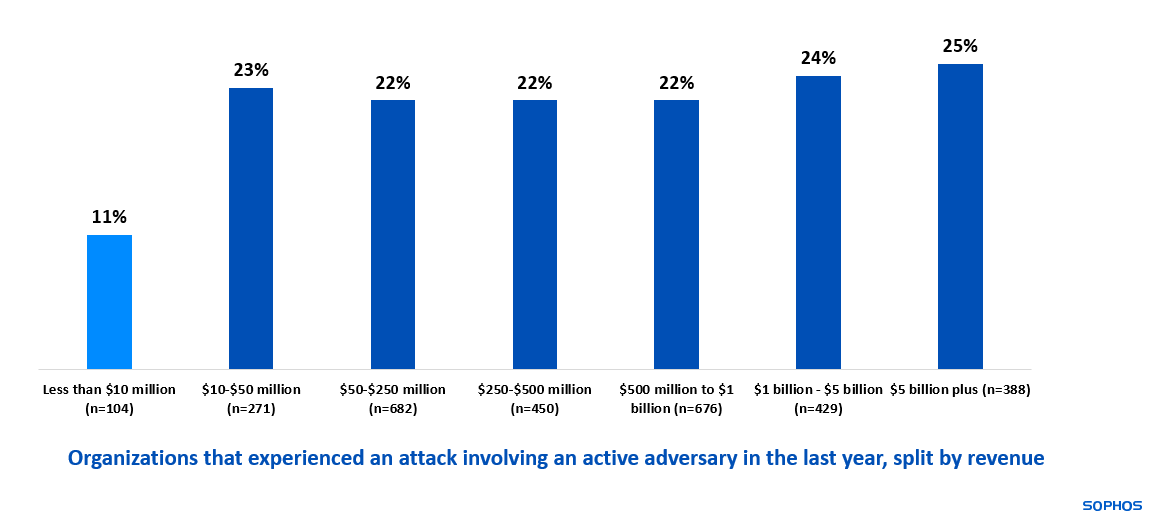

回答者の 23% が、昨年、アクティブアドバーサリが関連する攻撃を経験したことを報告しています。攻撃を受ける確率は組織の規模に関係なく一定になっており、すべての組織規模をセグメントに分割しても 2 ポイントの差異しかありません。

興味深いのは、年間収益が 1,000 万ドル未満の組織では、アクティブアドバーサリによる攻撃の報告率が 11% にまで低下しています。これは攻撃者が意図的に収益の多い企業を標的にしていることを示唆しています。アクティブアドバーサリを検出するためには高度なスキルが必要であることから、検出されていないケースも多くあり、実際のインシデントの発生率はさらに高いと考えられます。

これらの攻撃による影響が破壊的であることから、回答者の 30% が、アクティブアドバーサリが 2023 年のサイバー脅威の最大の懸念事項の 1 つと回答しています。

防御側の組織は、攻撃者の後れをとっている

専門知識の不足、膨大なアラート、長時間におよぶインシデント対応により、防御側の担当者は疲労しており、攻撃者の遅れをとっています。

93% の組織が、ノイズから脅威のシグナルを識別し、関連するコンテキストを把握し、アラートを迅速に修正するなどのセキュリティ対策に不可欠なタスクを実行することを「困難」と感じています。

このような状況を反映し、セキュリティアラートの検出、調査、対応に要する時間の中央値は、従業員数 100~3,000 名の組織で 9 時間、3,001~5,000 名の組織で 15 時間となっており、運用環境が複雑になるほど長くなっています。アラートの多くで、検出、調査、対応の 3 つのステップが必要となるわけではありませんが、脅威に対応するための人的な負荷は大きくなっています。

運用面では、セキュリティツールの設定ミスが 2023 年に懸念されるセキュリティリスクのトップとなり、ゼロデイ脅威、社内のサイバーセキュリティスキル/専門知識の欠如が続いています。

こうした課題が山積しているため、サイバーセキュリティや IT プロフェショナルの半数以上 (52%) が、サイバー脅威が高度化し、自社で対処することが困難になっている回答しており、従業員数が 100~250 名の小規模な企業ではその回答率が 64% に上ります。

サイバーセキュリティの防御側と攻撃者でスピードが異なっていることがビジネスに大きな影響を与えている

サイバーセキュリティインシデントがもたらす直接的な金銭的影響は甚大であることは周知の事実であり、中小規模の組織がランサムウェア攻撃を修復するためにかかる平均コストは 140 万ドルに上ります。しかし、インシデントを修復するための費用は、全体のほんの一部に過ぎません。

サイバーセキュリティへの対応に要する時間と労力は、IT プロジェクトを実施・提供する能力を低下させており、回答者の 55% が、サイバー脅威への対応が IT チームによる他のプロジェクトへの取り組みに悪影響を与えていることを報告しています。さらに、サイバーセキュリティへの対応は、緊急を要することが多く、予測が困難であることから、コアビジネスに特化したプロジェクトを推進する妨げにもなっています。回答者の 64% が IT チームがビジネス戦略に関する問題により多くの時間を費やし、セキュリティ問題の修正にかける時間を削減することを望んでいます。

また、セキュリティアラートの検出、調査、対応に費やす時間が長くなると、財務面にも影響を及ぼします。米国における IT セキュリティスペシャリストの平均給与は現在、年間 10 万ドル弱であり (出典:Indeed)、各セキュリティアラートの調査にかかるリソースのコストも増大しています。

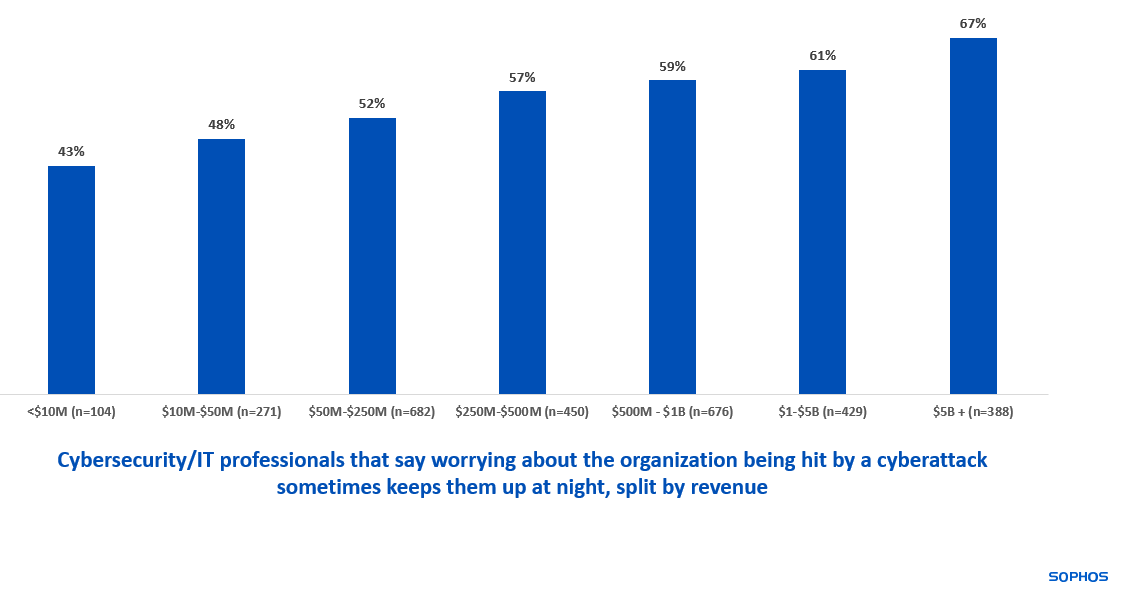

また、従業員の心身にも大きな負担を強いる状況となっています。IT プロフェッショナルの 57% がサイバー攻撃を受けることを心配し、不眠になる場合があると述べています。サイバーセキュリティを心配する余り、不眠に陥る傾向は、組織の収益が大きくなるにつれて増加する傾向にあり、年間収益が 1000 万ドル未満の組織では 43% ですが、50 億ドル以上の組織では 67% に上ります。

サイバーセキュリティでは燃え尽き症候群が大きな問題になっています。アラートの数や、やるべき作業が多すぎて、従業員に大きなストレスがかかっています。過度な緊張を強いられると、チームは重要なシグナルを見逃す可能性が高くなり、悪循環に陥るケースもあります。最終的に、体調不良など心身に支障をきたす場合もあります。

防御側の対応を加速させる

2023 年のサイバーセキュリティ競争において、防御側が攻撃者より先んじるためには、包括的でありながらわかりやすいアプローチが必要となります。

まず、攻撃対象領域や注意が必要なアラートの数を最小限に抑え、専門的なサービスを活用して対応にかかる時間を短縮できるような、インシデント対応のプロセスを構築する必要があります。

次に、状況に応じて自動的に調整される柔軟な防御の仕組みを導入する必要があります。これにより、攻撃者の動きを鈍らせて、防御側が対応する時間を稼ぐことが可能になります。

さらに、テクノロジーと人の専門知識を組み合わせて防御を強化し、スピード、効率性、そして成果を向上させる好循環を作り出す必要があります。これらの要素を包括的に取り入れて防御側の対策強化を加速させることで、攻撃者よりも優位な状況に立つことができます。

強力な防御策が不可欠

サイバーセキュリティテクノロジーの品質は極めて重要となり、以下のようなセキュリティコントロールが必要になります。

- 予防を最適化し、攻撃チェーンの早期の段階で可能な限り多くの脅威を自動的に検出および防止します。これにより、組織のリスクを軽減し、防御の担当者が取り組むべきインシデント数を減らすことができます。

- 投資したセキュリティテクノロジーが正しく展開されていることを簡単に確認できるようにし、設定ミスの問題を避けることで、リスクを軽減できます。

- 攻撃を妨害します。攻撃を自動的に検出して妨害するテクノロジーは、攻撃を失敗させて、インシデントを無力化するための時間を稼ぐことができます。

人とテクノロジーによって根本原因を解決する

強力な防御策を講じながら、有用な情報をタイムリーに提供し、根本原因を特定して修正することも不可欠です。組織は、防御策によって稼いだ貴重な時間を使って、攻撃の調査や対応にあたることが可能になります。

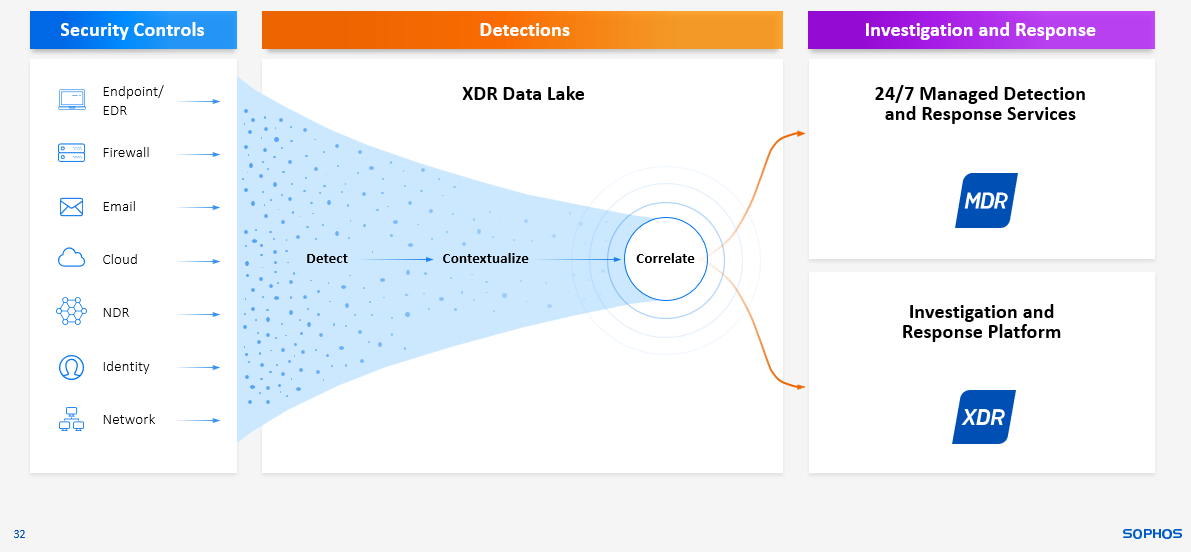

攻撃手法は常に変化することが調査から明らかになっています。セキュリティ環境全体から収集したテレメトリを活用し、すでに導入しているセキュリティコントロールを利用することで、組織は脅威を迅速に特定して対応し、既存の投資を効果的に活用できます。

膨大なアラートの中から悪意のある活動を見つけることは、干し草の中から針を探すようなものです。コンテキストを踏まえた知見を追加し、関連するアラートを相関する XDR プラットフォームで、このシグナルを処理すれば、防御を担当している社内の担当者は本当に重要な脅威に迅速に対応できます。

社内チームが XDR プラットフォームを使用して調査や対応することができます。また、検出、調査、対応の業務を MDR サービスのスペシャリストにアウトソーシングすることもできます。

防御側の対策を加速させる

防御策を迅速に実行できれば、その流れを継続することは決して困難ではありません。効率化した防御策を、さらに強化していくことも可能です。組織は、セキュリティテクノロジーと人間の専門知識を組み合わせることで、サイバーセキュリティの強化を加速させることができます。セキュリティ管理を強化できれば、対処しなければならないアラート数を軽減し、攻撃を無効化しながら、セキュリティ態勢の強化に集中できます。その結果、自社のセキュリティ管理の効果が高まり、好循環を生み出すことができます。

多くの組織が検出と応答機能を導入することを計画している

今回の調査から、多くの組織が、今後 1 年以内に脅威を検出して対応するためのソリューションを自社のセキュリティスタックに追加することを計画していることがわかりました。

4 分の 3 以上 (78%) は、今後 1 年以内に EDR (Endpoint Detection and Response) や XDR (Extended Detection and Response) ツールを追加し、44% は MDR (Managed Detection and Response) サービスを導入することを計画しています。2023 年に懸念されるサイバーリスクのトップ 3 の 1 つに、社内のサイバーセキュリティスキル/専門知識の不足が挙げられており、第三者の専門家にサポートを求めることを検討しています。

調査結果の詳細については、こちらからレポート(英語)をダウンロードしてください。

ソフォスのソリューション

ソフォスは、防御側の組織がセキュリティの強化を加速させ、攻撃者よりも先んじることを可能にするサービスとテクノロジーを提供します。

ソフォスのエンドポイント/EDR、ファイアウォール、メール、ネットワーク、クラウドの各ソリューションは、攻撃者の動きを鈍らせ、防御側が対応するために必要な時間と知見を与える、最強の盾となります。

- 予防を最適化する:ソフォスは、脅威の 99.98% を自動的にブロックして、リスクを最小限に抑え、防衛側の担当者は人が介入しなければならないインシデントに集中できます。

- リスクを軽減する:導入した当日から最適な保護設定が自動的に展開され、セキュリティギャップを解消できます。セキュリティ状態のチェック機能が組み込まれており、回避できるはずの感染を招いてしまうソフトウェアの欠落や構成ミスを特定します。

- 攻撃を妨害する:手動の操作によるエンドポイントへの侵入を検知すると、進行中の攻撃を保護する機能によって、直ちに防御が強化され、攻撃者を防止し、防御側が対応できる時間を確保します。

防御側が確認できる情報が多いほど、迅速な行動が可能になります。ソフォスとサードパーティーのセキュリティ製品の両方のテレメトリを統合し、セキュリティ環境全体で特定された情報を活用し、検出と対応を加速させ、既存のセキュリティ製品への投資をさらに活用できるようにします。

Sophos MDR サービスは、500 人以上の専門家から構成されており、24 時間 365 日、お客様に代わってアクティブアドバーサリによる攻撃などをハンティング、調査、対応するサービスです。Sophos MDR が脅威を解決するまでの平均時間は 38 分であり、調査で報告された社内チームの平均時間を大幅に上回るスピードで対応できます。

また、EDR のすべての機能を搭載する Sophos XDR プラットフォームを使用して、攻撃を自社で調査して対応することも、Sophos MDR チームと連携して対応することもできます。

詳しくは、https://www.sophos.com/ja-jp にアクセスするか、ソフォスのセキュリティアドバイザーにご相談ください。

コメントを残す