Un caso reciente de Sophos X-Ops ofrece un ejemplo de cómo la Detección y Respuesta Gestionada (MDR) es más eficaz cuando las herramientas hablan entre sí y un equipo de analistas está vigilando.

El cliente de este ejemplo es una gran empresa privada de telecomunicaciones. Nuestro cliente dispone de varios sistemas de seguridad de Sophos y otros proveedores, y ahora, con Sophos MDR, puede unirlos todos. MDR vigila los datos de alerta no solo de los productos de seguridad de Sophos, sino también de los otros proveedores. Como veremos más adelante, los analistas de MDR pueden tomar esos datos de las fuentes de varios proveedores y utilizarlos para analizar lo que ocurre en el entorno del cliente.

En este ataque de mediados de octubre, el adversario suplantó la identidad de una gran empresa europea de servicios financieros. Tras obtener varias docenas de direcciones de correo electrónico de ciertos departamentos, los atacantes enviaron a nuestro cliente cientos de mensajes de enlaces de spearphishing (SL), intentos con apariencia oficial de conseguir que los destinatarios hicieran clic en un enlace y, en una página web maliciosamente diseñada, teclearan sus credenciales o descargaran un archivo. (El SL es una variante popular del spearphishing; MITRE ATT&CK lo cataloga como Técnica T1566.002).

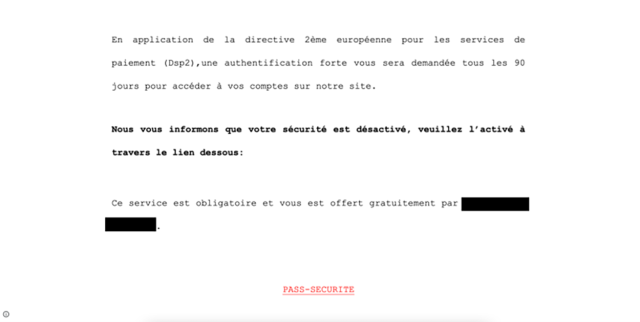

En este caso, los correos electrónicos (dos versiones, el mismo phishing) afirmaban que el destinatario debía autenticar su identidad en el sitio al que el correo electrónico pretendía enlazar y que, como ya había fallado al hacerlo anteriormente, su seguridad estaba desactivada hasta que hiciera clic en el enlace del correo electrónico. El dispositivo de correo electrónico del cliente marcó las dos versiones de los correos sospechosos y modificó los enlaces maliciosos para proteger a los usuarios, y envió 118 de los correos modificados a los usuarios, dos de los cuales hicieron clic en el enlace.

A continuación mostramos una traducción automática del señuelo:

En aplicación de la 2ª directiva europea sobre servicios de pago (Dsp2), se te exigirá una autenticación fuerte cada 90 días para acceder a tus cuentas en nuestro sitio.

Te informamos de que tu seguridad está desactivada, por favor, actívala a través del siguiente enlace:

Este servicio es obligatorio y te lo ofrece gratuitamente [BORRADO].

PASS-SECURITY

**Te arriesgas a una prohibición temporal de todas tus transacciones de débito si ignoras este aviso**

*Si eres administrador: Obtén el código en tu portal

Sogecash.net

Saludos cordiales,

La plataforma MDR de Sophos examinó el indicador del dispositivo, que mostraba que 69 de las direcciones de correo electrónico del cliente recibieron al menos una instancia de correo sospechoso, con 234 alertas disparadas en total. Los procesos automatizados de MDR evaluaron las alertas, observaron fuertes similitudes y agruparon las 234 en dos eventos agrupados para un análisis más profundo.

En este punto, intervinieron los humanos. Observando la información comunicada desde el dispositivo de terceros a la plataforma MDR, el analista de Sophos tomó nota de varios parámetros, como el encabezamiento del asunto, la hora de envío, el supuesto remitente y la URL a la que apuntaban los correos electrónicos. El analista también tomó nota de la dirección IP real del remitente y de dos pequeños archivos adjuntos al correo electrónico, text.html y text.txt.

Con esta información, nuestro analista pudo obtener más información de múltiples fuentes. Nuestra primera parada fue una comprobación en VirusTotal de la dirección IP a la que el correo electrónico dirigía a los destinatarios, una dirección que nosotros (y otros proveedores de seguridad) identificamos como maliciosa. Dentro del propio XDR de Sophos, el analista indagó en los dos archivos adjuntos, comprobando los diarios de red del cliente en busca de tráfico a la URL maliciosa y rastreando el lago de datos para ver si se había ejecutado con éxito algún proceso asociado al ataque.

Las noticias eran buenas: nuestra investigación confirmó que ningún proceso malicioso se había colado a través del firewall ni se había quedado para molestar a la red más tarde, aunque se confirmó que dos usuarios habían hecho clic en el enlace (neutralizado). Se envió una alerta rápida al cliente, en la que se informaba de la alerta inicial y de la posterior investigación en profundidad, y se le recomendaba que borrara los correos maliciosos que seguían en las bandejas de entrada de los usuarios.

Al final, no ocurrió nada malo, gracias a la combinación de herramientas de detección y análisis humano como parte de la detección y respuesta gestionadas continuas. Esta combinación de capacidades de defensa no solo evitó que ocurriera algo malo, sino que también nos permitió a nosotros y a este cliente aprender del no-suceso, para proteger mejor a este cliente y a otros: los vigilantes disponen de una visión sin precedentes de la acción.