** 本記事は、Active Adversary Playbook 2022 Insights: Web Shells の翻訳です。最新の情報は英語記事をご覧ください。**

毎年、「アクティブアドバーサリープレイブック 2022」で分析されるデータの中には特に人目を引くインシデントがあります。2021 年も例外ではありません。これらのインシデントは、新たな見通しを提供するものです。特に、Web シェルに悪用可能な概念実証 (PoC) エクスプロイトを公開することの危険性を示したいくつかのインシデントはさらなる注目に値します。

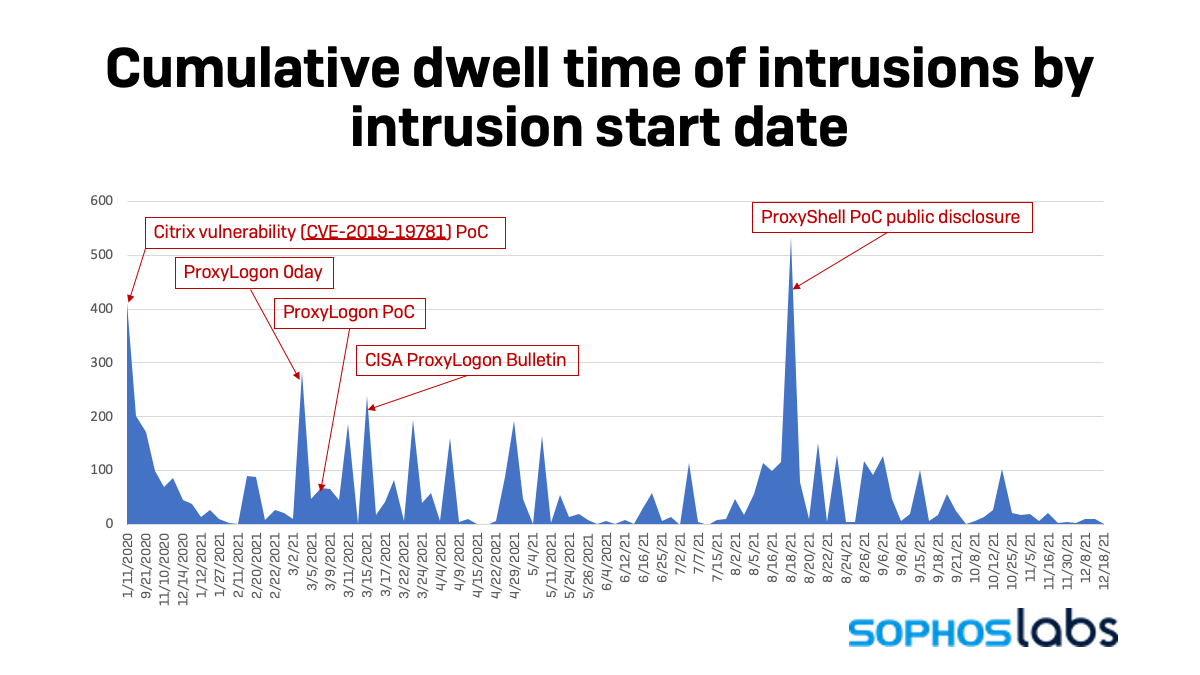

相関関係を調べるために複数のデータを対照したところ、侵入者の滞留時間のグラフに大きな波が複数あるのが確認されました。これらの波は、既知の脆弱性に対する PoC エクスプロイトの公開日と密接に対応しています。

2021 年 1 月の最初の波は、Citrix に存在する脆弱性 (CVE-2019-19781) のエクスプロイトの公開によるものです。このエクスプロイトは脆弱なマシンへの侵入を可能にするものでしたが、特定の攻撃を目的としたものではありませんでした。このエクスプロイトによる侵入は、プレイブック中の表の中でも最も長い滞留時間を占めています。この侵入は、その後数か月にわたって何度も出現する相関関係を示す最初の例でもありました。Citrix はこの脆弱性についての速報を 2019 年 12 月 27 日に公開しましたが、この脆弱性を利用した概念実証 (PoC) エクスプロイトは 2021 年 1 月 11 日に公開されており、表中の攻撃の開始時期と重なります。

上記の攻撃に続いて、3 月 3 日と 15 日に発生した大きな波は、ゼロデイ脆弱性 ProxyLogon のエクスプロイトに起因するものです。以前にも ProxyLogon の活動は検知されていましたが、Microsoft が速報を公開したのは 3 月 2 日のことでした。 その翌日に、被害者が急増したのです。その後、3 月 9 日に PoC エクスプロイトが公開され、3 月 14 日に CISA が速報を公開しました。続いて、次の大きな波が 3 月 15 日に発生しました。パッチが適用されていない ProxyLogon に起因する被害は、合計 16 件確認されています。

最後の大きな波は、情報公開と攻撃増加の間により大きな相関関係があることを示しています。この脆弱性に関する Sophos News の記事でも述べられているように、ProxyShell は、以下の 3 つの脆弱性から構成されており、それぞれが 1 つの攻撃チェーンの一部として利用されます。

- CVE-2021-34473: 認証前にパスを混乱させ、アクセス制御を回避する脆弱性

- CVE-2021-34523: Exchange PowerShell バックエンドに存在する権限昇格の脆弱性

- CVE-2021-31207: 任意のファイルへの書き込みによる認証後のリモートコード実行 (RCE)

この巧妙な攻撃チェーンは Pwn2Own で実演され、Black Hat で発表されました。その後、8 月 18 日に PoC が公開されています。同日中に、7 つの組織が即座に攻撃を受けたことが確認されました。ProxyShell に起因すると考えられる被害は計 40 件発生しており、2022 年になっても ProxyLogon と ProxyShell 双方の悪用が続いていることが確認されています。

突出して多い Web シェルの悪用

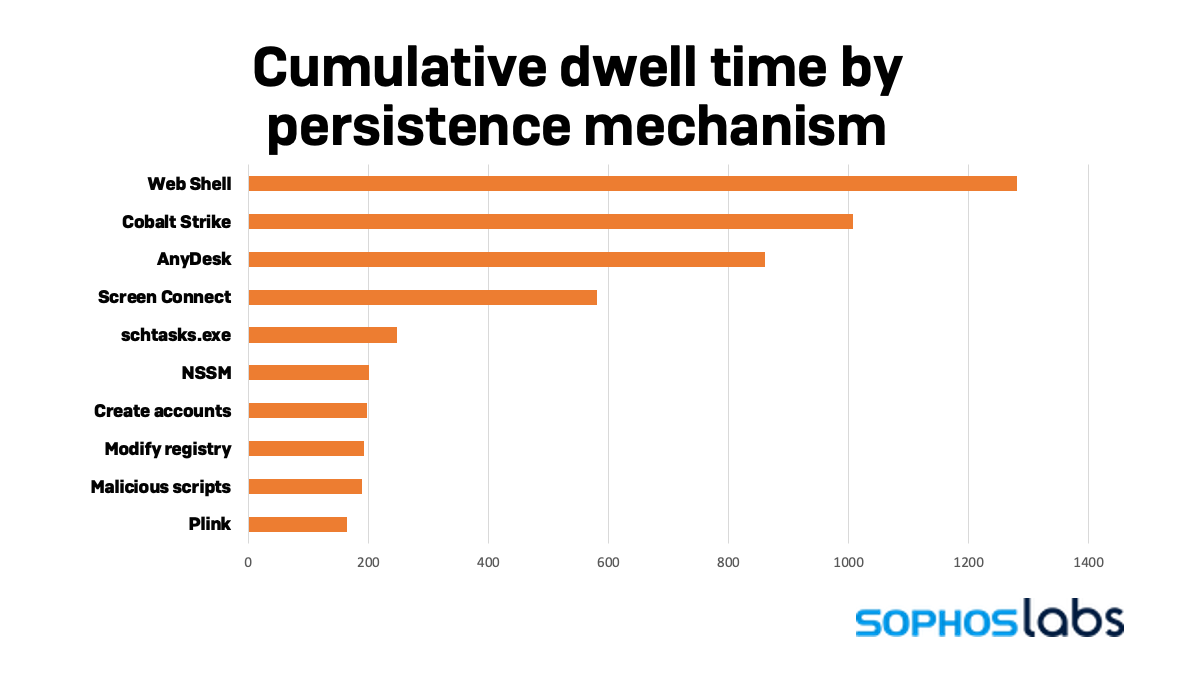

同じデータを別の角度から見ても、興味深い結果が得られます。攻撃のうち、ネットワークへの常駐化の手段として主に Web シェルを用いるものでは、攻撃者の累積滞留時間が有意に高い値を示しました。

常駐化の手段として主に Web シェルを使っていることが確認された 55 件の攻撃のうち、60% がランサムウェア攻撃、38% が特に明確な目的のない侵入、2% がクリプトマイナーを配信する攻撃でした。Web シェルを使用するランサムウェアグループとしては、今年も Conti が多数を占めており、攻撃に使用された Web シェルの約半数 (48%) が Conti によるものでした。Web シェルを使用するランサムウェアグループとしては、他に AvosLocker、Black KingDom、BlackByte、Cuba、DarkSide、DoppelPaymer、Entropy、GlobeImposter、Karma、LockBit、Quantum、Ragnar Locker、Ranzy などが挙げられます。

別の見方をすると、ネットワークへの侵入の 78% が Web シェルに依存しているのに対し、ランサムウェア攻撃の総数に対する Web シェル利用の割合は 37% に留まっています。この事実は、ランサムウェアグループがネットワークに常駐するために Web シェルを用いる必要はない一方、広範に拡散しており、悪用が容易な脆弱性には即座に飛びつく傾向があることを示唆しています。たとえば、ProxyShell を用いて標的のネットワークに Web シェルを埋め込む手法が公開されてから数日内に、Conti のアフィリエイトが同脆弱性を悪用するのが確認されています。

一方、大多数のセキュリティ侵害においては、Web シェルは長期間にわたって、被害者のネットワークへの確実かつ継続的なアクセスを確立するのに用いられています。これらの攻撃は、他の犯罪者に転売するためにアクセス権を収集している初期アクセスブローカー (IAB: Initial Access Broker) によって行われたものだと考えられています。IAB の目的は、被害者のネットワークに足場を固め、ランサムウェアのオペレーターなど、他の攻撃者にアクセス権を売却することです。最初の侵入から攻撃の発生までに何か月も間が空くこともあります。ProxyLogon や ProxyShell のような、広範に拡散しており、悪用が容易な脆弱性は、IAB にとって好都合なものです。攻撃に使われたアクセスのうち、どの程度が IAB から購入したもので、どの程度が最初から攻撃を意図して獲得されたものだったかは、今回のデータからは読み取れません。最初の侵害が発見されていなければ、ランサムウェア攻撃を受けていたであろう被害者の数も不明瞭です。

Web シェルを除外すると、滞留時間の平均値と中央値の両方がそれぞれ -20% および -33% と、明確に減少します。2021 年の全体での平均滞留時間は 42 日、中央値は 15 日でした。攻撃の種類から Web シェルを除外すると、平均滞留時間は 34 日に、中央値は 10 日に減少します。ステルス性を保ち、ネットワークに常駐するために Web シェルが用いられていることを考えると、この結果は当然です。

結論

CISA やその他の政府系セキュリティ機関が指摘している通り、ProxyLogon や ProxyShell バグは 2021 年に攻撃者によって広範に悪用されました。したがって、これらの脆弱性がデータの中でも際立っているのは当然です。

まだ確認されていない、ProxyLogon や ProxyShell を悪用した潜在的なデータ侵害はさらに多数存在すると考えられます。脆弱性にパッチを適用することで脆弱性を取り除くことはできますが、パッチを適用しても既存の Web シェルは削除されません。被害者のネットワークに埋め込まれた Web シェルは、アクセスが利用されたり、販売されたりするまで、潜伏している可能性があります。

ProxyLogon や ProxyShell は、広範に拡散し、悪用が容易な脆弱性です。この 2 つの脆弱性は、各組織が公開サービスを優先的にパッチするか、(パッチが自動で適用される) クラウドサービスに移行する必要があることを示す典型的な例です。サイバー犯罪者はこの種の脆弱性を素早く利用し、長期間にわたって常駐するので、攻撃を受けたとしても、数か月から数年間は被害が発覚しない可能性があります。

コメントを残す