** 本記事は、Move fast, unbreak things: About the Sophos Active Adversary Playbook 2022 の翻訳です。最新の情報は英語記事をご覧ください。**

本日、Sophos Active Adversary Playbook 2022 が発表されました。結局のところ、144のインシデントのいずれにおいても、企業、非営利団体、政府機関にとって、ある程度の潜在的なトラウマや損失が発生しています。しかし、攻撃者のテクニックが時間とともにどのように変化し、どのように新たな圧力をかけてくるのかを理解するためには、このような分析は非常に重要です。とはいえ、この分析で取り上げたインシデントから私たちが学んだことは確かです。

2021年にインシデントを解決することで学んだことで、私たちは今何を知っているのだろうか?プレイブック自体はこのブログ記事で読むことができるが、いくつか興味深い点を挙げます。

滞留時間延長の理由

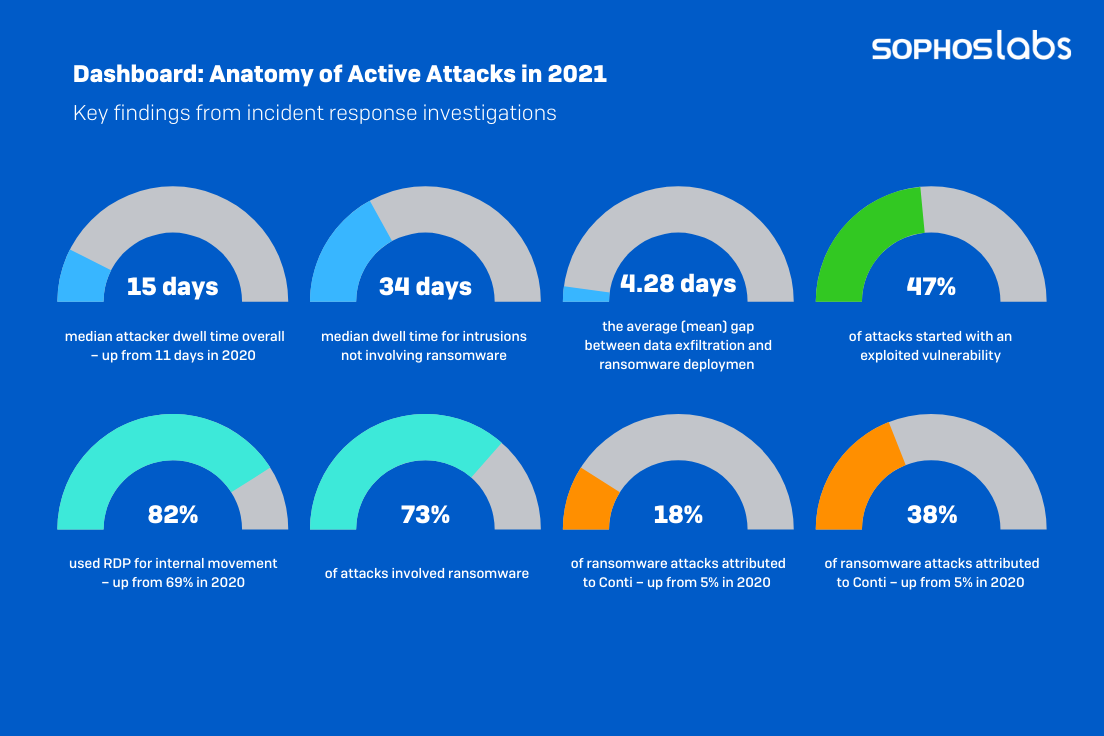

私たちの統計によると、Active Adversaryの滞留時間は36%増加し、中央値は2020年の11日から15日に増加しています。従業員数が250人以下の顧客は、平均して約51日間、望ましくない「ゲスト」を受け入れています。(ただし、さらに悪化している可能性は確かにあります。)私たちの分析によると、これは初期アクセスブローカー(IAB)の台頭による影響であり、彼らのビジネスモデルは、脆弱なシステムへのアクセスを取得し、他の犯罪者にとって潜在的な価値があるかどうかを判断するために、静かにアクセスを維持し、システムを探索し、そしてそのアクセスを顧客に販売することにかかっています。

Figure 1: 2021 年の攻撃(ソフォス「Active Adversary Playbook 2022」より

興味深いことに、ランサムウェアは滞留時間の数値に相殺的な影響を与える、あるいはそうあるべきです。 私たちの分析によると、ランサムウェア攻撃者の滞留時間は過去 1 年間で実際に減少しており、平均中央値 18 日から 11 日まで減少しています。とはいえ、調査対象のインシデントの 73% という憂鬱な出来事が依然としてランサムウェアによるものです (そしてそのうちの半分はランサムウェアによるものです)。 結果としてデータの漏洩につながるなど)、他の形式の不正行為も依然として存在しており、それらのほとんどはより長い滞留時間に依存しています。 上記の IAB に加えて、クリプトマイナーやより伝統的なデータ窃取攻撃者 (つまり、ランサムウェア コンポーネントを持たない攻撃者) はすべて、システム内に滞留することで利益を得ます。

攻撃タイプが相互に排他的ではないだけでなく、複数の感染と攻撃者をホストする侵害されたシステムが多数確認されたことを指摘しておく必要があります。 あるシステムでは、ランサムウェア ギャングが争奪戦を繰り広げていました。 もう 1 つは、2 つの異なるクリプトマイナーと並行してランサムウェアに感染していました。 これらの混沌とした遊び場は、IAB によってアクセスが仲介された可能性は低く、単に見つけた人に公開されていた可能性が高くなります。

プロキシ・ツインズの攻撃

そして、このすべての問題の根本原因は何だったのでしょうか? 私たちの分析では、それぞれ 2021 年 3 月と 4 月に発表された Microsoft Exchange の 2 つの脆弱性である ProxyLogon と ProxyShell に関連するインシデントの数が顕著であることが判明しました。これはそれほど驚くべきことではありませんでした。 CISA およびその他の組織は、2 つの脆弱性の広範な悪用を報告しています。 2022 年に向けて、私たちは、悪意のある攻撃者に永続的なアクセスを提供する「ステルス」感染がどれだけ存在するかを注意深く監視し、2022 年の滞留時間数をさらに高めることを目指しています。

もちろん、これに対抗する方法はパッチ適用です。可能な限り一貫性のある迅速なパッチ適用です。 パッチが適用されていない脆弱性は、2021 年における根本原因のほぼ半分 (47%) を占め、他の既知の根本原因よりも小さくなっています。 フィッシング、認証情報の漏洩、ダウンロードの汚染 (間違いなくユーザーの悪い行動の醜い三位一体) でさえ、追跡可能な根本原因の 15% 未満を占めています。 おそらく 2022 年は、おそらく、もしかしたら、エンド ユーザーがネットワーク セキュリティにとって最大の脅威ではないと情報セキュリティの専門家が判断する年になるでしょうか?

恐ろしいウェアーズと悪用されたツール

私たちの調査では、これら 144 のシステム上で 525 の異なるアーティファクトが動作していることが判明しました。その中には、209 の正規ツールまたは攻撃固有のツール、107 の Microsoft 固有のツールまたはバイナリ、および 209 のさまざまなツールとテクニックが含まれており、その中には特定のターゲット向けに高度に作成されたものもあります。

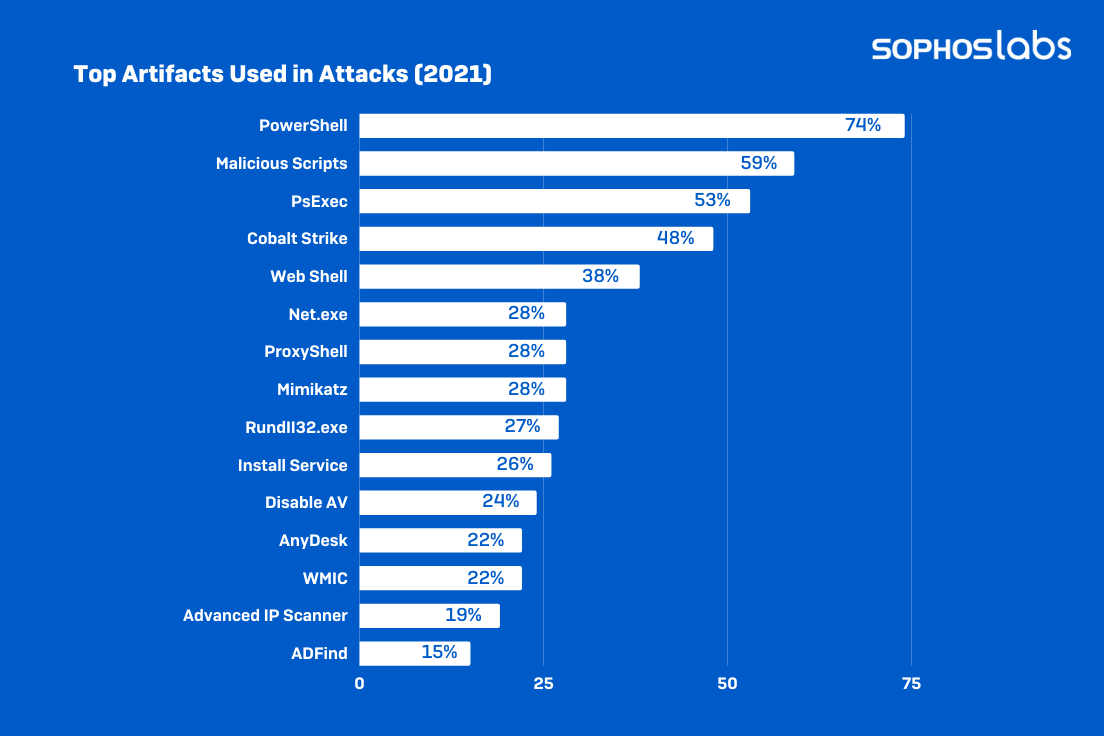

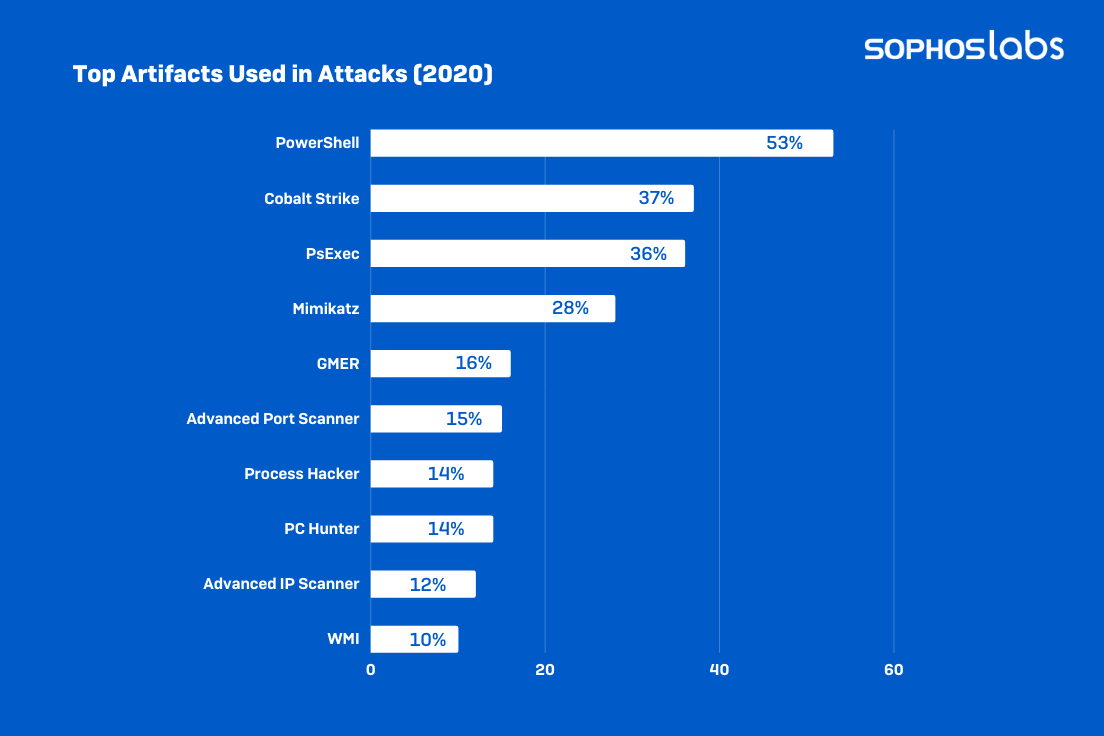

Figures 2 and 3: 2021 年と 2020 年の攻撃ツールの優先順位 (Sophos Active Adversary Playbook 2022 より)

今年もまた、攻撃者が使用した最も人気のあるツールはMicrosoft PowerShellで、これは完全に合法的なツールですが、それにもかかわらず、全攻撃の74%で導入されている。さらに驚いたのは、2021年の攻撃におけるリモート・デスクトップ・サービスの新たな位置づけです。攻撃におけるRDPの役割は2020年からほとんど減少していない(87%が90%から減少)ものの、RDPのみを内部アクセスや横移動に使用する攻撃の割合が82%と、わずか1年前の69%から顕著に急増しました。これは、ネットワーク上での異常な活動を探す防御者にとって、注目に値する変化です。一方、外部アクセスのための RDP は崖から転落しています。攻撃者が RDP を内部および外部アクセスの両方に使用した割合はわずか 12%で、外部アクセスのみに使用した攻撃者はわずか 1%でした。

PowerShell と RDP は繰り返しになりますが、正当なツールです。防御側にとっては、PowerShell を削除するだけではネットワークを救う方法ではないことをクライアントに説明しなければならないことが多すぎるように見えることがあります。 ツールを調べるより便利な方法は、依然として組み合わせであり、不正な動作を示す可能性のあるツールの使用パターンを特定することです。 私たちの分析では、ネットワークを監視している防御側の注意を引くべきいくつかの組み合わせにフラグを立てました。

- PowerShell + malicious non-PS scripts (2021年のケース64%)

- PowerShell + Cobalt Strike (56%)

- PowerShell + PS Exec (51%)

- PowerShell + malicious non-PS scripts + Cobalt Strike (42%)

- PowerShell + malicious non-PS scripts + PS Exec (38%)

- PowerShell + Cobalt Strike + PS Exec (33%)

- Cobalt Strike + Mimikatz (16%)

Sophos Active Adversary Playbook 2022は、米国、カナダ、英国、ドイツ、イタリア、スペイン、フランス、スイス、ベルギー、オランダ、オーストリア、アラブ首長国連邦、サウジアラビア、フィリピン、バハマ、アンゴラ、日本に所在する、幅広い業種のあらゆる規模の組織を対象とした2021年の144件のインシデントに基づいています。業種別では、製造業(17%)が最も多く、次いで小売業(14%)、ヘルスケア(13%)、IT(9%)、建設業(8%)、教育(6%)となっている。レポートの全文は こちらからご覧いただけます。

コメントを残す