** 本記事は、Malicious Word doc taps previously unknown Microsoft Office vulnerability の翻訳です。最新の情報は英語記事をご覧ください。**

更新情報 (2022-05-31):SophosLabs は、CVE-2022-30190 を攻撃する悪意のあるドキュメントとペイロードを静的および動的に検出し、その挙動を検出するエンドポイントプロテクションのシグネチャを更新しました。MSDT を無効にする Microsoft のガイダンスは以下の記事のリンクを参照してください。

先週末、複数のセキュリティ研究者が、これまで検出されていない Microsoft Office の脆弱性を利用した悪意のある

Microsoft Office Word ドキュメントが拡散していることを検出しました。この脆弱性によって、悪意のあるドキュメントから URL にアクセスされ、感染プロセスが開始されます。

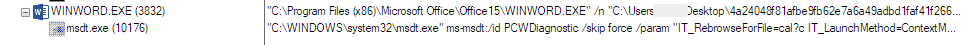

この感染プロセスでは、Windows のさまざまなトラブルシューティングパックを実行するために使用される Windows のユーティリティである msdt.exe が利用されます。悪意のあるドキュメントは、ユーザーが操作しなくても、msdt.exe を起動できます。また、Windows エクスプローラでドキュメントをプレビューするだけでも攻撃の実行が可能であるとされています (ただし RTF ファイルの場合のみ)。

研究者の Kevin Beaumont 氏は、この攻撃のプロセスについての優れた調査結果を発表しています。 同氏は、このゼロデイ脆弱性を Follina と命名しました (脆弱性識別番号 CVE-2022-30190)。また、研究者が過去数日間に発見 (一部は 3 月に発見) した他の悪意のあるドキュメントの例との関連についても明らかにしました。

マイクロソフトは、この脆弱性の影響を軽減する方法として、MSDT ユーティリティを一時的に無効にするガイダンスを公開しています。

エクスプロイトの仕組み

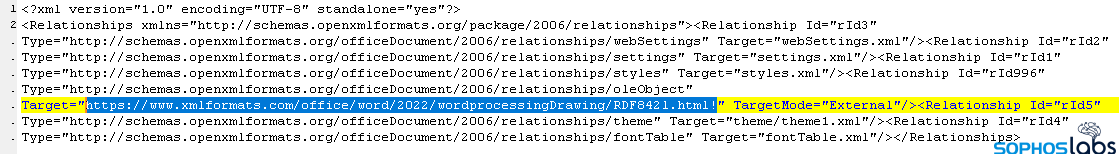

公表された悪意のある Word ドキュメントに含まれるスクリプトは、リモート URL から HTML ファイルを呼び出します。この攻撃者は、xmlformats[.]com というドメインを選択しましたが、その理由は、ほとんどの Word ドキュメントで使用されている正規の openxmlformats.org ドメインと文字列が非常に似ているためだと考えられます。 この HTML ファイルには、 6324 バイトのジャンクコード (1 列 100 文字のアルファベットの‘A’が 61 行) が含まれ、その後にペイロードをダウンロードし実行するためスクリプトが続きます。このスクリプトはある程度難読化されています。

この HTML ファイルには、 6324 バイトのジャンクコード (1 列 100 文字のアルファベットの‘A’が 61 行) が含まれ、その後にペイロードをダウンロードし実行するためスクリプトが続きます。このスクリプトはある程度難読化されています。

ソフォスの研究者によると、公表された攻撃チェーンの全貌はまだ完全には把握しきれていませんが、使用しているデバイスを保護するための対策を以下に示します。

ソフォスの研究者によると、公表された攻撃チェーンの全貌はまだ完全には把握しきれていませんが、使用しているデバイスを保護するための対策を以下に示します。

検出とガイダンス

メールによって悪意のある Word ドキュメントを受信する可能性があるため、ソフォス製品は、添付ファイルがメールに埋め込まれている場合、CXmail/OleDl-AG という検出名で検出します。さらに、悪意のあるドキュメントの既知の亜種 (およびドキュメントがアクセスする HTML ファイル) を、Troj/DocDl-AGDX として検出します。ソフォスの挙動検出担当チームは、さらに保護を強化するため、 最新の情報に現在ソフォスの検出ルール Exec_39a を更新しました。ソフォスのチームはこの攻撃を監視しているときに、新しい検体を生成するいくつかの悪意のあるドキュメントを作成するスクリプトを特定しました。

ソフォスは継続してこの攻撃のその他の検体や新しいエクスプロイトを監視し、数日中にこの脆弱性に関する詳細な情報を公開します。

謝辞

SophosLabs は、Follina の追跡と対策のために社内の情報を統括した Richard Cohen、Gabor Szappanos、Ronny Tijink、および Michael Wood に感謝します。また、同脆弱性の危険性を共有してくれた研究者の皆様にも感謝します。

コメントを残す