** 本記事は、Russia-Ukraine war: related cyberattack developments の翻訳です。最新の情報は英語記事をご覧ください。**

2022 年 2 月 22 日、ソフォスは紛争時や地政学的緊張が高まっていた時期にロシアが行ってきたサイバー攻撃の歴史について考察する記事を掲載しました。この関連記事では、ロシアとウクライナの戦争に関連して現在進行している事象を追跡しています。ニュースの一部は、避けようのない「戦争の霧」によって不透明になってしまうため、責任の所在の特定や事実確認が難しくなります。また、戦場からニュースが人々に届くまでに時間がかかることがあります。本記事の内容は、発表時点でのソフォスの最善の理解に基づいています。

[更新 (2022-03-24)]:3 月 21 日 (月) にホワイトハウスがロシアからのサイバー攻撃が増加する可能性について警告したことを受けて、さまざまな憶測が飛び交っています。この勧告はスキャン活動の増加に基づいて発表されたもので、大まかに言うと、企業・組織に対して「狙いやすい標的になるな」と警告しています。攻撃者によるスキャンは日和見的な活動です。したがって、パッチの適用や多要素認証の導入など、推奨されている対策を講じることで、攻撃者に狙われにくくなります。

ホワイトハウスのブリーフィングから数時間後の 3 月 22 日 (火)、英国サイバーセキュリティセンター (NCSC) は、米国が呼びかけたサイバーセキュリティの予防措置強化への支持を表明しました。あなた自身も、ロシア連邦の敵対国とみなされる国で事業展開をされているのであれば、この勧告に耳を傾けるべきでしょう。

また 3 月 22 日には、ロシアとベラルーシのユーザーに被害を与えるよう設計された別の NPM パッケージを受けて、ロシアのサイバーセキュリティ機関である NKTsKI はロシアの開発者に対し、ウクライナ侵攻前に作成されたローカルのソフトウェアリポジトリのみを使用し、さらなる妨害工作がなされていないか慎重にチェックするように、という勧告を発表しています。自身の管理下にないソフトウェアリポジトリからのアップデートを盲目的に受け入れている人にとっては、悪くないアドバイスです。

また、ロシアの食肉加工大手 Miratorg の傘下にある 18 社がランサムウェアに感染したが、身代金は要求されなかったという未確認情報もあります。これも、Miratorg が声明で推測しているように、自警団またはハクティビストの活動である可能性が高いようです。同社は食品の配送には影響しないとしており、戦争の遂行に影響を与えることはなさそうです。

[更新 (2022-03-22)]: 3 月 16 日 (水)、ヒラリー・クリントン 氏がこの争いに加わりました。MSNBC のインタビューでクリントン氏は、ロシアに対して「サイバー攻撃」を仕掛けることを Anonymous に促しました。その他にも、攻撃者たちがロシアの石油パイプライン会社 Transneft に侵入し、79 ギガバイトを超える電子メールを盗み出し、専門リークサイトである DDoSecrets に提供したとされています。このような行為は、サイバー空間における緊張を高めるものです。

国際的な衛星インターネットプロバイダー Viasat に対する攻撃についてソフォスがお伝えした後、CISA は 3 月 18 日に勧告を発表し、衛星インターネットオペレーターと顧客に対して、セキュリティ設定を見直し、デバイスへの管理者アクセスをロックするよう推奨しています。

最後に、3 月 21 日 (月)、米国のバイデン大統領とホワイトハウスのサイバーセキュリティアドバイザー Ann Neuberger 氏が声明を発表しました。この声明では、米国情報機関がロシアの活動を確認したところ、地上戦が膠着状態になった場合、ロシアへの厳しい制裁措置に対抗して西側諸国の企業に対する報復へと焦点が移る可能性がある、と勧告しています。脅威は漠然としているかもしれませんが、このメッセージは明確です。私たちは防御を強化し、成功した場合にサプライチェーンと経済をさらなる混乱に陥れる可能性のある攻撃に備える必要があります。

[更新 (2022-03-17)]: 3月15日 (火)、Vice の Joseph Cox 氏は、ロシア軍に電話を転送したり、ウクライナ軍に降伏を促す SMS テキストメッセージを送信したりして、ロシア軍に技術的支援を行っていたとされる内部脅威者をウクライナが拘束したと報じました。

先週末の情報の続報として、Reuters の Raphael Satter 氏は、ウクライナのサイバーセキュリティ担当者が、侵攻開始時の Viasat 衛星障害は「戦争の始まりにおける深刻な通信の損失」であったと声明で明らかにしたと報じています。

3 月 16 日 (水)、ウクライナの新聞 Ukrainska Pravda は、チェチェン共和国のカディロフ大統領が主張するようにウクライナ国内にいるかどうかを確認するためのソーシャルエンジニアリング (フィッシング) を実行し、成功しました。同紙はカディロフ大統領に対し、「レビュー用に記事の原稿を共有したい」という Telegram のメッセージをリンクを付けて送信しました。大統領がリンクをクリックして文書を開いたタイミングで、同紙は大統領の IP アドレスを記録し、実際にはウクライナではなく、グロズヌイにいることを確認しました。

戦争を支援するための攻撃は今もネット上で起きていますが、そのほとんどはウクライナ国内にとどまっています。ウクライナ国家特殊通信・情報保護局は声明を発表し、攻撃は衰えておらず、これまでに 3,000 回以上の DDoS 攻撃を切り抜け、ピーク時には 1 日で 275 回の DDoS 攻撃があったと述べています。最悪の攻撃ではピーク時に 100 Gbps を超えていました。

最後に、Node.js のパッケージリポジトリである NPM のサプライチェーン攻撃が発生しているようです。ロシアとベラルーシで悪意ある動作をするようにコードが更新されています。その後、実行されるすべてのコンピュータのデスクトップに反戦メッセージと、歌詞と YouTube 動画へのリンクを残すようにコードがさらに変更されました。この影響を受けるコンポーネントは、週に 100 万回以上ダウンロードされているため、更新されたコンポーネントをインストールする前にセキュリティレビューを行わないアプリケーションにおいて、大規模な問題が発生する可能性があります。残念ながら、このような行為が原因で、ソフトウェアパッケージの更新が速やかに行われず、何百万人もの人々のセキュリティが低下する可能性があります。

[更新 (2022-03-15)]: 3 月 7 日から、中欧と東欧における Viasat の衛星サービスの障害について、より多くの情報を目にするようになりました (3 月 6 日のセクションを参照)。衛星ダウンリンクに使用されている特定ブランドのモデムのファームウェアが破損していたか、無効にする管理コマンドが送りこまれたと推測する 2 つのレポートが発表されました。3 月 11 日 (金)、Viasat がファームウェア説を確認し、米国 NSA、フランス ANSSI、ウクライナ情報機関がこの攻撃を調査している、と Reuters が報じました。

3 月 12 日 (土)、CNN は、ロシア政府が Twitter、Facebook、Instagram などの人気ソーシャルメディアサービスを禁止し始めて以来、ロシア発の VPN ソフトウェアのダウンロードが劇的に増加していると報じました。Signal などのセキュアなメッセージングアプリケーションや Tor ブラウザの使用についても、同様の報告がなされています。多くの Tor ユーザーはブロッキングを回避するために、Snowflake と呼ばれるテクノロジーを利用しています。Snowflake の作者は、ロシアや他のインターネット検閲国家におけるブロックを回避するために、プロキシとして参加することを奨励しています。

Kim Zetter 氏は 3 月 12 日に Politico で発表した素晴らしい記事の中で、この戦争に関連する国家的攻撃がエスカレートするリスクについて、数多くの元米国政府のハッカーや関係者にインタビューしています。紛争地域以外では、どちらの側についても攻撃への関与を特定できるとは考えるべきではない、というのが確かな情報に基づいた彼らの結論で、私の結論も同様です。それ以上に懸念されているのが、「サイバー戦争の不透明さ」が原因で、民間のハクティビストや自警団による活動が米国なのかロシアなのか、あるいは別の誰かなのかを見分けることが難しくなり、エスカレートする可能性があるということです。

予想通り、ハクティビストとされるグループの攻撃が、さらなる混乱と緊張を引き起こし始めています。Die Welt 紙は 3 月 13 日 (日)、ロシアの石油大手Rosneft のドイツ法人がアクセス不能に陥り、一部業務に支障が出たと報じました。ドイツの冬季の暖房に欠かせない重要なインフラである Rosneft で障害が発生したことは、BSI (ドイツの情報セキュリティ庁) にとって受け入れ難いことです。

3 月 14 日 (月) には、ウクライナに対する 2 つの新たなマルウェア攻撃が発見されました。どちらも今のところ攻撃元は特定されていませんが、ロシアの目標達成を支援するものです。Bleeping Computer は、Cobalt Strike ビーコンと、情報窃盗マルウェアとダウンローダーであると思われる追加マルウェアを配信するフィッシング攻撃についての記事を公開しました。ESET は、CaddyWiper と呼ばれる別のワイパー型マルウェアを発見しましたが、このマルウェアの配布は非常に限定的であるようです。これまでのワイパーとは似て非なるものでしたが、前回のワイパーとは類似点があり、グループポリシーオブジェクト (GPO) を使用して展開され、標的ネットワーク内で攻撃者の足場を確保しようとするものでした。

また、週末から 3 月 14 日にかけて、HackerOne などの一部のバグバウンティ (報奨金) プログラムが、ウクライナの参加者に対する支払いを制限しているとの報告がありました。Tech Crunch の Zack Whittaker 氏は HackerOne の CTO である Alex Rice 氏から、問題を整理しているところであり、東部の分離主義者の州に対する制裁が原因であり、他のウクライナのハッカーには払い戻しを行うという声明を得ました。制裁は見かけによらず、適用が難しいことがわかりました。

[更新 (2022-03-11)]: Reuters の Raphael Satter 氏 (@razhael) は、ウクライナのサイバー関連のニュースを伝え続けている人物です。3 月 9 日には、ウクライナのデータセンターがサービスを提供し続けるために国外に移転すると報じています。同様の計画は、ロシアによる DDoS 攻撃 (本記事で前述) の際にエストニアでも実施されました。エストニアのケースは Web サイト関連のものが主でしたが、Satter 氏の報告は、総じて政府データのセキュリティに関心を寄せているようです。

ウクライナの副首相が「IT軍」の結成を呼びかけたことで、多くの人が先頭に協力すべく「ハッキングツール」の入手に奔走したようです。しかし、Cisco の Talos グループが発見したように、何者かが情報窃取マルウェアをインストールして、このツールのダウンロードに細工をしていました。当初の分析では、メッセンジャーアプリ Telegram のチャットグループを通じて配布されたトロイの木馬ツールは、パスワード、Cookie、暗号通貨ウォレットを盗むとされています。

また、サイバー紛争の専門家である Forbes 誌のジャーナリスト Thomas Brewster 氏は、ロシア政府のインターネット検閲機関 Roskomnadzor でデータ流出が発生した疑いについて報じています。これが事実であれば、どのような種類の情報がロシアメディアから削除されているかをロシア国民に知らせるのに役立つかもしれません。

ロシア連邦による GPS 信号の妨害 (リンク先: フィンランド語) を受けて、3 月 8 日から少なくとも 3 月 16 日まで、ロシアとの国境近くの都市へのフィンランドのフライトがキャンセルされました。フィンランドは民間航空の安全のため適切な対応をしましたが、これは戦争に参加していない国の安全を脅かしかねない事態です。

また、Brewster 氏によると、ウクライナのインターネットプロバイダー Triolan は、侵攻が始まって以来、繰り返しハッキングを受けています。最初の攻撃は 2 月 24 日の侵攻と同時に行われ、3 月 9 日の攻撃では、ルーターなどのインフラストラクチャが工場出荷時の状態にリセットされました。攻撃を受けているウクライナの地域にアクセスするのは物理的に危険なため、リモートで設定できない機器もあり、しばらくはオフラインのままとなる可能性があります。このインシデントは、紛争が激化している時期にサイバー活動によって「戦争の不透明さ」がもたらされることを思い起こさせる出来事です。通信が途絶し、より緊急性の高い報道が優先されるため、実際にインシデントが発生してから数日、数週間経って初めて詳細が報道されることが少なくありません。

[更新 (2022-03-08)]: 3 月 8 日 (火) は国際女性デーでした。Tarah Wheeler 氏 (@tarah) のツイートによると、ベラルーシの鉄道システムに対するハクティビストの活動が、ウクライナ戦線に向かうロシア軍に混乱と遅延をもたらしたようです。(サイバーセキュリティ業界において同氏は重要な活動をしており、フォローする価値は十分にあります。)

また、ロシアのセキュア通信技術「Era」は、3G/4G 携帯電話ネットワークに依存しているようですが、侵攻中にこのネットワークが使用不能に陥ったかセキュリティ侵害を受けたかしたため、偵察されることなく安全に通信することができなくなったとのことです。セキュア通信はただでさえ難しく、最新技術に過度に依存していればなおさらです。

Reuters によると、EU の通信担当大臣がフランスのヌヴェールで会合を開き、サイバー攻撃によって障害が発生した組織を支援するためのサイバーセキュリティ緊急対応基金の創設を協議しました。そのきっかけじゃ、本記事でお伝えしたウクライナでのワイパー攻撃だったようです。

また、ランサムウェア攻撃者たちがウクライナでの戦争を原因とするサプライチェーンの遅延/問題を経験しているという報告もありました。Brett Callow 氏の言う通り、短期的には、Conti リーク事件後の組織再編や、インターネット接続の中断、ロシアに対する制裁などにより、一時的な猶予を経験することになるかもしれません。

[更新 (2022-03-06)]: ウクライナ戦争のサイバー空間では、静かな時間が続いていました。しかし、3 月 5 日から 3 月 6 日の週末にかけて、2 つの重要な出来事がありました。

まず、2 月 24 日から、中欧と東欧で Viasat の衛星インターネットサービスが中断・停止し始めました。3 月 5 日 (土)、ドイツのシュピーゲル誌の記事は、サービス停止の原因が不正なファームウェアアップデートであり、ダウンリンクのモデムが「ブリック」され (操作不能な状態にされ)、影響を受けるユニットを交換しない限り恒久的に使用できなくなったという疑惑を裏付けるものでした (リンク先: ドイツ語)。

これは重要な発見でした。ウクライナ人だけでなくウクライナ軍もこのサービスをインターネットアクセスに使用しているとされていることから、ロシアの保安当局による攻撃であると考えられます。さらに、この問題によってドイツ国内の数千基の風車との通信がダウンしたため、管理していたエネルギー会社は直接制御できなくなってしまいました。

何が問題か? それは、サイバー攻撃の実行者を特定することです。平時であっても攻撃者の特定は困難であり、証拠がすべて集まる前に、誤った結論を導き出すのは簡単なことです。ドイツの保安当局は、今回のインシデントが戦争に関連していると確信しているようですが、それが妥当だと判断されたとしても、対応措置を検討するのに十分な確固たる証拠とは言えません。サイバー紛争は、従来の作戦よりも「戦争の不透明さ」の影響を遥かに受けます。もしこれがロシアによる意図的な攻撃であれば、この戦争が始まって以来、大きな巻き添え被害を被った初めてのケースとなります。

3 月 6 日 (日)、ハッカー集団 Anonymous がロシアのテレビ局数社をハッキングし、その動画配信サービスを通じて、侵攻したロシア軍による住宅地への砲撃などの戦争の映像を流したと主張しました。Anonymous はこれを「証拠」として投稿しましたが、現時点では確認されていません。この行動の目的は、この戦争がどのように遂行されているかをロシア国民に知らせることにあったようです。

[更新 (2022-03-03)]: 3 月 3 日 (木)、地上戦はともかく、サイバー空間では減速が続いていました。自警団の活動では、@TrickbotLeaks という新しい Twitter アカウントが出現し、犯罪グループ Trickbot、Conti、Mazo、Diavol、Ryuk、Wizard Spiders のメンバーとされる個人の情報をドキシングし続けました。この活動のほとんどは、その週にリークされた Conti の情報に起因していると思われます。Vitali Kremez 氏は、自身のフィードで興味深い分析をしています。

Brian Krebs 氏は、この活動は、事態が悪化しないうちにロシアから脱出しようと話していたサイバー犯罪者に問題をもたらすかもしれないと指摘しています。確かに、ユーロポール (欧州刑事警察機構) が突然、起訴や逮捕状を求める理由を得たのであれば、当局の手を逃れるのは難しいかもしれません。

さらに、ウクライナ南部のロシア統治下の自治体や地方政府の Web サイトが乗っ取られたりハッキングされたりして、ゼレンスキー政権がロシア軍に降伏したかのようなフェイクニュースが表示されるようになりました。これにはウクライナの保安庁が対抗しましたた。

[更新 (2022-03-02)]: 3 月 2 日 (水)、サイバー空間は落ち着ついたものの、それは必ずしも活動が鈍化したことを意味するものではありません。地上戦の影響で通信障害が悪化したため、ウクライナ国内で何が起きているのかの把握に時間を要しました。

英国のサイバーセキュリティセンター (NCSC) の元最高責任者である Ciaran Martin 氏は、これまでのウクライナのサイバーセキュリティの状況について詳細な分析を発表し、現在の状況に至った経緯と今後の展開について自身の見解を説明しています。この記事をぜひお読みください。

Conti グループは、既存の仮想インフラストラクチャを削除し、別の場所で再出発したとされています。このハッキング集団の活動が再び活発化するかどうかは現時点では不明です。マザーグースの歌『ハンプティダンプティ』が頭をよぎります。

また、流出した Conti のチャットログから、同グループが Internet Explorer 11 のゼロデイ脆弱性を購入し、2020 年末の攻撃に利用していたことが判明しました。これは、Conti グループが不正に得た利益で高価なゼロデイエクスプロイトを独占的に入手し、さらなる犯罪を行おうとしていることを示す、初めての証拠と言えるかもしれません。

[更新 (2022-03-01)]: 3 月 1 日 (火)、ウクライナの研究者による Conti へのハッキングの影響は続き、Conti のほぼすべての内部通信、ソースコード、オペレーションに関する情報と計画が含まれたダンプが新たに公開されました。公開された情報が整理され、その重要性が判明するまでには時間がかかると思われますが、大規模なランサムウェア集団の運用方法を最もよく知ることができる内部情報を入手することができました。

Twitter で「TheRedBanditsRU」を名乗るランサムウェアグループは、「We do not respect Putin as #leader of #Russia (我々はプーチンをロシアのリーダーとしては敬意を払わない)」として、この戦争とは距離を置く声明をツイートしました。このグループは、ウクライナの民間人を攻撃していないと主張して、ウクライナ政府は引き続き標的とする可能性を示唆しています。

親ウクライナのハッキンググループ「NB65」が、ロシアの軍事衛星を制御するサーバーを停止させたと報じられました。これは未確認の情報ですが、事実であれば、プーチンの計画を監視する西側のスパイを妨害している可能性もあります。これもまた、自警団は多くの場合役に立つことはなく、お荷物になることを示すものです。

ロシアの通信社 Pravda は、戦争に関与しているロシア軍 12 万人の詳細情報とされるリストがハッキングされたものを入手しました。この情報はまさしく「ドキシング」であると思われますが、どの程度古い情報なのか、また、現在紛争に積極的に関与している人々のリストであるのかどうかは不明です。

また、Proofpoint は、NATO 職員を標的としたフィッシングが増加していることを示す調査結果を公開しました。このことからもわかるように、今回のような紛争時には、この種のセキュリティ侵害の試みが増加することを予期しておく必要があります。

[更新 (2022-02-28)]: 2 月 28 日 (月) もまた、サイバー攻撃に関しは混乱に満ちた複雑で忙しい一日でした。新たな情報漏洩が伝えられ、派閥はどちらの側につくかを選択しました。ウクライナを支持するハクティビストたちは、電気自動車充電ステーションをハッキングし、プーチン大統領に対する攻撃的なメッセージを表示させました。

ウクライナのある研究者は、ランサムウェアグループ「Conti」の内部通信を公に流出させました。このグループの主なビットコインウォレットには、過去 2 年間で 20 億ドル以上の入金があったこと、そして、他の攻撃グループに比べて忠誠心がはるかに低いことが分かっています。

朗報もありました。これまでのところ、ロシアはウクライナの公共サービスの破壊や混乱を目的としたサイバー攻撃は行っていません。マルウェアやサイバー破壊は最小限にとどまっています。しかし、私たちは現状に甘んじるべきではありません。この状況が終息し、オンライン攻撃のリスクが低下することはなさそうです。

[更新 (2022-02-26 & 2022-02-27)]: 2 月 26 日と 27 日の週末には、さまざまな出来事がありました。

2 月 26 日 (土) の午後、ウクライナの副首相でデジタル変革担当大臣の Mykhallo Federov 氏が下記のツイートを投稿して、ロシアがウクライナに対して行ったとされるハッキング攻撃への報復としてウクライナが行うロシア資産に対する攻撃を支援するよう、サイバースキルを持つ人々に仮想 IT 軍への参加を要請しました。あるメッセージプラットフォームでの「IT 軍」の投稿には、攻撃対象となる 31 のターゲットのリストが含まれていました。

ウクライナを支援したい人は多いとは思いますが、このような方法での支援はするべきではありません。直接的に国家のために働いている人でない限り、重大な犯罪を犯す可能性が高いためです。

さらに、ウクライナとルーマニアの国境にいるサイバーセキュリティの研究者からの報告によると、ウクライナの国境管理システムが、避難する人々の出国を妨害するワイパーマルウェアによる攻撃を受けました。

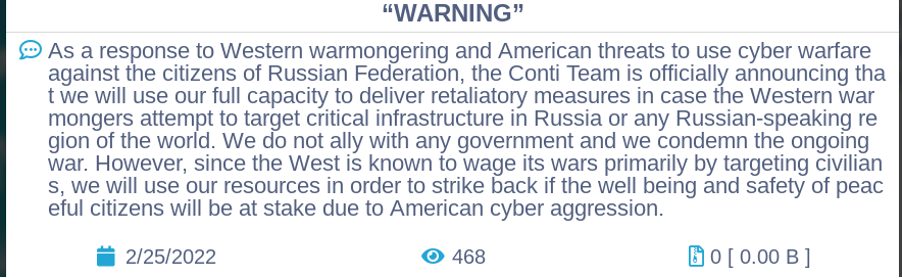

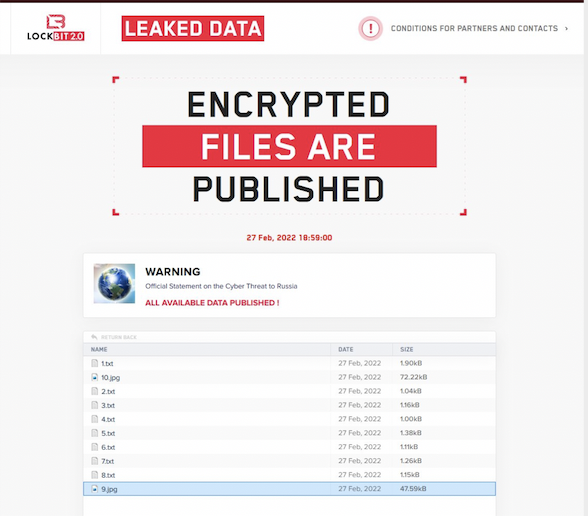

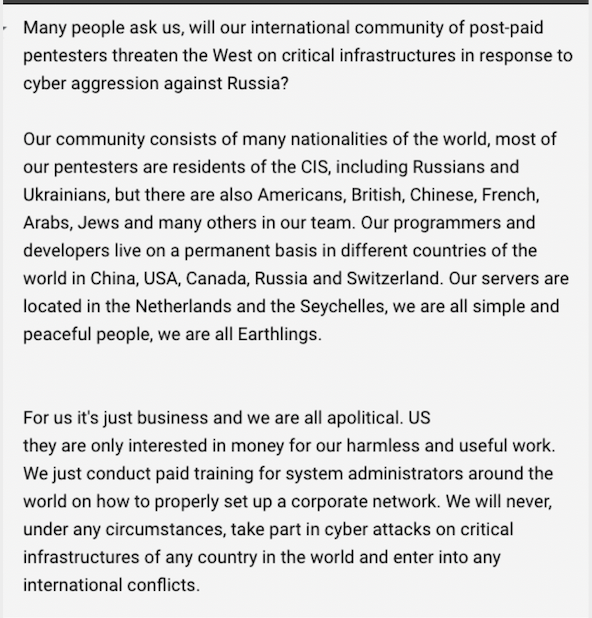

また、別のランサムウェア集団が、この紛争に関する公式声明を発表しました。Lockbit 2.0 は、どの国の重要インフラも決して攻撃しないし、どちらの側にもつかないとするメッセージをダークウェブに投稿しています。自分たちは「料金前払い制のペネトレーションテスター」グループにすぎず、単にビジネスのためにやっているのであり、「我々は企業ネットワークを適切に設定する方法について、世界中のシステム管理者に有償トレーニングを提供しているだけ」だと述べています。

この声明は、地球の JPEG 画像 2 枚とともに 8 か国語で投稿されていました。

[更新 (2022-02-25)]: 2022 年 2 月 25 日までに、紛争は純粋なサイバー攻撃から地上戦へと移行しました。そして現在、紛争地域外でさらなる混乱と影響を引き起こす可能性のある非国家主体による活動が確認されています。

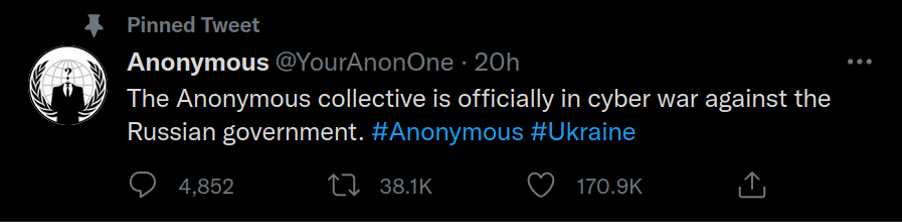

最初に、ハッカー集団「Anonymous」の Twitter アカウントが、ロシア政府に対して「サイバー戦争」を宣言しました。

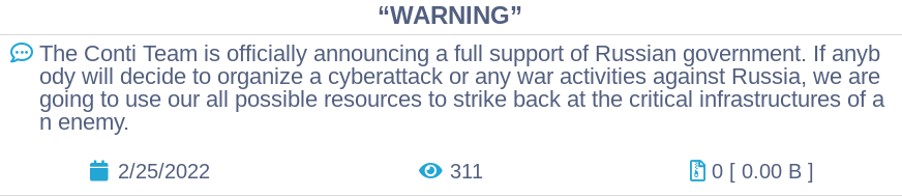

その数時間後、広く拡散しているランサムウェアグループの Conti が、「ロシア政府を全面的に支持する」と宣言するメッセージをダークウェブに投稿しました。

どちらの宣言も、この紛争に関与しているかどうかに関係なく、すべての人にとってリスクを増大させものです。どちらの側であっても、自警団による攻撃は戦争をますます不透明なものにし、あらゆる人に混乱と疑念をもたらします。今後、ロシアに拠点を置く他の犯罪グループが、ウクライナの同盟国に対して攻撃を強化する可能性は高いと言えます。

2 月 25 日 20:00 (UTC) までに、Conti は、米国政府への敵対心があふれ出ていた前述の声明を削除しています。新しい声明ではトーンが少し下がっており、米国のサイバー攻撃に対してのみ「反撃」する可能性を示唆しています。

CoomingProject の名前で活動している別のグループも、「皆さん、こんにちは。これは、ロシアに対してサイバー攻撃や行為があった場合、我々はロシア政府を支援するというメッセージです。」という同様の文章を投稿したと言われています。 このグループのサイトは現在オフラインになっており、この投稿は確認できませんでした。

[更新 (2022-02-24)]: CNN によると、現地時間 2022 年 2 月 24 日 02:00 にウクライナ内閣および外務、インフラストラクチャ、教育などの省庁の Web サイトがアクセス不能になりました。現地時間 2022 年 2 月 24 日 06:00 には、正常に動作しているようです。

[更新 (2022-02-23)]: 2022 年 2 月 23 日 16:00 頃 (ウクライナ現地時間)、ウクライナの外務省、国防省、内務省、内閣、ウクライナ保安庁に対し、DDoS 攻撃が相次いで実行されました。この障害は約 2 時間続きました。攻撃者は今のところ特定されていません。ESET と Symantec は、現地時間 17:00 頃に新たなブートセクターワイパーが展開されたことを報告していますが、これはまさにこの DDoS 攻撃の真っ最中での出来事でした。金融やウクライナ政府の請負業者と関連のある企業数社が影響を受けたようです。Symantec の報告によると、ウクライナ企業のリモートオフィスと思われるラトビアとリトアニアの PC にも影響が及んでいます。

コメントを残す