** 本記事は、Log4Shell: How the Attackers’ Faces Have Changed Over Time の翻訳です。最新の情報は英語記事をご覧ください。**

ソフォスは 2022 年 1 月 24 日、Sophos Firewall の複数のユーザー企業による観測結果にもとづいて、Apache Log4J ソフトウェアの脆弱性 Log4Shell のスキャンと攻撃の 実態に関する記事を公開しました。

この記事に対して、Twitter のフォロワーである @DrewHjelm から、ホスティングプロバイダーと不審なホスト間のスキャンの分布について問い合わせがありました。非常に鋭い質問だったので、Drew の質問に答えるために情報を整理することにしました。

使用したデータは、ソフォスのテレメトリに参加しているユーザー企業を基にしたサンプルであり、この数値は時間の経過とともに変化する可能性がありますが、非常に有用なデータであることに変わりはありません。パーセンテージを使用して、攻撃の試行とスキャンのソースの自律システム番号 (ASN) を調べました。2021 年 12 月と 2022 年 1 月の両方のデータセットは、詳細を説明するのに十分な大きさでした。

特に 2 つの週を中心に調べました。最初のデータセットは 2021 年 12 月 17 日から 2021 年 12 月 23 日までで、攻撃のピークであるバグ発見後の数週間に誰がスキャンしていたかを調べています。2 つ目のデータセットは約 1 か月後の 2022 年 1 月 19 日から 2022 年 1 月 25 日までで、私がこの調査を始めたときに手元にあった最新のデータです。

このトラフィックを誰が生み出しているのかについて、さまざまな憶測が飛び交っています。Apache Log4J というソフトウェアツールは非常に多くの製品やサービスに広く導入されているため、犯罪者や国家的な支援を受ける攻撃者が、このツールをインストールしている組織内に攻撃拠点を確保するチャンスを見逃すはずはありません。セキュリティ研究者もまた、攻撃者が成功するリスクを評価し、脆弱性のパッチ適用の進捗を監視するために、大量にスキャンを行っています。

また、Mirai などのボットネットによる、VMware Horizon や IoT デバイスを標的としたより大規模な自動化攻撃も限定的に確認されています。セキュリティ研究者の Vesselin Bontchev 博士は、ソフォスの Twitter 投稿に反応し、博士自身はネットワークを攻撃するスキャナーやボットネットを主に観察していると述べました。

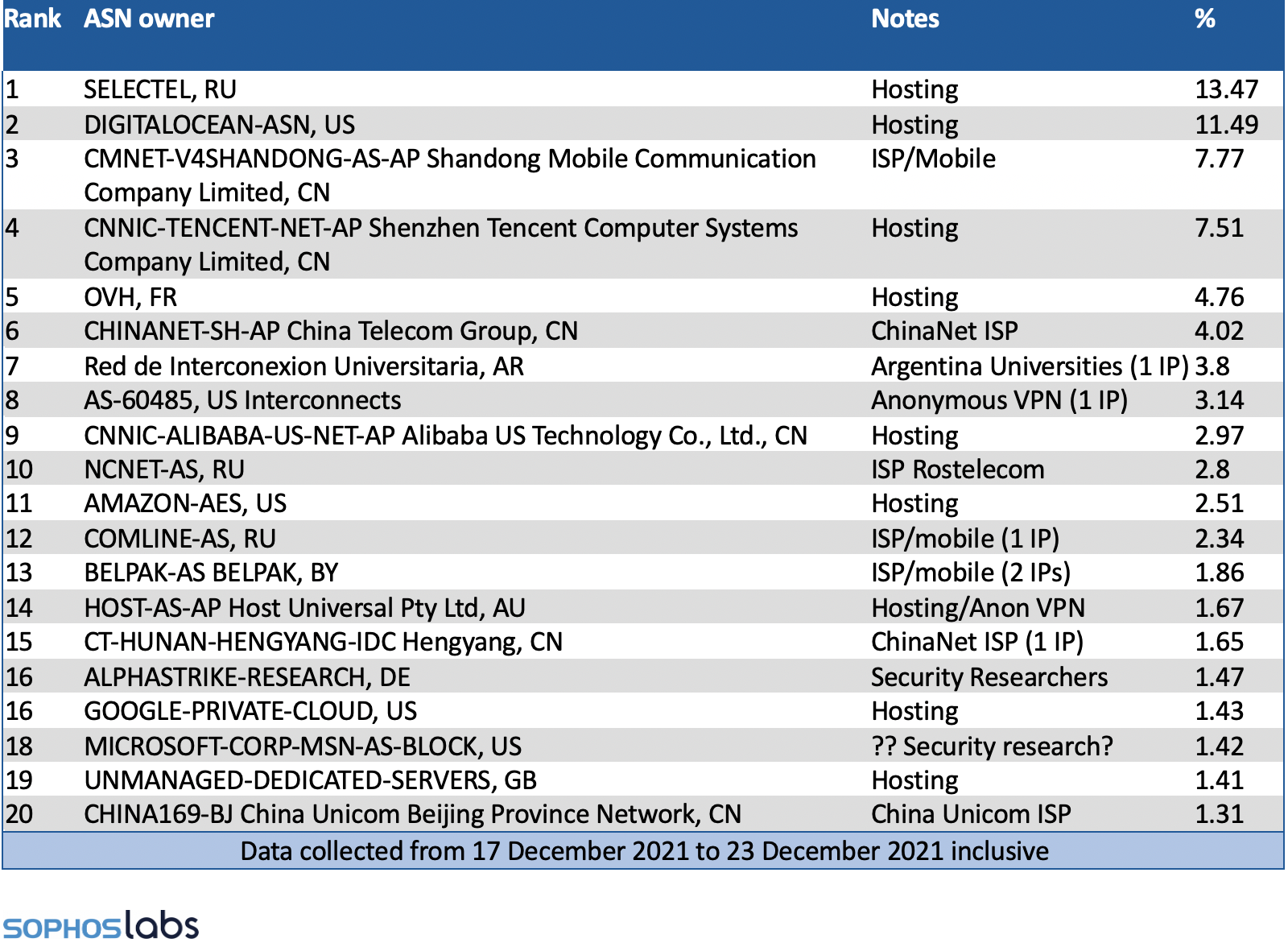

2021 年 12 月のスキャンソース

では、データの中身はどうなっているのでしょうか。12 月の攻撃がピークだった週には、テレメトリを共有する限られた数のファイアウォールにて、7 日間で 234 の一意な ASN から発信された、1,497 個の一意な IP アドレスがスキャンされ攻撃されていることが確認されました。生成されたトラフィックの割合によって、上位 20 の ASN が表に記されています。このデータセットにはロングテール現象が顕著に出ており、一つ一つの割合は小さく見えますが、合計すると無視できないボリュームになっています。

ごく少数の例外を除き、上位 20 社のほとんどがホスティングサービス、VPS、またはクラウドプロバイダーです。私の経験上、これはぺネトレーションテスト担当者、サイバー犯罪者、国家的な支援を受ける攻撃者が混在していることを表しています。残りの数件は、セキュリティ研究者や匿名 VPN をホストすることで知られる IP であり、結局のところ、脆弱性の評価とパッチの適用が行われる前の第一波にて、情報収集と情報の悪用が大量に行われたことを表しています。

2022 年 1 月のスキャンソース

次に、2 つ目のデータを見てみましょう。このデータは、2022 年 1 月 19日から 2022 年 1 月 25 日までに収集されたもので、より多くのファイアウォールが含まれています。しかし以前も述べたように、そこまで大きくパーセンテージに影響はないはずです。

テレメトリの量が大幅に増えたにもかかわらず、93 の ASN (12 月は 234) から発信された一意の IP アドレスは 268 (12 月は 1,497) しか含まれていません。これは、クリスマス休暇前に観測された「誰でも参加できる」状態から、より厳選されたスキャナーと攻撃者のグループのみが参加する状態へとオペレーションが劇的に変化したことを意味します。

セキュリティ研究者としては、この変化は非常に興味深いものです。とにかく、識別可能で既知の匿名 VPN や、疑わしい防弾ホスティングサービスのセキュリティ研究へ状況は大きくシフトしているということです。

アマチュア・アワーの終焉

このことから私が感じるのは、アマチュアやスキルが高くない犯罪者は、より派手で魅力的な活動に移っていったということです。残ったのはより大きな騒ぎと混乱です。潜在的に危険で執拗な攻撃者の集団が、熱心すぎるセキュリティ研究者とともに、SOC やレッドチームがシグナルを発見するのが難しいほどの騒ぎを作り出しているのです。

さらに、データセットははるかに大きくなっていますが攻撃者数はかなり減っています。セキュリティ研究者や Mirai のようなボットが送信するプローブの種類を、YARA ルールを使ってアラートの中からふるい分けて選別し、人間の手で直接実行される本当に注意すべき攻撃の試行を特定できる段階にきているようです。

前にも述べたように、Log4J はあまりにも多くのシステムに組み込まれているため、今後何年にもわたって侵入テスト担当者やサイバー犯罪者の間で注目の的となることは避けられないでしょう。大量のスキャンや攻撃などの活動が一段落した今だからこそ、本当に危険な攻撃を追い詰めるために、防御やアラートの改良に取りかかることができます。

ネットワーク内部で保護されておらずパッチも適用されていないシステムには、権限昇格の脆弱性やリモートコード実行の機会があるということを忘れてはいけません。「リモート」が、誰かが足がかりを得た別の内部システムを意味する場合も然りです。インターネットに接続されたシステムからのリスクを排除した組織は、今後このような事態が起こらないように、内部でも同じような監視を行う必要があります。

脅威は変化していますが、消滅したわけではありません。

コメントを残す