** 本記事は、PrintNightmare vulnerability: what to do の翻訳です。最新の情報は英語記事をご覧ください。**

PrintNightmare は、リモートコード実行を可能にしてしまう重大な Windows のゼロデイ脆弱性です。このバグは、エンドポイントおよびサーバーを含めた、サポートされているすべての Windows マシンに影響します。このバグの詳細については、Naked Security の記事をご覧ください。

2021 年 7 月 1 日現在、このバグを修正する公式のパッチは公開されていません。この脆弱性の深刻度を考えると、Microsoft はできるだけ早く修正プログラムをリリースするものと思われます。

SophosLabs では、優先事項として PrintNightmare に対する保護機能の生成に取り組んでいます。

対策

- 印刷スプーラーを可能な限りオフにしてください。

- どうしてもオフにできない Windows マシンでは、印刷スプーラーサービスへのアクセスを可能な限り厳しく制限してください。

- パッチを確認し、公開され次第直ちに適用してください。

印刷スプーラーを実行しているデバイスを特定する方法

Sophos EDR / Sophos XDR を使用して特定する

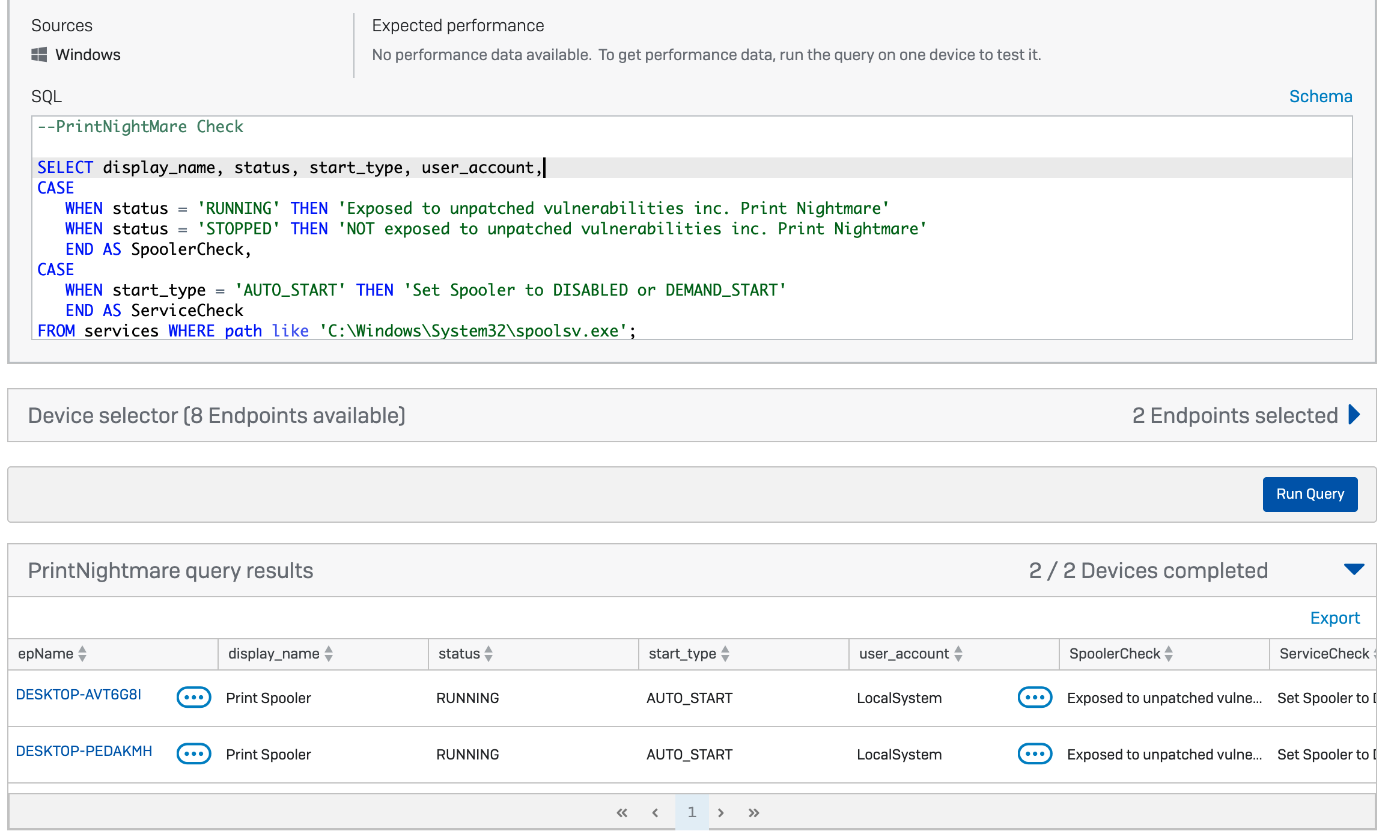

SELECT display_name, status, start_type, user_account, CASE WHEN status = 'RUNNING' THEN ' Exposed to unpatched vulnerabilities inc. PrintNightmare' WHEN status = 'STOPPED' THEN ' NOT exposed to unpatched vulnerabilities inc. PrintNightmare' END AS SpoolerCheck, CASE WHEN start_type = 'AUTO_START' THEN 'Set Spooler to DISABLED or DEMAND_START' END AS ServiceCheck FROM services WHERE path = 'C:\Windows\System32\spoolsv.exe';

クエリは以下のようになります。

Sophos Central で管理されているソフォスの保護機能を使用しているお客様は、Sophos Central コンソール内の「無料トライアル」機能を使用して、Sophos EDR を 30 日間無料でアクティベートできます。

Windows SC (サービスコントロール) コマンドを使用して特定する

ご自分のコンピュータでスプーラーサービスが実行されているかどうかを確認するには、次のようにコマンドプロンプトウィンドウから Windows SC (サービスコントロール) コマンドを使用します。

C:\Users\duck>sc query spooler

SERVICE_NAME: spooler

TYPE : 110 WIN32_OWN_PROCESS (interactive)

STATE : 4 RUNNING

(STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN)

WIN32_EXIT_CODE : 0 (0x0)

SERVICE_EXIT_CODE : 0 (0x0)

CHECKPOINT : 0x0

WAIT_HINT : 0x0

再起動してもスプーラーが自動的に起動しないようにするには、次のようにします。

C:\Users\duck>sc config spooler start= disabled

なお、start と = の間にはスペースを入れてはいけませんが、= と disabled の間にはスペースを入れる必要があります。サービスを再構成するには、コマンドプロンプト (CMD.EXE) を管理者権限で起動する必要があります。

再起動すると、次のように表示されます。

C:\Users\duck>>sc query spooler

SERVICE_NAME: spooler

TYPE : 110 WIN32_OWN_PROCESS (interactive)

STATE : 1 STOPPED

WIN32_EXIT_CODE : 1077 (0x435)

SERVICE_EXIT_CODE : 0 (0x0)

CHECKPOINT : 0x0

WAIT_HINT : 0x0

本記事は、追加情報が入り次第更新します。