攻撃者の行動、そして戦術、手法、手順 (TTP)

アクティブアドバーサリープレイブック 2021

はじめに

サイバー脅威から組織を守ることは難題です。攻撃者は新たな機会を捉え、検出を回避し、セキュリティチームの一歩先を行くために、攻撃ツールセットや活動を継続的に適応・進化させています。特に、人間のオペレーターによる能動的な標的型攻撃においては、攻撃者が用いる最新のアプローチに防御側の組織が追いつくのは容易ではありません。

ソフォスの「アクティブアドバーサリープレイブック 2021」では、攻撃者の行動や影響、最前線で戦うソフォスの脅威ハンターやインシデント対応担当者が実際に目にした戦術、手法、手順 (TTP) を詳しく説明しています。

その目的は、攻撃時に何が実行されるのかを理解し、ネットワーク上のそのようなアクティビティを発見・防御できるように、セキュリティチームを支援することにあります。

今回の調査結果は、ソフォスのテレメトリデータのほかに、2020 年から 2021 年初頭にかけて Sophos Managed Threat Response (MTR) チームと Sophos Rapid Response チームから寄せられたインシデントレポートと考察に基づいています。データは MITRE ATT&CK フレームワークに基づいて分類されています。

攻撃者の戦術と手法

出発点: セキュリティ製品のシグナルを最大限に活用する

セキュリティ製品の検出結果は、攻撃の兆候を知る貴重な情報源です。何かがブロックされたからといって、脅威が完全に無力化されたわけではありません。たとえば、ドメインコントローラー上で認証情報窃取ツール「Mimikatz」 が検出されブロックされたとしても、検出されたという事実は、攻撃者がすでにサーバーに侵入しており、検出されない他の手法を試す可能性があることを意味します。たとえブロックされた脅威に対するアラートであっても、常に調査する価値があります。

セキュリティ製品のテレメトリを最大限に活用するには、組織の運用環境を理解する必要があります。本記事で後述しますが、攻撃者は IT 管理者やセキュリティ専門家が一般的に使用しているツールを利用するようになっており、不審なアクティビティの特定が難しくなっています。

この傾向は、Advanced Port Scanner や ADRecon などの正規ツールが悪用された場合に顕著です。こうしたツールの多くは、セキュリティ製品によって PUA (迷惑アプリケーション) として検出されます。また、IT 部門の日常業務に必要なものです。

防御側は、次の 2 つの重要な質問を自問自答する必要があります。(1) これらのユーティリティを全ユーザーが使用できるようにしておく必要があるか? (2) これらのユーティリティを全デバイスで実行する必要があるか?

その答えに基づいて、そうしたツールの使用に関する例外ポリシーを適切に設定してください。また、不審な使用を発見しやすくなります。「このツールを実行しようとしているユーザーやデバイスは、実行権限を持っているか?」という質問への 答えが「ノー」であれば、直ちに調査します。

戦術

初期段階の戦術を検出することは、防御側にとって最も価値があります。なぜなら、攻撃が展開されて被害や混乱が引き起こされる前に検出してブロックできれば、攻撃を無力化して封じ込めることができるからです。

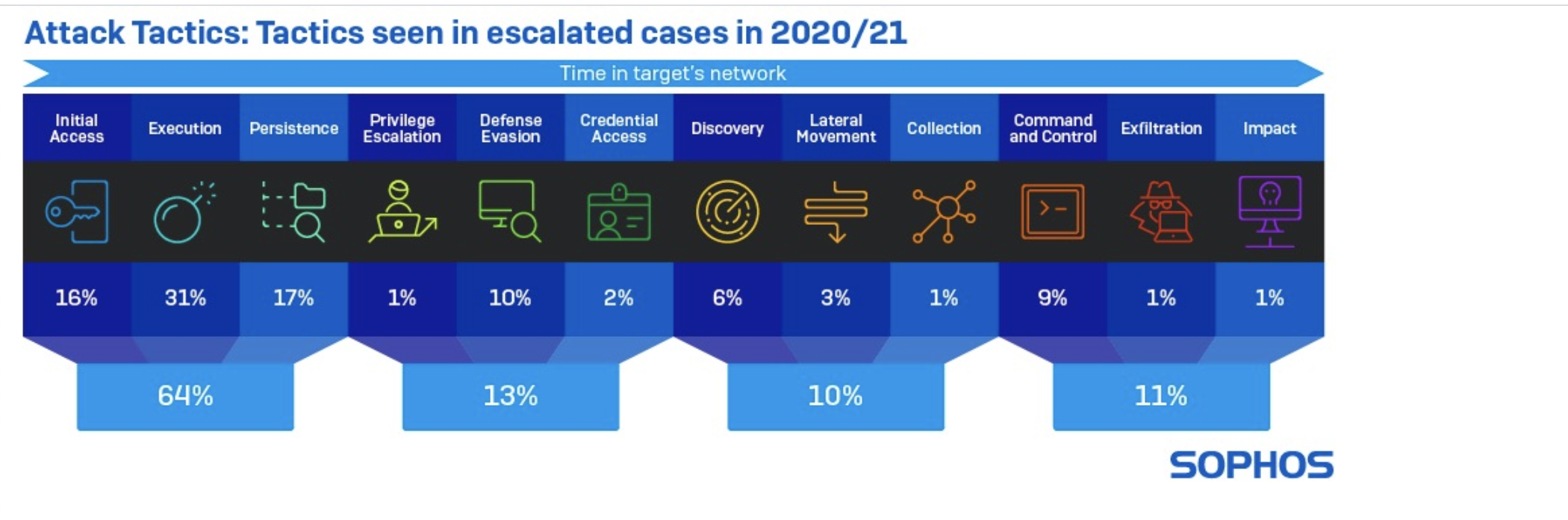

したがって、調査のきっかけとなる可能性が最も高い攻撃者の戦術が、攻撃チェーンの初期段階で発生するアクティビティに大きく依存しているのは当然のことと言えます。たとえば、Sophos MTR が調査したすべての戦術のうち、31% が不審な「実行」の検出、17% が「常駐化」の検出、16% が「初期アクセス」の検出でした。

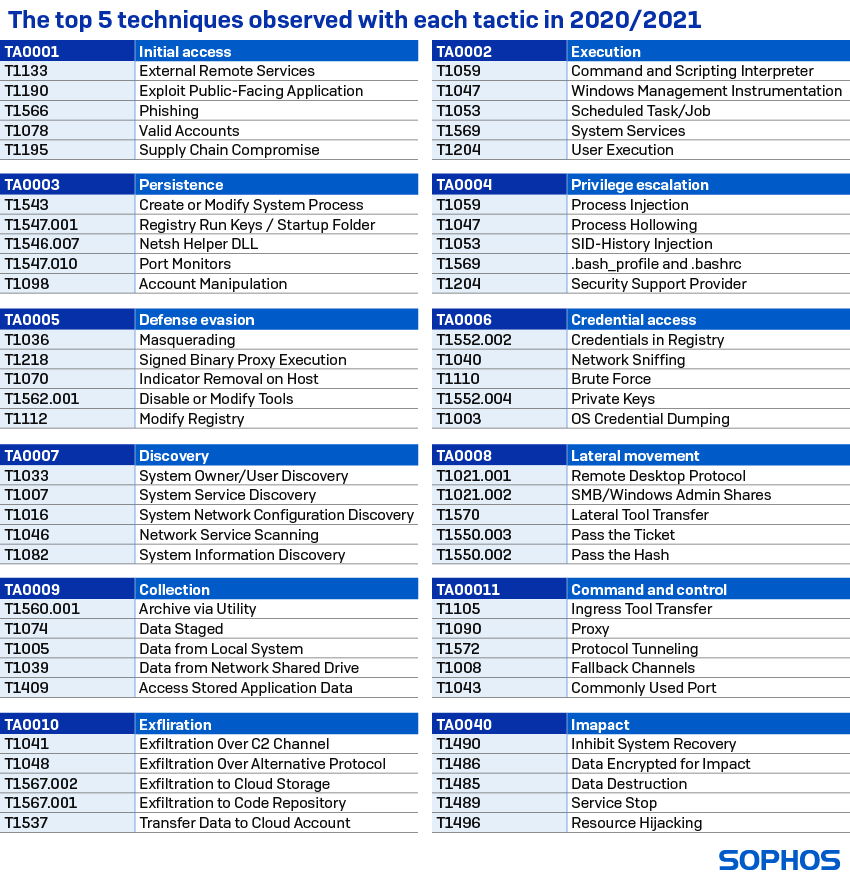

一般的に、戦術はその達成のために用いられる手法によって特定されます。次の表は、2020~2021年の期間で各戦術に関連していた攻撃手法の上位 5 つを示しています。

手法

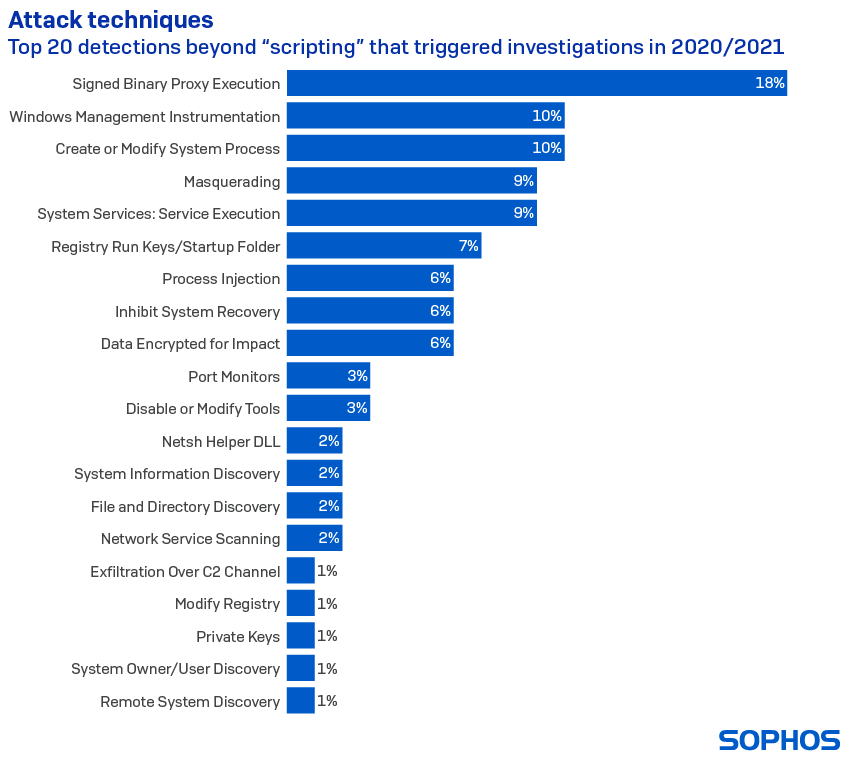

次の表は、詳細な調査のきっかけとなった、アクティブな脅威の兆候であると思われる手法の一覧です。

総合 1 位の「コマンドとスクリプトインタープリター」 (PowerShell、Cmd などを含む) は、占有率が圧倒的であるため、このリストから除外してあります。スクリプトは MITRE のすべてのカテゴリで最も利用されている手法であり、MITRE の手法のほとんどがスクリプトによって達成可能です。

スクリプトに次いで多いのが、署名付きバイナリを使用して悪意のあるコンテンツの実行をプロキシする手法 (「署名付きバイナリプロキシ実行」の検出) です。調査のきっかけとなった検出の 6 件に 1 件 (18%) がこの手法によるものでした。2 位は Windows Management Instrumentation の検出で、調査の 10% を占めています。

攻撃者の行動と影響

このセクションのデータと考察は、米国、カナダ、英国、オーストラリア、スイス、ドイツ、ベルギー、香港、オーストリアなどの幅広い業種のあらゆる規模の組織 (最大は従業員数 13,500 人) を標的とした 81 件のインシデントに基づいています。

最も攻撃を受けたのは製造業 (攻撃の 16%) で、次いで医療、小売、IT (それぞれ 9%)、さらに金融サービスとビジネスサービス (それぞれ 5%) となっています。非営利団体は攻撃の 4% で標的となっていました。

アクティブな攻撃の詳細

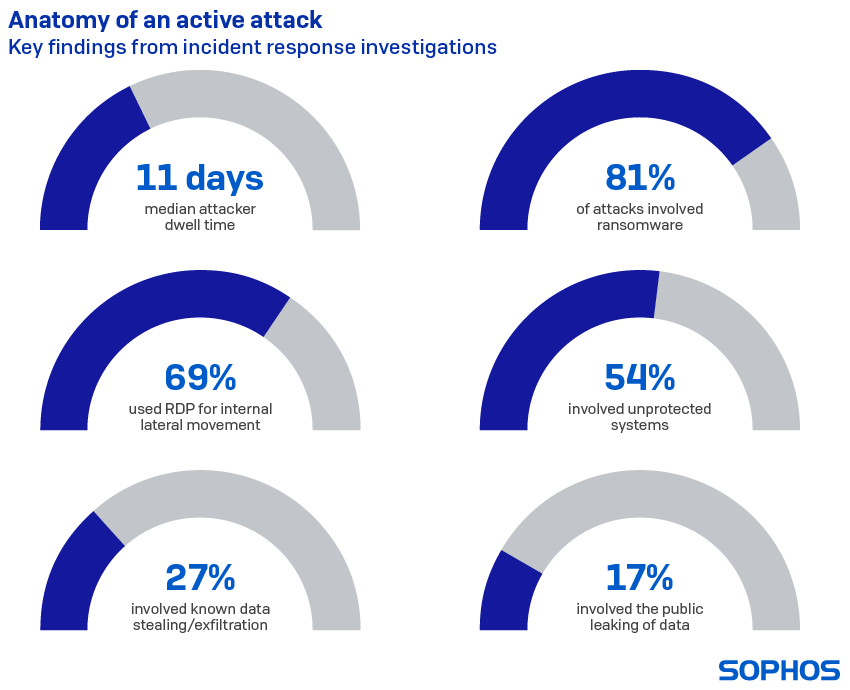

検出される前に攻撃者が標的ネットワークに留まることができた時間 (滞在時間) の中央値は 11 日間でした。また、Rapid Response チームが観測した最も長い滞在時間は 439 日 (15 か月以上) でした。

つまり、11 日間 (約 264 時間) にわたり、攻撃者はラテラルムーブメント、偵察、認証情報ダンプ、データ窃取などの悪意のあるアクティビティを実行できた、ということになります。中には、わずか数分から数時間で実行可能なアクティビティもあることを考えると、11 日間は標的に損害を与えるのに十分な時間であると言えます。

多くの場合、ランサムウェアのリリースは IT セキュリティチームが攻撃を発見するきっかけとなります。そのため、ソフォスが対応したインシデントの 81% がランサムウェアを使用していたことは驚くに値しません。ランサムウェア攻撃は、破壊が目的であるため、「ステルス」攻撃よりも滞在時間が短い傾向にあります。

その他の攻撃タイプには、データ窃取だけを行うもの、クリプトマイナー、バンキング型トロイの木馬、ワイパー (データ破壊型)、ドロッパー、ペネトレーションテスト/攻撃ツールなどがありました。

最初期に確認された攻撃経路

リモートデスクトッププロトコル (RDP) などのリモートアクセスサービスは、約 3 件に 1 件 (30%) の攻撃の始まりで悪用されていました。フィッシングは、約 8 件に 1 件 (12% ) の割合で攻撃の出発点となっており、次いで約 10 件に 1 件の割合で脆弱なシステムが悪用されています。

Cobalt Strike が攻撃の最初の段階として確認されたのは約 5% にすぎません。しかし、アクティブな攻撃のさまざまな段階で利用されていることから、Cobalt Strike の存在は、悪意のある活動を示す最重要指標の 1 つであると言えます。

深刻な「未知の脅威」

脅威調査チームは、侵入者が実行したアクティビティをすべて追跡できるわけではありません。攻撃者が意図的に証拠を削除することもあれば、対応担当者が到着した時点でマシンのデータが IT セキュリティチームによって消去されていたり、再イメージ化されていたりすることもあります。 その結果、標的となった IT 環境のセキュリティギャップを明らかにし、攻撃者の行動に関する貴重な知見をもたらす重要なフォレンジック情報が失われてしまうことがあります。

RDP について

RDP は 90% の攻撃で悪用されています。注目すべきは、攻撃者が RDP をどのように利用したかです。RDP が関与したインシデントのうち、外部からのアクセスにのみ使用されたのはわずか 4% でした。約 4 分の 1 (28%) の攻撃では、外部からのアクセスと内部での移動の両方に RDP が使用されていましたが、41% のケースでは、ネットワーク内のラテラルムーブメントにのみ RDP が使用されていました。

上位を占めるドロッパー

ドロッパーとは、別のマルウェアを標的システムにロードまたはインストールするために設計された配信マルウェア (トロイの木馬) の一種です。ペイロードは、ドロッパー内部に格納されているか、ドロッパー起動時にドロッパーからダウンロードされます。ドロッパーは、攻撃の展開を可能にするもので、バックドアやランサムウェアなどの悪意のあるモジュールを追加するためのプラットフォームを提供します。

悪意のあるスクリプトは、最も広く使用されているドロッパーであり、全攻撃の 3 分の 1 で使用されていました。次いで、攻撃者およびペネトレーションテスト担当者に使用されている幅広いカテゴリのツールが挙げられます (以下のアーティファクトの表に見られるような「グレーハット」ツール。攻撃の 9% を占める)。Trickbot (インシデントの 3.7% で確認) と QBot (1.2% で確認) は、ランサムウェア攻撃でよく見られる「セカンダリマルウェア」です。また、現在高度な多段階型モジュール式マルウェアに進化する過程にあるとされるマルウェアドロッパー「Valak」、および「Cobalt Strike」は、それぞれ 1.2% のケースで確認されています。また、調査したインシデントの 47% では、使用されたドロッパーが不明でした。

攻撃に使用されたツール

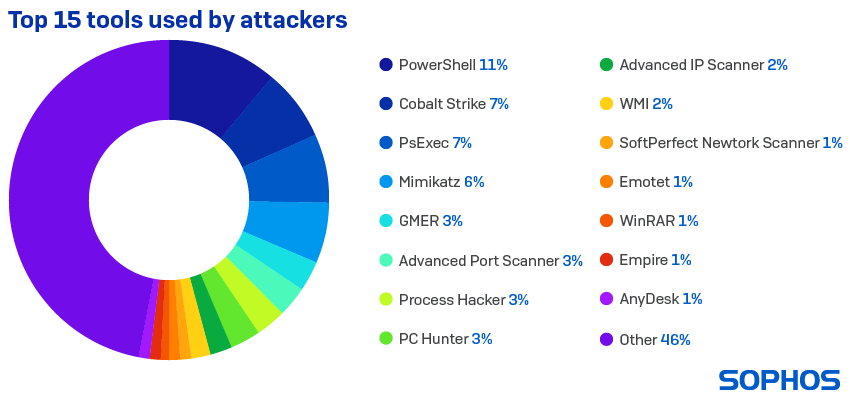

次の円グラフは、攻撃者のツールボックスに入っている可能性の高いアイテムを示しています。攻撃で確認されたツールは、全部で 405 種類でした。その大半は特徴的で識別可能なツールであり、IT プロフェッショナルが正規の目的で使用するものも少なくありません。これらのツールは、無害な IT アクティビティに紛れ込んで、認証情報の窃取、偵察、ラテラルムーブメント、マルウェアの実行などのアクティビティを行えるため、攻撃者にとって魅力的です。

このようなツールの数の多さと性質から、ネットワーク上の悪意あるアクティビティと正規のアクティビティを区別することが困難となっています。

たとえば、Process Hacker、PCHunter、GMER などは、カーネルドライバーを含んだ正規のツールです。多くの場合、攻撃者が適切なカーネルドライバーをインストールすれば、セキュリティ製品を無効にできます。すでに攻撃者がこの方法を日常的に試みているという事実からは、セキュリティ製品がどれだけ攻撃キルチェーンの阻止に優れているかが分ります。

特定の状況を除いて、これらのツールの使用を徹底してブロックし、万が一使用されているのを発見したら、何が起きているのかを調査することが、セキュリティ対策として推奨されます。

危険なツールの組み合わせ

被害に遭ったネットワークで発見された上位 5 つのツールには、興味深い相関関係が見られます。

たとえば、PowerShell が攻撃に使用された場合、その 58% で Cobalt Strike が、49% で PsExec が、33% で Mimikatz が、19% で GMER が確認されています。攻撃の 27% で Cobalt Strike と PsExec の併用が、また 31% で Mimikatz と PsExec の併用が確認されています。最後に、Cobalt Strike、PowerShell、そして PsExec の組み合わせは、全攻撃の 12% で使用されています。

このような相関関係を検出することで、差し迫っている攻撃に対して早期に警告を発したり、アクティブな攻撃の存在を確認したりできます。

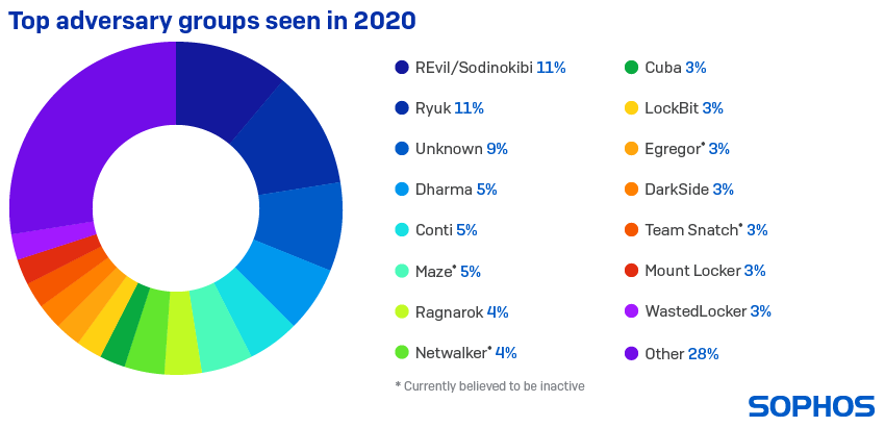

主な攻撃グループ

確認されている主な攻撃グループとして、ランサムウェアファミリが挙げられますが、クリプトマイナーや国家的攻撃グループなども含まれます。また、最終的なペイロードのリリース前に攻撃が検出され封じ込められたため、関与した攻撃グループが不明なケースもあります。全部で 37 の異なる攻撃グループが確認されていますが、このことから、サイバー脅威が非常に複雑かつ混み合った状況になっており、防御を困難にしていることが浮き彫りになっています。

結論

どの組織も誰かの標的です。ビジネスメールの流出、クリプトマイナー、データの窃取、企業スパイ、あるいはニュースになるような大規模なランサムウェア攻撃などの被害に遭う可能性があります。サイバー犯罪は儲かるビジネスです。

セキュリティチームは、不審なアクティビティを監視・調査することで、組織を守ることができます。無害なアクティビティと悪意のあるアクティビティを見極めるのは必ずしも容易ではありません。サイバー環境においても物理環境においても、テクノロジーは非常に有効ですが、それだけでは十分ではありません。あらゆるセキュリティソリューションにとって、人間の経験と対応能力は不可欠な要素です。

Sophos Managed Threat Response と Rapid Response

Sophos Managed Threat Response (MTR) チームは、世界中で脅威ハンティング、検出、対応を行う機能を、専門家チームが 24 時間 365 日体制でフルマネージド型サービスとして提供します。Sophos MTR サービスの詳細については、ソフォスの Web サイトをご覧ください。独自の脅威ハンティング実施を希望されるお客様には、Sophos EDR が高度な脅威ハンティングと IT セキュリティオペレーションに必要なツールを提供します。

Sophos Rapid Response は、アクティブな脅威に直面している組織によるインシデントの封じ込め、無力化、調査を支援します。 緊急に支援が必要な場合は、Sophos Rapid Response までご連絡ください。24 時間 365 日体制のサポートを提供いたします。