** 本記事は、November Patch Tuesday fixes close 112 holes—including one already being exploited の翻訳です。最新の情報は英語記事をご覧ください。**

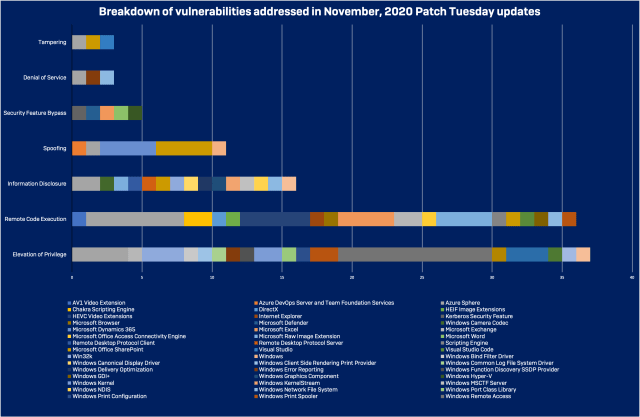

今年 11 回目の月例パッチ (セキュリティ更新プログラム) が公開され、112 件のアップデートのうち、18 件は Microsoft が「重大 (Critical)」に分類している脆弱性です。92 件は「重要 (Important)」に分類されています。重要な修正の 1 つは、すでに実環境でエクスプロイトが確認されている脆弱性に対するものです。

Windows カーネルのローカルから権限昇格を行える脆弱性である CVE-2020-17087 は、エクスプロイトが発見された後、10 月に Google の Project Zero によって初めて公に報告されました。この脆弱性は、Windows カーネルの暗号化ドライバー (cng.sys) に存在しています。

ドライバーの関数の 1 つ (CfgAdtpFormatProperty) の脆弱性が原因で、カーネルプールやヒープでメモリ破壊を引き起こすバッファオーバーフロー攻撃を受ける可能性があります。悪意のあるコードによって、サンドボックスエスケープなどの権限昇格目的に利用されます。Project Zero は、すでに標的型攻撃に利用されている証拠を掴んでいたため、発見からわずか 7 日後の 10 月 30 日にバグレポートと悪用の PoC (概念実証) を公開しました。

しかし、このカーネルメモリ破損の脆弱性は、実際に悪用されているにもかかわらず、Microsoft の深刻度評価は「重要」です。他のいくつかの脆弱性は、Windows ユーザーの特定のユーザーにとって、より現実的な危険性を伴うものです。

ブラウザーの脆弱性

懸念が広がっている脆弱性のうち 2 つは、Microsoft のブラウザー「Internet Explorer」と「Edge」に関連するものです。Internet Explorer の使用率が低下しているとはいえ、そのコンポーネントの一部は現在も Windows で使用されており、攻撃を受ける可能性があります。

問題となっている重大な脆弱性は、メモリ破壊に関するもので、CVE-2020-17053 (Internet Explorer のコンポーネント) と CVE-2020-17048 (Edge ブラウザーの一部である Chakra Scripting Engine) の 2 つです。Internet Explorer のコンポーネントの脆弱性は、任意のポインターデリファレンスの脆弱性です。一方、Chakra Scripting Engine の脆弱性は JScript9 コンポーネントの Use-After-Free (解放済みメモリ使用) の脆弱性です。どちらも悪用される可能性が高く、リモートから任意のコードを実行される可能性があります。

Azure Sphere

今月、最も多くの脆弱性が発見されたのは Azure Sphere で、15 件の脆弱性 (うち 2 件が「重大」) が公開されています。その中には、リモートでのコード実行が可能な 6 件の未署名コード実行の脆弱性 (CVE-2020-16982 が「重大」の評価) と、5 件の特権昇格の脆弱性 (CVE-2020-16988 が「重要」の評価) が含まれています。

Azure Sphere のその他の脆弱性は「重要」と評価されています。

| CVE | 名前 |

|---|---|

| CVE-2020-16986 | Azure Sphere のサービス拒否の脆弱性 |

| CVE-2020-16981 | Azure Sphere の特権の昇格の脆弱性 |

| CVE-2020-16989 | Azure Sphere の特権の昇格の脆弱性 |

| CVE-2020-16992 | Azure Sphere の特権の昇格の脆弱性 |

| CVE-2020-16993 | Azure Sphere の特権の昇格の脆弱性 |

| CVE-2020-16985 | Azure Sphere の情報漏えいの脆弱性 |

| CVE-2020-16990 | Azure Sphere の情報漏えいの脆弱性 |

| CVE-2020-16983 | Azure Sphere の改ざんの脆弱性 |

| CVE-2020-16970 | Azure Sphere の未署名コード実行の脆弱性 |

| CVE-2020-16984 | Azure Sphere の未署名コード実行の脆弱性 |

| CVE-2020-16987 | Azure Sphere の未署名コード実行の脆弱性 |

| CVE-2020-16991 | Azure Sphere の未署名コード実行の脆弱性 |

| CVE-2020-16994 | Azure Sphere の未署名コード実行の脆弱性 |

Azure 関連のもう 1 つの 脆弱性 CVE-2020-1325 は、Azure DevOps Server と Team Foundation Services に存在するスプーフィングの脆弱性です。この脆弱性に関する詳細は提供されませんでした。

Network File System

ファイル共有のために Windows、Linux、UNIX 間での互換性を必要とする組織を除いては、Network File System (NFS) を使用する人は多くありません。最も懸念されるのは、CVE-2020-17051 と CVE-2020-17056 です。これらは、Windows Server 用の NFS サービスに影響を及ぼす 2 つの主要な脆弱性です。これらの脆弱性を組み合わせることで、最新バージョンの Windows Server (2016、2019 を含む) に対する攻撃が成功する可能性が大幅に高まります。

CVE-2020-17051 は、NFS ドライバー (nfssvr.sys) のヒープオーバーフローの脆弱性で、Windows Server のすべてのバージョンに影響を及ぼします。この重大な脆弱性はリモートでトリガーされ、悪用される可能性が高いものの、シンボリックリンクを作成するにはディレクトリへの書き込みアクセスが必要となります。攻撃者は特定の NFS メッセージを偽造することで、固定サイズのヒープチャンクにデータをコピーする際に使用されるバッファのサイズを完全にコントロールできます (たとえば、「memcpy($kernel_address, $controlled_content, $controlled_size)」というコードのように)。そのためには事前にヒープシェーピング (別名 Heap Feng Shui (ヒープ風水)) を実行する必要があるとはいえ、攻撃者は後続のヒープチャンクを上書きできる可能性があります。関数ポインターが上書きされると、コードが実行される場合があります。

CVE-2020-17056 は、同じドライバー (nfssvr.sys) での Out-of-Bounds Read (境界外読み取り) です。このような脆弱性は、リモートの標的に「ブルースクリーン」を引き起こす可能性もありますが、最も効果的な悪用方法は、攻撃者によるカーネルデータの漏洩、つまりカーネルのアドレス空間レイアウトのランダム化 (kASLR) を無効にすることです。そのため、CVE-2020-17051 と組み合わせて、安定したコード実行を達成するのに最適な標的です。

NFS はデフォルトではインストールされていないため、ほとんどの Windows Server ユーザーはこれらの脆弱性の影響を受けることはありません。影響を受ける場合は、NFS を無効にするのが短期的には最善の軽減策ですが、ファイルサービスに NFS が必要なユーザーにはパッチの適用が不可欠です。

その他の「重大」な脆弱性

パッチ適用済みのその他の深刻な脆弱性は、いずれもリモートコードの脆弱性です。その中には、Microsoft Windows の印刷スプーラー、スクリプトエンジン、および多くの動画/画像ファイルの拡張子の脆弱性が含まれています。

| CVE | CVE タイトル |

|---|---|

| CVE-2020-17105 | AV1 Video Extension のリモートでコードが実行される脆弱性 |

| CVE-2020-17101 | HEIF 画像拡張機能のリモートでコードが実行される脆弱性 |

| CVE-2020-17106 | HEVC ビデオ拡張機能のリモートでコードが実行される脆弱性 |

| CVE-2020-17107 | HEVC ビデオ拡張機能のリモートでコードが実行される脆弱性 |

| CVE-2020-17108 | HEVC ビデオ拡張機能のリモートでコードが実行される脆弱性 |

| CVE-2020-17109 | HEVC ビデオ拡張機能のリモートでコードが実行される脆弱性 |

| CVE-2020-17110 | HEVC ビデオ拡張機能のリモートでコードが実行される脆弱性 |

| CVE-2020-17058 | Microsoft ブラウザーのメモリ破損の脆弱性 |

| CVE-2020-17078 | Microsoft Raw Image Extension Remote Code Execution Vulnerability |

| CVE-2020-17079 | Microsoft Raw Image Extension Remote Code Execution Vulnerability |

| CVE-2020-17082 | Microsoft Raw Image Extension Remote Code Execution Vulnerability |

| CVE-2020-17052 | スクリプトエンジンのメモリ破損の脆弱性 |

| CVE-2020-17042 | Windows 印刷スプーラーのリモートでコードが実行される脆弱性 |

パッチ適用が必要なその他の理由

また、ネットワーク認証プロトコル「Kerberos」の Microsoft の実装における脆弱性 (CVE-2020-17049) にも注意が必要です。これらの脆弱性は、セキュリティ機能がバイパスされる脆弱性として報告されています。詳細は公開されていません。

Microsoft が PoC エクスプロイトをパートナーに提供した脆弱性のうち、重要と評価されたのは CVE-2020-16998 (DirectX の特権昇格の脆弱性) でした。これは、DirectX ドライバー dxgmms2.sys に存在するもう 1 つの Use-After-Free メモリ破損の脆弱性です。このバグは悪用される可能性が高いと思われますが、リモートコード実行のリスクはないと考えられます (実行可能な用途は、権限昇格かサンドボックス回避に限られるようです)。

また、Windows の 32 ビットカーネルサブシステム (Win32k) には、CVE-2020-17010、CVE-2020-17038、CVE-2020-17057 の 3 件の権限昇格の脆弱性が存在します。パッチが適用された 3 つの脆弱性はすべて Use-After-Free の脆弱性であり、低い権限で悪用が可能です。そのため、成功した場合にはシステムレベルでのアクセスが可能となります。

Sharepoint には、今月パッチが公開された合計 7 つの脆弱性 (リモートコード実行の脆弱性を含む) が存在します。CVE-2020-17061 はデシリアライゼーションの脆弱性で、悪用される可能性が高い脆弱性です。しかし、ユーザー認証が必要であるため、攻撃者がこの脆弱性を最大限に悪用するには、正規の (盗まれた) 認証情報が必要となります。

ソフォスの保護機能

以下は、このアドバイザリを受けて、既存の保護機能と汎用的なエクスプロイト軽減策を補完する目的で SophosLabs がリリースした保護機能の一覧です。

| CVE | SAV | IPS |

| CVE-2020-17087 | Exp/202017087-A | |

| CVE-2020-17052 | Exp/202017052-A | SID:2304462 |

| CVE-2020-17053 | Exp/202017053-A | SID:2304463 |

| CVE-2020-17051 | SID:2304505 | |

| CVE-2020-17056 | SID:2304507 |

ソフォスは、脆弱性の種類と性質に基づいて、可能な限り迅速に、また十分な情報が得られた場合に、重要な問題に対して検出機能を追加することを目指しています。多くの場合、Intercept X などのエンドポイント製品に搭載されている検出機能は、アップデートを行わなくてもエクスプロイトの試みを検知し、ブロックします。

コメントを残す