** 本記事は、MTR Casebook: Blocking a $15 million Maze ransomware attack の翻訳です。最新の情報は英語記事をご覧ください。**

カスタマープロファイル:アジア太平洋地域に数百台のネットワーク接続デバイスを保有する組織。

Maze ランサムウェアの標的となった組織を支援するため、Sophos Managed Threat Response (MTR) チームが招集されました。攻撃者が要求した身代金は 1,500 万ドルでした。もし成功していれば、ランサムウェアに対する過去最高の支払額となっていました。

背景: ランサムウェアの共犯者たち

Maze は最も悪名高いランサムウェアファミリの 1 つで、2019 年に ChaCha ランサムウェアから進化して活動を開始しました。データの暗号化と情報窃取を組み合わせた最初のランサムウェアの 1 つです。Mazeのオペレーターは最近になって、LockBit、SunCrypt、および Ragnar Locker などの他のランサムウェアグループと結託し、盗み出した被害者データを投稿できるように自身のプラットフォームへのアクセスを提供し始めました。

その結果、戦術、手法、手順 (TTP) をお互いに共有するようになったようです。たとえば、本書で取り上げた攻撃では、Maze グループは仮想マシンを使用する Ragnar Locker の手法を借用しています。

これらの攻撃グループの協力関係に関する詳細な技術的分析については、「Ragnar Locker の仮想マシンの手法を Maze の攻撃者が採用」を参照してください。

1~3 日目: 攻撃開始

攻撃が活発化する前に、オペレーターは標的のネットワーク上のコンピューターに侵入しました。侵入されたコンピューターは、ネットワークへの「上陸拠点」として使用されました。攻撃者は攻撃中何度も、この拠点からリモートデスクトッププロトコル (RDP) を介して他のコンピューターに接続しました。

3 日目には、攻撃の主要部分が実行されました。攻撃者は、パスワードが脆弱なドメイン管理者アカウントを悪用して、保護されていないドメインコントローラー (DC) を支配下に置きました。その後、数日間かけてネットワーク内を移動しました。

正規のネットワークスキャンツールである Advanced IP Scanner を使用してネットワークをマッピングした攻撃者は、ランサムウェアの展開先となる IP アドレスのリストを作成しました。その中には、標的の IT 管理者が所有するマシンの IP アドレスのリストも含まれていました。

その後、攻撃者たちの目はデータの流出に向けられました。

攻撃者はファイルサーバーを特定し、不正に入手したドメイン管理者アカウントを使用して RDP 経由でこのファイルサーバーにリモートアクセスしました。そして、正規のアーカイブツールである WinRar と 7zip を使用して、ファイルサーバー上のフォルダの圧縮を開始しました。

その後、ファイルサーバーにインストールしておいた正規の Total Commander FTP クライアントを使用して、これらのアーカイブをプライマリ DC にコピーしました。

攻撃者は、この DC にクラウドストレージアプリケーション Mega をインストールしようとしましたが、標的が Sophos Intercept X エンドポイントプロテクションのアプリケーションコントロール機能を使用して Mega をブロックリストに追加したため、この攻撃はブロックされました。その後、攻撃者は Web ベースバージョンの使用に切り替え、圧縮ファイルをアップロードしました。

4~5 日目: 嵐の前の静けさ

2日間、攻撃者は沈黙していました。おそらく、標的の IT セキュリティチームが稼働しない日 (週末など) を待っていたのでしょう。

6 日目: 最初のランサムウェア攻撃を開始

最初の Maze ランサムウェア攻撃は日曜日に開始され、この時すでに漏洩していたドメイン管理者アカウントと特定済み IP アドレスのリストが使用されました。

この最初の攻撃は 3 つの攻撃で構成されており、オペレーターはバッチスクリプトを介して標的コンピューターに Maze ランサムウェアの次の 3 つのコピーを展開しました。

- C:\ProgramData\enc6.exe

- C:\ProgramData\enc.exe

- C:\ProgramData\network.dll

ランサムウェアを実行するため、次の 3 つの定期タスクが作成されました。

| 名前 | コマンド |

| Windows Update Security Patches | C:\ProgramData\enc6.exe |

| Windows Update Security Patches 5 | C:\ProgramData\enc.exe |

| Windows Update Security | regsvr32.exe /i c:\programdata\network.dll |

700 台以上のコンピューターが攻撃の標的となりましたが、Sophos Intercept X によって検出されブロックされました。

攻撃がブロックされたことに気付かなかったのか、データを盗み出しさえすれば標的が身代金を支払うと考えていたのかは不明ですが、いずれにしても、攻撃者は最初の攻撃を開始したタイミングで 1,500 万ドルの身代金を要求してきました。

7 日目: MTR チームが作業を開始

攻撃を受けていることに気付いた標的のセキュリティチームは、ソフォス MTR チームの高度なインシデント対応スキルを活用しました。この時点ではまだ Sophos MTR のお客様ではなかったため、Sophos Rapid Response チームが最初に参加しました。このチームが、漏洩した管理者アカウントを迅速に特定し、複数の悪意のあるファイルを特定して削除し、攻撃者からのコマンドと C2 (C&C) 通信をブロックしました。

8 日目: 調査と無力化を継続

MTR チームはその後の数時間で、データの盗み出しに関連する証拠だけでなく、攻撃者が使用した別のツールや手法を発見しました。追加でファイルとアカウントがブロックされました。

9 日目: 第 2 の攻撃

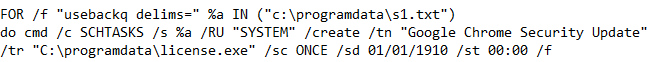

攻撃者が、漏洩した別のアカウントを使用して新たな攻撃を開始しました。この攻撃は最初の攻撃と似ており、コマンドが DC 上で実行され、txt ファイルに含まれる IP アドレスのリストをループしていきました。

しかし、今回は license.exe というファイルを C:\ProgramData にコピーしました。

続いて、このファイルを実行する定期タスクが実行されました。今回試みられた攻撃では、このタスクは「Google Chrome Security Update」と名付けられていました。

攻撃は直ちに特定され、阻止されました。Intercept X がランサムウェアを検出し、MTR チームが漏洩したアカウントと license.exe ファイルの両方を無効化して削除しました。暗号化されたファイルは 1 つもありませんでした。

9 日目: 3 度目の正直?

2 度目の攻撃からわずか数時間後、攻撃者が再び攻撃を試みました。

この頃になると、攻撃者の必死さが増しているようでした。今回の攻撃では、データが盗み出されたメインのファイルサーバーである 1 台のマシンが標的となっており、前回の攻撃とは全く異なる手法が使用されていました。

3 度目の攻撃で、攻撃者はランサムウェアのペイロードを仮想マシン (VM) 内に配布しました。

幸いなことに、MTR の調査員は、この新しい手法が最初に確認された Ragnar Locker ランサムウェア攻撃に対応した経験があったため、この手法に瞬時に気付きました。

Maze のオペレーターによって機能強化はされていましたが、間違いなく同じ手法でした。結果、攻撃は検出されて阻止され、ファイルが暗号化されることもありませんでした。

人間主導型攻撃に打ち勝つ

本ケースブックは、攻撃者がツールの変更や再構成を迅速に行って攻撃を再開するという人間主導型攻撃が、いかに機敏で適応力の高いものであるかを浮き彫りにするものです。また、攻撃者が検出される可能性を最小限に抑えるために、正規の IT ツールを複数利用する方法も紹介しました。

ソフォスのエンドポイント製品は、この攻撃のコンポーネントを Troj/Ransom-GAV または Troj/Swrort-EG として検出します。侵害の痕跡 (IOC) は、SophosLabs Github で確認していただけます。

防御する側にできることとは?

IT セキュリティチームができる最も重要な対策は、攻撃対象領域を縮小すること、ランサムウェア対策専用のセキュリティ機能を含めた強力なセキュリティソフトウェアを導入すること、従業員を教育すること、そして、ソフトウェアでは発見できない手掛かりを特定するために人間による脅威ハンティングサービスの配置または利用を検討することです。

いかなる組織もランサムウェアの標的になる可能性があり、スパムやフィッシングメール、インターネットに公開されている RDP ポート、脆弱で悪用可能なゲートウェイデバイス、盗まれたリモートアクセスの認証情報などがあれば、攻撃者は侵入への足掛かりを築くことができます。

MITRE ATT&CK マッピング

MITRE ATT&CK フレームワークは、既知の攻撃戦術、手法、手順 (TTP) についてグローバルにアクセス可能なナレッジベースです。このフレームワークは、セキュリティチームや脅威ハンター、アナリストが攻撃者の行動をよりよく理解し、予測し、軽減するのに役立ちます。

初期アクセス

Execution

- T1059.001 – コマンドとスクリプトインタープリタ: PowerShell

- T1059.003 – コマンドとスクリプトインタープリタ:Windows コマンドシェル

- T1047 – Windows Management Instrumentation

- T1053.005 – 定期的に実行されるタスク/ジョブ:定期的に実行されるタスク

防衛回避

- T1564.006 – アーティファクトの隠蔽:仮想インスタンスの実行

認証情報へのアクセス

- T1003.003 – OS 認証情報のダンプ

検出

- T1016 – システムネットワーク構成の検出

ラテラルムーブメント

C&C

- T1071.001 – アプリケーション層プロトコル:Web プロトコル

データの盗み出し

- T1567.002 – Web サービス経由での持ち出し:クラウドストレージへの持ち出し

影響

- T1486 – 影響を与えるためのデータ暗号化

Sophos Managed Threat Response と脅威ハンティング

ソフォスの MTR サービスの詳細については、ソフォスの Web サイトまたはソフォスの担当者にお問い合わせください。

自社で脅威ハンティングを実施される場合、Sophos EDR を使用して高度な脅威ハンティングと IT セキュリティ運用に必要なツールを利用することをご検討ください。30 日間無料トライアルを今すぐにご利用いただけます。

コメントを残す