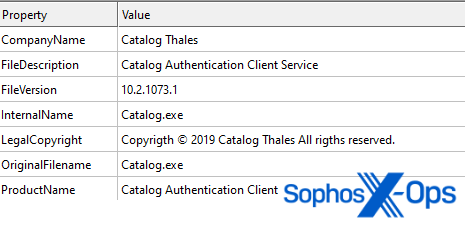

Nel dicembre 2023, Sophos X-Ops ha ricevuto una segnalazione riguardante il rilevamento di un falso positivo su un eseguibile firmato da un certificato Microsoft Hardware Publisher valido. Tuttavia, le informazioni sulla versione del file, apparentemente pulito, sembravano un po’ sospette.

I metadati del file suggeriscono che si tratti di un “Catalog Authentication Client Service” di “Catalog Thales”, forse un tentativo di impersonare la legittima società Thales Group. Tuttavia, dopo aver analizzato i nostri dati interni e i report di VirusTotal, abbiamo scoperto che il file è stato precedentemente fornito in bundle con un software di setup per un prodotto chiamato LaiXi Android Screen Mirroring, ” Un software di marketing… che può connettere centinaia di telefoni cellulari e controllarli a gruppi, automatizzando compiti via batch come il follow, il like e il commento”.

Vale la pena notare che, pur non potendo provare la legittimità del software LaiXi – il repository GitHub non contiene codice al momento della stesura di questo articolo, ma riporta un link a quello che presumiamo sia il sito web dello sviluppatore – siamo certi che il file che abbiamo analizzato sia una backdoor dannosa.

Non è la prima volta che Sophos X-Ops individua aggressori che abusano del Microsoft Windows Hardware Compatibility Program (WHCP). Nel dicembre 2022, quasi esattamente un anno prima di condurre questa ricerca, abbiamo riferito che gli aggressori avevano utilizzato driver con firma cifrata nel tentativo fallito di disabilitare i prodotti di sicurezza endpoint di Sophos. Tali driver, varianti di BURNTCIGAR/POORTRY (un EDR killer venduto su forum criminali e collegato a bande di ransomware come LockBit e CUBA) erano firmati con un certificato WHCP legittimo. Tuttavia, a parte l’abuso di WHCP, non abbiamo osservato alcuna prova che la backdoor di dicembre 2023 sia in qualche modo collegata a quel precedente EDR killer.

Continua a leggere qui.

Lascia un commento