Esistono generalmente due modi per recuperare i dati crittografati da un attacco ransomware: ripristinarli da un backup o versare il riscatto richiesto. Compromettere i backup delle aziende permette dunque agli autori degli attacchi di limitare le capacità di recupero dei dati da parte delle loro vittime e aumentare la pressione affinché esse decidano di pagare il riscatto.

L’analisi che segue esamina come la compromissione dei backup abbia un notevole impatto sui risultati raggiunti tramite attacco ransomware, facendo inoltre luce sulla frequenza di queste compromissioni nei diversi settori di attività.

La ricerca

I dati sono basati su un sondaggio indipendente commissionato da Sophos su 2.974 professionisti IT e della cybersicurezza le cui aziende sono state colpite da ransomware durante lo scorso anno.

Condotto dall’agenzia indipendente Vanson Bourne a inizio 2024, lo studio riflette le esperienze degli intervistati durante i dodici mesi precedenti.

In sintesi

L’analisi evidenzia come le implicazioni finanziarie e operative della compromissione dei backup in un attacco ransomware siano immense. Quando i cybercriminali riescono a compromettere un backup, le possibilità che la vittima versi il riscatto richiesto sono quasi doppie, mentre i costi complessivi del ripristino sono otto volte superiori rispetto a quelli delle aziende i cui backup non siano stati violati.

Intercettare e fermare gli autori degli attacchi prima che possano compromettere i backup permette di ridurre considerevolmente l’impatto di un attacco ransomware su un’attività. Investire per prevenire la compromissione dei backup aumenta la resilienza rispetto al ransomware e riduce il TCO (Total Cost of Ownership) della cybersicurezza.

Lezione 1: Chi attacca a scopo di ransomware cerca quasi sempre di compromettere i backup

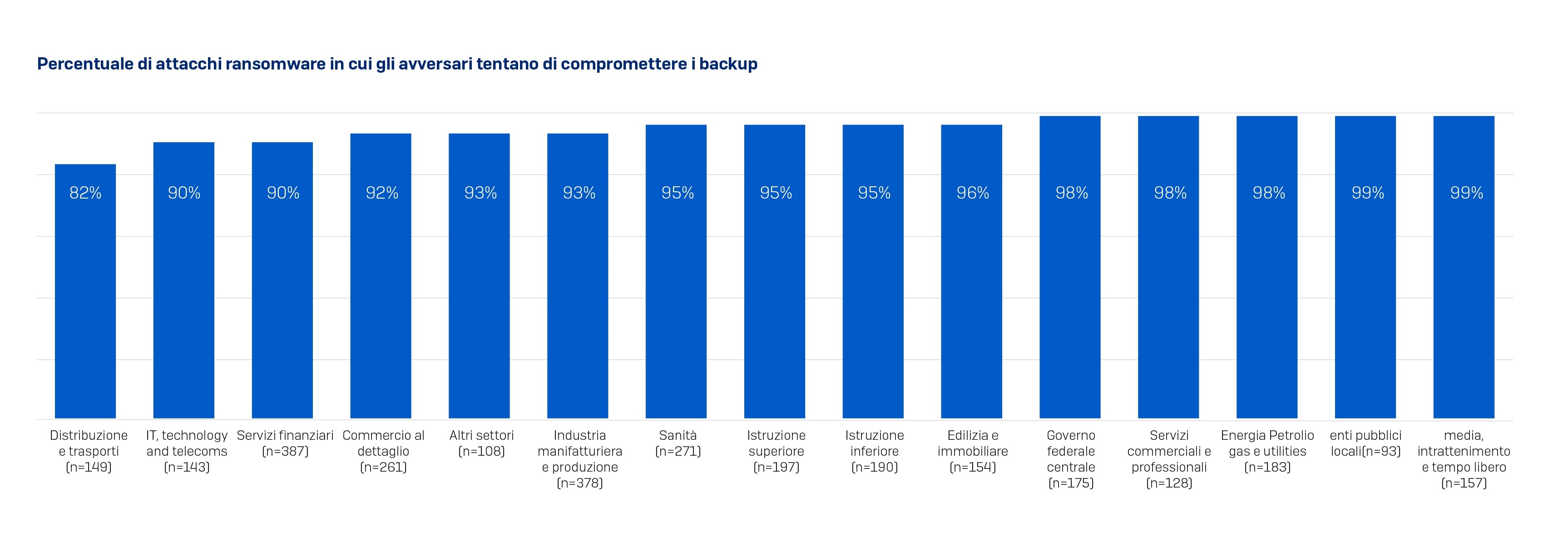

Il 94% delle aziende vittime di ransomware nello scorso anno ha affermato che i cybercriminali hanno cercato di compromettere i backup nel corso dei loro attacchi. Il dato sale al 99% nelle pubbliche amministrazioni e nel settore media, tempo libero e intrattenimento. La percentuale più bassa si ritrova invece nel settore distribuzione e trasporti, anche se persino qui più di otto realtà su dieci (82%) colpite dal ransomware hanno detto che gli autori dell’attacco hanno cercato di accedere ai loro backup.

Lezione 2: Le percentuali di successo variano fortemente a seconda del settore

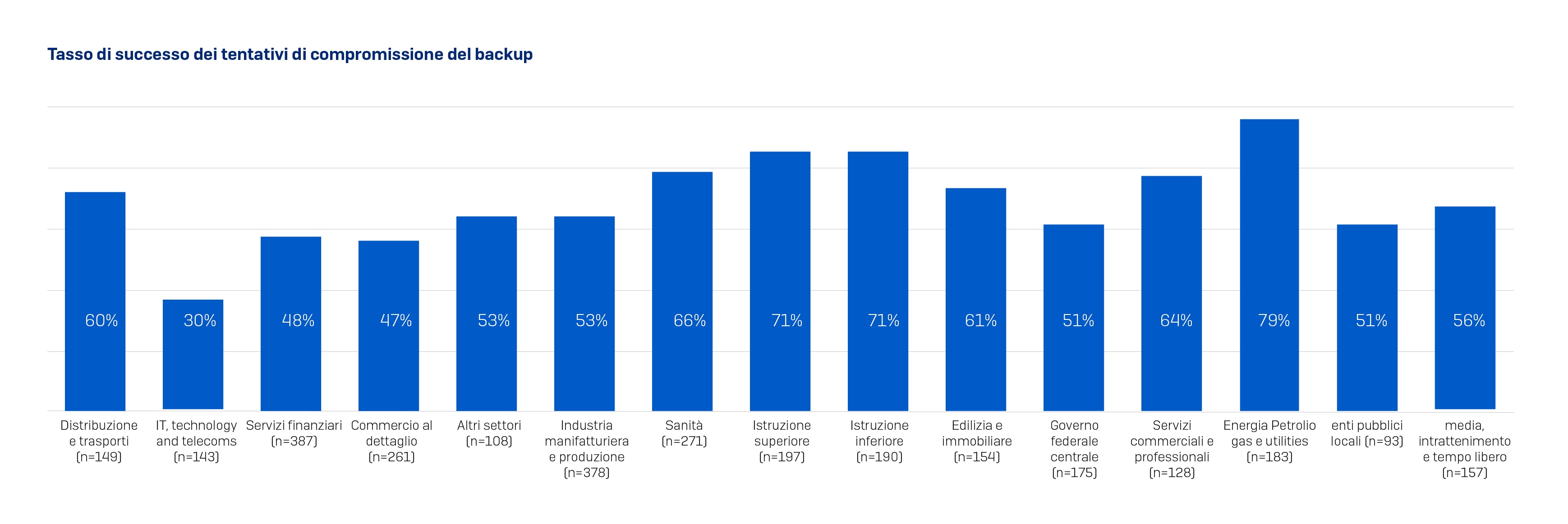

Su base complessiva ha avuto successo il 57% dei tentativi di violazione dei backup, il che significa che i cybercriminali sono stati in grado di influire sulle opzioni di ripristino dei dati di oltre metà delle loro vittime. È interessante rilevare come vi siano state importanti variazioni nelle percentuali riscontrate nei diversi settori:

- Gli autori degli attacchi sono riusciti a compromettere i backup delle loro vittime soprattutto nel settore energia, oil/gas e utility (79%) e in quello della scuola (71%)

- Di contro, i settori IT, tecnologia e telco (30%) e retail (47%) sono stati quelli che hanno riportato le percentuali di violazione minori

Vi sono diverse possibili ragioni dietro queste differenze. Può darsi che il settore IT, tecnologia e telco disponga di protezioni più solide per i propri backup e riesca pertanto a resistere meglio agli attacchi; ma può essere anche più efficace nel rilevare e bloccare i tentativi di violazione prima che i malintenzionati riescano nel loro intento. Di contro, il settore energia, oil/gas e utility può aver subìto una proporzione maggiore di attacchi estremamente avanzati. Qualunque sia la causa, l’impatto può rivelarsi considerevole.

Lezione 3: Le richieste e i pagamenti di riscatto raddoppiano quando i backup sono compromessi

Richieste di riscatto

Le vittime i cui backup erano stati compromessi hanno ricevuto richieste di importi mediamente più che doppi rispetto a quelle i cui backup non erano stati violati, con un’estorsione mediana pari a 2,3 milioni di dollari (backup compromessi) e 1 milione di dollari (backup non compromessi). È probabile che i cybercriminali si sentano in una posizione più forte se riescono a compromettere i backup, sapendo quindi di poter chiedere riscatti più alti.

Percentuali di versamento dei riscatti

La proporzione di aziende che hanno versato il riscatto richiesto avendo i propri backup compromessi è stata quasi doppia rispetto a quelle i cui backup non erano stati colpiti (67% contro 36%).

Importi pagati

La cifra mediana versata dalle aziende i cui backup erano stati compromessi è stata pari a 2 milioni di dollari, quasi il doppio rispetto a quanto pagato da quelle che avevano i backup intatti (1,062 milioni di dollari). A ciò si è accompagnata una minore abilità di negoziazione del riscatto, finendo col versare in media il 98% della somma originariamente richiesta; di contro, le aziende con backup integri sono state in grado di ridurre il riscatto versato all’82% della somma richiesta.

Lezione 4: I costi di ripristino sono 8 volte superiori quando i backup risultano compromessi

Non tutti gli attacchi ransomware si traducono nel versamento di un riscatto. Anche quando ciò accade, il riscatto è solo una componente dei costi di ripristino complessivi. Le interruzioni operative provocate dal ransomware hanno di frequente un impatto considerevole sulle attività quotidiane delle aziende, mentre il compito di ripristinare i sistemi IT è spesso complesso e oneroso.

Il costo mediano di ripristino da ransomware sostenuto dalle aziende i cui backup erano stati compromessi (3 milioni di dollari) è otto volte superiore rispetto a quello delle aziende dotate di backup integri (375.000 dollari). Vi sono probabilmente diverse ragioni per una tale differenza, non ultima quella legata al lavoro supplementare che normalmente occorre per ripristinare dati cifrati rispetto a quello richiesto da un backup ordinato. Può inoltre darsi che una protezione più debole dei backup sia indicativa di difese complessive meno robuste, con la conseguenza di un lavoro di ricostruzione più pesante.

La presenza di backup compromessi è legata anche a tempi di ripristino notevolmente più lunghi: solo il 26% delle aziende attaccate è tornata completamente operativa entro una settimana rispetto al 46% di quelle dotate di backup integri.

Consigli

I backup sono una componente essenziale di una strategia olistica per la riduzione del cyber-rischio. Se i backup sono accessibili online, allora bisogna pensare all’eventualità che gli autori degli attacchi possano trovarli. Le aziende dovrebbero quindi:

- Eseguire backup regolari e conservarli in più luoghi. Assicurarsi di attivare l’autenticazione multifattore (MFA) per l’accesso agli account dei backup in cloud così da rafforzare le difese contro gli accessi non autorizzati.

- Esercitarsi nel ripristino dai backup. Maggiore la dimestichezza con le procedure di ripristino, più velocemente e facilmente si può tornare operativi dopo un attacco.

- Proteggere i backup. Monitorare e rispondere alle attività sospette riguardanti i backup poiché potrebbero indicare tentativi di compromissione da parte di cybercriminali.

Ecco come Sophos può aiutare

Sophos MDR: più di 500 esperti che tengono sotto controllo e difendono le aziende

Sophos MDR è un servizio di Managed Detection and Response presidiato da esperti attivi 24/7, specializzato nel bloccare attacchi avanzati che la tecnologia da sola non è in grado di evitare. Il servizio estende il team IT e di sicurezza delle aziende con oltre 500 specialisti che tengono sotto controllo l’ambiente del cliente rilevando, analizzando e rispondendo ad allarmi e attività sospette.

Gli analisti di Sophos MDR si avvalgono della telemetria prodotta dai tool di sicurezza già utilizzati dalle aziende – comprese le soluzioni di backup e ripristino – per intercettare e neutralizzare gli attacchi prima che possano provocare danni. Con un tempo medio di risposta di soli 38 minuti, Sophos MDR è più veloce della prossima minaccia in arrivo.

Sophos XDR permette ai team IT di rilevare e reagire agli attacchi

I team interni possono ricorrere a Sophos XDR per ottenere la visibilità, gli insight e i tool che occorrono per rilevare, analizzare e rispondere alle minacce multi-stage su ogni vettore di attacco nei tempi più brevi possibili. Con Sophos XDR si può sfruttare la telemetria prodotta dalle soluzioni di backup e ripristino, oltre a tutto lo stack di sicurezza esistente, per intercettare e neutralizzare rapidamente gli attacchi.