Le mois de janvier n’est traditionnellement pas le mois le plus calme en matière de gestion des correctifs, donc un deuxième mois avec (relativement) peu de patchs Microsoft est un vrai cadeau. Dans ce Patch Tuesday, l’entreprise a publié des correctifs concernant 48 vulnérabilités dont 38 visant Windows. Huit autres groupes de produit sont également concernés. Parmi les CVE traitées, seules quatre sont considérées comme ‘Critiques’ en termes de gravité, du moins selon Microsoft, ces deux dernières concernant Windows.

Au moment de la publication de ce Patch Tuesday, aucun des problèmes mentionnés n’est connu pour avoir été exploité sur le terrain, et aucun n’a été divulgué publiquement. Cependant, selon l’estimation de l’entreprise, neuf des vulnérabilités corrigées dans Windows et SharePoint (notamment une CVE de gravité ‘Critique’ affectant Kerberos), sont plus susceptibles d’être exploitées au cours des 30 prochains jours. Quatre d’entre elles sont détectables par les protections Sophos, des informations sur ces dernières sont présentées dans le tableau ci-dessous.

En plus des 48 correctifs, ce Patch Tuesday contient des informations sur quatre CVE Chrome (publiées plus tôt ce mois-ci) qui affectent Edge, et une CVE émise par MITRE touchant le moteur de base de données open source SQLite (il n’y a pas de correctifs Adobe ce mois-ci). Nous n’incluons pas les problèmes mentionnés ci-dessus dans les divers comptages et graphiques CVE ci-dessous, mais nous vous fournirons des informations de manière globale dans une annexe à la fin de l’article. Nous incluons comme d’habitude à la fin de cet article trois autres annexes répertoriant tous les correctifs de Microsoft, triés par gravité, par exploitabilité potentielle et par famille de produits.

Quelques chiffres

- Nombre total de CVE Microsoft : 48

- Nombre total d’avis contenus dans la mise à jour : 0

- Nombre total de problèmes Edge/ Chrome traités dans la mise à jour : 4

- Divulgation(s) publique(s) : 0

- Exploitation(s) : 0

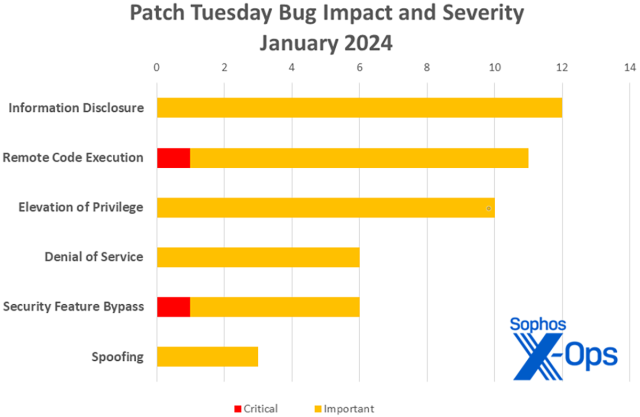

- Gravité :

- Critique : 2

- Importante : 46

- Impact :

- Divulgation d’informations : 12

- Exécution de code à distance (RCE) : 11

- Élévation de privilèges : 10

- Déni de service : 6

- Contournement des fonctionnalités de sécurité : 6

- Usurpation : 3

Figure 1 : Oui, vous lisez correctement le graphique ci-dessus : les problèmes de divulgation d’informations sont plus nombreux que les bugs EoP et RCE en janvier. Les problèmes de contournement des fonctionnalités de sécurité, dont un de gravité ‘Critique’, figurent également en bonne position.

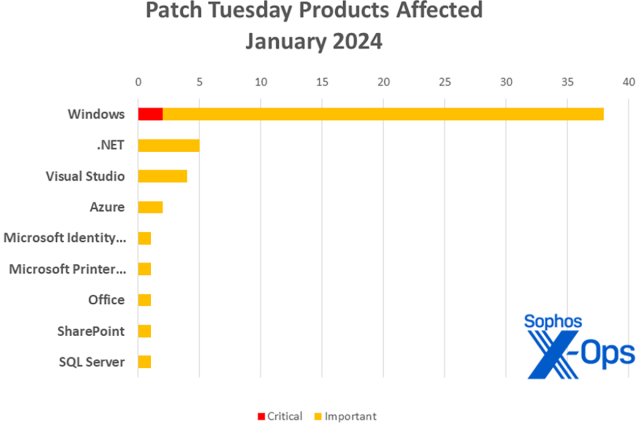

Produits

-

- Windows : 38

- .NET : 5 (dont 1 correctif partagé avec Visual Studio ; un avec Microsoft Identity Model / NuGet et Visual Studio ; et un avec Azure, SQL Server et Visual Studio).

- Visual Studio : 4 (dont un partagé avec .NET ; un partagé avec .NET et Microsoft Identity Model/NuGet ; et un partagé avec .NET, Azure et SQL Server).

- Azure : 2 (avec un correctif partagé avec . NET, SQL Server et Visual Studio).

- Microsoft Identity Model / NuGet : 1 (partagé avec . NET et Visual Studio).

- Microsoft Printer Metadata Troubleshooter Tool : 1

- Office : 1

- SharePoint : 1

- Serveur SQL : 1 (partagé avec . NET, Azure et Visual Studio).

Figure 2 : Windows est largement représenté dans les correctifs de ce mois-ci, mais plusieurs outils et applications moins courants sont également présents (désignations complètes indiquées dans les tableaux ci-dessous).

Mises à jour majeures du mois de janvier

En plus des problèmes mentionnés ci-dessus, quelques éléments intéressants méritent d’être soulignés.

CVE-2024-0057 : Vulnérabilité de contournement des fonctionnalités de sécurité dans .NET, .NET Framework et Visual Studio Framework

CVE-2024-20674 : Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kerberos

Parmi ces deux problèmes de contournement des fonctionnalités de sécurité, Microsoft considère que seul le problème Kerberos est de classe ‘Critique’. Le système de notation CVSS est différent, puisque les critères de ce système de notation exige que les évaluateurs envisagent les pires scénarios possibles lors de l’évaluation des bugs dans les bibliothèques de logiciels. Leurs scores de base CVSS sont donc respectivement de 9,1 et 9,0. Dans tous les cas, les administrateurs sont encouragés à donner la priorité à ces deux correctifs.

CVE-2024-20696 : Vulnérabilité d’exécution de code à distance dans Windows Libarchive

CVE-2024-20697 : Vulnérabilité d’exécution de code à distance dans Windows Libarchive

Les informations disponibles sur ces deux RCE de classe ‘Importante’ portant le même nom sont rares, mais le titre contient un indice important sur leur importance : ces deux problèmes affectent Libarchive, le moteur de lecture et d’écriture dans différents formats de compression et d’archive.

CVE-2024-20666 : Vulnérabilité de contournement des fonctionnalités de sécurité dans BitLocker

Un autre contournement des fonctionnalités de sécurité, cette fois-ci au sein même d’une fonctionnalité de sécurité. Ce problème est lié à des exigences assez variables concernant la maintenance de Safe OS : pour la plupart des versions de Windows 11, il s’agit désormais d’un processus entièrement automatisé, et ceux qui s’appuient sur WSUS sont automatiquement mis à jour, mais ceux qui travaillent dans des environnements plus complexes sont fortement encouragés à consulter les instructions publiées par Microsoft pour obtenir des instructions spécifiques. Dans tous les cas, l’attaquant aura besoin d’un accès physique à la machine ciblée.

CVE-2024-21305 : Vulnérabilité de contournement des fonctionnalités de sécurité dans HVCI (Hypervisor-Protected Code Integrity)

La CVE avec le score de base CVSS le plus bas ce mois-ci a des points communs avec les deux CVE aux scores plus élevés : c’est encore un autre contournement des fonctionnalités de sécurité. Cependant, celui-ci n’obtient qu’un score de base de 4,4 et nécessite que l’attaquant ait un accès physique à la machine ciblée et ait préalablement compromis les identifiants de l’administrateur. Cette vulnérabilité affecte un ensemble de versions client et serveur Windows et, pour ceux qui utilisent encore ce matériel, 15 versions de Surface.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-20653 | Exp/2420653-A | Exp/2420653-A |

| CVE-2024-20698 | Exp/2420698-A | Exp/2420698-A |

| CVE-2024-21307 | Exp/2421307-A | Exp/2421307-A |

| CVE-2024-21310 | Exp/2421310-A | Exp/2421310-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs de janvier triés par impact, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Divulgation d’informations (12 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-0056 | Vulnérabilité de divulgation d’informations dans le fournisseur de données SQL Microsoft.Data.SqlClient et System.Data.SqlClient |

| CVE-2024-20660 | Vulnérabilité de divulgation d’informations dans Windows Message Queuing Client |

| CVE-2024-20662 | Vulnérabilité de divulgation d’informations dans OCSP (Windows Online Certificate Status Protocol) |

| CVE-2024-20663 | Vulnérabilité de divulgation d’informations dans MSMQC (Windows Message Queuing Client) |

| CVE-2024-20664 | Vulnérabilité de divulgation d’informations dans Microsoft Message Queuing Client |

| CVE-2024-20680 | Vulnérabilité de divulgation d’informations dans MSMQC (Windows Message Queuing Client) |

| CVE-2024-20691 | Vulnérabilité de divulgation d’informations dans Windows Themes |

| CVE-2024-20692 | Vulnérabilité de divulgation d’informations dans Microsoft Local Security Authority Subsystem Service |

| CVE-2024-20694 | Vulnérabilité de divulgation d’informations dans Windows CoreMessaging |

| CVE-2024-21311 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2024-21313 | Vulnérabilité de divulgation d’informations dans Windows TCP/IP |

| CVE-2024-21314 | Vulnérabilité de divulgation d’informations dans MSMQC (Windows Message Queuing Client) |

Exécution de code à distance (11 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-20700 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| Gravité ‘Importante’ | |

| CVE-2024-20654 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-20655 | Vulnérabilité d’exécution de code à distance dans Windows Online Certificate Status Protocol (OCSP) |

| CVE-2024-20676 | Vulnérabilité d’exécution de code à distance dans Azure Storage Mover |

| CVE-2024-20677 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-20682 | Vulnérabilité d’exécution de code à distance dans Windows Cryptographique Services |

| CVE-2024-20696 | Vulnérabilité d’exécution de code à distance dans Windows Libarchive |

| CVE-2024-20697 | Vulnérabilité d’exécution de code à distance dans Windows Libarchive |

| CVE-2024-21307 | Vulnérabilité d’exécution de code à distance dans Remote Desktop Client |

| CVE-2024-21318 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2024-21325 | Vulnérabilité d’exécution de code à distance dans Microsoft Printer Metadata Troubleshooter Tool |

Élévation de privilèges (10 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-20653 | Vulnérabilité d’élévation de privilèges dans Microsoft Common Log File System |

| CVE-2024-20656 | Vulnérabilité d’élévation de privilèges dans Visual Studio |

| CVE-2024-20657 | Vulnérabilité d’élévation de privilèges dans Windows Group Policy |

| CVE-2024-20658 | Vulnérabilité d’élévation de privilèges dans Microsoft Virtual Hard Disk |

| CVE-2024-20681 | Vulnérabilité d’élévation de privilèges dans Windows Subsystem pour Linux |

| CVE-2024-20683 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-20686 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-20698 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21309 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-21310 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

Déni de service (6 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-20661 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2024-20672 | Vulnérabilité de déni de service dans .NET Core et Visual Studio |

| CVE-2024-20687 | Vulnérabilité de déni de service dans Microsoft AllJoyn API |

| CVE-2024-20699 | Vulnérabilité de déni de service dans Windows Hyper-V |

| CVE-2024-21312 | Vulnérabilité de déni de service dans .NET Framework |

| CVE-2024-21319 | Vulnérabilité de déni de service dans Microsoft Identity |

Contournement des fonctionnalités de sécurité (6 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-20674 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kerberos |

| Gravité ‘Importante’ | |

| CVE-2024-0057 | Vulnérabilité d’élévation de privilèges dans .NET, .NET Framework et Visual Studio |

| CVE-2024-20652 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows HTML Platforms |

| CVE-2024-20666 | Vulnérabilité de contournement des fonctionnalités de sécurité dans BitLocker |

| CVE-2024-21305 | Vulnérabilité de contournement des fonctionnalités de sécurité HVCI (Hypervisor-Protected Code Integrity) |

| CVE-2024-21316 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Server Key Distribution Service |

Usurpation (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-20690 | Vulnérabilité d’usurpation dans Windows Nearby Sharing |

| CVE-2024-21306 | Vulnérabilité d’usurpation dans Microsoft Bluetooth Driver |

| CVE-2024-21320 | Vulnérabilité d’usurpation dans Windows Themes |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de janvier, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday. Chaque liste est ensuite organisée par CVE. Aucune CVE traitée dans la série de correctifs du mois de janvier n’est encore connue pour être activement exploitée sur le terrain.

| Exploitation plus probable dans les 30 jours | |

| CVE-2024-20652 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows HTML Platforms |

| CVE-2024-20653 | Vulnérabilité d’élévation de privilèges dans Microsoft Common Log File System |

| CVE-2024-20674 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kerberos |

| CVE-2024-20683 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-20686 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-20698 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21307 | Vulnérabilité d’exécution de code à distance dans Remote Desktop Client |

| CVE-2024-21310 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-21318 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de janvier triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE. Les correctifs partagés entre plusieurs familles de produit sont répertoriés plusieurs fois, une fois pour chaque famille.

Windows (38 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-20674 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kerberos |

| CVE-2024-20700 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| Gravité ‘Importante’ | |

| CVE-2024-20652 | Vulnérabilité de contournement des fonctionnalité de sécurité dans Windows HTML Platforms |

| CVE-2024-20653 | Vulnérabilité d’élévation de privilèges dans Microsoft Common Log File System |

| CVE-2024-20654 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-20655 | Vulnérabilité d’exécution de code à distance dans Windows Online Certificate Status Protocol (OCSP) |

| CVE-2024-20657 | Vulnérabilité d’élévation de privilèges dans Windows Group Policy |

| CVE-2024-20658 | Vulnérabilité d’élévation de privilèges dans Microsoft Virtual Hard Disk |

| CVE-2024-20660 | Vulnérabilité de divulgation d’informations dans Windows Message Queuing Client |

| CVE-2024-20661 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2024-20662 | Vulnérabilité de divulgation d’informations dans OCSP (Windows Online Certificate Status Protocol) |

| CVE-2024-20663 | Vulnérabilité de divulgation d’informations dans MSMQC (Windows Message Queuing Client) |

| CVE-2024-20664 | Vulnérabilité de divulgation d’informations dans Microsoft Message Queuing Client |

| CVE-2024-20666 | Vulnérabilité de contournement des fonctionnalités de sécurité dans BitLocker |

| CVE-2024-20680 | Vulnérabilité de divulgation d’informations dans MSMQC (Windows Message Queuing Client) |

| CVE-2024-20681 | Vulnérabilité d’élévation de privilèges dans Windows Subsystem pour Linux |

| CVE-2024-20682 | Vulnérabilité d’exécution de code à distance dans Windows Cryptographique Services |

| CVE-2024-20683 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-20686 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-20687 | Vulnérabilité de déni de service dans Microsoft AllJoyn API |

| CVE-2024-20690 | Vulnérabilité d’usurpation dans Windows Nearby Sharing |

| CVE-2024-20691 | Vulnérabilité de divulgation d’informations dans Windows Themes |

| CVE-2024-20692 | Vulnérabilité de divulgation d’informations dans Microsoft Local Security Authority Subsystem Service |

| CVE-2024-20694 | Vulnérabilité de divulgation d’informations dans Windows CoreMessaging |

| CVE-2024-20696 | Vulnérabilité d’exécution de code à distance dans Windows Libarchive |

| CVE-2024-20697 | Vulnérabilité d’exécution de code à distance dans Windows Libarchive |

| CVE-2024-20698 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-20699 | Vulnérabilité de déni de service dans Windows Hyper-V |

| CVE-2024-21305 | Vulnérabilité de contournement des fonctionnalités de sécurité dans HVCI (Hypervisor-Protected Code Integrity) |

| CVE-2024-21306 | Vulnérabilité d’usurpation dans Microsoft Bluetooth Driver |

| CVE-2024-21307 | Vulnérabilité d’exécution de code à distance dans Remote Desktop Client |

| CVE-2024-21309 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-21310 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-21311 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2024-21313 | Vulnérabilité de divulgation d’informations dans Windows TCP/IP |

| CVE-2024-21314 | Vulnérabilité de divulgation d’informations dans MSMQC (Windows Message Queuing Client) |

| CVE-2024-21316 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Server Key Distribution Service |

| CVE-2024-21320 | Vulnérabilité d’usurpation dans Windows Themes |

.NET (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-0056 | Vulnérabilité de divulgation d’informations dans le fournisseur de données SQL Microsoft.Data.SqlClient et System.Data.SqlClient |

| CVE-2024-0057 | Vulnérabilité d’élévation de privilèges dans .NET, .NET Framework et Visual Studio |

| CVE-2024-20672 | Vulnérabilité de déni de service dans .NET Core et Visual Studio |

| CVE-2024-21312 | Vulnérabilité de déni de service dans .NET Framework |

| CVE-2024-21319 | Vulnérabilité de déni de service dans Microsoft Identity |

Visual Studio (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-0056 | Vulnérabilité de divulgation d’informations dans le fournisseur de données SQL Microsoft.Data.SqlClient et System.Data.SqlClient |

| CVE-2024-0057 | Vulnérabilité d’élévation de privilèges dans .NET, .NET Framework et Visual Studio |

| CVE-2024-20656 | Vulnérabilité d’élévation de privilèges dans Visual Studio |

| CVE-2024-21319 | Vulnérabilité de déni de service dans Microsoft Identity |

Azure (2 CVE)

| Gravité importante | |

| CVE-2024-0056 | Vulnérabilité de divulgation d’informations dans le fournisseur de données SQL Microsoft.Data.SqlClient et System.Data.SqlClient |

| CVE-2024-20676 | Vulnérabilité d’exécution de code à distance dans Azure Storage Mover |

Microsoft Identity Modèle (1 CVE)

| Gravité importante | |

| CVE-2024-21319 | Vulnérabilité de déni de service dans Microsoft Identity |

Microsoft Printer Metadata Troubleshooter Tool (1 CVE)

| Gravité importante | |

| CVE-2024-21325 | Vulnérabilité d’exécution de code à distance dans Microsoft Printer Metadata Troubleshooter Tool |

Office (1 CVE)

| Gravité importante | |

| CVE-2024-20677 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

SharePoint (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21318 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

SQL Server (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-0056

|

Vulnérabilité de divulgation d’informations dans le fournisseur de données SQL Microsoft.Data.SqlClient et System.Data.SqlClient |

Annexe D : Avis et autres produits

Il s’agit d’une liste d’avis et d’informations concernant d’autres CVE pertinentes dans le Patch Tuesday du mois de janvier de Microsoft, triés par produits.

Publications pertinentes pour Edge / Chromium (4 CVE)

| CVE-2024-0222 | Chromium : CVE-2024-0222 (Use after free dans ANGLE) |

| CVE-2024-0223 | Chromium : CVE-2024-0223 (Heap buffer overflow dans ANGLE) |

| CVE-2024-0224 | Chromium : CVE-2024-0224 (Use after free dans WebAudio) |

| CVE-2024-0225 | Chromium : CVE-2024-0225 (Use after free dans WebGPU) |

Publications pertinentes pour Windows (produit tiers) (1 CVE)

| CVE-2022-35737 | MITRE CVE-2022-35737 SQLite permet un dépassement de capacité lié au tableau |

Billet inspiré de 2024’s first Patch Tuesday steps lightly, sur le Blog Sophos.